A validação de backups imutáveis sob pressão de ransomware

Guia para comandantes de incidentes: como validar a integridade de backups imutáveis (WORM) durante ataques ativos e evitar a reinfecção via Clean Room.

No calor de um incidente crítico, quando os sistemas de produção estão criptografados e a nota de resgate aparece na tela, a única certeza que mantém a sanidade da equipe de resposta é a existência do backup imutável. No entanto, a experiência de campo nos mostra uma realidade dura: a imutabilidade não é um botão mágico, mas sim um estado arquitetural que exige validação constante.

Muitas organizações descobrem, da pior maneira possível, que seus "cofres digitais" possuíam portas dos fundos lógicas ou dependências frágeis que os atacantes exploraram muito antes de detonar a carga útil do ransomware.

Resumo em 30 segundos

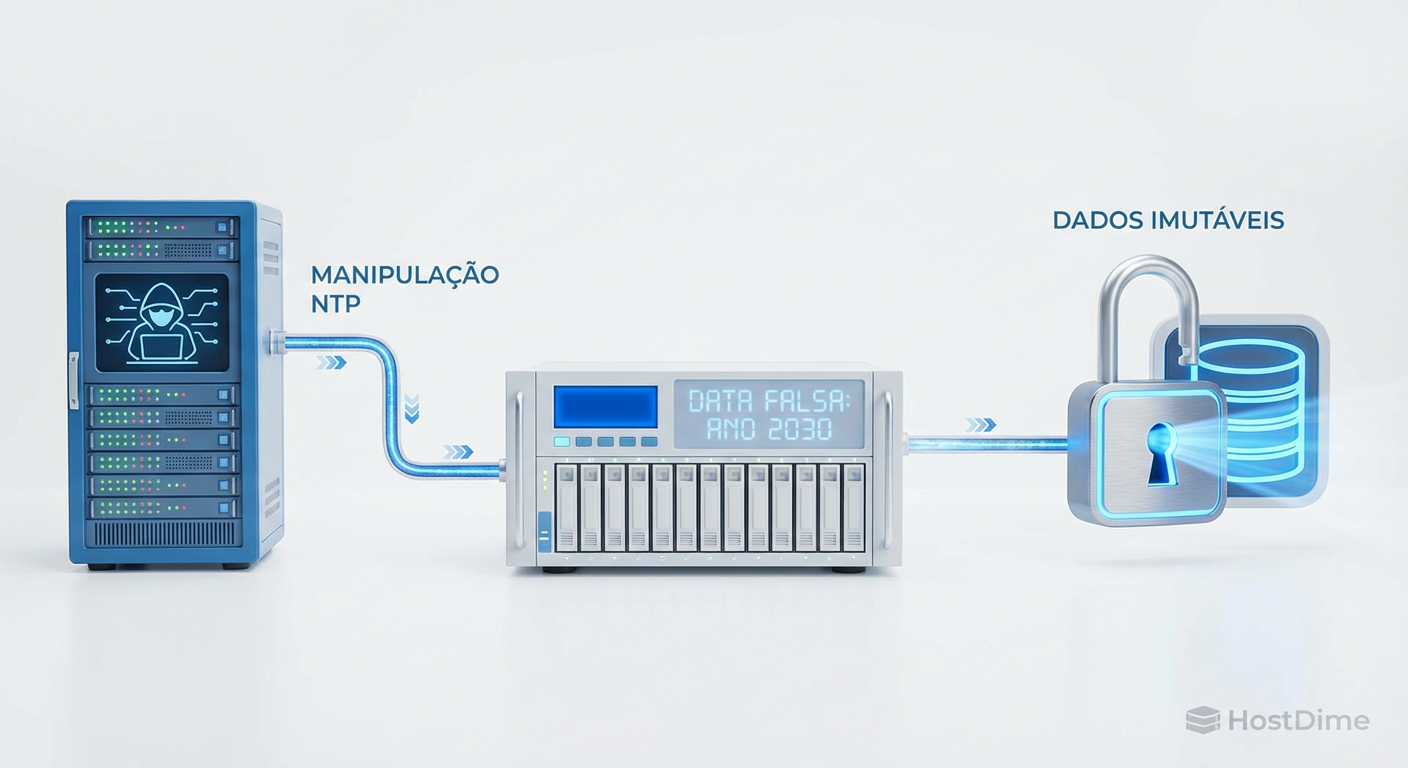

- Relógios são vetores de ataque: A manipulação do protocolo NTP pode enganar o storage, fazendo-o acreditar que o período de retenção expirou, permitindo a exclusão antecipada.

- Metadados são o calcanhar de Aquiles: Ter os blocos de dados imutáveis é inútil se o catálogo do software de backup for destruído, forçando uma reimportação lenta e dolorosa.

- Modos de bloqueio importam: A confusão entre Governance Mode e Compliance Mode no protocolo S3 é a causa raiz de muitos incidentes onde backups "bloqueados" foram deletados via credenciais de root comprometidas.

O mito do "Configure e Esqueça"

A premissa da imutabilidade (WORM - Write Once, Read Many) é impedir a alteração ou exclusão de dados por um período determinado. Em teoria, nem mesmo um administrador com privilégios totais deveria conseguir deletar um volume protegido. Na prática, a implementação técnica em arrays de armazenamento e repositórios de objetos (Object Storage) possui nuances que, se ignoradas, invalidam a proteção.

O erro mais comum não é tecnológico, mas processual: assumir que a flag de imutabilidade no software de backup (seja Veeam, Commvault ou soluções nativas) é suficiente, sem auditar a camada de storage subjacente.

Vetor 1: A manipulação temporal (Time-Jacking)

A imutabilidade baseada em retenção depende fundamentalmente de uma única fonte de verdade: o tempo. Se um arquivo está configurado para ser imutável por 30 dias, o sistema de armazenamento calcula a data de expiração baseada no seu relógio interno.

Atacantes sofisticados, ao comprometerem o domínio (Active Directory) e a infraestrutura básica, miram os servidores NTP (Network Time Protocol). Ao forçar uma atualização de tempo para o futuro (por exemplo, avançando o relógio em 31 dias), eles podem enganar o subsistema de retenção do storage.

Figura: Diagrama esquemático ilustrando o ataque de Time-Jacking onde a manipulação do NTP engana a política de retenção do storage.

Figura: Diagrama esquemático ilustrando o ataque de Time-Jacking onde a manipulação do NTP engana a política de retenção do storage.

Se o storage confiar cegamente nessa atualização de tempo, ele entenderá que o período de proteção expirou. O cadeado lógico se abre e os scripts de exclusão do ransomware podem, então, limpar os backups que deveriam ser intocáveis.

⚠️ Perigo: Muitos appliances de storage são configurados por padrão para sincronizar o tempo com o controlador de domínio (DC) da rede. Se o DC for comprometido, seu storage "seguro" obedecerá ao relógio do atacante.

Contramedida: Configure seus arrays de armazenamento para utilizar fontes de NTP externas e autenticadas, isoladas do Active Directory da corporação. Monitore agressivamente qualquer desvio de relógio (clock skew) superior a alguns segundos.

Vetor 2: A destruição lateral do catálogo

Imagine uma biblioteca onde todos os livros são indestrutíveis, mas alguém queima o índice que diz onde cada livro está e qual o seu conteúdo. Você ainda tem os livros, mas encontrar a informação específica torna-se uma tarefa hercúlea.

No universo de backup e storage, isso acontece quando o atacante percebe que não consegue deletar os dados brutos (os blobs ou blocos no storage imutável), então ele foca na destruição do servidor de gerenciamento de backup e seu banco de dados de catálogo (SQL ou PostgreSQL).

Sistemas de backup modernos utilizam deduplicação agressiva. O que está gravado no storage não são arquivos completos, mas hashs e blocos únicos. Sem o catálogo para remontar esses blocos em arquivos legíveis (VMs, documentos), você possui apenas uma "sopa de bits".

Embora seja possível reimportar os dados brutos e reconstruir o catálogo a partir do storage, esse processo é extremamente lento. Em petabytes de dados, a reindexação pode levar dias ou semanas: um tempo que sua empresa não tem durante uma crise.

S3 Object Lock: Governança vs. Conformidade

Com a popularização do armazenamento compatível com S3 (tanto em nuvem pública quanto em on-premise como MinIO, Cloudian ou Pure Storage), o recurso de Object Lock tornou-se o padrão de ouro. No entanto, ele possui dois modos de operação que confundem muitos arquitetos.

A escolha errada aqui é fatal. O modo de Governança permite que usuários com permissões especiais (como uma chave de API de root ou um admin de IAM comprometido) removam o bloqueio. O ransomware, operando com credenciais elevadas exfiltradas, pode desativar a imutabilidade e deletar os buckets.

Tabela Comparativa: Modos de Bloqueio S3

| Característica | Governance Mode (Governança) | Compliance Mode (Conformidade) |

|---|---|---|

| Definição | Proteção flexível contra exclusão acidental. | Proteção rígida contra qualquer exclusão. |

| Quem pode deletar? | Usuários com permissão s3:BypassGovernanceRetention. |

Ninguém. Nem root, nem o provedor (AWS/Azure). |

| Uso Ideal | Retenção de curto prazo, testes, dados menos críticos. | Dados legais, financeiros, proteção contra ransomware. |

| Risco de Segurança | Alto (se credenciais privilegiadas vazarem). | Baixo (proteção estrutural absoluta). |

| Reversibilidade | O bloqueio pode ser removido antes do prazo. | O bloqueio não pode ser removido até expirar. |

💡 Dica Pro: Utilize o Compliance Mode para seus repositórios de backup finais. Certifique-se de que o período de retenção esteja alinhado com sua política de ciclo de vida para evitar custos de armazenamento "preso" eternamente.

Arquitetura de Air Gap Lógico e Autenticação OOB

Para mitigar os riscos acima, a arquitetura de storage deve ser desenhada assumindo que a rede de produção é hostil. O conceito de Air Gap (físico) evoluiu para o Air Gap Lógico em ambientes modernos.

Isso significa que o plano de controle do storage (as interfaces de gerenciamento web/SSH) não deve ser acessível pela mesma rede que trafega os dados de backup. Mais importante ainda, a autenticação deve ser completamente "Out of Band" (OOB).

Figura: Diagrama de arquitetura de rede exibindo um Air Gap Lógico, separando a rede de produção comprometida da zona segura de storage, com destaque para a via de gerenciamento fora de banda (OOB).

Figura: Diagrama de arquitetura de rede exibindo um Air Gap Lógico, separando a rede de produção comprometida da zona segura de storage, com destaque para a via de gerenciamento fora de banda (OOB).

Se o seu storage de backup está integrado ao Single Sign-On (SSO) corporativo ou usa as mesmas senhas de serviço do domínio, o Air Gap não existe.

Checklist de Isolamento:

VLAN de Gerenciamento Dedicada: Acessível apenas via Jump Host seguro ou VPN específica, nunca da LAN geral.

Storage Snapshots Imutáveis: Configure snapshots no nível do array (hardware) que sejam invisíveis para o sistema operacional do servidor de backup.

MFA no Nível do Hardware: Exija autenticação multifator física (token) para acessar o console de administração do storage.

Clean Room: O único teste que importa

Ter o backup íntegro é apenas metade da batalha. A outra metade é restaurá-lo sem reinfectar o ambiente. Durante um incidente, a pressão para "voltar a funcionar" é imensa, levando equipes a restaurar backups diretamente para a produção. Se o backup contiver o dropper do ransomware (que pode estar dormente há semanas), o ciclo de criptografia recomeça.

A validação exige um ambiente de "Clean Room" (Sala Limpa): uma rede isolada, sem rota para a internet ou para a produção, onde os dados são restaurados e analisados forensemente.

A automação é vital aqui. Scripts devem ser capazes de:

Montar o backup imutável na Clean Room.

Executar varreduras de antivírus/EDR atualizadas.

Verificar a integridade dos serviços críticos (banco de dados sobe? aplicação responde?).

Apenas após essa validação o dado é considerado "Safe to Restore".

O veredito do Comandante

A imutabilidade não é um produto que você compra; é uma postura que você mantém. A confiança cega no ícone de "cadeado" do seu software de backup é um risco operacional inaceitável no cenário atual de ameaças.

Se você não testou a restauração dos seus dados imutáveis em um cenário onde o Active Directory foi destruído e o relógio NTP foi manipulado, você não tem um plano de recuperação de desastres. Você tem apenas uma esperança. E no gerenciamento de crises, esperança não é uma estratégia.

Valide seus relógios. Proteja seus catálogos. Force o modo de conformidade. Faça isso antes que o incidente o force a fazer.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure.

SNIA (Storage Networking Industry Association): Data Protection & WORM Storage Definitions.

AWS S3 RFC/Documentation: Object Lock Parameters & Compliance Mode specifications.

Perguntas Frequentes (FAQ)

O que é um ataque de Time-Jack em backups imutáveis?

É uma técnica onde atacantes manipulam o protocolo NTP para avançar o relógio do sistema, enganando o storage para que ele acredite que o período de retenção WORM expirou, permitindo a exclusão dos dados.Qual a diferença crítica entre Governance Mode e Compliance Mode no Object Lock?

No Governance Mode, usuários com permissões especiais (como root) podem remover o bloqueio. No Compliance Mode, nem mesmo o root pode alterar ou deletar o objeto até o fim do período de retenção, oferecendo proteção real contra credenciais comprometidas.Por que o catálogo de backup é um ponto único de falha?

Mesmo que os dados brutos (blobs) estejam imutáveis, se o atacante criptografar ou deletar o banco de dados de índices (catálogo) do software de backup, a restauração torna-se extremamente lenta e complexa, exigindo a reimportação manual dos dados.

Roberto Xavier

Comandante de Incidentes

"Lidero equipes em momentos críticos de infraestrutura. Priorizo a restauração rápida de serviços e promovo uma cultura de post-mortem sem culpa para construir sistemas mais resilientes."