Adeus NIST 800-88? A norma IEEE 2883 e a sanitização de NVMe em 2026

Análise forense para DPOs e CISOs: por que a sobreescrita tradicional falha em SSDs NVMe, os riscos de compliance na LGPD e como aplicar a norma IEEE 2883 para mitigação real.

A gestão do ciclo de vida dos dados não termina quando um arquivo é enviado para a lixeira ou quando um servidor é descomissionado. Para auditores e consultores jurídicos especializados em infraestrutura de TI, o momento do descarte de hardware de armazenamento representa o vetor de risco mais crítico e frequentemente negligenciado nas estratégias de conformidade com a LGPD (Lei Geral de Proteção de Dados) e GDPR. Em 2026, continuar a basear suas políticas de sanitização de mídia exclusivamente no NIST SP 800-88 Rev. 1 — um documento publicado em 2014 — não é apenas um anacronismo técnico; é uma negligência jurídica.

A arquitetura dos dispositivos de armazenamento modernos, especificamente SSDs NVMe e mídias baseadas em flash NAND, tornou os métodos tradicionais de sobreescrita (overwriting) obsoletos e perigosos. A introdução da norma IEEE 2883 em 2022 redefiniu os padrões globais, estabelecendo critérios técnicos precisos que alinham a engenharia do dispositivo com a obrigação legal de eliminação definitiva de dados. Ignorar essa mudança expõe organizações a multas severas e danos reputacionais irreversíveis caso dados "apagados" sejam recuperados de áreas de overprovisioning em drives vendidos no mercado secundário.

Resumo em 30 segundos

- O Risco: Métodos de sobreescrita padrão (como

ddoushred) não removem dados de áreas reservadas (overprovisioning) em SSDs e NVMe, violando a LGPD.- A Mudança: O NIST SP 800-88 (2014) foca em mídia magnética e é insuficiente para Flash. A norma IEEE 2883 (2022) é o padrão técnico vigente para sanitização moderna.

- A Solução: A conformidade exige o uso de comandos de firmware nativos (

Sanitize Block EraseouCrypto Erase) e verificação auditável, não apenas formatação lógica.

A obsolescência do NIST SP 800-88 na era do flash

Durante quase uma década, o NIST SP 800-88 Rev. 1 serviu como a bíblia da sanitização de mídia. No entanto, suas diretrizes foram escritas em uma época onde o disco rígido mecânico (HDD) dominava o data center e o armazenamento flash era uma tecnologia emergente e cara. O documento foca excessivamente em padrões de sobreescrita magnética para combater a recuperação de dados via microscopia de força magnética — uma ameaça irrelevante para chips de memória NAND.

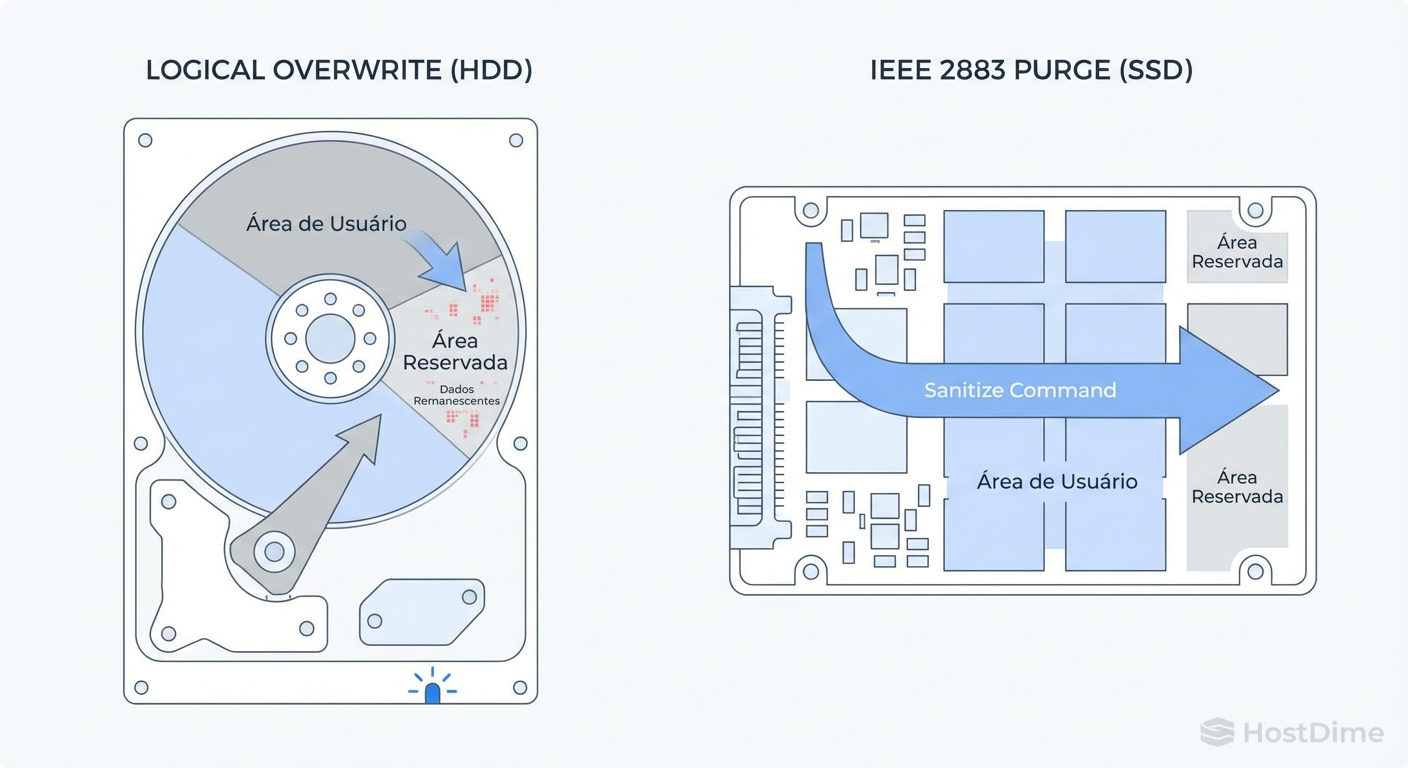

O problema central reside na metodologia de "Clear" (Limpeza) e "Purge" (Expurgo) do NIST quando aplicada a SSDs. O método de sobreescrita simples, eficaz em HDDs onde o endereço lógico (LBA) corresponde a uma posição física fixa no prato, falha catastroficamente em SSDs devido à camada de abstração do controlador.

⚠️ Perigo: Utilizar ferramentas de "wipe" baseadas em software que escrevem zeros ou padrões aleatórios em um SSD NVMe apenas desgasta a célula de memória (P/E cycles) e cria uma falsa sensação de segurança. O dado original frequentemente permanece intacto nas células físicas retiradas de uso pelo controlador.

O abismo entre endereço lógico e físico

Para compreender o risco jurídico, é necessário dissecar a arquitetura do armazenamento flash. Diferente dos HDDs, os SSDs e dispositivos NVMe utilizam uma Flash Translation Layer (FTL). O sistema operacional enxerga Endereços de Blocos Lógicos (LBAs), mas o controlador do SSD mapeia esses LBAs para Endereços de Blocos Físicos (PBAs) nos chips NAND.

Devido a algoritmos de Wear Leveling (nivelamento de desgaste) e Garbage Collection, quando um software solicita a sobreescrita do "Setor A", o controlador do SSD não sobreescreve fisicamente a célula onde o "Setor A" reside. Em vez disso, ele grava o novo dado em uma nova célula física limpa, atualiza a tabela de mapeamento e marca a célula antiga como "inválida" para ser apagada posteriormente.

O passivo oculto no Overprovisioning

Aqui reside o passivo oculto: a área de Overprovisioning (OP). SSDs empresariais (Enterprise NVMe) reservam de 7% a 28% (ou mais) de sua capacidade total para operações de manutenção e substituição de blocos defeituosos. Essa área é invisível ao sistema operacional e inacessível via comandos de leitura/escrita padrão (SCSI/ATA/NVMe Read/Write).

Dados sensíveis — PII (Personal Identifiable Information), chaves criptográficas ou segredos industriais — podem residir nessas áreas "inválidas" ou de OP. Um atacante com ferramentas forenses de baixo nível ou acesso à interface de depuração do fabricante (JTAG) pode despejar o conteúdo bruto dos chips NAND, recuperando dados que o auditor acreditava terem sido destruídos.

Fig. 1: A falha da sobreescrita tradicional em atingir áreas reservadas pelo controlador do SSD.

Fig. 1: A falha da sobreescrita tradicional em atingir áreas reservadas pelo controlador do SSD.

IEEE 2883: O novo padrão ouro para conformidade

Reconhecendo essas limitações, o IEEE (Institute of Electrical and Electronics Engineers) publicou a norma IEEE 2883 "Standard for Sanitizing Storage". Diferente do NIST 800-88, que é uma diretriz procedimental, a IEEE 2883 é uma norma técnica rigorosa que define como a sanitização deve ocorrer no nível do firmware e da mídia.

Para conformidade com a LGPD em 2026, a adoção da IEEE 2883 é mandatória para mitigar a responsabilidade civil. A norma classifica a sanitização em três categorias claras, aplicáveis especificamente à tecnologia NVMe:

Clear (Limpeza Lógica): Utiliza comandos de interface padrão para tornar os dados irrecuperáveis por meios simples (teclado/interface de usuário). Em NVMe, isso pode envolver a desaloção lógica, mas não é suficiente para dados confidenciais.

Purge (Expurgo): Torna os dados irrecuperáveis mesmo com equipamentos de laboratório modernos. Para NVMe, isso exige o uso de comandos de sanitização assistidos pelo dispositivo (Media-Based Sanitization).

Destruct (Destruição): Destruição física da mídia (incineração ou desintegração) conforme tamanhos de partícula específicos (ex: < 2mm para Flash), garantindo que a remontagem seja impossível.

💡 Dica Pro: A IEEE 2883 introduz o conceito de "Allowable Overwrite" apenas para HDDs. Para SSDs e NVMe, a norma deixa claro: a sobreescrita lógica não é um método aceitável de Purge.

Executando o comando sanitize conforme a IEEE 2883

Para atingir o nível de "Purge" em um ambiente corporativo com arrays All-Flash ou servidores com NVMe, o auditor deve exigir a execução de comandos que acionem o firmware do controlador. Existem dois métodos primários aceitos pela norma para mídias baseadas em flash:

1. Block Erase (Apagamento de Bloco)

Este comando instrui o controlador do SSD a aplicar um pico de voltagem em todas as células de memória NAND simultaneamente, incluindo áreas de overprovisioning, blocos remapeados e áreas de metadados. Isso redefine fisicamente os elétrons nas portas flutuantes (floating gates) ou armadilhas de carga (charge traps) para o estado original.

No ecossistema Linux/Enterprise, isso é realizado via nvme-cli:

nvme sanitize /dev/nvme0n1 -a 2

Onde -a 2 especifica a ação de "Block Erase".

2. Cryptographic Erase (Apagamento Criptográfico)

Método preferencial para drives de alta capacidade (ex: 15TB ou 30TB NVMe), onde o Block Erase pode ser demorado. Este método assume que os dados foram gravados criptografados (SED - Self-Encrypting Drive). O comando instrui o controlador a destruir a Chave de Encriptação de Mídia (MEK) e gerar uma nova.

Sem a chave, os dados nos chips NAND tornam-se ruído entrópico irrecuperável computacionalmente. A IEEE 2883 valida este método apenas se houver verificação da entropia resultante e confirmação da destruição da chave.

Protocolos de validação e a prova de exclusão para a ANPD

Sob a ótica da LGPD, a execução do comando é apenas metade do trabalho. O Artigo 18 garante ao titular o direito de exclusão, e o controlador deve ser capaz de provar essa exclusão. Um log de sistema dizendo "comando executado" é frágil em um tribunal.

A conformidade robusta exige um Certificado de Sanitização que contenha:

Identificação do Ativo: Serial Number, Modelo, WWN (World Wide Name) e capacidade.

Método Aplicado: Referência explícita à técnica (ex: "IEEE 2883 Purge via NVMe Block Erase").

Verificação Pós-Sanitização: A etapa mais crítica. O software de sanitização deve tentar ler setores aleatórios e verificar se o padrão retornado é consistente com o estado de apagado (geralmente zeros ou uns, dependendo da tecnologia NAND) ou se a encriptação tornou os dados ininteligíveis.

Assinatura Digital: O log deve ser imutável.

Para Home Labs e entusiastas utilizando TrueNAS ou Proxmox, a lógica é a mesma. Ao vender um servidor usado ou descartar um NVMe M.2, a responsabilidade pelo vazamento de dados pessoais de terceiros (ex: banco de dados de clientes hospedado no lab) recai sobre o proprietário do hardware.

Recomendação de Conformidade

A transição do NIST SP 800-88 para a IEEE 2883 não é uma opção, é uma necessidade técnica imposta pela física dos semicondutores. Recomenda-se a revisão imediata das Políticas de Segurança da Informação (PSI) para remover menções a "formatação segura" ou "DOD 5220.22-M" (padrão obsoleto do Departamento de Defesa dos EUA) quando se trata de mídia flash.

Para mitigar riscos legais, as organizações devem implementar ferramentas que interajam diretamente com o firmware dos dispositivos de armazenamento (NVMe/SCSI Sanitize Commands) e gerar evidências auditáveis de que o ciclo de vida do dado foi encerrado definitivamente. Em caso de incidente de vazamento oriundo de descarte inadequado, a ausência de um processo alinhado à IEEE 2883 será interpretada pela autoridade nacional (ANPD) como falta de boa-fé e negligência técnica, agravando substancialmente as sanções aplicáveis.

Referências & Leitura Complementar

IEEE 2883-2022: IEEE Standard for Sanitizing Storage. Institute of Electrical and Electronics Engineers. Disponível via IEEE Xplore.

NIST SP 800-88 Rev. 1: Guidelines for Media Sanitization. National Institute of Standards and Technology (2014).

NVM Express Base Specification 2.0: Seção sobre Sanitize Operations e Command Set.

ISO/IEC 27040: Information technology — Security techniques — Storage security. (Norma complementar que referencia métodos de sanitização).

Perguntas Frequentes (FAQ)

1. A formatação completa (não rápida) do Windows é segura para vender meu SSD?

Não. A formatação do sistema operacional apenas limpa a tabela de arquivos e verifica setores defeituosos. Ela não executa o comando Sanitize no firmware e não remove dados das áreas de overprovisioning. Para venda, use o software do fabricante (ex: Samsung Magician, Western Digital Dashboard) para executar um "Secure Erase".

2. O método "Crypto Erase" é aceito pela LGPD? Sim, desde que o dispositivo suporte encriptação por hardware (SED) e o processo siga a norma IEEE 2883, garantindo a destruição irreversível da chave de criptografia. É o método mais rápido e eficiente para grandes volumes de dados.

3. Posso usar desmagnetizadores (Degaussers) em SSDs? Não. Desmagnetizadores são eficazes apenas em mídias magnéticas (HDDs, Fitas LTO). SSDs e NVMe armazenam dados através de cargas elétricas em chips de silício, que são imunes a campos magnéticos padrão. O uso de degausser em SSDs não apaga os dados e pode não destruir o drive completamente.

4. O que fazer se o SSD estiver danificado e não for reconhecido? Se o comando de sanitização lógica não puder ser executado devido a falha no controlador, a única opção compatível com a norma IEEE 2883 (nível Destruct) é a destruição física. Para SSDs, isso significa trituração (shredding) em partículas menores que 2mm, garantindo que os chips NAND sejam pulverizados.

Roberto Almeida

Auditor de Compliance (LGPD/GDPR)

"Especialista em mitigação de riscos regulatórios e governança de dados. Meu foco é blindar infraestruturas corporativas contra sanções legais, garantindo a estrita conformidade com a LGPD e GDPR."