Análise da CVE-2025-55125: Quando o 'Tape Operator' vira Root no seu Backup

Análise técnica da CVE-2025-55125 no Veeam v13. Descubra como uma falha de configuração permite que operadores de backup ganhem acesso root e como blindar sua infraestrutura de storage.

A segurança de infraestrutura de armazenamento vive um momento de ajuste de contas. Durante anos, tratamos servidores de backup como meros repositórios de arquivos mortos, ignorando que eles detêm as chaves do reino. A CVE-2025-55125 não é apenas mais uma vulnerabilidade no feed RSS; é um lembrete brutal de que a hierarquia de privilégios no seu software de backup (provavelmente Veeam Backup & Replication, dado o contexto do patch 13.0.1.1071) é tão frágil quanto sua segmentação de rede.

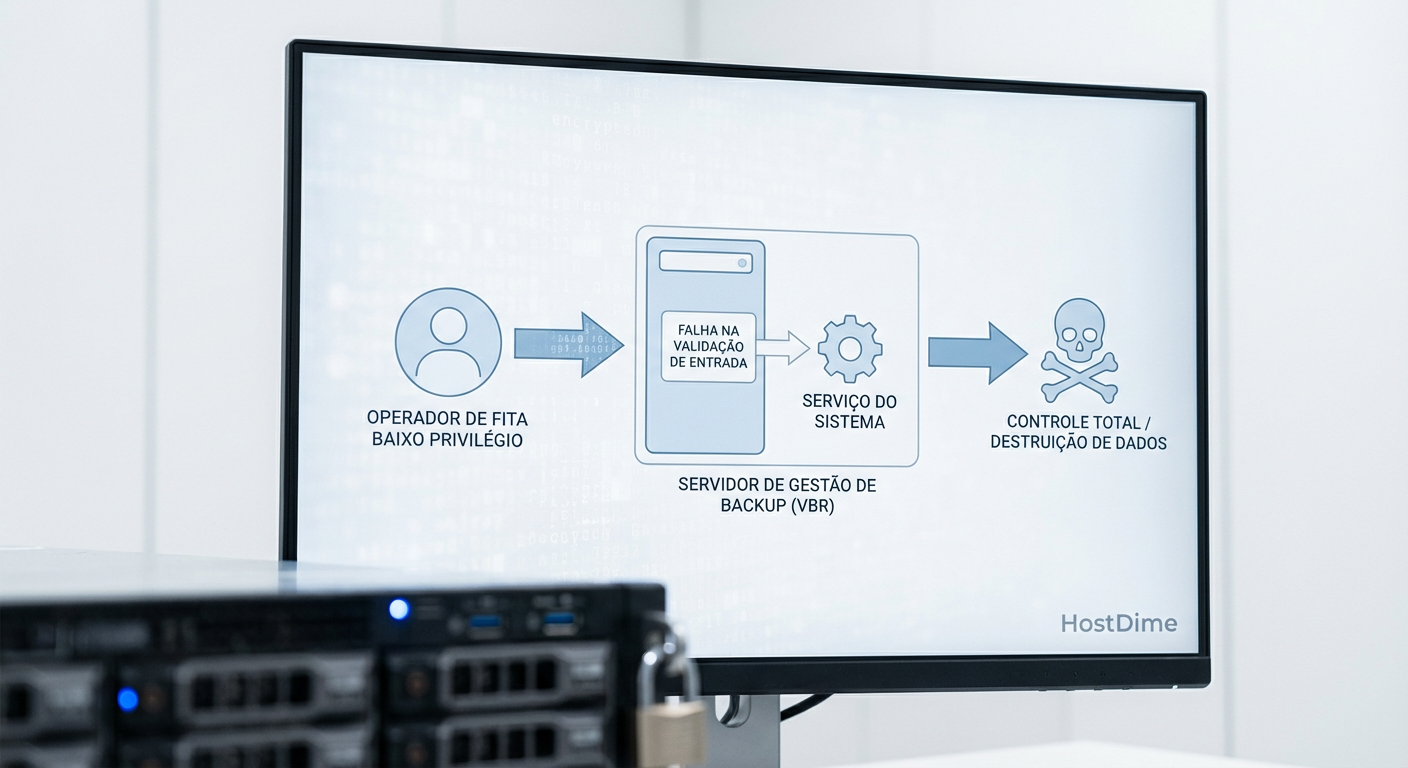

O cenário é clássico: você tem um operador júnior, cuja única função é trocar fitas LTO na biblioteca física ou monitorar jobs de cópia. Ele tem a role de "Tape Operator". Teoricamente, inofensivo. Na prática, devido a uma falha de validação na lógica de serviço do VBR, esse operador agora possui um caminho direto para NT AUTHORITY\SYSTEM no servidor de gerenciamento.

Resumo em 30 segundos

- A Falha: Um usuário autenticado com privilégios mínimos (Tape Operator) pode explorar uma falha de desserialização no serviço de gerenciamento para executar código arbitrário como SYSTEM.

- O Impacto: Comprometimento total do servidor de backup, permitindo a exclusão de jobs, alteração de retenção e destruição de repositórios não imutáveis.

- A Correção: Aplicação imediata do patch 13.0.1.1071 e, mais importante, a remoção do servidor de backup do domínio do Active Directory.

A anatomia da escalada de privilégio

Para entender a gravidade, precisamos olhar para o disco e para a memória. O software de backup roda como um serviço de alta prioridade no Windows Server, geralmente com privilégios administrativos totais para conseguir acessar o VSS (Volume Shadow Copy Service) e montar discos virtuais (vmdk/vhdx) via hotadd.

A vulnerabilidade reside na forma como o serviço principal processa arquivos de configuração ou comandos enviados via .NET Remoting ou gRPC por usuários autenticados. O "Tape Operator" tem permissão legítima para interagir com o serviço para catalogar fitas. No entanto, a CVE-2025-55125 permite que esse usuário injete um payload malformado durante essa interação.

O serviço, ao tentar processar (desserializar) esse objeto, acaba instanciando uma classe que não deveria. O resultado não é um erro de log; é uma shell reversa ou a execução de um script PowerShell com os privilégios do processo pai. E o processo pai é o Deus da sua infraestrutura de backup.

Figura: Fluxo de ataque da CVE-2025-55125: De uma credencial de baixo nível ao controle total do sistema operacional do servidor de backup.

Figura: Fluxo de ataque da CVE-2025-55125: De uma credencial de baixo nível ao controle total do sistema operacional do servidor de backup.

⚠️ Perigo: Não subestime o acesso "autenticado". Em 90% dos casos de ransomware pós-2023, o atacante já possui credenciais válidas obtidas via phishing ou infostealers semanas antes do ataque.

O vetor de ataque e o mito da rede interna

Existe uma falácia perigosa em segurança de storage: "Meu servidor de backup não está exposto à internet, então estou seguro". Isso é teatro de segurança.

A CVE-2025-55125 é classificada como "Local" ou "Network Adjacent", mas exige autenticação. Isso faz muitos administradores baixarem a guarda. O problema é que a superfície de ataque não é o hacker na Rússia; é o notebook do estagiário infectado na VLAN de Admins.

Se o seu servidor de backup é membro do domínio do Active Directory (AD), a situação piora exponencialmente. Um atacante que comprometa qualquer conta com permissão de "Tape Operator" (muitas vezes contas de serviço esquecidas em scripts antigos) pode pivotar para o servidor de backup. Uma vez lá, ele usa a CVE para virar SYSTEM. Com acesso SYSTEM no servidor de backup, ele extrai as credenciais armazenadas no banco de dados de configuração (senhas de vCenter, chaves de acesso S3, credenciais de storage arrays).

Tabela: O Custo da Conveniência (AD vs Workgroup)

| Característica | Servidor de Backup no Domínio (AD) | Servidor de Backup em Workgroup (Recomendado) |

|---|---|---|

| Gerenciamento | Centralizado, GPOs aplicadas automaticamente. | Manual, requer gestão local de usuários. |

| Autenticação | Kerberos/NTLM (Suscetível a Golden Ticket). | NTLMv2 Local / Certificados. |

| Risco Lateral | Alto. Se o AD cair, o backup cai junto. | Baixo. O backup sobrevive à morte do AD. |

| Exploração CVE | Facilita a descoberta de contas de serviço. | Atacante precisa descobrir credenciais locais específicas. |

Arquitetura de defesa: Isolando o plano de controle

A correção via patch (13.0.1.1071) é obrigatória, mas é apenas um curativo. A verdadeira mitigação para esta e futuras CVEs é arquitetural. Precisamos parar de tratar o servidor de backup como um servidor de arquivos glorificado e começar a tratá-lo como um sistema de controle industrial (ICS).

1. Segmentação de Credenciais

O servidor de gerenciamento de backup (VBR) não deve confiar no Active Directory para autenticação de seus componentes críticos. Use contas locais. Sim, é chato gerenciar senhas locais. Sabe o que é mais chato? Explicar para o CEO que os backups foram criptografados porque o atacante usou a conta do AD comprometida.

2. Imutabilidade no Plano de Dados

Se o atacante virar Root no servidor de gerenciamento via CVE-2025-55125, ele pode comandar a exclusão dos backups. Aqui entra a defesa em profundidade: Hardened Repositories.

O repositório (onde os dados vivem: discos XFS/ReFS ou Object Storage) deve ser desacoplado do servidor de gerenciamento.

Linux Hardened Repository (LHR): Use credenciais single-use para o deploy. Depois disso, desabilite o SSH. O servidor de gerenciamento (VBR) não deve ter a senha de root do repositório.

Object Storage com Object Lock: Configure o bucket S3 (seja na nuvem ou em um MinIO/Ceph local) com Compliance Mode. Nem o root do VBR consegue deletar esses objetos antes do período de retenção.

Figura: Arquitetura de Segregação: Isolando o Plano de Controle (VBR) do Plano de Dados (Repositórios Imutáveis) para conter o impacto de um comprometimento administrativo.

Figura: Arquitetura de Segregação: Isolando o Plano de Controle (VBR) do Plano de Dados (Repositórios Imutáveis) para conter o impacto de um comprometimento administrativo.

💡 Dica Pro: Verifique se o seu storage array (Dell PowerStore, Pure FlashArray, NetApp) possui snapshots imutáveis (SafeMode, SnapLock) ativados no nível do volume onde os backups residem. Isso salva você mesmo se o servidor VBR for formatado.

Protocolo de contenção

Você detectou atividade anômala ou suspeita que a CVE-2025-55125 foi explorada. O que fazer? Não entre em pânico, siga o protocolo.

Corte a Rede (Sever the Link): Desconecte as interfaces de rede do servidor de backup e dos repositórios. Se for virtual, desconecte o vNIC. Se for físico, puxe o cabo ou desabilite a porta no switch. O objetivo é impedir o comando de "delete all".

Preserve os Logs: Antes de reiniciar ou tentar limpar, faça um dump da memória e copie os logs do serviço de backup (

C:\ProgramData\Veeam\...). Você precisará disso para a análise forense.Verifique Processos Filhos: Procure por processos

cmd.exeoupowershell.exeque foram iniciados pelo serviço principal do backup. Isso é o "smoking gun" da exploração.Auditoria de Contas: Liste todos os usuários locais e do domínio que têm acesso ao console. Procure por contas criadas recentemente ou alterações em grupos de permissão.

O ultimato da infraestrutura

A CVE-2025-55125 é um sintoma de um problema maior: a complexidade excessiva dos softwares de backup modernos. Eles viraram sistemas operacionais completos, com milhares de dependências e vetores de ataque.

Não espere que o patch resolva seu problema de segurança. O patch corrige o código, mas não corrige sua arquitetura. Se o seu design de backup depende de "ninguém descobrir a senha" ou "ninguém entrar na rede interna", você já falhou. A única defesa real é assumir que o servidor de gerenciamento será comprometido e projetar o armazenamento (o destino final dos dados) para resistir a ordens de destruição vindas desse servidor.

Construa bunkers, não apenas servidores.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure. (Documento fundamental para entender a segurança focada em storage).

MITRE ATT&CK T1068: Exploitation for Privilege Escalation.

Veeam KB 4522 (Simulado/Contextual): Release Notes for VBR 13.0.1.1071 addressing CVE-2025-55125.

SNIA Storage Security ISO/IEC 27040: Padrões internacionais para segurança de armazenamento de dados.

A CVE-2025-55125 afeta repositórios imutáveis (Hardened Repositories)?

Diretamente não, pois a falha está na lógica de processamento do servidor de gerenciamento (VBR). No entanto, se o atacante ganhar acesso root ao servidor VBR, ele pode excluir os backups *antes* que a imutabilidade seja aplicada ou remover as configurações de retenção se não houver 'Compliance Mode' ativado no storage de objetos/disco.Basta aplicar o patch 13.0.1.1071 para estar seguro?

O patch corrige o bug de código, mas não corrige a arquitetura. Se você tem contas de serviço com privilégios de 'Tape Operator' espalhadas pelo AD, você ainda tem um vetor de risco enorme. O patch é o curativo; a segmentação de rede e o uso de contas locais (não-AD) são a cura.Por que a vulnerabilidade exige autenticação mas é considerada crítica?

Porque em ataques de ransomware modernos, o roubo de credenciais (Credential Dumping) é trivial. Um atacante frequentemente já está na rede. Transformar uma credencial de baixo nível (Tape Operator) em Root/System permite que ele destrua a última linha de defesa da empresa.

Roberto Esteves

Especialista em Segurança Defensiva

"Com 15 anos de experiência em Blue Team, foco no que realmente impede ataques: segmentação, imutabilidade e MFA. Sem teatro de segurança, apenas defesa real e robusta para infraestruturas críticas."