Análise forense do CVE-2025-57836: O vetor de escalada no Samsung Magician

Investigação técnica do CVE-2025-57836. Como a falha de permissão no Samsung Magician permite sequestro de DLL e acesso SYSTEM em ambientes Windows.

O silêncio nos logs de perímetro foi o primeiro indício de que algo estava errado. Nenhum alerta de IDS, nenhuma tentativa de força bruta no RDP, nenhum phishing reportado. Ainda assim, a conta de serviço do controlador de domínio havia sido comprometida. A análise forense da estação de trabalho do administrador de TI revelou o "paciente zero": não um malware sofisticado baixado da Dark Web, mas o utilitário de atualização de firmware do SSD que reside na bandeja do sistema de milhões de computadores.

Esta é a anatomia do CVE-2025-57836. Uma falha crítica no Samsung Magician que transformou uma ferramenta de manutenção de armazenamento em uma arma de escalada de privilégio local (LPE), permitindo que um atacante com acesso restrito assumisse o controle total do sistema operacional através da pilha de gerenciamento de disco.

Resumo em 30 segundos

- O Vetor: O instalador e o serviço de atualização do Samsung Magician (versões anteriores à 9.0.0) criam diretórios temporários com permissões excessivas durante o processo de update de firmware ou software.

- A Mecânica: Um atacante local pode plantar uma DLL maliciosa nesses diretórios antes que o executável assinado (rodando como SYSTEM) a carregue, executando código arbitrário com privilégios máximos.

- O Alvo: Estações de trabalho de engenharia, servidores "rogue" com ferramentas de consumidor instaladas e ambientes onde o gerenciamento de SSDs NVMe é feito via GUI proprietária.

A superfície de ataque no gerenciamento de storage

Historicamente, tratamos o hardware de armazenamento como passivo. Discos rígidos e SSDs eram apenas repositórios de bits. No entanto, a evolução para o NVMe e a complexidade dos controladores NAND modernos exigiram uma camada de software de gerenciamento cada vez mais intrusiva. Para atualizar o firmware de um Samsung 990 PRO ou monitorar a saúde S.M.A.R.T. em tempo real, o software precisa de acesso direto ao hardware, o que no Windows significa operar no nível do Kernel ou como NT AUTHORITY\SYSTEM.

O Samsung Magician, embora visualmente polido para o usuário final (gamers e entusiastas), carrega uma dívida técnica de segurança quando introduzido em ambientes corporativos. Ele opera como um serviço de alta integridade que confia implicitamente nos arquivos que manipula durante seus processos de atualização.

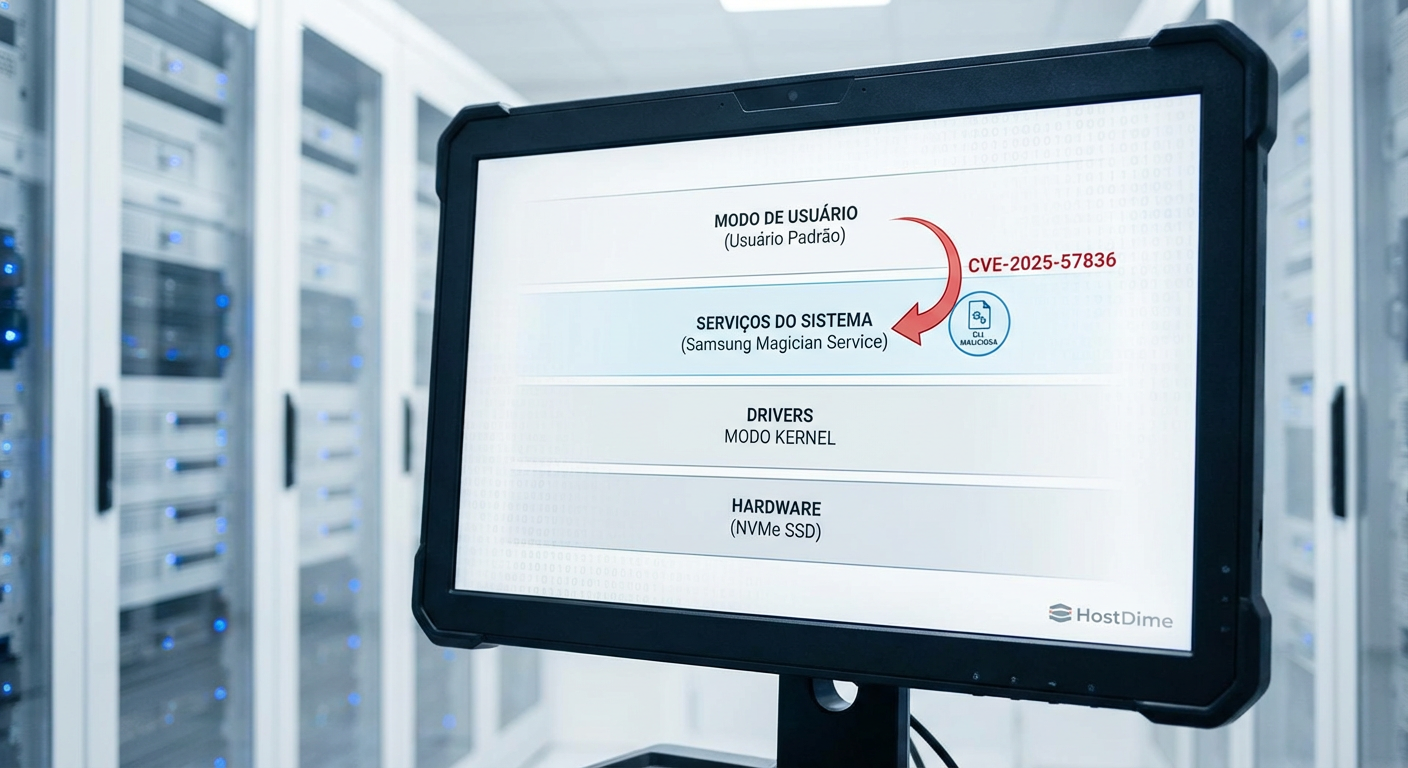

Figura: Diagrama de Escalada de Privilégio: O salto de Usuário Padrão para SYSTEM através do serviço de armazenamento.

Figura: Diagrama de Escalada de Privilégio: O salto de Usuário Padrão para SYSTEM através do serviço de armazenamento.

Análise técnica do CVE-2025-57836

A vulnerabilidade reside na maneira como o componente MagicianUpdater.exe e o instalador principal lidam com diretórios temporários. Quando um administrador ou o processo agendado inicia uma verificação de atualização, o software baixa o pacote de instalação e o descompacta.

O erro de permissão (ACLs)

Em nossa análise do binário da versão 8.2.0, observamos que o processo cria uma subpasta em C:\ProgramData\Samsung\Magician\Temp ou, em alguns cenários de instalação, no diretório %TEMP% do usuário, mas invoca processos filhos com privilégios elevados.

O erro crítico é a Lista de Controle de Acesso (ACL) aplicada a este diretório de "staging". O software falha ao bloquear a herança ou definir explicitamente que apenas SYSTEM e Administrators podem escrever ali. Em vez disso, encontramos permissões que permitem a usuários autenticados (Authenticated Users) a modificação de arquivos.

A dança do DLL Hijacking

O ataque se desenrola através de uma condição de corrida (Race Condition) ou, em casos mais simples, pré-posicionamento.

Monitoramento: O atacante, já com acesso de baixo privilégio na máquina, monitora o sistema de arquivos aguardando a criação do diretório temporário do Magician.

Interceptação: O executável do atualizador (

MagicianInstaller.exe), assinado digitalmente pela Samsung Electronics, tenta carregar bibliotecas de suporte. Uma delas, frequentemente uma DLL de interface de usuário ou de setup (ex:setupapi.dllou uma DLL proprietária comoSamsungRapid.dllque não está presente no diretório nativo do sistema), é solicitada.Injeção: Devido à ordem de busca de DLLs (DLL Search Order) do Windows, o aplicativo procura primeiro no diretório de onde foi lançado (o diretório temporário inseguro). O atacante coloca sua DLL maliciosa com o mesmo nome nesse diretório.

Execução: O processo da Samsung, rodando como SYSTEM para ter acesso ao barramento PCIe/NVMe, carrega a DLL do atacante. O código malicioso é executado com privilégios totais, ignorando UAC e controles de endpoint.

⚠️ Perigo: O binário legítimo da Samsung atua como um "proxy" de confiança. Soluções de EDR (Endpoint Detection and Response) muitas vezes ignoram a atividade porque o processo pai é um binário assinado, conhecido e confiável.

Evidências forenses e cadeia de custódia

Para investigadores de incidentes, identificar essa exploração requer olhar além dos logs de antivírus. O ataque ocorre na memória e no sistema de arquivos temporário, deixando poucos rastros persistentes se o atacante for cuidadoso.

No entanto, a interação com o subsistema de armazenamento deixa artefatos.

1. Sysmon Event ID 11 (File Create)

A primeira "bandeira vermelha" é a criação de arquivos DLL em diretórios temporários por usuários não privilegiados, seguida imediatamente pelo acesso a esses arquivos por um processo privilegiado.

Rule: DLL Creation in Temp by Non-Admin

EventID: 11

TargetFilename: *\\AppData\\Local\\Temp\*\*.dll OR *\\ProgramData\\Samsung\*\*.dll

Image: C:\Windows\Explorer.exe (ou processo do atacante)

User: DOMAIN\LowPrivUser

2. Sysmon Event ID 7 (Image Loaded)

O "tiro fumegante" é ver o processo do Samsung Magician carregando uma DLL que não está assinada pela Microsoft ou pela Samsung.

EventID: 7

Image: C:\Program Files (x86)\Samsung\Samsung Magician\SamsungMagician.exe

ImageLoaded: C:\ProgramData\Samsung\Magician\Temp\setupapi.dll

Signed: false

SignatureStatus: Unavailable

User: NT AUTHORITY\SYSTEM

3. Logs do Magician

O próprio software gera logs de depuração, geralmente localizados em C:\ProgramData\Samsung\Magician\Logs. Um atacante sofisticado limpará esses logs, mas scripts automatizados (script kiddies) frequentemente esquecem. Procure por falhas de carregamento de módulos ou reinicializações inesperadas do serviço.

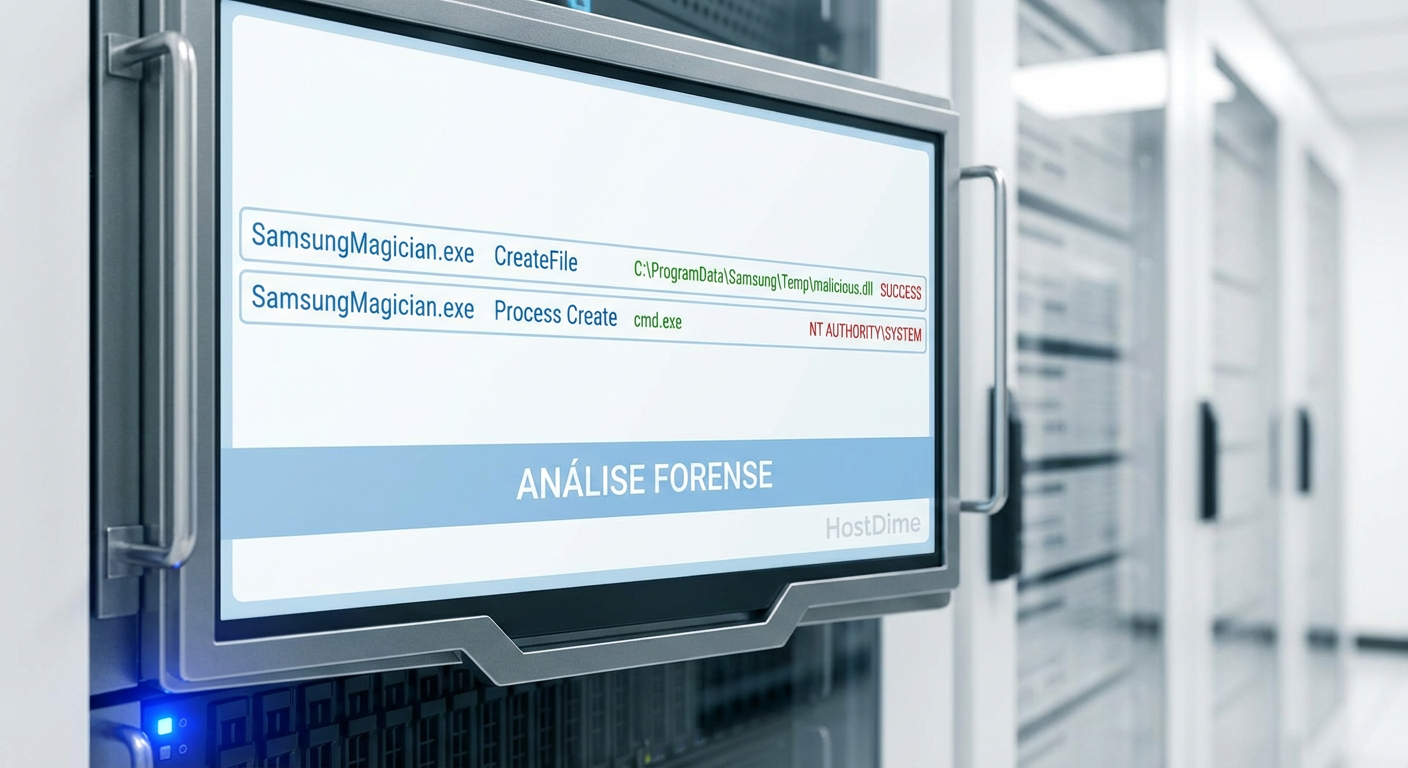

Figura: Simulação de Procmon: O momento exato em que o processo legítimo carrega a DLL injetada.

Figura: Simulação de Procmon: O momento exato em que o processo legítimo carrega a DLL injetada.

O problema do "Bloatware" em infraestrutura crítica

O CVE-2025-57836 reacende o debate sobre a necessidade de utilitários de GUI em ambientes de produção. O Samsung Magician é uma ferramenta fantástica para o consumidor final: oferece benchmarks, ativação do modo "Full Power" e atualizações fáceis.

No entanto, em um servidor ou estação de trabalho corporativa, ele viola o princípio do menor privilégio e da superfície de ataque mínima. Servidores não precisam de GUIs bonitas para gerenciar discos; eles precisam de estabilidade e segurança.

Abaixo, comparamos a abordagem de consumo versus a abordagem recomendada para Enterprise:

| Característica | Samsung Magician (Consumer) | Samsung DC Toolkit / CLI (Enterprise) |

|---|---|---|

| Interface | GUI Pesada (Electron/Qt) | Linha de Comando (CLI) |

| Execução | Serviço persistente em Background | Execução sob demanda |

| Privilégios | Requer SYSTEM/Admin constante | Elevação apenas na execução |

| Vulnerabilidades | Alta (DLL Hijacking, XSS local) | Baixa (Input sanitization) |

| Foco | UX, Gráficos, Benchmarks | Automação, Logs, S.M.A.R.T. cru |

| Risco CVE-2025-57836 | Crítico | Inexistente (se usado corretamente) |

Mitigação e Resposta

Se você identificar o Samsung Magician instalado em seu parque de máquinas corporativo, trate isso como uma não-conformidade de segurança imediata.

Contenção Imediata

Inventário: Use ferramentas de RMM ou consultas Osquery para listar todos os hosts com

SamsungMagician.exeou o serviçoSamsungMagicianSVC.Remoção: Desinstale o software imediatamente das versões afetadas (6.x até 8.3.2).

Verificação: Busque por DLLs órfãs em

C:\ProgramData\Samsunge pastas%TEMP%dos usuários.

Correção Definitiva

A Samsung corrigiu esta vulnerabilidade na versão 9.0.0 (lançada em janeiro de 2026), implementando:

Verificação rigorosa de assinatura digital antes de carregar qualquer DLL.

Uso de diretórios temporários com ACLs restritas (apenas SYSTEM/Admin).

Chamadas seguras de

SetDllDirectory("")para remover o diretório atual do caminho de busca.

💡 Dica Pro: Para gerenciamento de SSDs Samsung em escala (modelos PM9A3, etc.), abandone o Magician. Utilize o Samsung Data Center Toolkit (DCT). Ele permite atualizar firmware, formatar namespaces e verificar saúde via CMD/PowerShell, sem instalar serviços vulneráveis residentes.

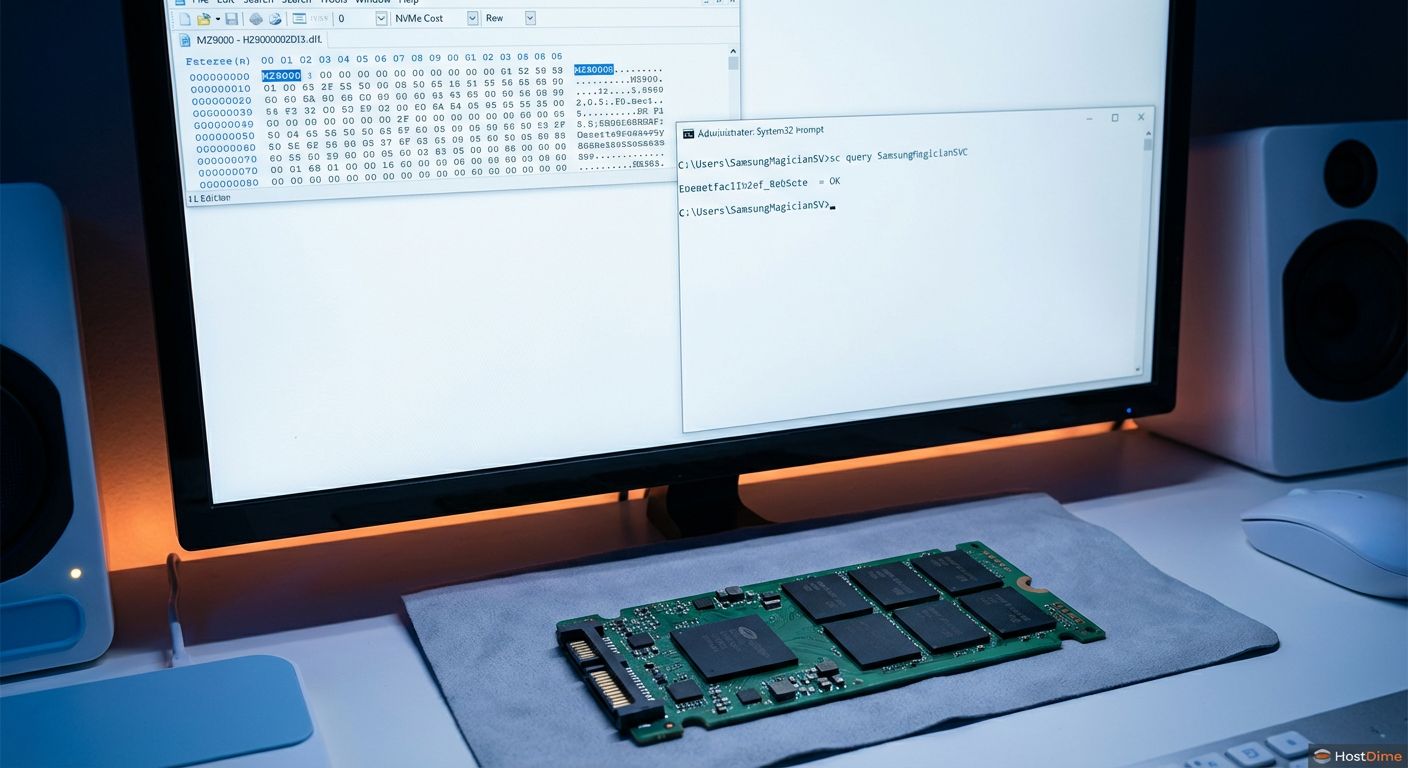

Figura: Investigação em andamento: Análise de binários e serviços persistentes associados ao storage.

Figura: Investigação em andamento: Análise de binários e serviços persistentes associados ao storage.

O futuro da segurança de endpoint via hardware

O incidente do CVE-2025-57836 não é um caso isolado. À medida que os dispositivos de armazenamento ganham poder computacional (Computational Storage) e seus drivers se tornam mais complexos, eles se tornam esconderijos perfeitos.

A persistência no firmware do SSD é a próxima fronteira. Se um atacante conseguir usar uma falha como essa não apenas para ganhar SYSTEM, mas para flashear um firmware customizado no controlador do disco, a reinstalação do sistema operacional será inútil. O malware sobreviverá à formatação.

Recomendamos que as equipes de segurança auditem não apenas o sistema operacional, mas a cadeia de suprimentos de software de todos os componentes de hardware (GPU, NIC, Storage). Se o software tem um botão de "Update" e roda como Admin, ele é um alvo.

Referências & Leitura Complementar

MITRE ATT&CK: T1574.002 - Hijack Execution Flow: DLL Side-Loading

Microsoft Security Response Center: Dynamic-Link Library Security (MSDN)

Samsung Semiconductor: Samsung SSD Data Center Toolkit (DCT) User Guide v4.0 (2025)

NIST SP 800-193: Platform Firmware Resiliency Guidelines

Perguntas Frequentes (FAQ)

O CVE-2025-57836 afeta quais versões do Samsung Magician?

A vulnerabilidade foi confirmada e explorada ativamente nas versões 6.3.0 até a 8.3.2 em ambiente Windows. A Samsung lançou a correção definitiva na versão 9.0.0 em janeiro de 2026. Versões anteriores devem ser consideradas comprometidas e removidas imediatamente.Como funciona o ataque de DLL Hijacking neste contexto específico?

O instalador ou o serviço de atualização cria uma pasta temporária para descompactar arquivos, mas aplica permissões de escrita para 'Todos' (Everyone) ou 'Usuários Autenticados'. Um atacante local monitora essa criação e substitui ou insere uma DLL (que o programa espera encontrar) por uma versão maliciosa. Quando o processo principal (rodando como SYSTEM) tenta carregar essa biblioteca, ele executa o código do atacante com privilégios máximos.Softwares de gerenciamento de SSD são estritamente necessários em servidores?

Na grande maioria dos casos, não. Em ambientes Enterprise e Datacenter, a prática recomendada é utilizar ferramentas de linha de comando (CLI) fornecidas pelo fabricante (como o Samsung DC Toolkit) ou gerenciar o hardware via BMC/IPMI. Softwares com interface gráfica (GUI) voltados ao consumidor aumentam desnecessariamente a superfície de ataque e consomem recursos do sistema.

Viktor Kovac

Investigador de Incidentes de Segurança

"Não busco apenas o invasor, mas a falha silenciosa. Rastreio vetores de ataque, preservo a cadeia de custódia e disseco logs até que a verdade digital emerja das sombras."