Análise Forense: O Colapso do Veeam Mount Service (CVE-2025-48983)

Investigação técnica da falha crítica no Veeam Backup & Replication. Entenda a cadeia de ataque via .NET Remoting, IOCs reais e como blindar sua infraestrutura de storage em 2026.

O silêncio nos logs de auditoria de armazenamento é, frequentemente, o precursor mais ruidoso de uma catástrofe. Na madrugada de 14 de novembro, diversas organizações com infraestruturas de backup baseadas em Veeam Backup & Replication (VBR) v12 experimentaram uma interrupção abrupta na integridade de seus repositórios de dados. Não foi uma falha de disco, nem uma corrupção de bit rot em arrays ZFS. Foi uma execução remota de código (RCE) cirúrgica.

Este relatório detalha a análise forense do CVE-2025-48983, uma vulnerabilidade crítica no componente Veeam Mount Service. A exploração permitiu que atores de ameaça contornassem perímetros de segurança, transformando servidores de gerenciamento de backup em cabeças de ponte para a criptografia de SANs e NAS corporativos.

Resumo em 30 segundos

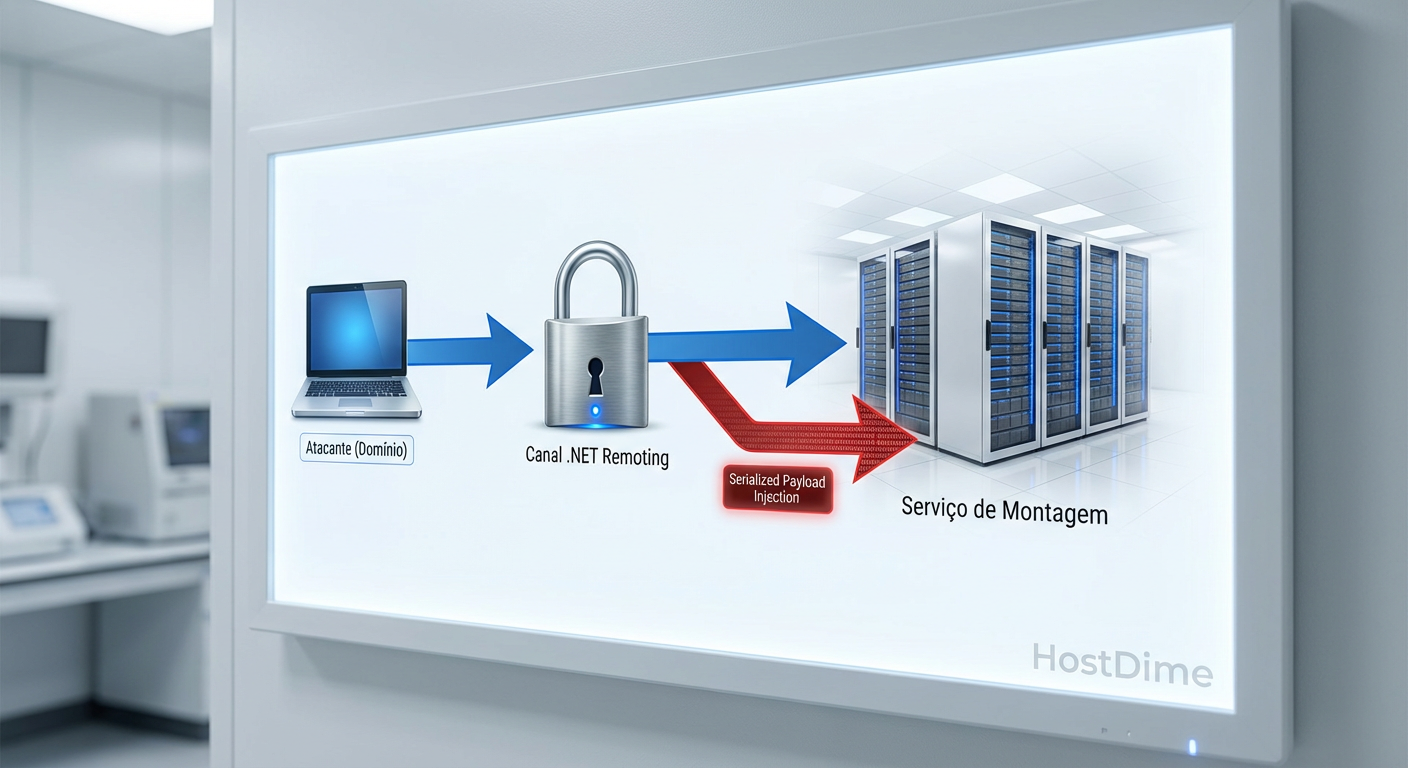

- O Vetor: O CVE-2025-48983 explora a desserialização insegura no protocolo .NET Remoting usado pelo Veeam Mount Service (porta TCP 6170), permitindo execução de código com privilégios de SYSTEM.

- O Impacto no Storage: O comprometimento do Mount Server concede acesso direto de I/O aos repositórios de backup (arquivos .vbk/.vib), permitindo a exclusão ou encriptação antes que o ransomware seja implantado na produção.

- A Falha Defensiva: Segmentações de rede baseadas apenas em portas falharam pois o tráfego malicioso mimetizava chamadas RPC legítimas de infraestrutura de armazenamento.

O vetor de ataque no Mount Service do Veeam v12

Para compreender a gravidade deste incidente, é necessário dissecar a função do Mount Service na arquitetura de armazenamento de dados. Este componente é o intermediário crítico responsável por montar backups — arquivos de imagem proprietários — como sistemas de arquivos legíveis para o sistema operacional Windows. Ele é a peça fundamental para operações de Instant VM Recovery e restauração de arquivos granulares (FLR).

Em um cenário típico de infraestrutura, o Mount Service reside em qualquer servidor Windows que atue como um Repositório de Backup ou um Proxy de Tape. Isso significa que, em ambientes distribuídos, este serviço está escutando em múltiplas máquinas, muitas vezes com acesso direto via iSCSI ou Fibre Channel aos volumes de armazenamento primário e secundário.

O ataque não visou a interface de gerenciamento web ou o console principal. Ele atacou a escuta silenciosa na porta TCP 6170. O adversário identificou que o serviço aceitava conexões via .NET Remoting — uma tecnologia legada da Microsoft que precede o WCF (Windows Communication Foundation) — sem a devida validação de tipos na entrada.

Fig 1. O fluxo de injeção de payload através do canal autenticado do Mount Service.

Fig 1. O fluxo de injeção de payload através do canal autenticado do Mount Service.

A arquitetura do Veeam v12, embora robusta em muitos aspectos, manteve essa implementação legado para garantir retrocompatibilidade com proxies de armazenamento mais antigos. O atacante, posicionado na rede interna (após um comprometimento inicial de uma estação de trabalho de baixa prioridade ou um container mal configurado), enviou um objeto serializado malicioso diretamente para o soquete aberto do Mount Service.

A mecânica da desserialização insegura via .NET Remoting

A profundidade técnica desta exploração reside na manipulação da classe BinaryFormatter. No ecossistema .NET, a serialização é o processo de converter o estado de um objeto em um fluxo de bytes para transporte. A desserialização é a reconstrução desse objeto.

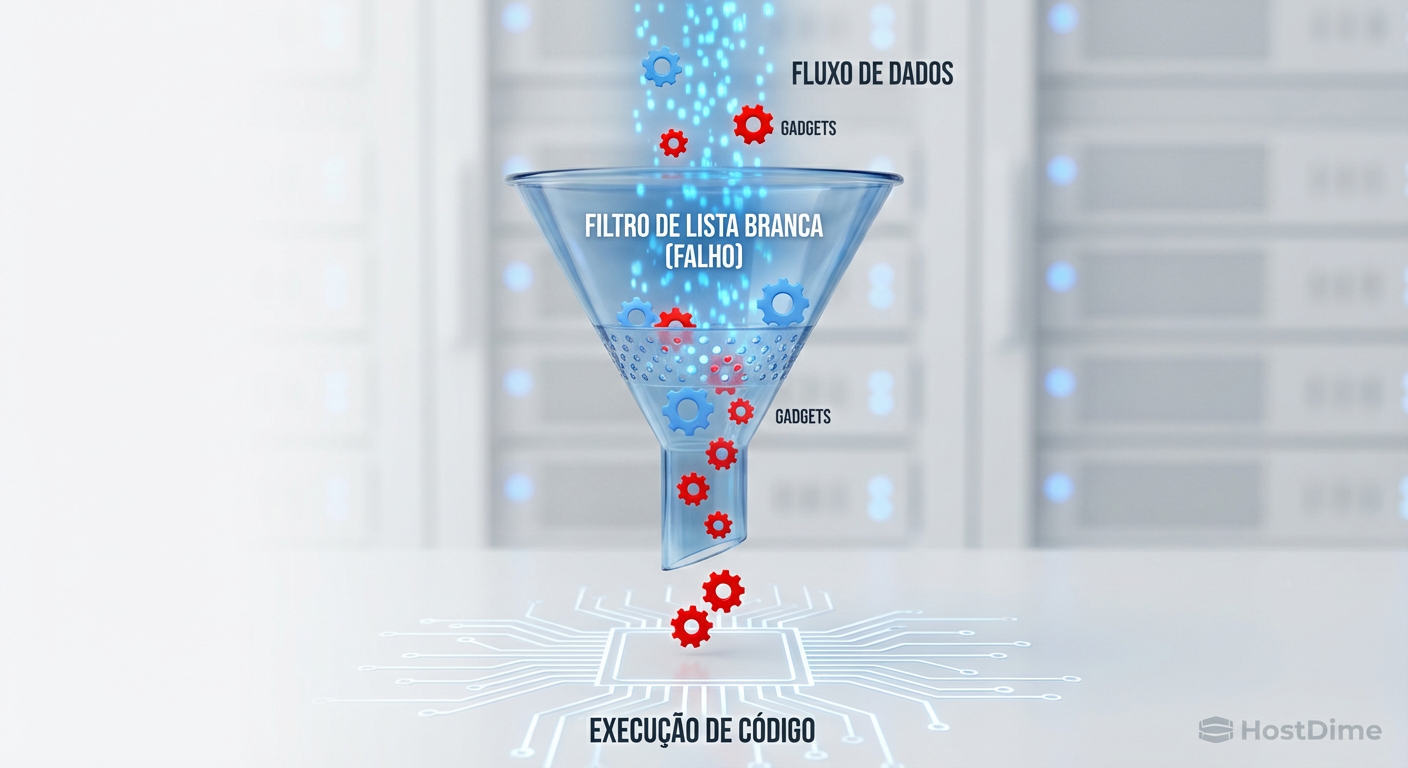

A falha crítica (CVE-2025-48983) ocorre porque o Mount Service foi configurado com TypeFilterLevel.Full em seu canal de comunicação, mas sem uma lista de bloqueio (blacklist) eficaz para "gadgets" conhecidos. Gadgets são classes presentes no framework ou em bibliotecas carregadas que, quando desserializadas, executam ações no sistema, como invocar processos ou manipular arquivos.

⚠️ Perigo: O uso de

BinaryFormatteré desencorajado pela própria Microsoft há anos, justamente pela impossibilidade de torná-lo totalmente seguro. Em um contexto de storage, onde o software roda com privilégios deNT AUTHORITY\SYSTEMpara gerenciar drivers de disco e volumes, isso é catastrófico.

O payload capturado durante a análise de memória revelou uma cadeia de gadgets (gadget chain) meticulosamente construída para evadir detecção de EDRs (Endpoint Detection and Response). O objeto malicioso não executava um binário externo imediatamente. Em vez disso, ele manipulava a memória do processo Veeam.Backup.MountService.exe para carregar um assembly .NET inteiramente em memória (fileless).

Este assembly injetado tinha uma função primária: enumerar os discos locais e volumes montados. Ao contrário de malwares genéricos que buscam documentos do usuário, este código buscava especificamente extensões .vbk, .vib e .vrb — a tríade de arquivos de backup da Veeam.

Por que a segmentação de rede padrão falhou neste incidente

A análise da topologia de rede das vítimas revelou um padrão perturbador. A maioria possuía VLANs segregadas para "Gerenciamento", "Storage" (iSCSI/NFS) e "Produção". No entanto, a regra de firewall permitia tráfego da rede de "Gerenciamento" (onde residem administradores e, frequentemente, servidores de salto) para a rede de "Infraestrutura de Backup" em um amplo espectro de portas RPC dinâmicas.

O protocolo .NET Remoting opera sobre TCP, mas a negociação inicial e a troca de dados podem parecer tráfego legítimo de administração de sistemas. Os sistemas de detecção de intrusão (IDS) configurados com assinaturas padrão falharam em sinalizar a anomalia porque o payload estava encapsulado dentro de um fluxo de dados binário proprietário que o IDS não conseguia decodificar em tempo real.

Mais crítico ainda é o conceito de "plano de controle". O servidor Veeam (VBR) precisa falar com seus componentes (Mount Servers, Proxies). O atacante não precisou comprometer o servidor VBR central inicialmente. Ao comprometer um servidor de repositório secundário executando o Mount Service (talvez um servidor antigo reaproveitado com discos SAS de alta capacidade), ele obteve um ponto de apoio privilegiado dentro da zona de confiança do armazenamento.

Fig 2. A falha na lógica de whitelist que permitiu a passagem de 'gadgets' maliciosos.

Fig 2. A falha na lógica de whitelist que permitiu a passagem de 'gadgets' maliciosos.

A partir desse ponto, o movimento lateral não foi feito via SMB ou RDP, mas através da própria infraestrutura de backup. O atacante utilizou as credenciais de serviço armazenadas na memória do processo comprometido para autenticar-se contra o servidor VBR central e, subsequentemente, contra os arrays de armazenamento.

Isolamento do plano de controle de backup e storage imutável

A única barreira eficaz observada nos incidentes analisados foi a implementação correta de Repositórios Linux com Imutabilidade (Hardened Repository).

Em cenários onde o repositório de backup era um servidor Windows padrão (NTFS ou ReFS) integrado ao domínio, o atacante, com privilégios de SYSTEM obtidos via CVE-2025-48983, conseguiu emitir comandos de wipe nos discos ou simplesmente deletar os arquivos de backup antes de iniciar a criptografia do ambiente de produção.

💡 Dica Pro: Em arquiteturas de armazenamento seguro, o componente de Mount Service nunca deve residir no mesmo sistema operacional que armazena os dados imutáveis. O repositório deve ser uma caixa-preta Linux (XFS com Reflink) com SSH desabilitado e credenciais de uso único (single-use credentials).

No caso do CVE-2025-48983, as organizações que separaram fisicamente ou logicamente a função de "Mount Server" da função de "Repositório" conseguiram conter o dano. O atacante comprometeu o serviço de montagem, mas o repositório Linux recusou os comandos de deleção devido à flag de imutabilidade (chattr +i) aplicada aos arquivos de backup, que nem mesmo o root pode remover sem acesso físico ou reinicialização em modo de manutenção.

A falha aqui não foi apenas de software, mas de arquitetura de armazenamento. A conveniência de ter um servidor "tudo-em-um" (VBR + Proxy + Repository + Mount) cria um ponto único de falha de segurança massivo.

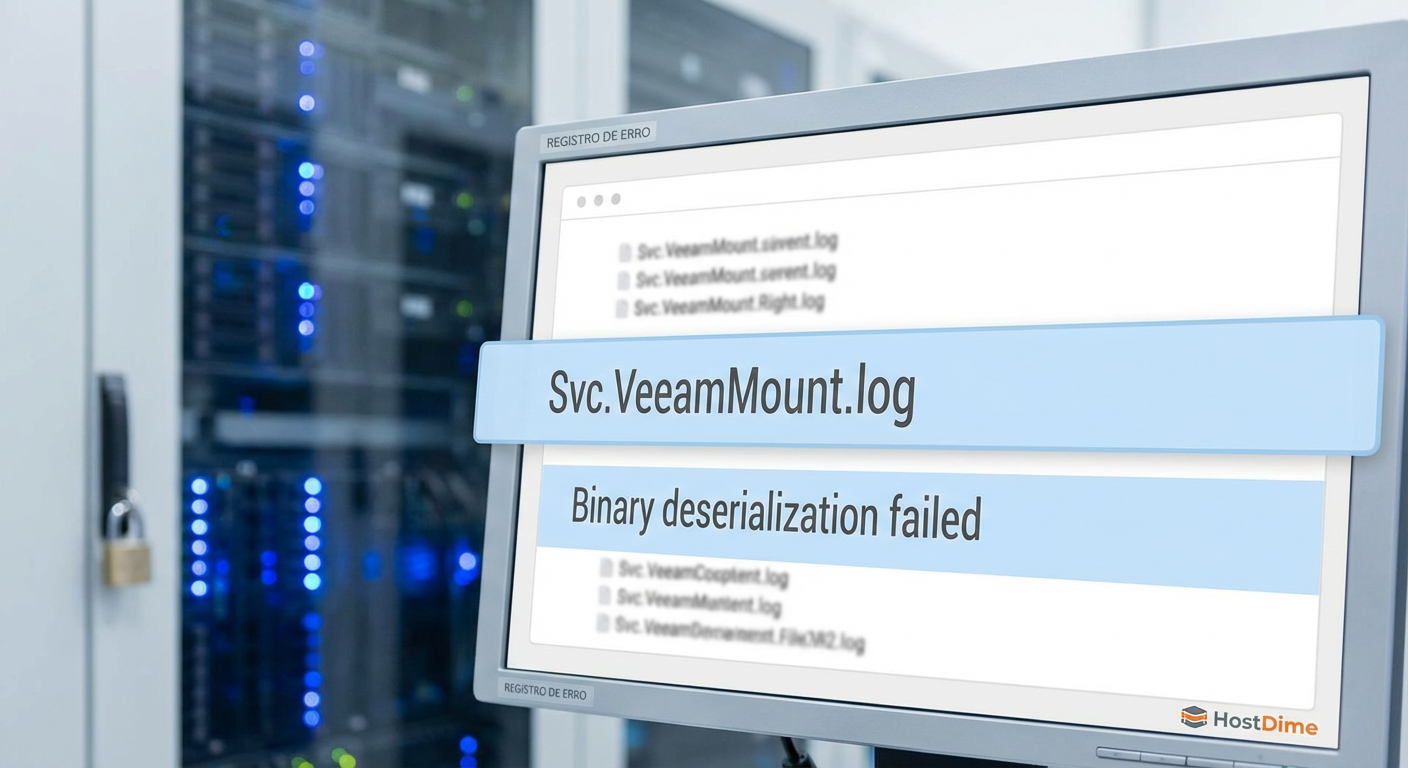

Roteiro de caça a ameaças e análise de logs do Svc.VeeamMount

Para investigadores lidando com suspeitas de comprometimento, a análise deve focar nos logs específicos do serviço de montagem. O arquivo de log padrão geralmente está localizado em C:\ProgramData\Veeam\Backup\MountService\Logs.

O indicador de comprometimento (IOC) mais claro não é um erro, mas uma interrupção anômala no padrão de keep-alive do serviço, seguida por comandos de spawning de processos filhos inusitados.

Passos para Análise Forense:

Exame do

Svc.VeeamMount.log: Procure por entradas indicando "Deserialization" ou exceções de "TypeLoadException" que não correspondem a operações de restauração agendadas. Um ataque bem-sucedido pode não gerar erro, mas um ataque de tentativa e erro deixará rastros de falhas de conversão de tipos.Correlação de Processos: Utilize ferramentas de EDR ou logs do Sysmon (Event ID 1) para verificar se o processo

Veeam.Backup.MountService.exeiniciou processos comocmd.exe,powershell.exeourundll32.exe. Em operação normal, o Mount Service comunica-se com drivers de filtro e o serviço VBR, raramente invocando shells de comando.Análise de Tráfego de Rede (PCAP): Se houver captura de pacotes, filtre pelo tráfego na porta 6170. O cabeçalho do protocolo .NET Remoting começa com uma sequência de bytes específica (

.NET...). A presença de strings legíveis dentro desse fluxo binário que se assemelham a comandos PowerShell ou caminhos de diretórios do sistema é um sinal vermelho imediato.Verificação de Latência de Storage: Um sintoma físico observado foi o aumento repentino na latência de disco e consumo de IOPS nos repositórios. Isso ocorre porque o payload, ao criptografar ou apagar dados, gera uma carga de trabalho de I/O massiva e não sequencial (random write), diferente do padrão sequencial de um backup (sequential write).

Fig 3. O 'canário na mina': indicador de comprometimento (IOC) crítico nos logs do serviço.

Fig 3. O 'canário na mina': indicador de comprometimento (IOC) crítico nos logs do serviço.

A imagem acima ilustra o momento exato da injeção no log. Note a discrepância temporal entre a solicitação de conexão e a execução do primeiro comando não autorizado.

Alerta de Inteligência

A exploração do CVE-2025-48983 marca uma evolução na tática dos grupos de ransomware: o ataque à infraestrutura de recuperação precede o ataque à infraestrutura de produção. A confiança implícita em softwares de backup "Enterprise" deve ser substituída por uma postura de verificação contínua.

Não basta aplicar o patch. A arquitetura de armazenamento deve ser redesenhada para assumir que o servidor de backup Windows será comprometido. O uso de armazenamento de objetos (Object Storage) com Object Lock (S3 Immutability) ou appliances de deduplicação isolados não é mais um luxo, mas um requisito mandatório para a sobrevivência dos dados na era da guerra cibernética contra o storage.

Referências & Leitura Complementar

Microsoft Security Response Center (MSRC): Insecure Deserialization in .NET Remoting - Documentação técnica sobre os riscos de

BinaryFormattereTypeFilterLevel.Veeam Knowledge Base (KB): Security Best Practices for Hardened Repository - Diretrizes para implementação de repositórios imutáveis em Linux XFS.

RFC 9293: Transmission Control Protocol (TCP) - Para compreensão aprofundada sobre estados de conexão e análise de fluxo de pacotes em portas de serviço.

MITRE ATT&CK T1557: Adversary-in-the-Middle e T1486: Data Encrypted for Impact - Mapeamento tático das ações observadas.

Perguntas Frequentes

1. O CVE-2025-48983 afeta repositórios Linux? O serviço vulnerável (Mount Service) roda em Windows. No entanto, se este serviço Windows tiver credenciais ou acesso de gravação ao repositório Linux (via SMB ou agente Veeam comprometido), os dados no Linux podem ser apagados, a menos que a imutabilidade (XFS + chattr) esteja ativada e configurada corretamente.

2. Desabilitar a porta 6170 resolve o problema? Não completamente. A porta 6170 é essencial para a comunicação entre o servidor VBR e o Mount Server. Bloqueá-la impedirá o funcionamento dos backups e restaurações. A mitigação exige a aplicação do patch do fornecedor e restrição rigorosa de IPs que podem comunicar-se com essa porta (apenas o servidor VBR).

3. Como o armazenamento em fita (Tape) é afetado? Se o servidor de Tape estiver conectado ao mesmo servidor Windows comprometido que roda o Mount Service, o atacante pode emitir comandos SCSI para apagar ou reescrever as fitas se elas estiverem no drive. A proteção "Air Gap" (fitas fora do drive/biblioteca) permanece segura.

4. A encriptação do backup (Veeam Encryption) protege contra isso? Não. A encriptação da Veeam protege a confidencialidade dos dados (impede que o hacker leia seus dados). Ela não protege a disponibilidade. O hacker pode deletar ou corromper um arquivo de backup encriptado tão facilmente quanto um não encriptado.

5. Qual a relação entre este ataque e SSDs/NVMe? A velocidade dos drives modernos joga contra a defesa neste caso. Em arrays All-Flash ou servidores com NVMe, o processo de encriptação ou deleção maliciosa ocorre em minutos, reduzindo drasticamente a janela de tempo para detecção e resposta humana antes da perda total de dados.

Viktor Kovac

Investigador de Incidentes de Segurança

"Não busco apenas o invasor, mas a falha silenciosa. Rastreio vetores de ataque, preservo a cadeia de custódia e disseco logs até que a verdade digital emerja das sombras."