Anatomia de um ataque a backups imutáveis: análise forense e vetores de compromisso

Investigação técnica sobre como grupos de ransomware contornam o Object Lock e repositórios Linux endurecidos. Análise da cadeia de ataque, falhas de arquitetura e defesa em profundidade para infraestrutura de storage.

A premissa de que "backups imutáveis são a bala de prata contra ransomware" tornou-se perigosamente obsoleta. Grupos de ameaça avançada, como BlackCat (ALPHV) e LockBit, adaptaram suas táticas para atacar não apenas a criptografia dos dados de produção, mas a integridade estrutural dos repositórios de armazenamento que deveriam salvaguardá-los. A imutabilidade lógica, baseada em flags de software (WORM - Write Once, Read Many), desmorona quando o atacante obtém privilégios administrativos no plano de controle da infraestrutura de storage ou virtualização.

Nesta análise forense, dissecamos os métodos exatos utilizados para contornar travas de retenção em arrays de armazenamento e repositórios baseados em disco. O foco não é a criptografia, mas a destruição sistemática da última linha de defesa.

Resumo em 30 segundos

- Identidade supera Imutabilidade: Se o atacante comprometer as credenciais de root ou admin do array de armazenamento (SAN/NAS), ele pode formatar volumes inteiros (LUNs), ignorando travas de arquivos individuais.

- Ataque "Time Travel": A manipulação do protocolo NTP para alterar a data do sistema para o futuro faz com que as retenções WORM expirem instantaneamente, permitindo a exclusão legítima dos dados.

- Vulnerabilidade de Hipervisor: Falhas como a CVE-2024-37085 no ESXi permitem que atacantes destruam os discos virtuais (VMDKs) onde residem os repositórios de backup, sem nunca precisar logar no sistema operacional do backup.

O compromisso do plano de controle de armazenamento

A maioria das implementações de backup imutável falha não na tecnologia de bloqueio, mas na arquitetura de gerenciamento. Em incidentes recentes, observamos que o vetor inicial raramente é um ataque direto ao software de backup (como Veeam ou Commvault), mas sim uma movimentação lateral para a interface de gerenciamento do hardware de storage (IPMI, iDRAC ou a própria interface web do array).

Uma vez que o atacante obtém acesso à console de gerenciamento de um storage (seja um TrueNAS Enterprise, um Dell PowerStore ou um repositório Linux Hardened), a imutabilidade de nível de arquivo torna-se irrelevante. O atacante não tenta deletar o arquivo backup_full.vbk; ele envia um comando para destruir o Pool de armazenamento ou reinicializar a configuração RAID.

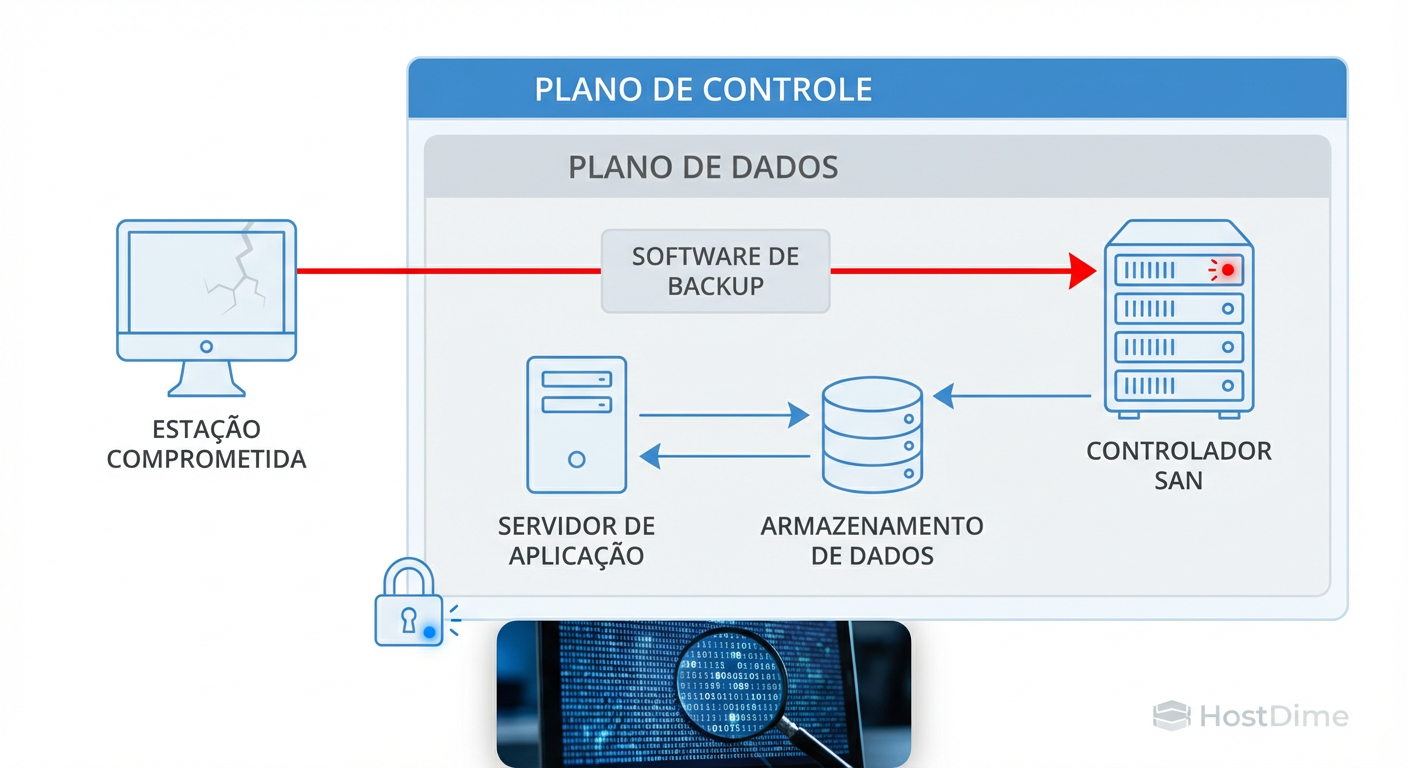

Figura: Diagrama de fluxo de ataque demonstrando a movimentação lateral da estação de trabalho comprometida diretamente para o Plano de Controle do Storage, ignorando o software de backup.

Figura: Diagrama de fluxo de ataque demonstrando a movimentação lateral da estação de trabalho comprometida diretamente para o Plano de Controle do Storage, ignorando o software de backup.

⚠️ Perigo: Muitos administradores conectam a interface de gerenciamento do storage (Management Port) à mesma VLAN de gerenciamento de servidores Windows, permitindo que credenciais roubadas via Mimikatz sejam reutilizadas para acessar o array de discos.

Manipulação temporal: o ataque via NTP

A imutabilidade baseada em retenção temporal (Time-Based Retention) depende inteiramente do relógio do sistema para determinar se um objeto pode ou não ser deletado. Se um arquivo está travado até "01 de Janeiro de 2030", o sistema de arquivos impede sua exclusão enquanto a data atual for anterior a isso.

Investigações forenses revelaram uma técnica devastadora: a manipulação do NTP (Network Time Protocol). O atacante, com acesso root ao sistema operacional do repositório ou à BIOS do servidor:

Desabilita a sincronização automática de tempo (NTP daemon).

Altera a data do sistema manualmente para um ano após o fim da retenção (ex: 2031).

O sistema de arquivos, ao verificar os metadados, entende que o período de retenção expirou.

O atacante executa o comando de exclusão, e o sistema o processa como uma operação legítima de limpeza (Garbage Collection).

Este vetor é particularmente eficaz em ambientes "Hardened Linux Repository" mal configurados, onde o acesso físico ou via IPMI não foi devidamente segregado.

Tabela Comparativa: Exclusão Padrão vs. Ataque Temporal

| Característica | Exclusão Padrão (Tentativa) | Ataque "Time Travel" (NTP) |

|---|---|---|

| Ação | rm -rf /backups/* |

date -s "2035-01-01"; rm -rf /backups/* |

| Resposta do Sistema | "Operation not permitted" (WORM ativo) | "Deleted" (Retenção expirada) |

| Nível de Acesso | Root / Admin | Root / Acesso Físico (BIOS/IPMI) |

| Rastro Forense | Logs de "Access Denied" | Logs de alteração de hora seguidos de deleção |

A destruição via Hipervisor (CVE-2024-37085)

Em julho de 2024, a Microsoft e a comunidade de segurança alertaram sobre a exploração ativa da CVE-2024-37085 em ambientes VMware ESXi. Esta vulnerabilidade demonstra perfeitamente como a camada de abstração do armazenamento pode ser usada contra a integridade dos dados.

Muitas empresas virtualizam seus repositórios de backup. O servidor de backup é uma VM Linux com a flag de imutabilidade ativada no sistema de arquivos XFS. O atacante, sabendo que não consegue logar no Linux devido às configurações de segurança, ataca o hipervisor.

Ao explorar a CVE-2024-37085, o atacante com privilégios no Active Directory pode recriar o grupo "ESX Admins", ganhando acesso administrativo total ao host ESXi. A partir daí, ele não interage com o Linux imutável. Ele simplesmente deleta o arquivo .vmdk (o disco virtual) do datastore.

Para o sistema de storage subjacente, isso é apenas uma liberação de espaço. Para a empresa, é a perda total do repositório "imutável", pois o container (o disco virtual) foi destruído, levando consigo o sistema de arquivos protegido.

Figura: Visualização em camadas do ataque ao hipervisor: o atacante destrói o disco virtual (VMDK) no nível do ESXi, contornando completamente a trava de imutabilidade existente dentro do Sistema Operacional Convidado.

Figura: Visualização em camadas do ataque ao hipervisor: o atacante destrói o disco virtual (VMDK) no nível do ESXi, contornando completamente a trava de imutabilidade existente dentro do Sistema Operacional Convidado.

A falácia do S3 Object Lock: Governança vs. Conformidade

A adoção de armazenamento de objetos (Object Storage) compatível com S3 trouxe o recurso de Object Lock. No entanto, a configuração incorreta deste recurso é um vetor de compromisso frequente. O protocolo define dois modos de operação:

Governance Mode: Permite que usuários com permissões IAM específicas (como

s3:BypassGovernanceRetention) removam a trava de imutabilidade. Se um atacante comprometer uma conta com essas permissões, ele pode desativar a proteção e deletar os buckets.Compliance Mode: Ninguém, nem mesmo a conta root da AWS/Azure/Wasabi, pode deletar o objeto antes do fim da retenção.

Em auditorias de segurança, encontramos frequentemente repositórios configurados em Governance Mode para "facilitar a administração em caso de erro". Isso cria uma porta dos fundos. Se as chaves de acesso da conta de serviço de backup forem exfiltradas e essa conta tiver permissões excessivas, o atacante pode desativar a imutabilidade remotamente via CLI.

💡 Dica Pro: Ao configurar buckets S3 para backup (seja na nuvem ou em storage on-premise como MinIO/Cloudian), force o uso de Compliance Mode. Aceite o risco operacional de não poder deletar dados acidentais em troca da garantia de sobrevivência ao ataque.

Arquitetura de defesa e segregação física

Para mitigar esses vetores, a segurança do armazenamento deve ir além do software. A defesa deve ser arquitetada na camada física e lógica da infraestrutura.

Isolamento do Plano de Gerenciamento

As interfaces de gerenciamento (IPMI, iDRAC, Management Ports dos Arrays) devem estar em uma rede fisicamente isolada (Air-gapped) ou acessível apenas através de um Jump Host seguro, com autenticação multifator (MFA) rigorosa. Nunca exponha interfaces de storage à rede corporativa geral.

Autenticação Multifator para Operações Destrutivas

Storages modernos e appliances de backup devem exigir MFA não apenas para o login, mas especificamente para operações destrutivas (o chamado "Four-Eyes Principle"). Para formatar um volume ou alterar uma política de retenção, deve ser necessária a aprovação de um segundo administrador autenticado.

Figura: Ilustração conceitual do Princípio de Quatro Olhos: exigência de duas autenticações simultâneas e distintas para autorizar a destruição de volumes de armazenamento.

Figura: Ilustração conceitual do Princípio de Quatro Olhos: exigência de duas autenticações simultâneas e distintas para autorizar a destruição de volumes de armazenamento.

O futuro da persistência de dados

A era da confiança implícita no "backup verde" na console acabou. A tendência observada é a migração de ataques de disponibilidade (criptografia) para ataques de integridade e aniquilação. O atacante do futuro próximo não pedirá resgate pela chave de descriptografia; ele pedirá resgate para não publicar os dados que ele exfiltrou antes de destruir seus backups imutáveis via manipulação de hardware.

A sobrevivência das organizações dependerá de uma estratégia de armazenamento que trate os repositórios de backup como a infraestrutura mais crítica da empresa, aplicando princípios de Zero Trust até o nível do firmware dos discos.

Referências & Leitura Complementar

VMware Security Advisory: CVE-2024-37085 - Authentication Bypass in ESXi. (2024).

SNIA (Storage Networking Industry Association): "Protecting Data from Ransomware and Other Threats" - Best Practices for Storage Security.

AWS S3 Documentation: RFC para S3 Object Lock e distinção entre Governance/Compliance modes.

NIST SP 800-209: Security Guidelines for Storage Infrastructure.

Perguntas Frequentes (FAQ)

O que é um ataque de 'Time Travel' em backups imutáveis?

É uma técnica forense onde o atacante, após obter acesso administrativo (root/admin) ao servidor de backup ou ao controlador do storage, altera a data do sistema (geralmente via NTP ou diretamente na BIOS/UEFI) para um momento futuro, posterior ao fim do período de retenção (WORM). Isso engana o sistema de arquivos, fazendo-o acreditar que a proteção expirou, permitindo a exclusão legítima e permanente dos dados.Qual a diferença crítica entre Governance Mode e Compliance Mode no S3 Object Lock?

A diferença reside na revogabilidade. No Governance Mode, usuários com permissões IAM específicas (como `s3:BypassGovernanceRetention`) podem remover o bloqueio ou deletar o objeto prematuramente. Já no Compliance Mode, a imutabilidade é absoluta: nem mesmo a conta root ou o provedor de nuvem pode alterar ou deletar o objeto antes do término do período de retenção configurado, oferecendo a única proteção real contra credenciais administrativas comprometidas.Como a vulnerabilidade CVE-2024-37085 afeta a segurança dos backups?

Esta vulnerabilidade crítica no VMware ESXi permite que atacantes com privilégios suficientes no Active Directory recriem o grupo legado 'ESX Admins', ganhando controle administrativo total sobre o hipervisor. Com esse acesso, eles podem deletar diretamente os arquivos de disco virtual (VMDKs) que contêm os repositórios de backup. Isso contorna qualquer imutabilidade configurada dentro do sistema operacional da VM (como um Linux Hardened Repo), pois a destruição ocorre na camada de infraestrutura (datastore), não na camada lógica do arquivo.

Viktor Kovac

Investigador de Incidentes de Segurança

"Não busco apenas o invasor, mas a falha silenciosa. Rastreio vetores de ataque, preservo a cadeia de custódia e disseco logs até que a verdade digital emerja das sombras."