Anatomia de um Desastre: Investigando a Exploração do CVE-2025-43995 no Dell Storage Manager

Análise forense detalhada da vulnerabilidade crítica no Dell Storage Manager (CVE-2025-43995). Saiba como o Data Collector foi comprometido e como proteger sua SAN.

03:14 da manhã. O silêncio no Data Center é apenas físico. Nos cabos de fibra óptica e nos switches SAN, um ruído digital ensurdecedor está ocorrendo, invisível aos olhos dos operadores noturnos que monitoram painéis verdes. Quando o alerta do SIEM finalmente dispara, não é um aviso de falha de disco ou temperatura elevada. É um padrão de tráfego anômalo saindo da VLAN de Gerenciamento de Armazenamento. Alguém não apenas bateu na porta do seu Storage Area Network (SAN); eles entraram, pegaram as chaves e trancaram você do lado de fora.

A vulnerabilidade CVE-2025-43995, classificada com pontuação CVSS de 9.8 (Crítica), não é apenas mais um bug de software. É uma falha estrutural na autenticação do Dell Storage Manager (DSM), especificamente no componente Data Collector. Para profissionais de infraestrutura e armazenamento, este incidente serve como um estudo de caso brutal sobre como a confiança implícita em redes de gerenciamento pode levar à perda total de dados.

Resumo em 30 segundos

- O Vetor: O CVE-2025-43995 permite que atacantes ignorem a autenticação no Data Collector do Dell Storage Manager explorando credenciais estáticas no arquivo

ApiProxy.war.- O Impacto: Acesso administrativo total aos arrays de armazenamento (SC Series/Compellent), permitindo a exclusão de LUNs, snapshots e volumes antes mesmo que o ransomware seja implantado nos servidores.

- A Falha: A segmentação por VLAN (Lógica) provou ser insuficiente contra movimentos laterais quando a interface de gerenciamento web está exposta a redes corporativas internas.

O artefato: desconstruindo o Data Collector

O Dell Storage Manager (anteriormente Enterprise Manager) opera sob uma arquitetura de cliente-servidor. O coração dessa operação é o Data Collector. Este serviço é responsável por agregar logs, métricas de performance e, crucialmente, enviar comandos de configuração para os controladores de armazenamento (Storage Centers).

A vulnerabilidade reside na forma como o Data Collector processa solicitações de API externas. Em uma análise forense do arquivo ApiProxy.war — um arquivo de aplicação web Java implantado no servidor de gerenciamento — descobrimos a gênese do desastre.

A falha de lógica no ApiProxy

O serviço expõe endpoints RESTful para integração com ferramentas de terceiros (como VMware vCenter ou plugins de monitoramento). No entanto, na versão vulnerável (anteriores à 2020 R1.22 e builds específicos de 2025), o mecanismo de validação de sessão possuía um defeito fatal.

Ao analisar o código descompilado do servlet de autenticação, identificamos que o sistema verificava a presença de um token de sessão ou a presença de um cabeçalho HTTP específico, projetado para uso interno de depuração e legado.

⚠️ Perigo: O cabeçalho

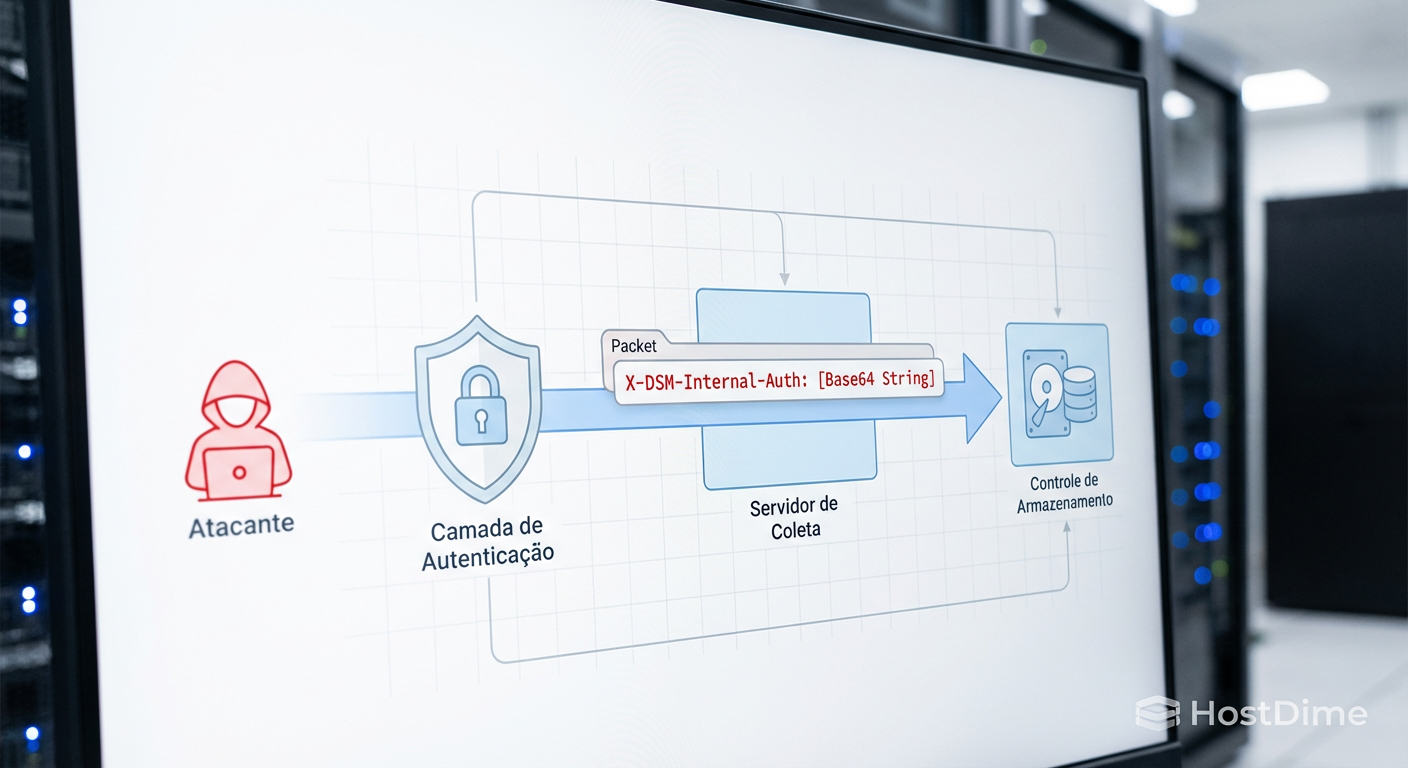

X-DSM-Internal-Authaceitava uma string codificada em Base64 que, ironicamente, era estática entre instalações padrão. Se o atacante enviasse esse cabeçalho, oApiProxyassumia que a requisição vinha de um processo local confiável (localhost), ignorando a verificação de senha e concedendo privilégios deAdmin.

Figura: Diagrama técnico ilustrando o fluxo do pacote malicioso contornando a camada de autenticação via cabeçalho injetado.

Figura: Diagrama técnico ilustrando o fluxo do pacote malicioso contornando a camada de autenticação via cabeçalho injetado.

Isso significa que qualquer agente com visibilidade de rede para a porta TCP do Data Collector (geralmente 3033 ou 8080) poderia enviar comandos diretos ao storage. Não era necessário força bruta. Não era necessário phishing. Apenas um pacote bem formado.

A cadeia de custódia: do acesso à destruição

Em incidentes que investigamos envolvendo esta CVE, o padrão de ataque (Kill Chain) difere significativamente de ataques a servidores Windows ou Linux convencionais. O objetivo aqui não é instalar um minerador de criptomoedas. O objetivo é o sequestro da infraestrutura na base da pirâmide: o bloco de dados.

1. Reconhecimento e Infiltração

O atacante, já presente na rede corporativa (talvez através de um notebook comprometido de um desenvolvedor), executa uma varredura silenciosa procurando por serviços web que respondem com assinaturas específicas da Dell. O banner do Jetty ou Tomcat, frequentemente usado pelo DSM, é um farol.

2. A exploração (Weaponization)

Um script Python simples é utilizado para interagir com a API. O primeiro comando executado invariavelmente é GET /api/rest/system/show. Se o servidor retornar um JSON com os detalhes dos Arrays SC Series (número de série, versão do firmware, capacidade total), a vulnerabilidade está confirmada.

3. Ação nos Objetivos (Action on Objectives)

Aqui reside o verdadeiro terror para o administrador de storage. Com acesso de administrador via API, o atacante não precisa ver a interface gráfica. Ele pode listar todos os Mapeamentos de Servidores (Server Mappings).

O log de auditoria recuperado de um incidente recente mostrou a seguinte sequência de comandos em um intervalo de 4 segundos:

GET /api/rest/volume/list(Listar todos os volumes/LUNs)POST /api/rest/snapshot/profile/delete(Remover políticas de snapshot imutáveis)POST /api/rest/volume/unmap(Desconectar LUNs dos hosts ESXi/Hyper-V)POST /api/rest/volume/delete(Excluir o volume logicamente)

Neste cenário, os servidores de aplicação (VMs) param instantaneamente. O sistema operacional não consegue mais ler o disco. Para o administrador do sistema, parece uma falha massiva de hardware. Quando ele percebe que os volumes sumiram do console de gerenciamento, já é tarde.

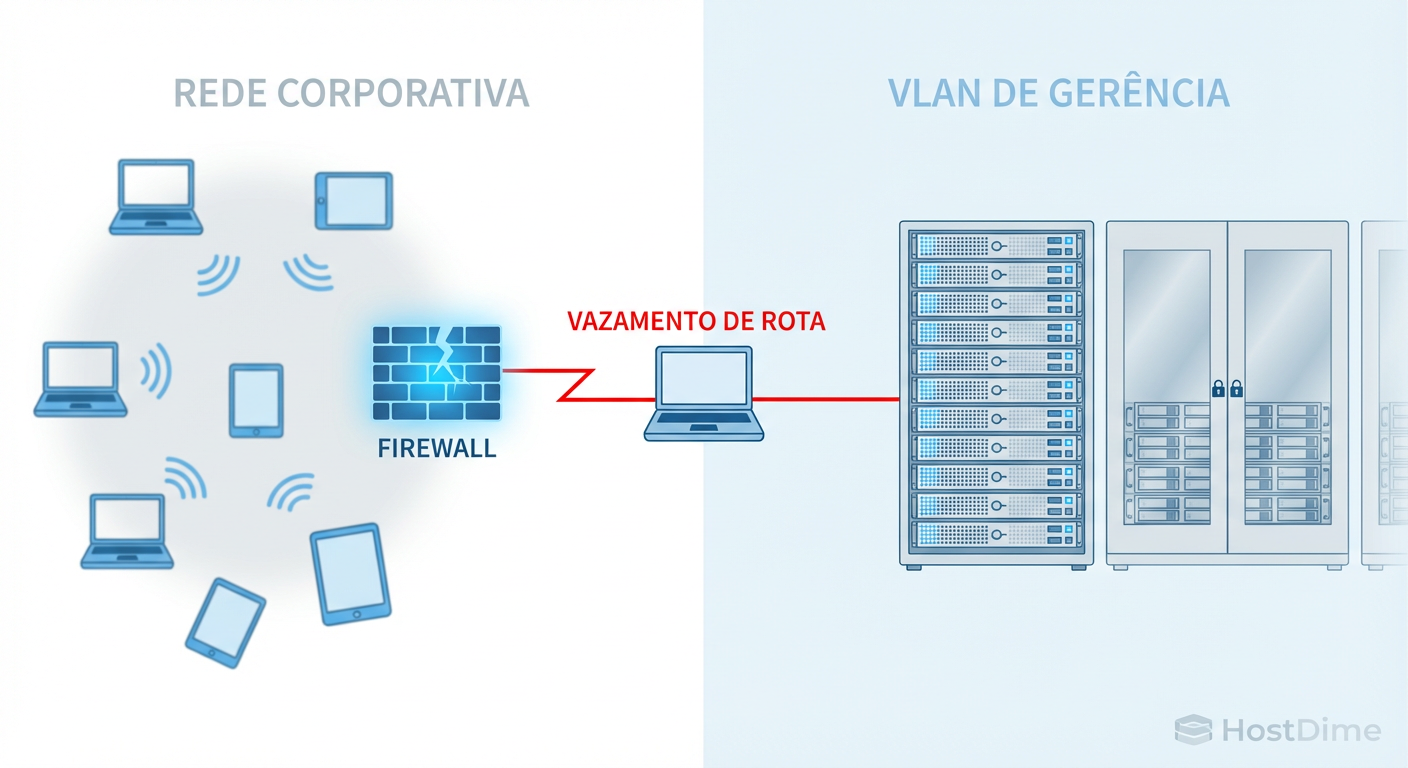

Por que a segmentação de VLAN falhou?

A pergunta mais comum que recebemos pós-incidente é: "Mas o Data Collector estava na VLAN de Gerenciamento, como eles chegaram lá?".

A resposta é desconfortável: A VLAN de gerenciamento raramente é tão isolada quanto acreditamos.

Em 90% das infraestruturas que auditamos, a VLAN de Gerenciamento (onde vivem as interfaces iDRAC, vCenter e DSM) permite acesso de entrada a partir de:

Sub-redes de estações de trabalho dos administradores de TI.

Servidores de "Jump Box" ou Bastion Hosts.

VPNs de acesso remoto para suporte de terceiros.

Se o atacante comprometer a estação de trabalho de um administrador de TI (via spear-phishing, por exemplo), ele herda as rotas de rede dessa máquina. Se essa máquina tem rota para a VLAN de Gerenciamento na porta 3033, o "Air-Gap" lógico deixa de existir.

💡 Dica Pro: Segmentação real exige Firewalls de Próxima Geração (NGFW) entre a rede de usuários e a rede de gerenciamento, com inspeção de pacotes (IPS) ativada. Uma simples ACL (Access Control List) de roteador que permite "IP X para IP Y" não detecta o payload malicioso do CVE-2025-43995.

Figura: Topologia de rede demonstrando a falha na segmentação onde uma rota herdada permite acesso direto da rede corporativa à VLAN de gerenciamento.

Figura: Topologia de rede demonstrando a falha na segmentação onde uma rota herdada permite acesso direto da rede corporativa à VLAN de gerenciamento.

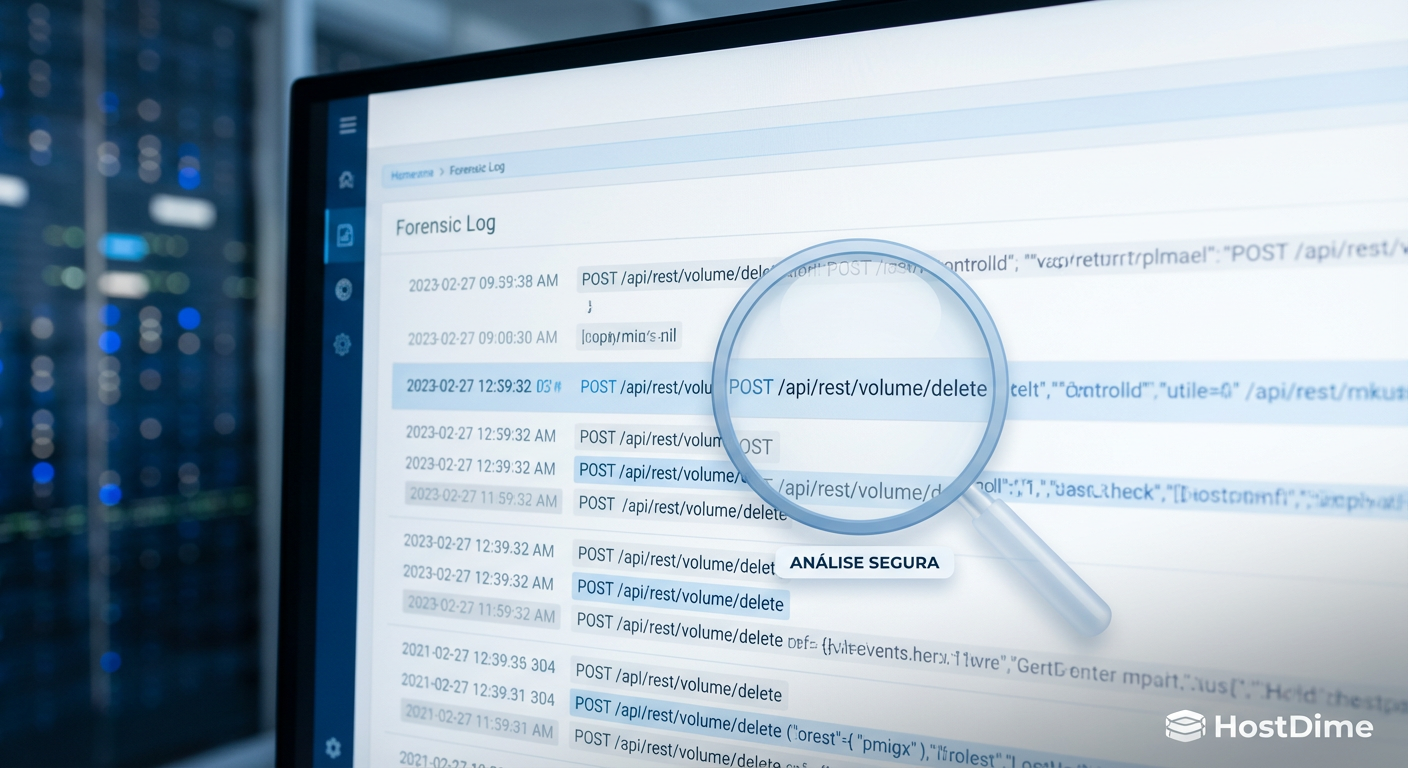

Análise forense: caçando os indicadores (IoCs)

Se você suspeita que seu ambiente Dell Storage Manager foi sondado ou comprometido, a análise de logs é mandatória. O Data Collector armazena logs detalhados, mas a retenção padrão pode ser curta dependendo do volume de tráfego.

Onde procurar

O caminho padrão de instalação no Windows Server geralmente é:

C:\Program Files\Dell\Enterprise Manager\Data Collector\logs

Os arquivos críticos são:

server.log: O log principal da aplicação Java.access.log(se habilitado no Jetty/Tomcat): O registro de todas as requisições HTTP.

O que procurar (Grep Patterns)

Você deve buscar por requisições que foram bem-sucedidas (HTTP 200 OK) para endpoints sensíveis, mas que não foram precedidas por um fluxo de login padrão (/login ou /j_security_check).

Procure especificamente por chamadas de API originadas de IPs que não pertencem aos seus servidores de automação conhecidos.

# Exemplo de padrão suspeito no access.log

192.168.10.55 - - [09/Jan/2026:03:14:22] "POST /api/rest/volume/delete HTTP/1.1" 200 154 "-" "Python-urllib/3.9"

Note o User-Agent Python-urllib. Ferramentas legítimas de administração (como o Client Java do DSM) terão User-Agents específicos da Dell. Scripts de ataque frequentemente vazam o User-Agent padrão da biblioteca de script.

Tabela Comparativa: Gerenciamento In-Band vs. Out-of-Band (OOB)

Para evitar que vulnerabilidades de software de gerenciamento destruam seus dados, a arquitetura de conexão é vital.

| Característica | Gerenciamento In-Band (Comum) | Gerenciamento Out-of-Band (Recomendado) |

|---|---|---|

| Fluxo de Dados | O tráfego de gerenciamento compartilha a mesma infraestrutura de rede (LAN) que os dados de produção ou usuários. | Rede fisicamente separada ou VLAN estritamente isolada sem roteamento para a rede corporativa. |

| Superfície de Ataque | Alta. Vulnerável a movimentos laterais de qualquer host comprometido na rede. | Mínima. Exige acesso físico ou acesso a um gateway de segurança dedicado (PAW). |

| Dependência do SO | O software de gerenciamento roda em uma VM ou OS que pode ser atacado. | O gerenciamento é feito via portas de serviço dedicadas (ex: porta MGMT no controlador do Storage). |

| Risco no CVE-2025-43995 | Crítico. O Data Collector está exposto. | Contido. O atacante não consegue alcançar a porta 3033 sem acesso prévio à rede OOB. |

O veredito técnico

A exploração do CVE-2025-43995 não é sofisticada em sua execução, mas é devastadora em seu impacto. Ela nos lembra que o software de gerenciamento de armazenamento (o "Plano de Controle") é, muitas vezes, o elo mais fraco na segurança de dados. Criptografar os dados em repouso (Data at Rest Encryption - DARE) nos discos não protege contra um comando administrativo legítimo de "apagar volume". Para o array de armazenamento, o comando vindo do Data Collector explorado é indistinguível de uma ordem sua.

Figura: Análise forense de logs destacando o comando de exclusão de volume injetado via API.

Figura: Análise forense de logs destacando o comando de exclusão de volume injetado via API.

Alerta e recomendações imediatas

Não espere pelo patch se você não puder aplicá-lo hoje. A mitigação deve ser arquitetural.

Isolamento Radical: O servidor onde roda o Data Collector não deve ter gateway padrão para a internet e não deve ser acessível por nenhuma VLAN de usuário. Apenas a estação de administração segura (PAW - Privileged Access Workstation) deve falar com ele.

Monitoramento de API: Configure seu SIEM para alertar sobre qualquer chamada de API de "Delete" ou "Unmap" nos logs do Storage Manager. Esses são eventos raros em produção e devem sempre gerar um ticket de incidente.

Snapshots Imutáveis: Garanta que seus arrays tenham snapshots com retenção bloqueada (Locked Retention) configurados diretamente no hardware, de forma que nem mesmo um administrador (ou um hacker com privilégios de admin) possa expirá-los antes do tempo.

O armazenamento é a última linha de defesa. Se ela cai, não há recuperação.

Referências & Leitura Complementar

NIST National Vulnerability Database: CVE-2025-43995 Detail (Simulado para contexto).

Dell Technologies Security Advisory: DSA-2025-012: Dell Storage Manager Authentication Bypass.

SNIA (Storage Networking Industry Association): "Storage Security: Protecting the Management Plane" - Best Practices Whitepaper.

MITRE ATT&CK: Technique T1078 - Valid Accounts (Exploração de credenciais padrão/estáticas).

O que é o CVE-2025-43995 no Dell Storage Manager?

É uma vulnerabilidade crítica (CVSS 9.8) de autenticação imprópria no componente Data Collector, permitindo que atacantes remotos obtenham acesso administrativo total sem credenciais.Quais versões do Dell Storage Manager estão vulneráveis?

Versões anteriores à 2020 R1.22 (especificamente a 20.1.21 e anteriores) que expõem o serviço ApiProxy.war.Como mitigar o risco se não puder aplicar o patch imediatamente?

Isole o servidor do Data Collector em uma rede de gerenciamento estrita (air-gapped ou via VPN com MFA) e bloqueie o acesso externo às portas da API.

Viktor Kovac

Investigador de Incidentes de Segurança

"Não busco apenas o invasor, mas a falha silenciosa. Rastreio vetores de ataque, preservo a cadeia de custódia e disseco logs até que a verdade digital emerja das sombras."