Armazenamento imutável: a barreira jurídica e técnica contra o ransomware em 2026

Análise forense da imutabilidade de dados (WORM) como única defesa válida contra Ransomware 3.0. Guia de compliance para LGPD e arquitetura de backup resiliente.

A persistência do ransomware como a principal ameaça à continuidade de negócios em 2026 não é mais uma questão apenas de segurança de perímetro, mas de integridade da camada de armazenamento. Para auditores e consultores jurídicos especializados em proteção de dados, o cenário evoluiu drasticamente. Não estamos mais debatendo apenas a exfiltração de dados (confidencialidade), mas a aniquilação total da disponibilidade, um dos pilares da tríade CIA (Confidencialidade, Integridade, Disponibilidade) e exigência expressa da LGPD.

O armazenamento imutável deixou de ser um recurso de nicho para arquivamento e tornou-se o último bastião de defesa contra a responsabilidade civil e administrativa. Quando as credenciais de administrador são comprometidas, a única coisa que separa uma organização de uma multa milionária e da paralisia operacional é a incapacidade técnica do sistema de armazenamento de aceitar o comando de exclusão.

Resumo em 30 segundos

- Identidade como vetor: Em 2026, ataques de ransomware focam na obtenção de credenciais de administração de storage e backup para destruir a recuperação antes de criptografar a produção.

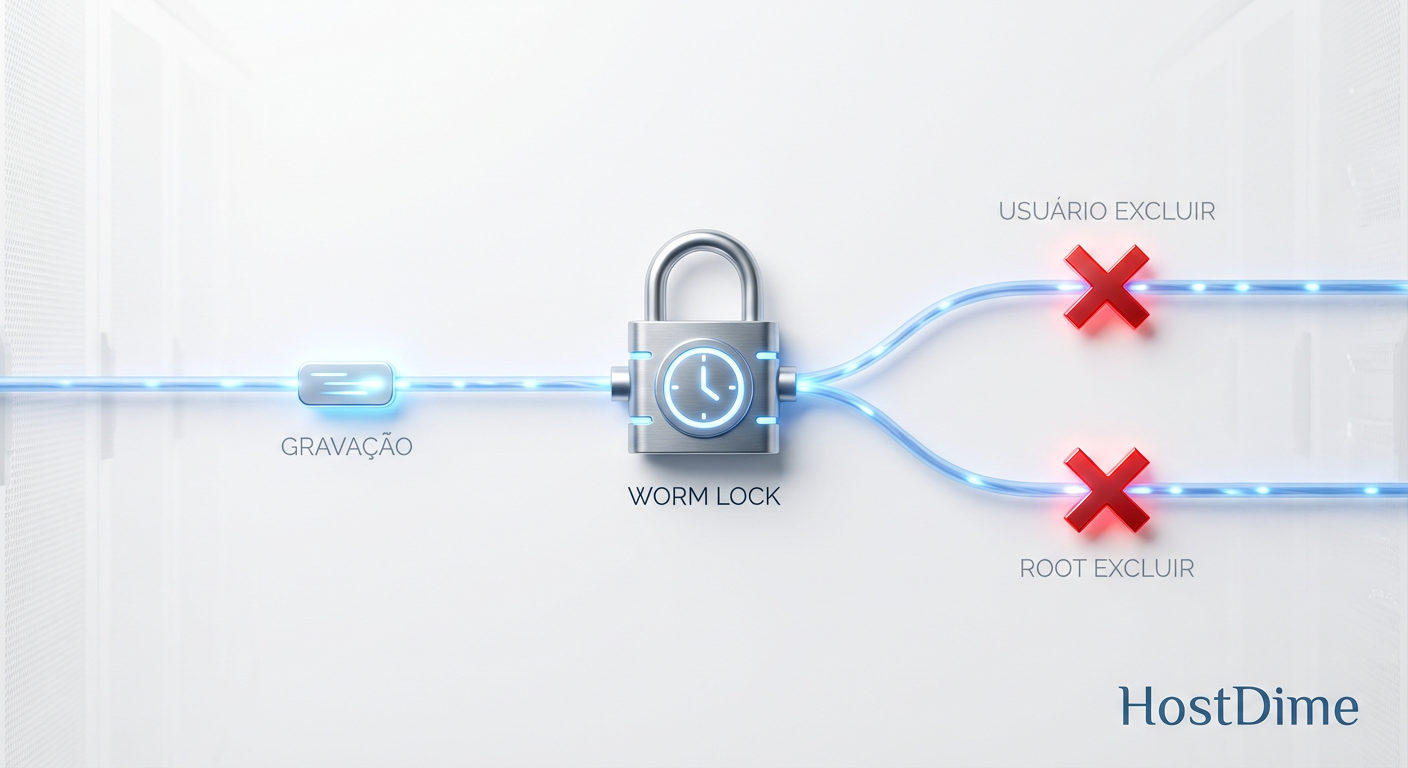

- Imutabilidade técnica: Recursos como WORM (Write Once, Read Many) e S3 Object Lock impedem a alteração ou deleção de dados por um período definido, mesmo com credenciais de "root" ou "admin".

- Mitigação legal: A implementação comprovada de armazenamento imutável serve como evidência de diligência técnica (state-of-the-art) em processos administrativos da ANPD e litígios civis.

O vetor de ataque direcionado às credenciais de backup

A anatomia de um ataque bem-sucedido mudou. Os operadores de ransomware compreenderam que a criptografia dos dados de produção (em servidores de aplicação ou file servers) é inútil se a vítima puder restaurar um snapshot limpo em questão de horas. Por isso, a "kill chain" moderna prioriza a movimentação lateral até os repositórios de backup e a infraestrutura de armazenamento primário.

Do ponto de vista de auditoria, observamos uma falha recorrente: a confiança excessiva no controle de acesso baseado em funções (RBAC). Se um atacante obtém as credenciais do administrador de backup ou, pior, o acesso root ao appliance de armazenamento (seja um TrueNAS em um ambiente menor ou um array All-Flash Enterprise), ele possui as chaves do reino.

⚠️ Perigo: Em muitos incidentes auditados, o atacante não "quebrou" a criptografia. Ele simplesmente logou no console de gerenciamento do storage e executou comandos legítimos de exclusão de volumes e snapshots. Contra credenciais válidas, firewalls são irrelevantes.

A responsabilidade jurídica aqui é clara. Sob a ótica da LGPD (Lei Geral de Proteção de Dados), a falha em proteger a disponibilidade dos dados pessoais constitui uma violação de segurança. Se o sistema permite que um único usuário, mesmo um administrador, destrua todo o histórico de dados sem um mecanismo de "freio" técnico, a organização falhou no princípio da segurança pelo design (Privacy by Design).

A mecânica da destruição lógica via identidade comprometida

A destruição lógica é mais rápida e devastadora que a criptografia tradicional. Enquanto criptografar 500 TB de dados em discos rígidos (HDD) ou mesmo em SSDs NVMe leva tempo e consome recursos de computação (IOPS), o comando para deletar um LUN (Logical Unit Number) ou expirar um catálogo de backup é instantâneo.

Em infraestruturas modernas, o armazenamento é definido por software. Isso significa que a barreira entre os dados e o atacante é puramente lógica. Se o atacante compromete o servidor de gerenciamento de identidades (como o Active Directory) e esse servidor autentica o acesso ao storage, a destruição é trivial.

O colapso da segregação de funções

Historicamente, auditores recomendavam a segregação de funções (SoD - Segregation of Duties) como controle compensatório. A ideia era que o administrador de backup não deveria ser o mesmo administrador do storage. No entanto, em 2026, essa medida isolada mostra-se insuficiente diante de ataques sofisticados que comprometem múltiplas credenciais ou exploram vulnerabilidades de dia zero em interfaces de gerenciamento (IPMI, iDRAC, consoles web).

Em auditorias de conformidade, a mera existência de políticas de SoD no papel não exime a organização de culpa se a arquitetura técnica permitir a destruição unilateral. É necessário um mecanismo que retire o poder de decisão do humano (e, por extensão, da credencial comprometida) e o transfira para o protocolo do hardware ou software.

Implementação de WORM e Object Lock em infraestrutura crítica

A resposta técnica e jurídica para este cenário é a imutabilidade. No contexto de armazenamento, referimo-nos à tecnologia WORM (Write Once, Read Many). Uma vez gravado, o dado não pode ser alterado ou deletado até que um período de retenção pré-definido expire.

Atualmente, a implementação mais robusta e auditável é através do protocolo S3 Object Lock, padronizado pela indústria e disponível desde soluções de object storage em nuvem até appliances locais e soluções open source como MinIO.

Existem dois modos principais de operação que devem ser compreendidos para a adequação legal:

Modo Governança (Governance Mode): Protege contra exclusão acidental. Usuários com permissões especiais (como um DPO ou CISO com chave específica) podem remover o bloqueio. É útil, mas juridicamente frágil contra ataques internos ou comprometimento de credenciais de alto privilégio.

Modo Conformidade (Compliance Mode): Este é o padrão ouro para mitigação de risco legal. Neste modo, ninguém pode deletar os dados, nem o administrador, nem o root, nem o fabricante do hardware. O bloqueio é absoluto até o fim do cronograma de retenção.

Fig. 1: O fluxo de proteção do Modo Compliance (WORM). Uma vez ativado o 'Compliance Clock', nem mesmo credenciais administrativas podem alterar o bloco de dados.

Fig. 1: O fluxo de proteção do Modo Compliance (WORM). Uma vez ativado o 'Compliance Clock', nem mesmo credenciais administrativas podem alterar o bloco de dados.

💡 Dica Pro: Ao configurar o Compliance Mode em seu storage (seja um NAS Synology, um cluster Ceph ou um bucket AWS), comece com períodos de retenção curtos (ex: 7 dias) para testes. Uma configuração errada de "retenção de 10 anos" em um bucket de logs de depuração pode gerar custos astronômicos de armazenamento irreversíveis.

Hardened repositories e a camada de sistema operacional

Para infraestruturas que não utilizam armazenamento de objetos nativo, o conceito de "Hardened Repository" (Repositório Endurecido) em Linux tornou-se um requisito de auditoria. Utilizando o sistema de arquivos XFS com a flag de imutabilidade (chattr +i), é possível criar repositórios de backup em bloco que resistem a comandos de exclusão padrão.

Para o auditor, a presença de repositórios Linux endurecidos com imutabilidade ativada e credenciais SSH desativadas (ou protegidas por autenticação multifator física) é um forte indicador de maturidade em segurança da informação. Isso demonstra que a organização aplicou medidas técnicas aptas a proteger os dados pessoais, conforme exigido pelo Artigo 46 da LGPD.

Protocolos de resposta a incidentes e validação jurídica

A imutabilidade não serve apenas para recuperar dados; ela serve para provar a integridade dos dados remanescentes. Em um cenário pós-incidente, a primeira pergunta de uma autoridade reguladora será sobre a extensão do dano.

Se a organização puder demonstrar, através de logs de auditoria do storage, que os dados sensíveis estavam protegidos por uma política de Object Lock em modo Compliance e que nenhuma alteração foi tecnicamente possível nos arquivos protegidos, o risco de sanções por perda de integridade ou disponibilidade é drasticamente reduzido.

A cadeia de custódia digital

O armazenamento imutável também desempenha um papel vital na forense digital. Logs de acesso e auditoria armazenados em buckets imutáveis garantem que o atacante não possa "limpar seus rastros" após a invasão. Isso preserva a cadeia de custódia, permitindo que peritos identifiquem a origem do ataque e que advogados construam uma defesa sólida baseada em fatos inalterados.

⚠️ Perigo: Auditorias recentes revelam que muitas empresas ativam a imutabilidade nos dados de backup, mas deixam os logs do sistema de armazenamento em partições normais. Se o atacante apagar os logs, você recupera os dados, mas perde a capacidade de explicar o incidente à ANPD, o que pode agravar a penalidade por falta de transparência.

O custo da imutabilidade vs. o custo da multa

Um argumento comum contra a adoção de armazenamento imutável é o custo. O gerenciamento de capacidade torna-se mais complexo, pois dados antigos não podem ser apagados prematuramente para liberar espaço. No entanto, essa visão é míope.

Deve-se calcular o custo do armazenamento adicional (TB de HDD/SSD) versus o custo de uma paralisação total de operações por 15 dias, somado às multas regulatórias e danos reputacionais. Em 2026, o custo por Terabyte de discos rígidos de alta capacidade (24TB+) e a eficiência da deduplicação moderna tornam o "imposto da imutabilidade" negligenciável comparado ao risco segurado.

Recomendações de conformidade para 2026

Diante do exposto, a postura passiva de "ter backups" não é mais defensável juridicamente. A diligência técnica exige a comprovação de que esses backups são resilientes a ataques intencionais de credenciais privilegiadas.

A recomendação normativa é a adoção imediata de uma arquitetura de armazenamento 3-2-1-1-0, onde pelo menos uma cópia dos dados é imutável (o '1') e a verificação de integridade é automatizada (o '0' erros). A ausência dessa camada de proteção em ambientes que processam alto volume de dados sensíveis deve ser apontada como uma "Não Conformidade Maior" em relatórios de auditoria de riscos, expondo a diretoria (C-Level) a responsabilização direta por negligência em caso de incidente de ransomware.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure. Documento fundamental que detalha a necessidade de proteção da integridade dos dados em repouso.

RFC 5322 (Contexto de E-mail) & S3 Object Lock API Reference: Para entendimento técnico de como metadados de retenção são aplicados em nível de objeto.

ISO/IEC 27040: Storage security. Norma internacional que fornece diretrizes detalhadas sobre como proteger dispositivos e mídia de armazenamento, incluindo sanitização e imutabilidade.

Lei nº 13.709/2018 (LGPD): Especialmente Art. 46 (medidas de segurança) e Art. 48 (comunicação de incidentes).

Perguntas Frequentes

1. A imutabilidade substitui a necessidade de backup em fita (Tape)? Não necessariamente. A fita oferece um "Air Gap" físico real (desconectado da rede). O armazenamento imutável em disco (HDD/SSD) oferece um "Air Gap" lógico. Para conformidade extrema, a fita ainda é válida, mas o armazenamento imutável em disco oferece tempos de recuperação (RTO) drasticamente menores, essenciais para a continuidade de negócios moderna.

2. O ransomware pode criptografar dados imutáveis? Não. Se a imutabilidade estiver corretamente configurada (ex: S3 Object Lock em Compliance Mode), o sistema de arquivos ou a API de objeto rejeitará qualquer comando de reescrita ou modificação. O atacante receberá um erro de "Acesso Negado", mesmo que possua credenciais de administrador.

3. Como a imutabilidade afeta o "Direito ao Esquecimento" da LGPD? Este é um ponto de conflito técnico-jurídico. Se um titular solicitar a exclusão de seus dados, e esses dados estiverem em um backup imutável, a exclusão imediata é tecnicamente impossível. A interpretação jurídica aceita é que os dados serão excluídos assim que o período de retenção expirar. Enquanto isso, os dados devem permanecer "fora de uso" (não restaurados para produção). É crucial documentar essa limitação na política de privacidade.

4. Storage imutável protege contra roubo de dados (exfiltração)? Não. A imutabilidade protege a integridade e a disponibilidade. Ela impede que o dado seja alterado ou apagado. Ela não impede que o dado seja lido e copiado por um atacante com credenciais de leitura. Para evitar exfiltração, são necessárias criptografia em repouso e controles de acesso (DLP/Firewalls) rigorosos.

Roberto Almeida

Auditor de Compliance (LGPD/GDPR)

"Especialista em mitigação de riscos regulatórios e governança de dados. Meu foco é blindar infraestruturas corporativas contra sanções legais, garantindo a estrita conformidade com a LGPD e GDPR."