Armazenamento Imutável: A Última Linha de Defesa Contra Ransomware

Quando o perímetro falha e o admin é comprometido, a imutabilidade é sua única salvação. Aprenda estratégias de Hardened Repositories, Object Lock e arquitetura de storage à prova de exclusão.

O cenário de incidentes mudou. Antigamente, nossa maior preocupação na camada de armazenamento era a falha mecânica de um disco ou a corrupção silenciosa de bits. Hoje, o vetor de ameaça é ativo, inteligente e malicioso. O ransomware moderno não se limita a criptografar dados de produção; ele busca ativamente as credenciais de administração de backup para destruir a capacidade de recuperação da organização.

Se o seu plano de recuperação de desastres (DR) depende apenas de snapshots em um NAS convencional ou réplicas de armazenamento sem proteção de escrita lógica, sua infraestrutura está comprometida antes mesmo do incidente começar. A imutabilidade não é mais uma funcionalidade "premium"; é um requisito operacional básico para a sobrevivência de dados em 2026.

Resumo em 30 segundos

- RAID não é Proteção: Redundância de disco (RAID) e snapshots padrão protegem contra falhas de hardware, não contra comandos de deleção executados por credenciais administrativas comprometidas.

- Imutabilidade Verdadeira: Diferente de "Somente Leitura", a imutabilidade baseada em Object Lock ou Repositórios Linux Endurecidos impede a alteração ou deleção de blocos de dados por um período definido, mesmo pelo usuário

root.- O Perigo da Capacidade: Ativar a imutabilidade sem planejamento de capacidade (Capacity Planning) pode travar seu armazenamento. Se o disco encher com dados imutáveis, você não poderá deletar nada para liberar espaço, paralisando novos backups.

O Paradoxo do Backup Moderno: RAID e Réplicas vs. Attack Loops

Durante anos, a indústria de armazenamento confiou na regra 3-2-1 (3 cópias, 2 mídias, 1 offsite). No entanto, em um cenário de ataque lateral, essa regra é insuficiente se todas as cópias forem acessíveis e modificáveis.

O problema central reside na arquitetura de permissões. Em um ambiente Windows ou Linux padrão, o serviço de backup roda com privilégios elevados. Se um atacante compromete o Active Directory ou obtém acesso root ao servidor de backup, ele herda o "direito" de formatar volumes, deletar snapshots ou sobrescrever fitas virtuais (VTL).

O Loop de Ataque (Attack Loop)

Além da destruição direta, existe o risco do Attack Loop. O ransomware muitas vezes permanece latente (dwell time) por semanas, garantindo que seus ciclos de backup também contenham os executáveis maliciosos ou dados criptografados.

Ao restaurar um ambiente tradicional de snapshots (ex: ZFS snapshots ou Volume Shadow Copy), se a imutabilidade não estiver presente para garantir um "ponto seguro" conhecido e inalterável, você corre o risco de restaurar o próprio agente da infecção, reiniciando o incidente.

⚠️ Perigo: Unidades mapeadas via SMB/CIFS ou NFS sem restrições de WORM são os alvos mais fáceis. Scripts de ransomware varrem a rede buscando compartilhamentos abertos e os criptografam em segundos. Nunca exponha seu repositório de backup principal como um compartilhamento de rede genérico.

A Arquitetura do "Não": Read-Only, WORM e Imutabilidade

Para mitigar a destruição intencional, a indústria de storage adotou o conceito de Write Once, Read Many (WORM). No entanto, nem todo WORM é criado igual. É vital distinguir entre uma flag de software reversível e uma imutabilidade aplicada a nível de API ou sistema de arquivos.

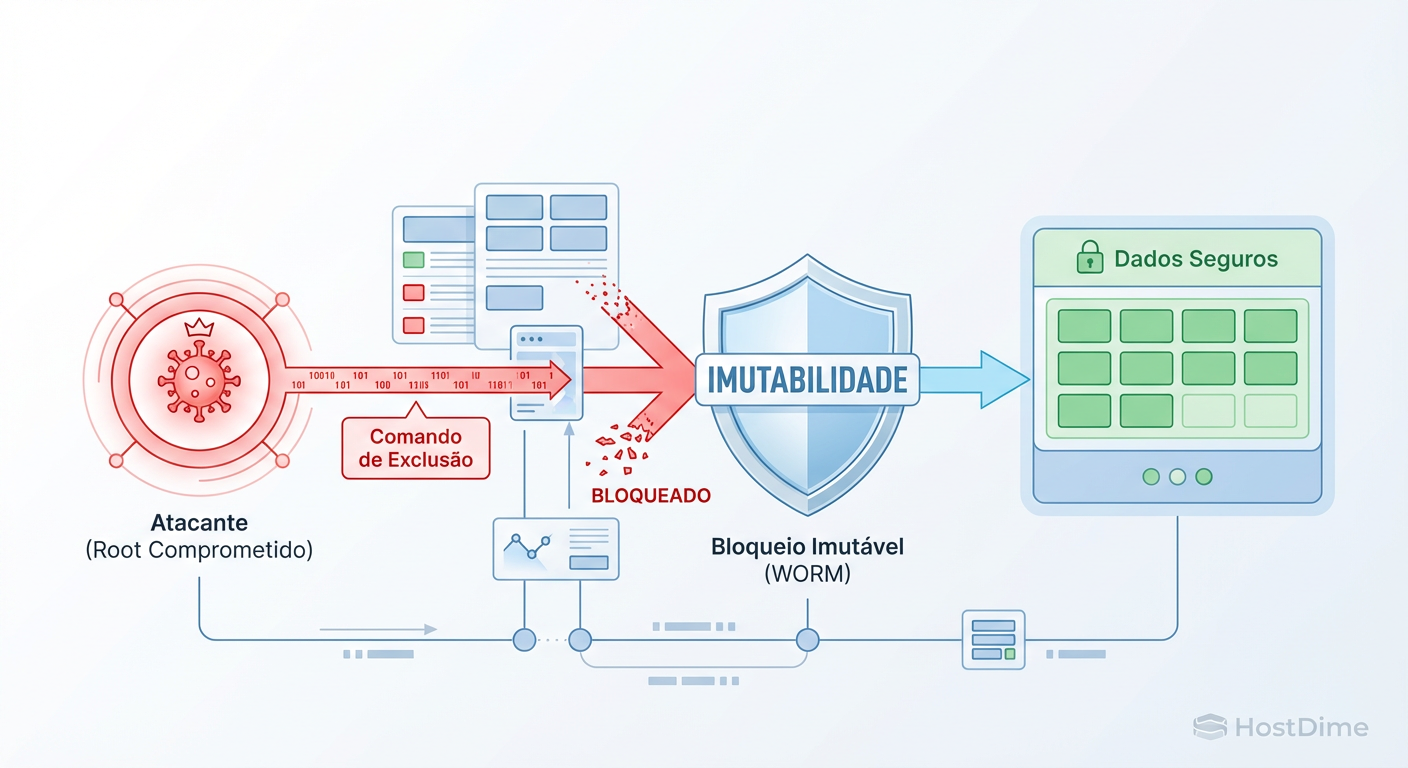

Fig. 1: O conceito de 'Air-Gap Lógico'. Mesmo com credenciais elevadas, o comando de destruição é rejeitado pelo subsistema de armazenamento.

Fig. 1: O conceito de 'Air-Gap Lógico'. Mesmo com credenciais elevadas, o comando de destruição é rejeitado pelo subsistema de armazenamento.

Compliance Mode vs. Governance Mode

A maioria das soluções de armazenamento de objetos (S3) e sistemas de arquivos modernos implementa dois modos de operação para o Object Lock. Compreender a diferença é crítico para a postura de segurança:

Governance Mode (Modo de Governança):

- Funcionamento: Protege os dados contra deleção por usuários comuns.

- Vulnerabilidade: Usuários com permissões especiais (ex: uma chave IAM específica ou credencial root de storage) podem remover a trava e deletar os dados.

- Uso: Testes, retenção de curto prazo onde a flexibilidade é necessária.

Compliance Mode (Modo de Conformidade):

- Funcionamento: Uma vez ativado, ninguém pode deletar ou sobrescrever o objeto até que o período de retenção expire. Nem o administrador do backup, nem o root do storage, nem o suporte do fabricante.

- Segurança: É a verdadeira imutabilidade. Em caso de comprometimento total das credenciais, o comando de

deleteé rejeitado pelo subsistema de armazenamento. - Uso: Produção, proteção contra ransomware, conformidade legal (LGPD/GDPR).

💡 Dica Pro: Ao configurar buckets S3 ou repositórios locais, ative o Versioning (Versionamento) junto com o Object Lock. Isso garante que, se um arquivo for sobrescrito (o que cria uma nova versão), a versão anterior imutável permaneça acessível para restauração imediata.

Estratégia Híbrida 2026: Hardened Linux e S3 Object Lock

A recuperação de desastres exige duas métricas principais: RTO (Tempo de Recuperação) e RPO (Ponto de Recuperação). Para equilibrar velocidade de restauração e segurança extrema, a arquitetura recomendada atualmente combina armazenamento local de alta performance com armazenamento em nuvem para arquivamento.

1. Hardened Linux Repository (On-Prem / NVMe)

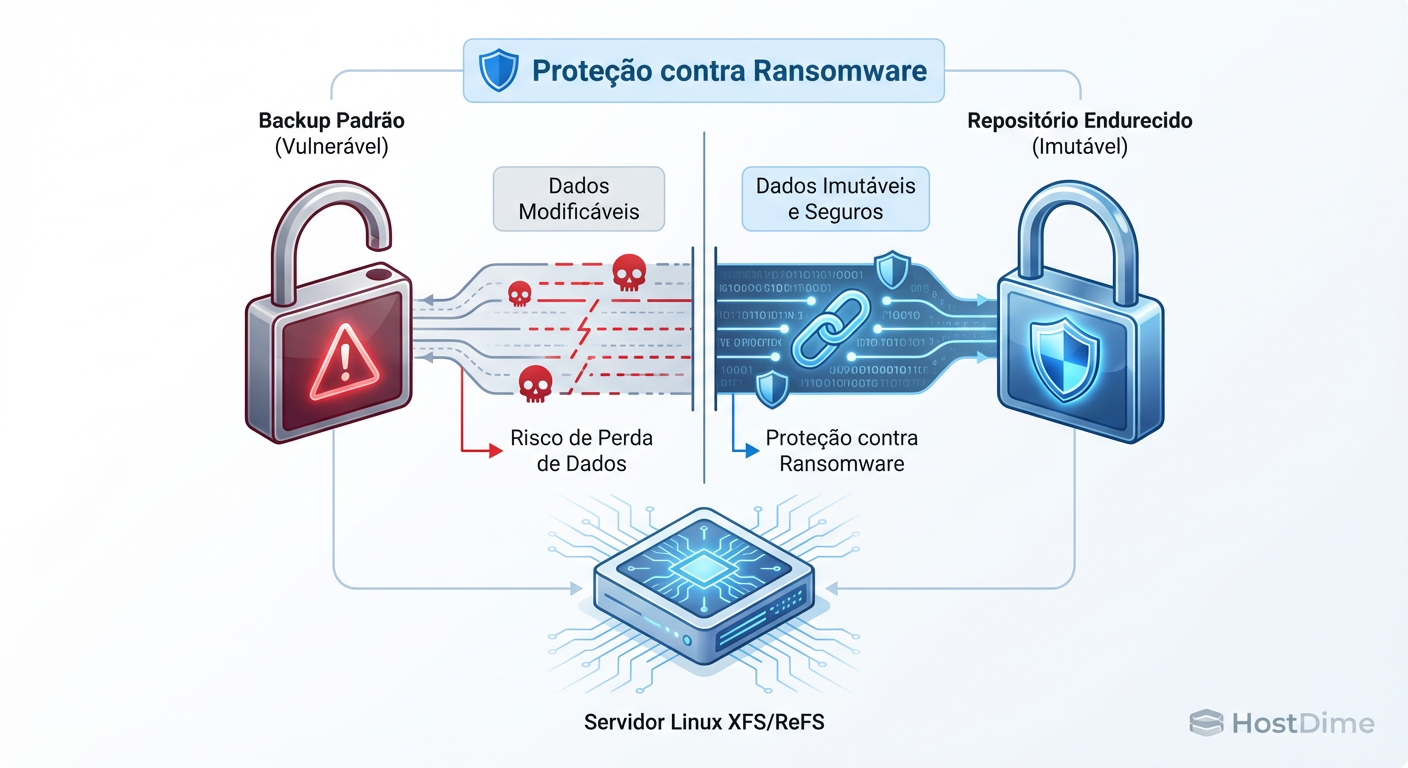

Para a "primeira linha" de recuperação, o uso de Appliances de Deduplicação dedicados está dando lugar a servidores Linux padrão configurados como Hardened Repositories.

O Hardware: Servidores x86 com armazenamento denso. O uso de NVMe para a camada de cache ou metadados é essencial para permitir Instant VM Recovery (rodar a VM direto do backup).

O Sistema de Arquivos: XFS (com Reflink) ou ZFS. O XFS permite clonagem de blocos (block cloning), o que torna as operações de merge de backup sintético incrivelmente rápidas e economiza espaço.

A Imutabilidade: Utiliza-se a flag de imutabilidade do sistema de arquivos (

chattr +igerenciado pela aplicação de backup) em um ambiente onde o serviço de transporte de dados roda com credenciais não-root e credenciais de uso único (single-use credentials). O SSH é desabilitado ou restrito fisicamente após a configuração.

2. S3 Object Lock (Cloud / Tier de Capacidade)

Para a cópia secundária ou arquivamento de longo prazo, o armazenamento de objetos (S3) é o padrão.

Mecanismo: A imutabilidade é aplicada via API no nível do objeto ou do bucket.

Isolamento: Como o armazenamento está fora do domínio de broadcast da rede local e acessível apenas via API HTTPS autenticada, ele atua como um Air-Gap Lógico.

Tabela Comparativa: Repositório Local vs. Cloud Imutável

| Característica | Hardened Linux Repository (Local) | S3 Object Lock (Nuvem) |

|---|---|---|

| Foco Principal | RTO Rápido (Restauração Instantânea) | Durabilidade e Isolamento (Air-Gap) |

| Latência | Baixa (Rede Local / NVMe / SAS) | Média/Alta (Depende do link WAN) |

| Mecanismo WORM | Atributos de Filesystem + Acesso Restrito | API Lock (Compliance Mode) |

| Custo por TB | CapEx (Hardware + Discos) | OpEx (Mensal + Taxas de Egress) |

| Vetor de Ataque | Acesso físico ou vulnerabilidade de Kernel | Compromisso de credenciais de Console Cloud |

Fig. 2: A evolução da arquitetura de backup: do armazenamento simples para repositórios endurecidos (Hardened Repositories).

Fig. 2: A evolução da arquitetura de backup: do armazenamento simples para repositórios endurecidos (Hardened Repositories).

Protocolos de 'Break-Glass' e Ciclo de Vida

A imutabilidade introduz um risco operacional significativo: o esgotamento de capacidade (Storage Full) sem possibilidade de remediação.

Imagine um cenário onde um job de backup é configurado incorretamente para rodar a cada 15 minutos, gerando terabytes de dados por dia, todos marcados como "Imutáveis por 30 dias". Em 48 horas, seu storage array enche.

Normalmente, você deletaria backups antigos para liberar espaço. Com a imutabilidade, você não pode. O sistema de armazenamento rejeitará qualquer tentativa de limpeza. O serviço de backup para. A produção pode parar se o storage de backup compartilhar recursos com a produção (o que não deveria acontecer, mas ocorre em Home Labs e SMBs).

O Que Fazer (Planejamento de Capacidade)

Cotas Rígidas: Nunca apresente todo o volume físico para o repositório imutável. Use cotas de sistema de arquivos ou particionamento lógico. Deixe um "buffer de emergência" de 10-15% fora da partição imutável.

Monitoramento Preditivo: Configure alertas não apenas para "Espaço Livre", mas para "Taxa de Crescimento" (Change Rate). Um aumento repentino na taxa de mudança de dados pode indicar um ataque de ransomware em andamento (criptografia altera todos os blocos, inflando backups incrementais).

Protocolo Break-Glass Físico: Em última instância, se um repositório local estiver cheio e travado, a única solução pode ser adicionar mais discos físicos (Scale-out) ou, em casos catastróficos, destruir o volume e reformatar (perdendo os dados) para restaurar a operacionalidade. Por isso, a imutabilidade em nuvem (S3) é vital como segunda via.

Alerta Operacional

A imutabilidade não é uma solução do tipo "configure e esqueça". Ela altera fundamentalmente a maneira como gerenciamos o ciclo de vida dos dados. Em 2026, prevemos um aumento de ataques focados não na criptografia dos dados, mas na corrupção da integridade dos índices de armazenamento e no envenenamento de dados antes que eles sejam travados como imutáveis.

Sua responsabilidade como gestor de infraestrutura ou entusiasta de Home Lab é garantir que a "Última Linha de Defesa" esteja realmente trancada. Verifique suas configurações de Compliance Mode hoje. Teste uma deleção manual. Se você conseguir deletar seu backup, o atacante também conseguirá.

Perguntas Frequentes

1. A imutabilidade protege contra falha física do disco? Não. A imutabilidade é uma proteção lógica contra alteração de dados. Se o HDD ou SSD falhar fisicamente, os dados são perdidos a menos que haja redundância (RAID, Erasure Coding) subjacente.

2. Posso formatar um disco que contém dados imutáveis? Em repositórios locais (físicos), sim. Se você tiver acesso físico ou de baixo nível ao controlador RAID/HBA, você pode destruir a estrutura do volume (LUN/Partition), apagando tudo. Por isso, a segurança física do servidor de backup e o bloqueio de interfaces de gerenciamento (IPMI/iDRAC) são cruciais. Na nuvem (S3 Compliance Mode), você geralmente não pode deletar o bucket até que os objetos expirem, a menos que feche a conta AWS/Azure (o que é um processo burocrático e lento).

3. Qual o impacto da imutabilidade na performance? O impacto direto na performance de I/O é desprezível. A verificação de "pode escrever/deletar?" ocorre nos metadados e adiciona microssegundos à operação. O impacto real é no gerenciamento de capacidade e no custo de armazenamento, já que dados não podem ser compactados ou deletados prematuramente.

4. O que é "Air-Gap" e como ele se relaciona com imutabilidade? Air-Gap tradicional significa desconexão física (ex: fitas LTO em um cofre). A imutabilidade cria um "Air-Gap Lógico". Os dados estão online, mas inacessíveis para modificação, simulando a segurança da fita com a velocidade do disco.

Referências & Leitura Complementar

NIST Special Publication 800-209: Security Guidelines for Storage Infrastructure (Foco em proteção de dados e recuperação).

Veeam Hardened Repository: Documentação técnica sobre implementação de repositórios imutáveis em Linux com XFS.

AWS S3 Object Lock: Documentação oficial da API e modos de retenção (Compliance vs Governance).

RFC 4506: XDR: External Data Representation Standard (Base para muitos protocolos de armazenamento de rede).

Roberto Esteves

Especialista em Segurança Defensiva

"Com 15 anos de experiência em Blue Team, foco no que realmente impede ataques: segmentação, imutabilidade e MFA. Sem teatro de segurança, apenas defesa real e robusta para infraestruturas críticas."