Blindando backups contra ransomware com repositórios imutáveis em Linux e XFS

Aprenda a configurar um repositório de backup à prova de balas usando Linux Hardened Repository e XFS. Proteja seus dados contra ransomware com imutabilidade real e Fast Clone.

Se você trabalha com infraestrutura de dados e ainda dorme tranquilo acreditando que ter um backup é suficiente, tenho más notícias. O jogo mudou. Antigamente, o backup era a rede de segurança contra falhas de hardware ou erros humanos (o clássico estagiário deletando a tabela de produção). Hoje, o backup é o alvo primário.

Grupos de ransomware modernos não criptografam seus dados de produção imediatamente. Eles invadem a rede, movem-se lateralmente, localizam seus servidores de backup, deletam ou criptografam os repositórios e, só então, detonam a carga na produção. Se o seu repositório de backup está montado via SMB ou NFS com permissões de escrita abertas, você não tem um plano de recuperação; você tem uma ilusão de segurança.

Resumo em 30 segundos

- O Alvo Mudou: Atacantes destroem os backups antes de criptografar a produção para garantir o pagamento do resgate.

- XFS é Obrigatório: O sistema de arquivos XFS com tecnologia Reflink (Block Cloning) permite backups sintéticos instantâneos e economia massiva de espaço e IOPS.

- Imutabilidade Real: A flag

+ido Linux impede que qualquer usuário (inclusive o root) altere ou delete arquivos durante o período de retenção definido.

O ataque lateral e a morte do SMB

Por anos, a prática padrão de muitos administradores foi subir um servidor Windows ou um NAS (Synology/QNAP), criar um compartilhamento SMB (CIFS) e apontar o software de backup para lá. Em um cenário de desastre natural, isso funciona. Em um cenário de ciberguerra, é suicídio.

O protocolo SMB é, por natureza, tagarela e facilmente enumerável. Uma vez que um atacante compromete uma credencial de domínio com privilégios elevados (ou explora uma vulnerabilidade no protocolo), ele tem acesso direto aos arquivos .vbk ou .vib. Ele não precisa do console do software de backup; ele vai direto ao sistema de arquivos e executa o encriptador.

Figura: O fluxo do ataque: enquanto repositórios SMB são alvos fáceis para movimentação lateral, o repositório imutável bloqueia a destruição dos dados.

Figura: O fluxo do ataque: enquanto repositórios SMB são alvos fáceis para movimentação lateral, o repositório imutável bloqueia a destruição dos dados.

Além disso, desconectar cabos ou rotacionar discos USB externos (o famoso "air gap físico") é uma estratégia válida, mas logisticamente falha para o mundo corporativo. Depende de intervenção humana diária. Se o humano esquece, o backup falha ou o disco permanece conectado durante o ataque. Precisamos de um "Air Gap Lógico".

A arquitetura do Linux Hardened Repository

A resposta da indústria para esse cenário é o Repositório Linux Endurecido (Hardened Repository). A premissa é simples: usamos um servidor Linux genérico (Ubuntu, RHEL, Rocky Linux) preenchido com discos de alta capacidade, mas configurado de forma que ninguém tenha permissão de alterar os arquivos de backup já escritos, exceto o próprio processo de retenção temporal.

O mito do root

No Linux padrão, o usuário root é onipotente. Se um atacante consegue acesso SSH via força bruta ou roubo de chaves, ele pode dar um rm -rf / e acabar com sua infraestrutura.

Para blindar o repositório, aplicamos o conceito de Imutabilidade. Isso não é apenas permissão de arquivo (chmod 777 ou chown). Estamos falando de atributos estendidos do sistema de arquivos. Quando a imutabilidade é ativada, utilizamos a flag +i (immutable bit).

💡 Dica Pro: Em um repositório bem configurado, o serviço SSH deve ser desativado após a instalação, ou configurado para aceitar apenas autenticação por chave, bloqueando acesso direto de root. O ideal é usar credenciais de uso único (single-use credentials) apenas para o deploy inicial.

Por que XFS? A ciência do armazenamento por trás da escolha

Você não pode simplesmente formatar qualquer disco como ext4 e esperar a melhor performance para cargas de trabalho de backup modernas. O ecossistema de storage exige o uso do XFS.

A razão técnica chama-se Reflink (Reference Link) ou Block Cloning.

Em sistemas de arquivos tradicionais, quando o software de backup precisa criar um "Synthetic Full" (sintetizar um backup completo a partir de um full anterior + incrementais), ele precisa ler os blocos do disco e escrevê-los novamente em um novo arquivo. Isso duplica o consumo de espaço e gera uma carga massiva de I/O (IOPS), desgastando SSDs e engargalando HDDs mecânicos.

Com o XFS e Reflink ativado:

O software de backup instrui o sistema de arquivos a copiar os metadados.

O XFS cria novos ponteiros para os mesmos blocos de dados existentes no disco.

Resultado: Um backup full sintético de 10TB é criado em segundos, ocupando quase zero espaço adicional e com impacto mínimo de I/O.

Figura: Comparação de eficiência: O XFS com Reflink manipula ponteiros, poupando o hardware de operações intensivas de I/O.

Figura: Comparação de eficiência: O XFS com Reflink manipula ponteiros, poupando o hardware de operações intensivas de I/O.

Isso é vital não apenas para velocidade, mas para a longevidade do seu array de discos. Menos escritas significam maior durabilidade (TBW) para seus SSDs e menor latência para o ambiente geral.

Implementando a imutabilidade com a flag +i

A mágica acontece no nível do sistema de arquivos. Quando um arquivo de backup é fechado pelo software, um serviço auxiliar (rodando com privilégios específicos) aplica o atributo de imutabilidade.

O comando subjacente é similar a:

chattr +i /backups/backup_job_1.vbk

Uma vez aplicado, o arquivo entra em estado de "Read-Only" forçado pelo kernel.

Você não pode renomear.

Você não pode criar links simbólicos para ele.

Você não pode escrever dados nele.

Você não pode deletá-lo.

Nem mesmo o root consegue deletar um arquivo com a flag +i ativa sem antes remover o atributo. E é aqui que a arquitetura de segurança brilha: o atacante remoto, mesmo que comprometa o software de backup, não tem as credenciais do sistema operacional Linux para remover a flag. E se ele comprometer o Linux (sem ser root via console físico/IPMI), ele também não consegue.

Tabela Comparativa: Repositório Padrão vs. Imutável

| Característica | Repositório SMB/Windows Padrão | Repositório Linux Hardened (XFS) |

|---|---|---|

| Protocolo de Transporte | SMB/CIFS (Vulnerável a sniffing/ataques) | Data Mover Proprietário/SSH Seguro |

| Proteção Ransomware | Baixa (Depende de permissões de usuário) | Extrema (Imutabilidade via Filesystem) |

| Performance (Synthetic Full) | Lenta (Cópia física de blocos) | Instantânea (XFS Reflink/Fast Clone) |

| Impacto no Storage | Alto consumo de espaço e IOPS | Deduplicação nativa por bloco e baixo I/O |

| Risco de "Wiper" | Alto (Delete simples) | Mitigado (Requer acesso físico ou root + tempo) |

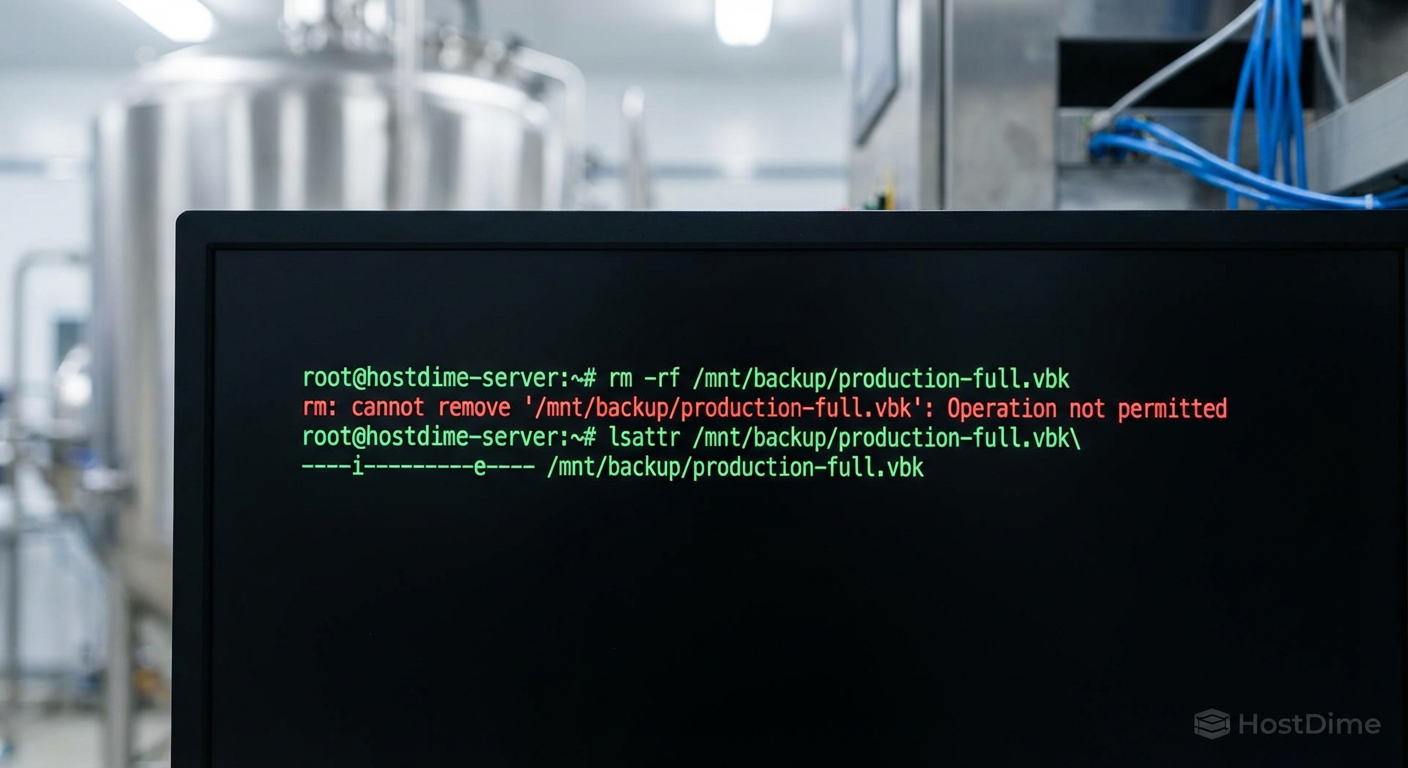

O teste de fogo: Validando a proteção

Não confie na documentação. Confie no terminal. Após configurar seu repositório imutável, faça o teste que daria um ataque cardíaco em qualquer sysadmin despreparado.

Tente deletar o backup.

Logue no servidor Linux, navegue até o diretório e execute:

rm -rf arquivo_de_backup.vbk

Se a configuração estiver correta, o Linux cuspirá o erro:

rm: cannot remove 'arquivo_de_backup.vbk': Operation not permitted

Figura: A prova real: nem mesmo o comando mais destrutivo do Linux supera a flag de imutabilidade.

Figura: A prova real: nem mesmo o comando mais destrutivo do Linux supera a flag de imutabilidade.

⚠️ Perigo: A imutabilidade protege contra deleção e alteração. Ela não protege contra falha física do disco ou incêndio no datacenter. A regra 3-2-1 (3 cópias, 2 mídias, 1 offsite) continua sendo a lei absoluta. Um repositório imutável é apenas uma das cópias.

O futuro é hostil

A tendência é clara: os ataques de ransomware estão se tornando plataformas de extorsão automatizadas (Ransomware-as-a-Service). Eles não precisam ser gênios; eles só precisam que você seja negligente.

A adoção de repositórios imutáveis em Linux com XFS não é mais uma "feature avançada" para grandes bancos. É o requisito mínimo de sobrevivência para qualquer empresa que pretenda existir após um ataque. Se o seu backup é apenas uma cópia de arquivos em uma pasta compartilhada, você já está comprometido; só não recebeu a nota de resgate ainda.

Audite sua infraestrutura de storage hoje. Migre de NTFS/ReFS ou ext4 simples para XFS com imutabilidade. Transforme seu backup de uma esperança frágil em um bunker de dados.

Referências & Leitura Complementar

Veeam Hardened Repository: Documentação oficial sobre implementação de repositórios Linux imutáveis.

Red Hat Enterprise Linux - XFS Documentation: Detalhes técnicos sobre alocação de blocos e Reflink no XFS.

NIST SP 800-209: Security Guidelines for Storage Infrastructure (Seção sobre proteção de integridade de dados).

chattr(1) - Linux man page: Especificações técnicas dos atributos de arquivo em sistemas de arquivos Linux.

O que torna o XFS melhor que o ext4 para backups?

O XFS suporta nativamente a tecnologia 'Reflink' (Block Cloning). Isso permite que backups sintéticos full sejam criados instantaneamente apenas manipulando metadados e ponteiros, sem a necessidade de duplicar fisicamente os blocos de dados. O resultado é uma economia massiva de espaço em disco e uma redução drástica no consumo de IOPS, prolongando a vida útil do storage.O usuário root pode deletar arquivos imutáveis?

Não diretamente. Se o atributo de imutabilidade (+i) estiver ativo no arquivo, o kernel bloqueia a deleção ou alteração, mesmo para o root. Para conseguir deletar, o root precisaria primeiro remover o atributo manualmente (usando `chattr -i`). Esse risco é mitigado desativando o acesso SSH persistente, usando credenciais de uso único e restringindo o acesso físico ao servidor.A imutabilidade protege contra falha física do disco?

Não. A imutabilidade é uma proteção lógica contra alteração, criptografia e deleção (seja por ransomware ou erro humano). Ela não impede que um disco rígido queime ou que um servidor sofra danos físicos. Por isso, a proteção contra falha física exige redundância de hardware (RAID) e a aplicação rigorosa da regra 3-2-1 (ter cópias em locais e mídias diferentes).

Silvio Zimmerman

Operador de Backup & DR

"Vivo sob o lema de que backup não existe, apenas restore bem-sucedido. Minha religião é a regra 3-2-1 e meu hobby é desconfiar da integridade dos seus dados."