Blindando o backup: a fortaleza Linux com XFS e imutabilidade

Aprenda a configurar um repositório Veeam à prova de ransomware usando Linux, XFS com reflink e hardening de segurança. Proteja seus dados com imutabilidade real.

O pior pesadelo de um administrador de armazenamento não é a falha de um disco. Discos falham, arrays reconstroem, a vida segue. O verdadeiro terror é o silêncio absoluto após um ataque de ransomware, quando você descobre que seus repositórios de backup foram criptografados junto com a produção.

Se o seu plano de Disaster Recovery (DR) depende de um servidor Windows ingressado no domínio, expondo protocolos SMB na rede de gerenciamento, você não tem um backup. Você tem uma cópia de segurança aguardando para ser destruída. A regra 3-2-1 (3 cópias, 2 mídias, 1 offsite) é inútil se a camada de "mídia" for acessível e editável pelo atacante.

Hoje vamos dissecar a arquitetura do Linux Hardened Repository, focando especificamente em como o sistema de arquivos XFS e a flag de imutabilidade transformam um servidor commodity em um cofre digital impenetrável.

Resumo em 30 segundos

- O Problema: Repositórios Windows no domínio são vetores de ataque primários; se o Admin do Domínio cai, o backup cai junto.

- A Solução: Um servidor Linux dedicado, fora do domínio, usando XFS com reflink e flags de imutabilidade nativas.

- O Resultado: Backups que nem mesmo o usuário root consegue deletar antes do período de retenção expirar, garantindo a recuperação.

O vetor de ataque: por que o Windows falha como repositório

A conveniência é inimiga da segurança. Por anos, administradores subiram servidores de backup em Windows Server simplesmente porque "já sabiam mexer". O problema reside na superfície de ataque.

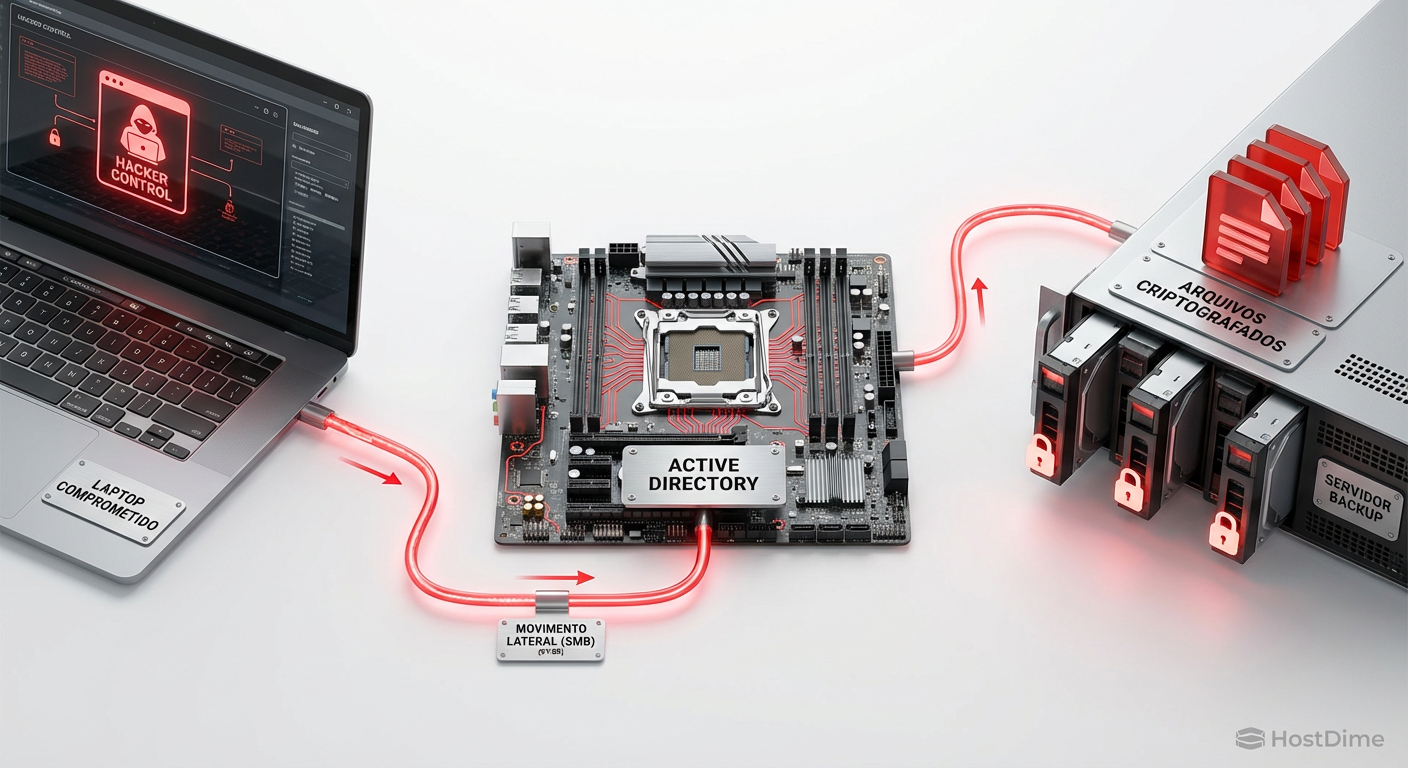

Quando um ransomware moderno (como LockBit ou Conti) invade a rede, a primeira etapa é a movimentação lateral e a escalada de privilégios. Se o seu servidor de backup está no Active Directory, ele é apenas mais um nó. Uma vez que o atacante obtém credenciais de Domain Admin, ele tem acesso administrativo aos shares SMB (\\backup-server\repo) ou via RDP.

Figura: O caminho do desastre: como credenciais de domínio comprometidas permitem acesso direto aos repositórios Windows via SMB.

Figura: O caminho do desastre: como credenciais de domínio comprometidas permitem acesso direto aos repositórios Windows via SMB.

Além disso, o protocolo SMB (Server Message Block) é historicamente ruidoso e vulnerável. Mesmo com patches em dia, a simples exposição de portas 445 na VLAN de produção é um convite ao desastre.

A fortaleza Linux: arquitetura de isolamento

A resposta da indústria para esse cenário é o uso de repositórios Linux com "Hardening". Não se trata apenas de instalar o Ubuntu ou RHEL; trata-se de como o armazenamento é apresentado e protegido.

A arquitetura ideal remove o servidor de backup de qualquer serviço de autenticação centralizado (AD/LDAP). Ele deve ser uma ilha. As credenciais usadas pelo software de backup (como Veeam ou Commvault) para se conectar a este servidor devem ser "single-use credentials" — credenciais de uso único que são injetadas apenas durante a implantação dos serviços de transporte de dados e, idealmente, nunca mais usadas para login interativo.

💡 Dica Pro: Em um cenário de Hardened Repository, o serviço SSH deve ser habilitado apenas durante a configuração inicial. Após o deploy dos componentes de transporte, o SSH deve ser desativado e o serviço parado. O acesso passa a ser exclusivamente físico (console) ou via IPMI/iDRAC com rede isolada.

XFS e Reflink: a mágica do armazenamento eficiente

Antes de falarmos de segurança, precisamos falar de performance e eficiência de disco. O sistema de arquivos escolhido para repositórios Linux modernos é o XFS.

A razão não é apenas estabilidade, mas uma feature específica chamada Reflink.

Em sistemas de backup modernos que utilizam a técnica de "Synthetic Full" (Sintético Completo), o software precisa consolidar os incrementais anteriores em um novo arquivo de backup completo. Em sistemas de arquivos tradicionais (como Ext4 ou NTFS antigo), isso exige ler e reescrever terabytes de dados. Isso castiga os discos (IOPS) e demora horas.

Com o XFS e reflink habilitado, o sistema de arquivos entende que você quer copiar blocos de dados que já existem. Em vez de duplicar fisicamente os dados no disco, o XFS apenas cria novos ponteiros (metadados) referenciando os blocos originais.

O resultado prático:

Um backup Full Sintético de 10 TB é criado em segundos.

Economia massiva de espaço em disco (deduplicação nativa do filesystem).

Redução drástica no desgaste de SSDs e NVMe.

Tabela comparativa: NTFS vs XFS (Reflink)

| Característica | Windows (NTFS) | Linux (XFS + Reflink) | Impacto no Storage |

|---|---|---|---|

| Criação de Full Sintético | Leitura/Escrita intensiva (Lento) | Manipulação de Metadados (Instantâneo) | XFS reduz janela de backup em até 90%. |

| Consumo de Espaço | Duplicação de blocos | Ponteiros compartilhados (Block Cloning) | XFS economiza 30-50% de capacidade bruta. |

| Fragmentação | Alta com o tempo | Baixa/Gerenciada | Menor latência de leitura no Restore. |

| Imutabilidade | Depende de hardware ou 3rd party | Nativa via atributos de arquivo | Segurança intrínseca no Linux. |

Imutabilidade: o comando que para o root

Aqui entramos no "Santo Graal" da proteção contra ransomware. A imutabilidade no Linux utiliza um atributo estendido do sistema de arquivos para impedir a modificação ou exclusão de arquivos por um período determinado.

Tecnicamente, isso é feito aplicando a flag +i (immutable) nos arquivos de backup. Quando essa flag está ativa, o arquivo não pode ser:

Deletado.

Renomeado.

Sobrescrito.

Linkado.

O detalhe crucial: Nem mesmo o superusuário (root) pode remover essa flag ou deletar o arquivo se o sistema estiver configurado corretamente com proteções de kernel ou se o software de backup gerenciar o "time-lock" (trava de tempo).

Figura: O conceito de imutabilidade: uma barreira temporal que protege os dados contra exclusão, ignorando até mesmo comandos de privilégio máximo.

Figura: O conceito de imutabilidade: uma barreira temporal que protege os dados contra exclusão, ignorando até mesmo comandos de privilégio máximo.

Em soluções como a Veeam Backup & Replication v11+, um serviço proprietário rodando no Linux gerencia essas flags. Ele define a data de expiração da imutabilidade. Até que o relógio do sistema alcance essa data, o comando rm -rf retornará "Operation not permitted".

⚠️ Perigo: A imutabilidade depende do relógio do sistema. Se um atacante conseguir acesso à BIOS/UEFI ou ao NTP do servidor e avançar a data para o ano 2099, a imutabilidade expira. Por isso, proteger o acesso à gestão de tempo (NTP seguro e senhas de BIOS fortes) é obrigatório.

A prova de fogo: tentando deletar o indelével

Para quem está acostumado a ter poder absoluto com o sudo, a experiência de gerenciar um repositório imutável é humilhante — e tranquilizadora.

Imagine o cenário: um script malicioso roda no servidor tentando limpar o diretório /mnt/backup-repo.

root@hardened-repo:~# rm -rf /mnt/backup-repo/*

rm: cannot remove '/mnt/backup-repo/backup_file.vbk': Operation not permitted

rm: cannot remove '/mnt/backup-repo/backup_file.vib': Operation not permitted

O sistema operacional rejeita a chamada de sistema unlink. O ransomware, que depende da capacidade de criptografar (ler + escrever novo + deletar original) ou deletar, falha. Ele não consegue sobrescrever o arquivo porque é Read-Only em nível de atributo, e não consegue deletar para criar uma cópia criptografada.

Figura: A resposta do sistema: erros de 'Operação não permitida' salvam o dia quando a exclusão maliciosa é tentada.

Figura: A resposta do sistema: erros de 'Operação não permitida' salvam o dia quando a exclusão maliciosa é tentada.

Veredito Técnico

Não existe "segurança perfeita", mas existe negligência arquitetural. Manter backups em repositórios Windows integrados ao domínio, em 2026, é negligência.

A combinação de Linux + XFS (Reflink) + Imutabilidade oferece a melhor relação custo-benefício para proteção de dados on-premises hoje. Você ganha a performance do Fast Clone para janelas de backup curtas e a segurança da imutabilidade para dormir tranquilo.

Se você ainda não migrou seus repositórios para Linux, pare de ler e comece a planejar agora. O ransomware não espera sua próxima janela de manutenção.

FAQ: Perguntas Frequentes sobre Repositórios Imutáveis

Por que o XFS é obrigatório para repositórios imutáveis Veeam?

O XFS com a flag 'reflink' habilitada permite a tecnologia Fast Clone. Isso cria backups sintéticos completos instantâneos manipulando apenas metadados, sem duplicar blocos de dados físicos. O resultado é uma economia massiva de espaço e uma redução drástica no tempo da janela de backup, além de menor desgaste nos discos.O que acontece se eu perder a senha de root do repositório hardened?

Se você seguiu as melhores práticas e desativou o SSH, e perdeu também o acesso físico (console/IPMI), você perdeu o controle administrativo do servidor. A imutabilidade impede até o root de deletar dados. A recuperação da senha via single-user mode (grub) é possível se você tiver acesso físico, mas é complexa. Em último caso, pode exigir reinstalação do OS, mantendo os discos de dados (repositório) intactos para importação posterior.Posso virtualizar o repositório imutável ou deve ser físico?

Embora tecnicamente possível, a virtualização adiciona uma camada crítica de ataque: o hypervisor. Se o atacante comprometer o vCenter/ESXi, ele pode deletar o disco virtual (VMDK) inteiro, ignorando a imutabilidade do sistema de arquivos dentro da VM. Para cumprir a regra 3-2-1 com segurança máxima, recomenda-se um servidor físico dedicado (bare-metal) com discos internos, isolado do plano de gerenciamento da virtualização.Referências & Leitura Complementar

Veeam Backup & Replication Security Guidelines: Documentação oficial sobre Hardened Repository e práticas de isolamento.

Red Hat Enterprise Linux Storage Administration Guide: Capítulos referentes à gestão de XFS e atributos de arquivo (

chattr/lsattr).SNIA (Storage Networking Industry Association): Definições sobre WORM (Write Once Read Many) e conformidade de armazenamento.

kernel.org XFS Documentation: Detalhes técnicos sobre a implementação de reflink e clonagem de blocos.

Silvio Zimmerman

Operador de Backup & DR

"Vivo sob o lema de que backup não existe, apenas restore bem-sucedido. Minha religião é a regra 3-2-1 e meu hobby é desconfiar da integridade dos seus dados."