Blindando o Storage: Guia Prático de Imutabilidade contra Ransomware

Pare de confiar em 'Air Gaps' de VLAN. Aprenda a implementar imutabilidade real em storage com S3 Object Lock, Linux Hardened Repositories e ZFS para mitigar ransomware.

Seus backups não são o seu plano de segurança. Eles são o alvo principal do atacante.

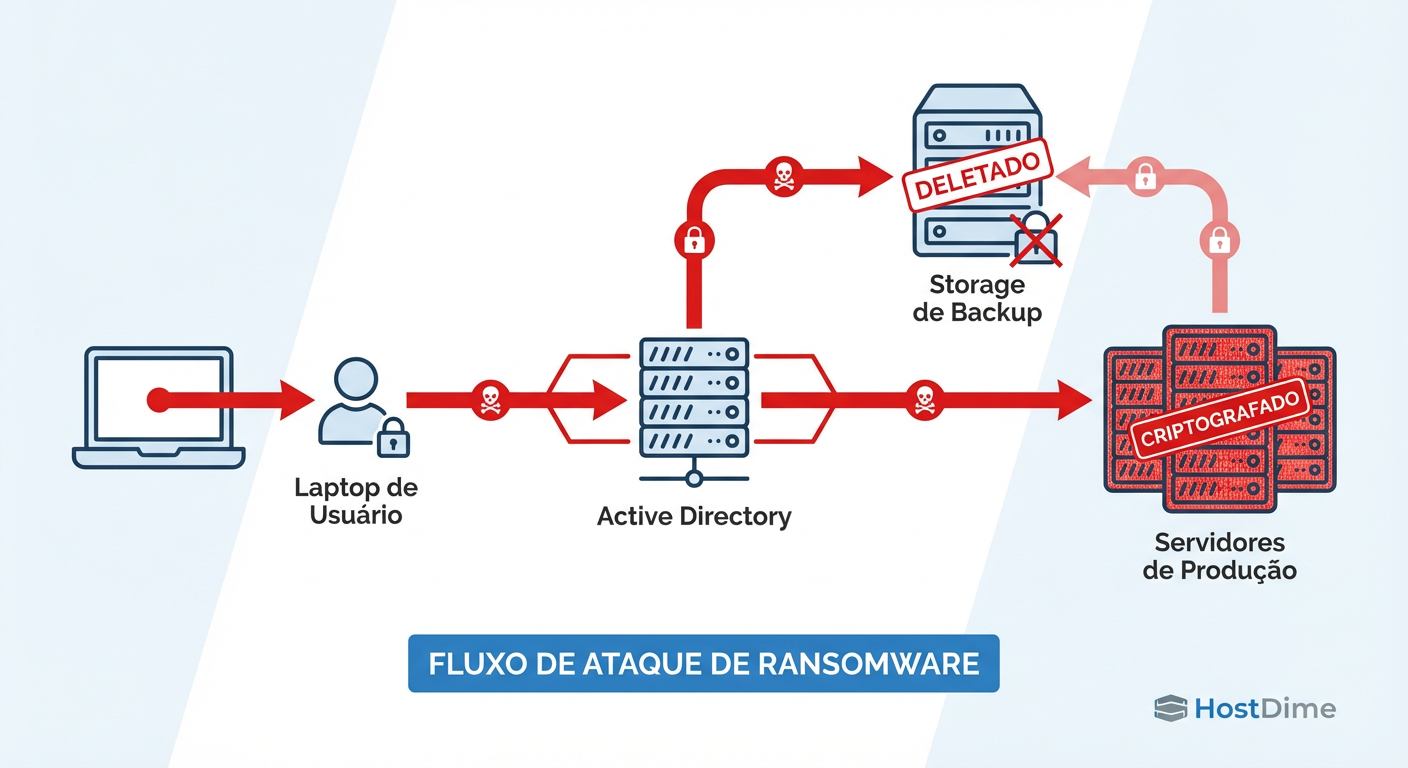

A era em que o ransomware criptografava cegamente o primeiro disco C: que encontrava acabou. Hoje, grupos como LockBit e BlackCat operam com manuais táticos precisos. O primeiro passo da "kill chain" moderna não é a criptografia; é a exfiltração de dados e a destruição sistemática dos repositórios de backup. Se eles conseguem apagar sua capacidade de recuperação, você paga. É simples assim.

Não estamos falando de "se" acontecer, mas de como sua infraestrutura de armazenamento vai reagir quando credenciais de administrador de domínio forem comprometidas. Se a sua defesa depende de o atacante "não encontrar" o servidor de backup na rede, você já perdeu.

Resumo em 30 segundos

- Ocultação não é segurança: VLANs e compartilhamentos ocultos ($) são triviais para atacantes com ferramentas de varredura de rede.

- Imutabilidade real exige bloqueio de root: Se o administrador (ou quem roubou a senha dele) consegue deletar o backup, não é imutável.

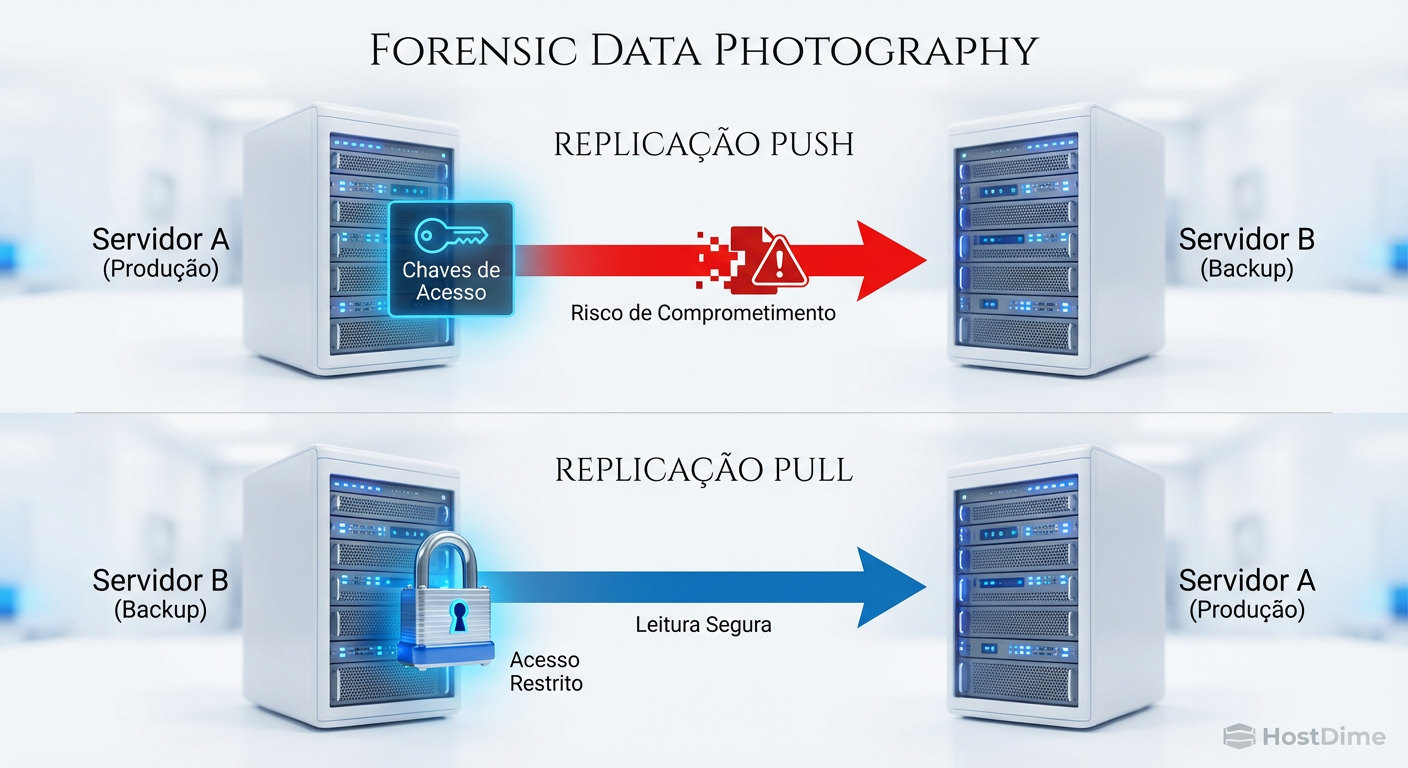

- Push vs Pull: Em replicações de storage (ZFS/Synology), o destino deve sempre "puxar" os dados para manter as credenciais isoladas do ambiente de produção.

O novo alvo primário: A caça ativa aos repositórios de backup

Esqueça a imagem do hacker digitando código verde em uma tela preta. O ataque moderno é burocrático. O invasor entra, faz um inventário da rede, identifica seus storages (NAS, SAN, Object Storage) e verifica as permissões.

A maioria das empresas falha aqui porque trata o storage de backup como apenas mais um servidor de arquivos. Eles o integram ao Active Directory para "facilitar a gestão". Isso é um erro fatal. No momento em que o atacante compromete um Domain Admin, ele ganha acesso root ao seu TrueNAS, Synology ou repositório Veeam e executa um rm -rf ou reformata os volumes antes de lançar o ransomware nos endpoints.

Figura: O fluxo moderno de ataque: a destruição do backup precede a criptografia da produção.

Figura: O fluxo moderno de ataque: a destruição do backup precede a criptografia da produção.

A mecânica da destruição: Credenciais administrativas como vetor

O problema central não é o malware, é a identidade. Sistemas de armazenamento projetados há 10 ou 15 anos não previam um cenário onde o administrador legítimo é o inimigo.

Protocolos como SMB (CIFS) e NFS são inerentemente confiantes. Se você apresenta uma credencial válida, o storage obedece. O "Teatro de Segurança" clássico inclui:

VLANs de Gerenciamento: Úteis para tráfego, inúteis para segurança se a estação de trabalho do administrador (Jump Box) for comprometida. O atacante simplesmente "carona" na sessão aberta.

Hidden Shares (Ex:

backup$): Isso não engana ninguém. Ferramentas comoBloodHoundou simples scripts de PowerShell listam todos os compartilhamentos de rede em segundos.Snapshots Locais: Ótimos para erros de usuário (deletou um arquivo sem querer). Péssimos contra atacantes que acessam a GUI do storage e clicam em "Delete All Snapshots".

⚠️ Perigo: Nunca ingresse seu storage de backup ou appliance de deduplicação no mesmo domínio Active Directory da produção. Use autenticação local com senhas longas e MFA (Autenticação Multifator) físico sempre que possível.

Arquitetura robusta 1: S3 Object Lock e a distinção crítica

O armazenamento de objetos (Object Storage) trouxe a melhor ferramenta defensiva da década: o S3 Object Lock. No entanto, a implementação errada cria uma falsa sensação de segurança.

Existem dois modos de operação para o bloqueio de objetos em buckets S3 (seja na AWS, Wasabi, MinIO ou storages on-premise compatíveis): Governance Mode e Compliance Mode. A diferença entre eles é a diferença entre pagar o resgate ou restaurar os dados.

Tabela comparativa: Modos de retenção S3

| Característica | Governance Mode | Compliance Mode |

|---|---|---|

| Definição | Proteção flexível contra deleção acidental. | Proteção rígida contra deleção intencional. |

| Quem pode deletar? | Usuários com permissão s3:BypassGovernanceRetention (ex: Root/Admin). |

NINGUÉM. Nem o root, nem o suporte do provedor. |

| Alteração de Retenção | Pode ser reduzida ou removida por admins. | Só pode ser estendida, nunca reduzida. |

| Cenário de Uso | Retenção de dados operacionais, conformidade leve. | Proteção contra Ransomware, conformidade legal estrita (SEC, FINRA). |

| Risco de Segurança | Alto (se credenciais root vazarem). | Quase Nulo (durante a janela de retenção). |

Para defesa contra ransomware, o Compliance Mode é a única opção aceitável. Uma vez que o dado é gravado e o timer de retenção é definido (ex: 30 dias), aquele bloco de dados se torna "WORM" (Write Once, Read Many). Mesmo que o atacante tenha a chave API root da sua conta AWS ou do seu storage MinIO, a API rejeitará o comando de DeleteObject.

Arquitetura robusta 2: Hardened Repositories com Linux

Nem todo mundo pode usar S3. Para quem precisa de performance de bloco ou arquivo local (como repositórios Veeam ou servidores de arquivos diretos), a resposta está no Linux com XFS.

O conceito de "Hardened Repository" (Repositório Endurecido) remove a dependência de hardware proprietário caro. Você usa um servidor x86 padrão lotado de discos, instala uma distribuição Linux LTS (Ubuntu ou RHEL) e aplica a imutabilidade no nível do sistema de arquivos.

Como funciona na prática:

Credenciais de Uso Único: O software de backup conecta-se ao servidor Linux apenas uma vez para instalar os serviços de transporte, usando uma credencial temporária.

Imutabilidade XFS: Os arquivos de backup são gravados com a flag de imutabilidade (

chattr +i).SSH Desabilitado: Após o deploy, o serviço SSH é parado e desabilitado. Ninguém entra remotamente via terminal.

Isolamento: O servidor não participa de domínios Windows.

Neste cenário, mesmo que o servidor de backup principal (o "cérebro" da operação) seja hackeado e envie um comando de "apagar backups antigos", o repositório Linux rejeita a ação porque o sistema de arquivos proíbe a modificação, e o software de backup não tem a senha de root do Linux para remover a flag.

💡 Dica Pro: Ao formatar discos para repositórios Linux, habilite o

reflinkno XFS. Isso permite a criação de backups sintéticos completos (Synthetic Fulls) quase instantaneamente, economizando espaço e IOPS, além de facilitar a imutabilidade.

Estratégia ZFS: Replicando snapshots via "Pull"

Para entusiastas de Home Lab e pequenas empresas rodando TrueNAS ou sistemas baseados em ZFS, a replicação de snapshots é a ferramenta mais poderosa. Mas a direção importa.

O erro comum é configurar a tarefa de replicação no servidor de Produção (Source) para "empurrar" (Push) os dados para o servidor de Backup (Destination).

Por que o "Push" falha: Para o servidor de Produção enviar dados, ele precisa ter as credenciais (chaves SSH ou tokens) do servidor de Backup salvas nele. Se a Produção for comprometida, o atacante rouba essas chaves e acessa o Backup, deletando tudo.

A solução "Pull": Configure a tarefa no servidor de Backup. O servidor de Backup conecta-se à Produção (com acesso apenas de leitura) e "puxa" os novos snapshots.

O servidor de Backup tem as chaves da Produção (risco baixo, pois a Produção já está comprometida no cenário de ataque).

O servidor de Produção NÃO TEM as chaves do Backup.

Isso cria um "air gap lógico". Se a Produção for criptografada, o servidor de Backup permanece intocável, pois não há caminho de rede ou credencial que permita o acesso reverso.

Figura: A arquitetura "Pull" garante que o servidor de backup permaneça isolado mesmo se a produção cair.

Figura: A arquitetura "Pull" garante que o servidor de backup permaneça isolado mesmo se a produção cair.

Plano de resposta: Recuperação em "Clean Room"

Você seguiu as regras. Tem backups imutáveis no S3 Compliance Mode ou em um Hardened Repository. O ataque aconteceu. E agora?

O erro final é restaurar esses backups limpos diretamente para a infraestrutura infectada. É muito comum que o ransomware deixe "backdoors" ou persistência no Active Directory ou nos hypervisors. Restaurar uma VM limpa em uma rede suja pode resultar em reinfecção em minutos.

A estratégia correta é a Clean Room (Sala Limpa):

Isole uma rede (VLAN segregada ou switch físico separado).

Restaure a infraestrutura crítica (DNS, DC) a partir do backup imutável para essa rede isolada.

Realize varredura forense e de malware antes de reconectar qualquer coisa à internet ou à rede principal.

Veredito Técnico

A imutabilidade não é uma funcionalidade "premium" ou um luxo; é o requisito funcional básico para armazenamento de backups na década de 2020. Discos rígidos são baratos, mas a sua reputação e a continuidade do negócio não têm preço.

Se o seu storage permite que um administrador logado delete todos os dados com dois cliques, ele não é um cofre, é apenas uma lixeira glorificada. Implemente S3 Object Lock em Compliance Mode, use repositórios Linux endurecidos ou inverta sua lógica de replicação ZFS hoje. Amanhã pode ser o dia em que você precisará disso.

FAQ: Perguntas Frequentes

Qual a diferença real entre S3 Object Lock Governance e Compliance Mode?

No Governance Mode, usuários com permissões específicas (como root ou com a flags3:BypassGovernanceRetention) ainda podem deletar objetos ou remover o bloqueio prematuramente. No Compliance Mode, NINGUÉM, nem mesmo o usuário root da conta AWS/Storage ou o suporte técnico do provedor, pode deletar ou alterar o objeto até que o período de retenção expire. É a única imutabilidade verdadeira para cenários de ransomware.

Snapshots do ZFS são imutáveis por padrão?

Tecnicamente, snapshots são somente leitura (read-only) no sentido de que você não pode alterar os dados dentro deles. Porém, eles NÃO são imutáveis contra deleção. Se um atacante comprometer a interface de gerenciamento (GUI/SSH) do TrueNAS ou servidor ZFS, ele pode enviar um comando para destruir (apagar) os snapshots. A imutabilidade real no ZFS exige isolamento do plano de controle ou replicação unidirecional (Pull) para um sistema onde o atacante não tenha credenciais.O que é um Veeam Hardened Repository?

É uma implementação de arquitetura que usa um servidor Linux genérico com sistema de arquivos XFS. Ele utiliza credenciais de uso único (single-use credentials) apenas para o deploy inicial dos serviços. Em seguida, o SSH é desabilitado e o sistema usa flags de imutabilidade nativas do sistema de arquivos (chattr +i) para impedir que até mesmo o usuário root delete ou modifique os arquivos de backup durante o período de retenção configurado.

Referências & Leitura Complementar

NIST Special Publication 800-209: Security Guidelines for Storage Infrastructure.

SNIA (Storage Networking Industry Association): Emerald Program & Data Protection Standards.

AWS S3 Documentation: Object Lock and Immutability features (RFC compliance).

Veeam KB: Hardened Repository deployment guidelines & Linux XFS best practices.

OpenZFS Documentation: Replication strategies and snapshot management.

Roberto Esteves

Especialista em Segurança Defensiva

"Com 15 anos de experiência em Blue Team, foco no que realmente impede ataques: segmentação, imutabilidade e MFA. Sem teatro de segurança, apenas defesa real e robusta para infraestruturas críticas."