Blindando o Último Recurso: A Engenharia do Repositório Linux Endurecido contra Ransomware

Descubra como implementar repositórios Linux endurecidos (LHR) com XFS e imutabilidade nativa para proteger seus backups contra ataques de ransomware modernos.

O silêncio no datacenter é aterrorizante quando você percebe que não é apenas a produção que parou. O verdadeiro pânico começa quando você tenta acessar o console de backup e descobre que seus pontos de restauração foram criptografados ou deletados. Se você ainda confia em repositórios Windows padrão conectados ao domínio ou em compartilhamentos SMB/NFS abertos para armazenar seus dados críticos, você não tem uma estratégia de recuperação. Você tem uma ilusão de segurança.

No cenário atual de guerra cibernética, o backup não é apenas uma cópia de segurança; é o alvo primário. Os atacantes sabem que, se destruírem sua capacidade de restaurar, o pagamento do resgate é garantido. A única defesa real contra um adversário que já obteve credenciais administrativas na sua rede é a física do armazenamento imutável.

Resumo em 30 segundos

- Imutabilidade não é opcional: Se o root ou o administrador do domínio puder deletar seus backups, o ransomware também poderá. O atributo de imutabilidade deve ser aplicado no nível do sistema de arquivos.

- SSH é o vetor de morte: Um repositório seguro não deve ter o serviço SSH habilitado permanentemente. A comunicação deve ocorrer via processos proprietários de transporte de dados com credenciais efêmeras.

- XFS é o motor: A eficiência do armazenamento moderno depende do XFS com Reflink (Block Cloning), permitindo backups sintéticos rápidos e economia massiva de espaço em disco.

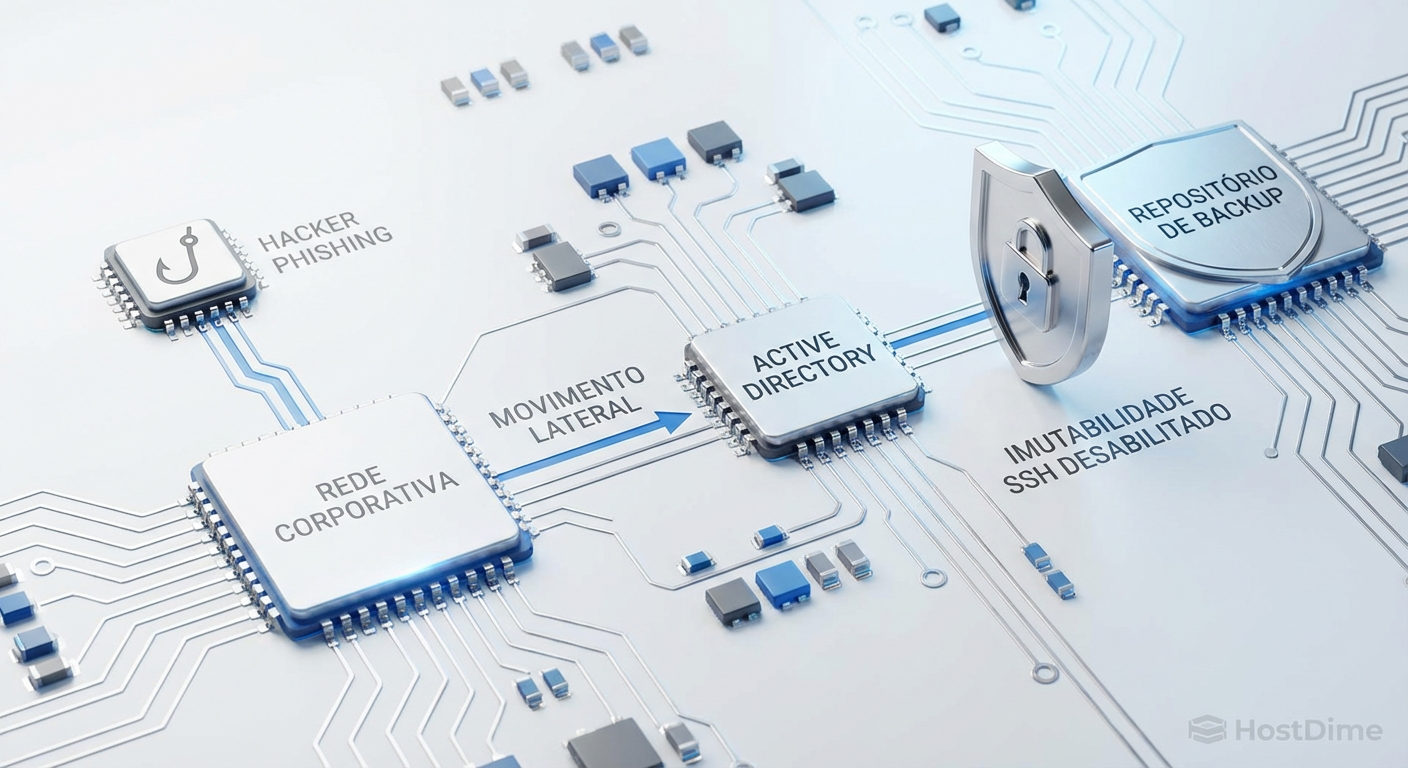

Figura: O fluxo de ataque moderno: o movimento lateral busca destruir os backups antes de criptografar a produção.

Figura: O fluxo de ataque moderno: o movimento lateral busca destruir os backups antes de criptografar a produção.

O colapso da segurança tradicional de storage

Durante anos, tratamos o armazenamento de backup como um cidadão de segunda classe na infraestrutura. Discos lentos, protocolos inseguros (SMB v1/v2) e, o pior de tudo, integração total com o Active Directory.

O problema dessa arquitetura é a superfície de ataque. Se o seu servidor de backup é um membro do domínio, qualquer comprometimento de uma conta de Domain Admin concede ao atacante as chaves do reino. Eles não precisam de exploits complexos; eles simplesmente usam o RDP para entrar no servidor de backup e formatar os volumes.

A falácia do "Air Gap" de fita

Embora a fita (LTO) ainda seja o "air gap" definitivo (offline por natureza), o RTO (Objetivo de Tempo de Recuperação) da fita é inaceitável para a maioria das recuperações operacionais massivas. Precisamos da velocidade do disco com a segurança da fita. É aqui que entra o conceito de Repositório Linux Endurecido (Hardened Linux Repository).

Arquitetura do repositório endurecido

Um repositório endurecido não é apenas uma distribuição Linux instalada. É um estado de configuração projetado para negar acesso a todos, inclusive a você mesmo, durante a janela de retenção dos dados.

Para construir essa fortaleza, focamos em três pilares de engenharia de storage e segurança:

Isolamento de Credenciais: O servidor não faz parte de nenhum domínio de autenticação centralizado.

Transporte de Dados Seguro: O serviço SSH é desabilitado e removido da inicialização após o deploy inicial.

Imutabilidade no Filesystem: Uso de flags estendidas do sistema de arquivos para impedir modificação de blocos.

💡 Dica Pro: Ao provisionar o hardware para um repositório endurecido, prefira servidores físicos com grande densidade de discos (ex: servidores 2U com 12 ou 24 baias LFF). O uso de RAID 6 ou RAID 60 via controladora de hardware é mandatório para garantir resiliência contra falha dupla de discos durante operações intensas de Rebuild.

O motor de armazenamento: XFS e Reflink

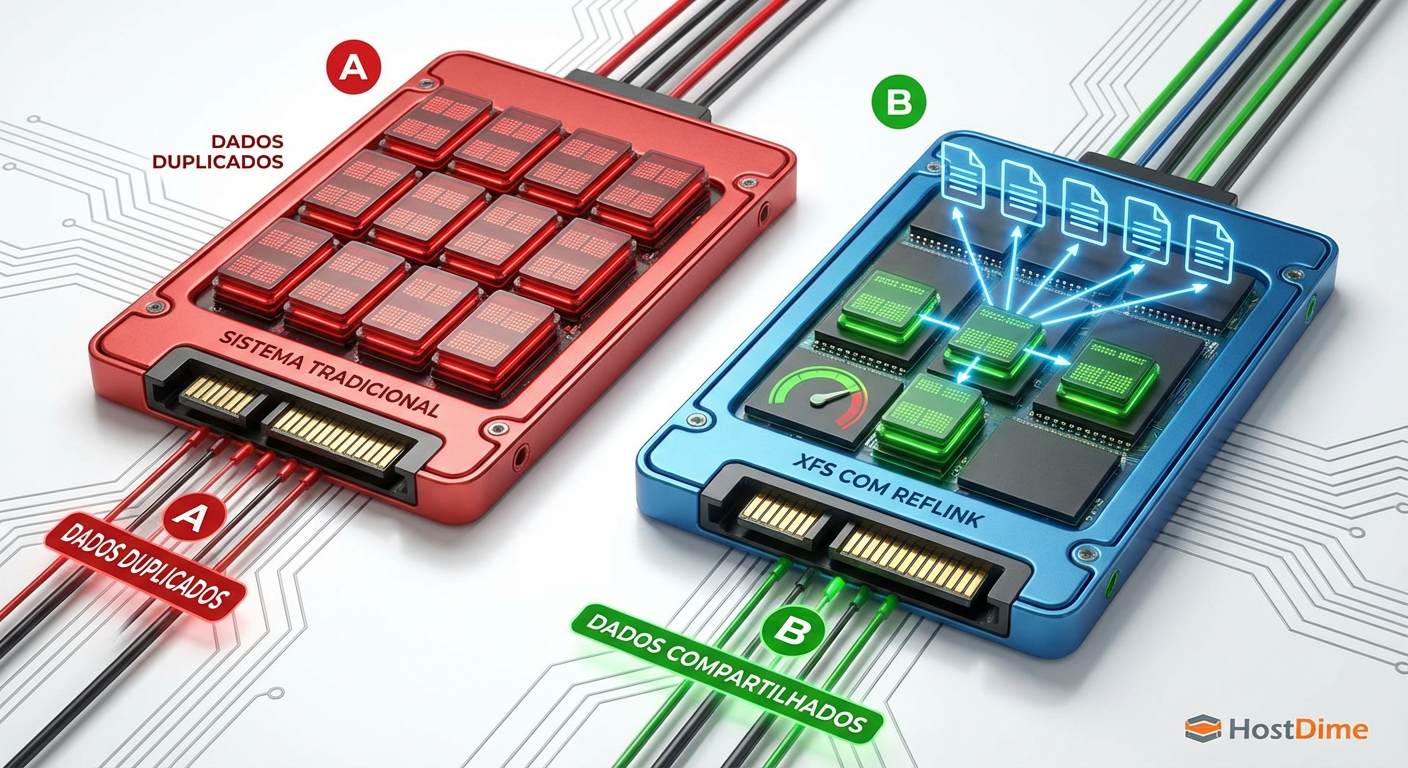

A escolha do sistema de arquivos é crítica. Não estamos falando apenas de onde os arquivos residem, mas de como os blocos são manipulados no disco. O padrão da indústria para repositórios Linux de alta performance é o XFS.

A "mágica" do XFS reside na tecnologia Reflink (Reference Link). Em sistemas de backup modernos, frequentemente precisamos sintetizar um backup completo (Full) a partir de um backup anterior e incrementais. Em sistemas de arquivos tradicionais (como ext4 ou NTFS antigo), isso exigiria ler e reescrever terabytes de dados, duplicando I/O e ocupando o dobro do espaço.

Com o Reflink habilitado no XFS, o sistema de arquivos simplesmente cria novos ponteiros de metadados para os blocos de dados existentes.

Vantagens do XFS com Reflink no Storage:

Velocidade: A criação de um arquivo de backup sintético de 10 TB leva segundos, pois é apenas uma operação de metadados.

Eficiência: Não há duplicação física de blocos. Se o bloco A já existe no disco, o novo arquivo apenas aponta para ele.

Desgaste Reduzido: Menos escrita física significa maior vida útil para seus SSDs ou HDDs.

Figura: Comparativo de eficiência de armazenamento: Cópia tradicional vs. Fast Clone (Reflink) no XFS.

Figura: Comparativo de eficiência de armazenamento: Cópia tradicional vs. Fast Clone (Reflink) no XFS.

Implementando a imutabilidade: O atributo +i

A imutabilidade no Linux não é mágica de software proprietário; é uma funcionalidade nativa do kernel e do sistema de arquivos, alavancada por softwares de backup inteligentes.

O comando central aqui é o chattr (change attribute). Especificamente, o atributo +i (immutable).

Quando um arquivo recebe esse atributo:

Ele não pode ser deletado.

Ele não pode ser renomeado.

Nenhum link pode ser criado para ele.

Nenhum dado pode ser escrito no arquivo.

O detalhe crucial: Nem mesmo o usuário root pode remover ou alterar um arquivo com o atributo +i, a menos que ele remova o atributo primeiro.

O fluxo de proteção automatizado

Em uma implementação correta de Repositório Endurecido (como visto em soluções Veeam v11/v12+), o fluxo funciona assim:

O software de backup conecta-se ao repositório usando credenciais de uso único (Single-use credentials) apenas para iniciar o processo de transporte de dados.

O serviço de transporte (Data Mover) roda com um usuário não-privilegiado.

Após a escrita do arquivo de backup (

.vbkou.vib), um serviço auxiliar local aplica o atributo de imutabilidade e define a data de expiração.O SSH é mantido desligado. Ninguém entra.

Comparativo: Repositório Padrão vs. Endurecido

Para visualizar o salto de segurança, analise a tabela abaixo. Note como a superfície de ataque é drasticamente reduzida.

| Característica | Repositório Linux Padrão | Repositório Linux Endurecido |

|---|---|---|

| Acesso SSH | Habilitado permanentemente | Desabilitado (ou restrito a KVM local) |

| Usuário do Processo | Frequentemente Root ou Sudoer | Usuário Padrão (Sem acesso Root) |

| Proteção de Arquivo | Permissões padrão (chmod) | Imutabilidade de Filesystem (chattr +i) |

| Integração | Muitas vezes unido ao AD/LDAP | Workgroup / Standalone |

| Risco de Ransomware | Alto (Criptografia/Delete) | Mínimo (Apenas leitura/Imune a delete) |

| Sistema de Arquivos | Ext4 / XFS Padrão | XFS com Reflink habilitado |

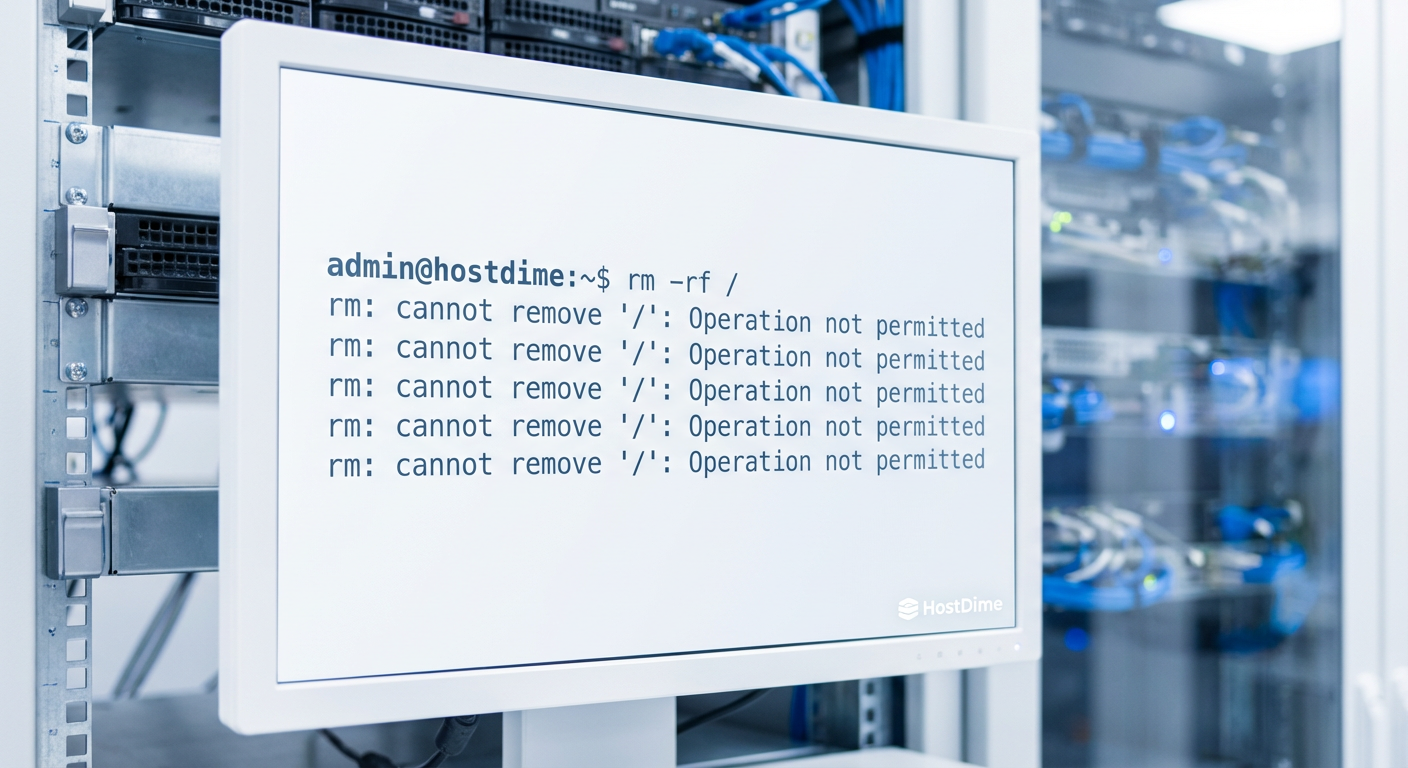

O teste de fogo: Tentativa de destruição manual

Como profissionais paranoicos, não confiamos em manuais. Confiamos em testes. O cenário de validação de um repositório endurecido envolve acessar o console físico do servidor (já que o SSH está bloqueado), logar como root e tentar destruir os dados.

Imagine o seguinte comando sendo executado na pasta onde seus backups de Petabytes residem:

rm -rf /mnt/backup-repo/*

Em um servidor normal, esse comando seria o fim da sua carreira. No repositório endurecido, o resultado no terminal é uma cascata de mensagens:

rm: cannot remove 'backup_full.vbk': Operation not permitted

rm: cannot remove 'backup_inc.vib': Operation not permitted

⚠️ Perigo: A imutabilidade protege contra deleção e alteração, mas não protege contra falha física de disco ou desastres naturais (fogo/inundação). A regra 3-2-1 continua obrigatória: tenha uma cópia desses dados em outro local (Cloud Object Storage com Imutabilidade ou Fita).

Figura: O resultado satisfatório de uma tentativa falha de destruição de dados por um usuário root.

Figura: O resultado satisfatório de uma tentativa falha de destruição de dados por um usuário root.

O futuro é Zero Trust no Storage

A era de confiar na segurança de perímetro acabou. Firewalls não impedem que credenciais roubadas sejam usadas para destruir dados. A engenharia de armazenamento de backup deve assumir que a rede é hostil e que o servidor de backup está sob ataque constante.

Implementar repositórios Linux endurecidos com XFS não é mais uma configuração "avançada" para grandes bancos. É o requisito mínimo de sobrevivência para qualquer empresa que pretenda existir após o próximo ataque de ransomware. Se seus dados podem ser alterados, eles serão alterados. Garanta que a física do sistema de arquivos esteja do seu lado.

Referências & Leitura Complementar

Veeam Hardened Repository Guide: Documentação técnica sobre implementação de repositórios imutáveis.

Red Hat Enterprise Linux - XFS Documentation: Detalhes sobre alocação de blocos e Reflink.

NIST SP 800-209: Security Guidelines for Storage Infrastructure.

Perguntas Frequentes (FAQ)

O que diferencia um Repositório Linux Endurecido de um servidor Linux comum?

A principal diferença reside na remoção de vetores de ataque. O SSH é desabilitado após a configuração, credenciais de uso único são utilizadas para o transporte de dados e o bit de imutabilidade (chattr +i) é gerenciado diretamente pelo software de backup. Isso impede até mesmo o root de deletar arquivos durante o período de retenção definido.Por que o sistema de arquivos XFS é obrigatório para essa arquitetura?

O XFS oferece suporte nativo à tecnologia 'Reflink' (Block Cloning). Isso permite a criação de backups sintéticos completos sem duplicar blocos de dados no disco físico. O resultado é uma redução drástica no consumo de armazenamento e no tempo de janela de backup, além de suportar os atributos estendidos necessários para a imutabilidade.É possível implementar imutabilidade em máquinas virtuais ou apenas em servidores físicos?

Embora tecnicamente possível em VMs, a recomendação de engenharia (Best Practice) é utilizar servidores físicos com discos internos (DAS). Isso elimina a complexidade da camada do hypervisor e do storage compartilhado (SAN/NAS), que podem ser vetores de ataque adicionais ou pontos únicos de falha acessíveis por atacantes.

Silvio Zimmerman

Operador de Backup & DR

"Vivo sob o lema de que backup não existe, apenas restore bem-sucedido. Minha religião é a regra 3-2-1 e meu hobby é desconfiar da integridade dos seus dados."