CVE-2025-37164: O colapso da segurança no HPE OneView e a defesa do plano de gerenciamento

Análise técnica da CVE-2025-37164 (CVSS 10.0) no HPE OneView. Entenda o RCE não autenticado, o impacto no storage e como arquitetar uma defesa real além do patch.

Quando a pontuação CVSS atinge 10.0, a discussão acadêmica acaba. Não existe "risco moderado" ou "depende do ambiente". Estamos falando de uma falha de Execução Remota de Código (RCE) que não exige autenticação e concede acesso root total ao appliance. No contexto do HPE OneView, isso não significa apenas que um servidor de gerenciamento foi comprometido; significa que a infraestrutura física, lógica e, crucialmente, o armazenamento de dados da sua organização estão expostos a um comando de destruição imediata.

O HPE OneView não é apenas uma ferramenta de monitoramento; é o orquestrador que define perfis de servidor, zoneamento SAN e provisionamento de volumes em arrays como HPE Alletra, Primera e 3PAR. Se um atacante controla o OneView, ele não precisa descriptografar seus dados. Ele pode simplesmente instruir o storage a excluir os volumes e sobrescrever os blocos.

Resumo em 30 segundos

- Criticidade Máxima: A CVE-2025-37164 possui score CVSS 10.0, permitindo que atacantes não autenticados executem código como root via API.

- Risco de Storage: O acesso ao OneView garante controle sobre arrays de armazenamento, permitindo a exclusão de LUNs, snapshots e configurações de zoneamento SAN.

- Ação Imediata: A segmentação de rede (VLANs) é insuficiente. A atualização para a versão 11.0 ou superior é a única correção definitiva para fechar o vetor de ataque.

O controle total do hardware via API REST desprotegida

A conveniência da "Infraestrutura como Código" (IaC) trouxe um efeito colateral perverso: a centralização do poder de destruição. O HPE OneView centraliza o gerenciamento de milhares de lâminas (blades), servidores de rack e arrays de armazenamento em uma única interface web e, mais importante, em uma API REST.

A vulnerabilidade CVE-2025-37164 reside na forma como o appliance processa chamadas externas. Diferente de falhas que exigem engenharia social ou credenciais vazadas, esta falha explora uma validação imprópria em endpoints públicos da API. O atacante envia um pacote malformado para o serviço web do OneView e o sistema, em vez de rejeitar a entrada, a processa com privilégios elevados.

A falha no endpoint executeCommand e a injeção de parâmetros

A análise técnica preliminar indica que o problema ocorre em mecanismos de dispatch de comandos internos, possivelmente relacionados a funções de diagnóstico ou configuração inicial que permaneceram expostas. O endpoint vulnerável permite a injeção de comandos de shell arbitrários.

Para um profissional de storage, o cenário é aterrorizante. O OneView mantém as credenciais administrativas dos arrays de armazenamento para realizar tarefas de automação. Uma vez que o atacante ganha shell no appliance OneView:

Extração de Credenciais: Ele pode recuperar as chaves de acesso e senhas de serviço dos storages conectados (3PAR, Nimble, Alletra).

Manipulação de Hardware: Pode-se desligar enclosures inteiros, alterar configurações de refrigeração ou modificar perfis de BIOS de servidores para impedir o boot.

Destruição de Dados: O comando para deletar um volume de 500TB é trivialmente simples via CLI quando se tem as credenciais que o OneView armazena.

Figura: Fluxo de comprometimento: Da injeção de API à destruição de volumes no Storage Array.

Figura: Fluxo de comprometimento: Da injeção de API à destruição de volumes no Storage Array.

⚠️ Perigo: Muitos administradores acreditam que seus arrays estão seguros porque as interfaces de gerenciamento direto (IP do Storage) estão bloqueadas. Eles esquecem que o OneView é um "superusuário" confiável que já está dentro do perímetro de segurança do storage.

O erro fatal de confiar na segmentação de rede padrão

"Mas o meu OneView está na VLAN de Gerenciamento, sem acesso à internet." Essa é a frase mais perigosa em segurança defensiva moderna. A segmentação de rede é vital, mas não é infalível.

Em um ataque de ransomware moderno, a penetração inicial raramente ocorre na VLAN de gerenciamento. O atacante entra por um endpoint de usuário (phishing), move-se lateralmente para um servidor de aplicação, escala privilégios e, eventualmente, encontra uma "Jump Box" ou uma estação de administração que tem acesso à VLAN de gerenciamento.

Por que a VLAN não salva você da CVE-2025-37164

Uma vez que o atacante tenha qualquer pé na rede que roteie para a porta 443 do OneView, o jogo acabou. Como a falha não exige autenticação, não há barreira de "Login/Senha" para impedir o avanço. O atacante não precisa saber a senha do administrador do storage; ele só precisa alcançar a porta HTTPS do appliance.

Além disso, a automação moderna exige que ferramentas de CI/CD (Jenkins, Ansible Tower) tenham acesso à API do OneView para provisionar infraestrutura. Se o seu servidor de CI/CD for comprometido, ele serve como ponte direta para o OneView, contornando as restrições de acesso de usuário final.

Arquitetura de defesa para o plano de gerenciamento de storage

A correção imediata é o patch, mas a lição aqui é sobre arquitetura. O plano de gerenciamento (Management Plane) de uma infraestrutura de storage deve ser tratado como o ativo mais crítico da organização, acima até mesmo dos controladores de domínio.

Se o Active Directory cai, ninguém loga. Se o Storage é deletado, a empresa deixa de existir.

Tabela Comparativa: Segurança Tradicional vs. Segurança Resiliente de Storage

| Característica | Abordagem Tradicional (Vulnerável) | Abordagem Resiliente (Recomendada) |

|---|---|---|

| Acesso à API | Aberto para toda a VLAN de Mgmt | Restrito a IPs específicos (Whitelisting) via Firewall de Host |

| Autenticação | Senha única ou LDAP simples | MFA Obrigatório + Rotação de Credenciais de Serviço |

| Backup de Config | Dump local no appliance | Dump externo imutável (WORM) |

| Privilégios do Storage | Admin total para o OneView | RBAC Granular (Apenas provisionamento, sem delete) |

| Monitoramento | Ping/SNMP de disponibilidade | Audit Log em tempo real enviado para SIEM externo |

Isolamento e Imutabilidade

A defesa contra uma falha de RCE 10.0 exige que assumamos que o software será comprometido. A pergunta é: qual é o raio de explosão?

Imutabilidade no Array: Configure seus arrays de armazenamento (especialmente modelos modernos como HPE Alletra MP) para usar snapshots imutáveis com retenção bloqueada por tempo (Locking). Mesmo que o OneView envie um comando de "Delete Volume", o array deve rejeitar a exclusão dos snapshots baseados em políticas de retenção definidas no nível do hardware, não do software de gestão.

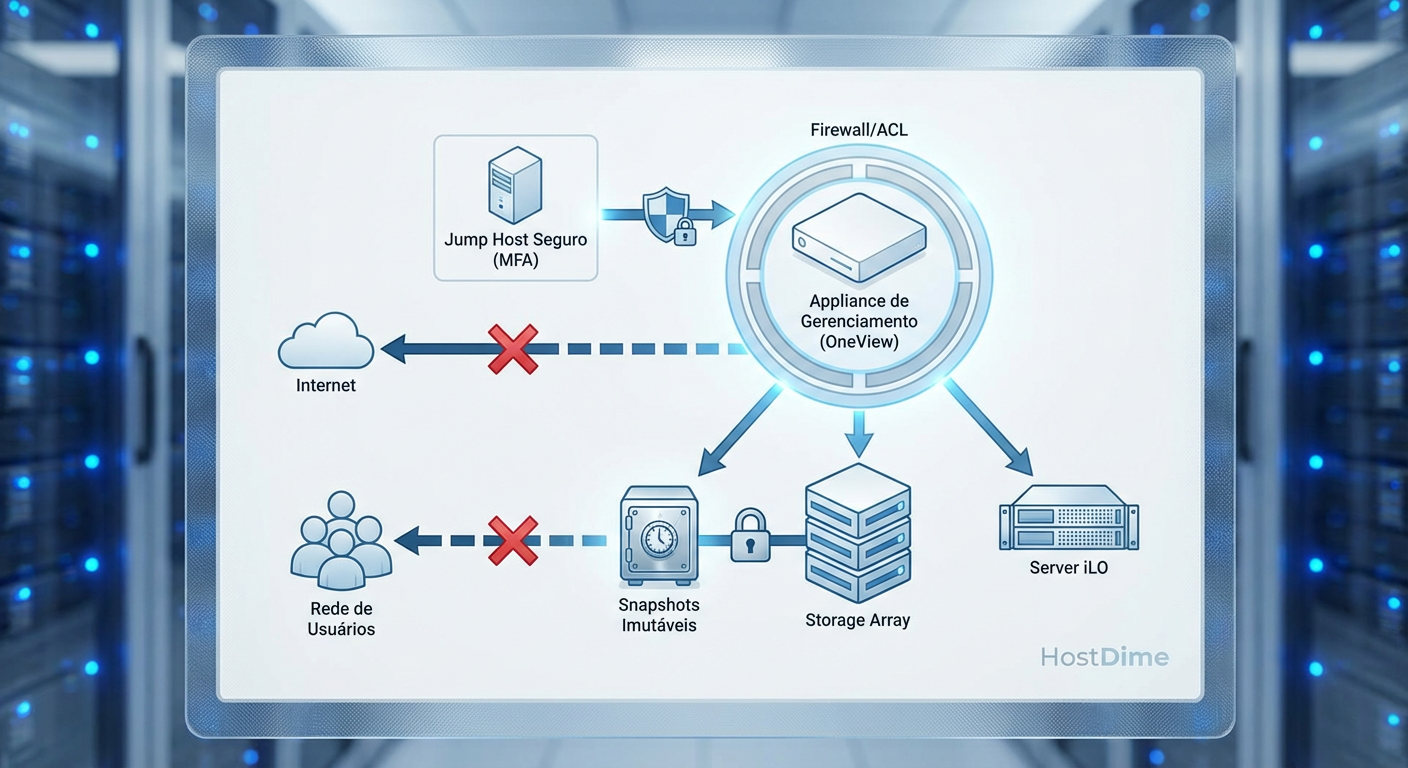

Jump Hosts Efêmeros: O acesso à interface web do OneView não deve ser feito da estação de trabalho do administrador. Utilize soluções de PAM (Privileged Access Management) ou Jump Hosts que requerem MFA para acesso e gravam a sessão.

ACLs Estritas: O appliance OneView não deve falar com nada além dos iLOs (Integrated Lights-Out) dos servidores e as interfaces de gerenciamento dos storages. Bloqueie todo o tráfego de saída do OneView para a internet ou para redes de usuários.

Figura: Arquitetura de Defesa em Profundidade: Isolando o Plano de Gerenciamento com Jump Hosts e Imutabilidade.

Figura: Arquitetura de Defesa em Profundidade: Isolando o Plano de Gerenciamento com Jump Hosts e Imutabilidade.

💡 Dica Pro: Verifique os logs do seu firewall para qualquer tráfego saindo do IP do seu appliance OneView em direção a IPs públicos. Um appliance de gerenciamento comprometido frequentemente tenta "ligar para casa" (C2 - Command and Control) para baixar payloads adicionais.

O processo de migração para a versão 11.0

A HPE lançou a versão 11.0 (e patches subsequentes para versões LTS) para corrigir a CVE-2025-37164. A atualização não é trivial, pois envolve o firmware que controla toda a sua infraestrutura.

Passos críticos antes do update

Não corra para clicar em "Update" sem garantir a sobrevivência dos dados caso o processo falhe ou caso o sistema já esteja comprometido.

Backup do Appliance: Gere um backup da configuração do OneView e faça o download para um local seguro e offline.

Verificação de Integridade: Antes de aplicar o patch, analise os logs de auditoria do OneView. Procure por logins de IPs desconhecidos ou criação de novos usuários locais nas semanas anteriores à divulgação da CVE. Se o sistema já estiver comprometido, o patch pode não remover backdoors persistentes.

Snapshot dos Arrays: Realize snapshots manuais de todos os volumes críticos nos storages gerenciados antes de iniciar a manutenção do software de gestão.

Se você suspeita que seu appliance foi exposto (estava acessível via internet ou em uma rede com movimentação lateral detectada), a recomendação de segurança defensiva é não atualizar, mas sim reconstruir. Implante um novo appliance virtual OneView na versão 11.0 limpa e restaure o backup das configurações (inspecionando o backup para garantir que não há contas maliciosas injetadas).

O futuro do gerenciamento de infraestrutura

A CVE-2025-37164 é um lembrete brutal de que as ferramentas que usamos para gerenciar a complexidade são, elas mesmas, fontes de complexidade e risco. No mundo do armazenamento, onde a integridade dos dados é sagrada, confiar cegamente no "painel único de vidro" (single pane of glass) é um convite ao desastre.

A tendência para os próximos anos deve ser a descentralização da confiança. O storage não deve confiar cegamente no orquestrador. O orquestrador não deve confiar na rede. E você não deve confiar que o firewall de borda manterá os atacantes longe do núcleo do seu datacenter.

Aplique o patch hoje. Revise suas ACLs amanhã. E comece a planejar a imutabilidade dos seus dados para a próxima vez que um CVSS 10.0 aparecer no seu feed. Porque ele vai aparecer.

Referências & Leitura Complementar

NIST NVD: CVE-2025-37164 Detail - National Vulnerability Database.

HPE Security Bulletin: HPESBGN04732 - HPE OneView Remote Code Execution.

SNIA: Storage Security Best Practices (ISO/IEC 27040).

MITRE ATT&CK: T1485 - Data Destruction (Technique used in storage attacks).

O que é a CVE-2025-37164 no HPE OneView?

É uma vulnerabilidade crítica (CVSS 10.0) de Execução Remota de Código (RCE) que permite a atacantes não autenticados assumirem o controle total do appliance de gerenciamento e, consequentemente, do hardware conectado.Quais versões do HPE OneView estão vulneráveis?

Todas as versões anteriores à 11.0, especificamente entre a 5.20 e a 10.20, estão vulneráveis a menos que o hotfix de emergência tenha sido aplicado.Como a falha afeta o armazenamento de dados (Storage)?

Como o OneView gerencia arrays como HPE Alletra, Primera e 3PAR, um atacante com acesso root ao OneView pode deletar volumes, LUNs e snapshots, causando perda irreversível de dados.

Roberto Esteves

Especialista em Segurança Defensiva

"Com 15 anos de experiência em Blue Team, foco no que realmente impede ataques: segmentação, imutabilidade e MFA. Sem teatro de segurança, apenas defesa real e robusta para infraestruturas críticas."