CVE-2025-37164: O colapso do HPE OneView e a fragilidade do gerenciamento centralizado

Análise forense da falha crítica CVE-2025-37164 no HPE OneView. Entenda como a execução remota de código expõe arrays de storage e servidores a um wipe total.

A centralização é a mentira mais sedutora da infraestrutura moderna. Vendem-nos a ideia de um "painel único de vidro" (single pane of glass) como o auge da eficiência operacional. Prometem que controlar centenas de arrays de armazenamento e milhares de lâminas de computação a partir de uma única interface web é o futuro. E nós compramos essa ideia. Até o dia em que esse vidro se estilhaça e corta as artérias do seu data center.

A vulnerabilidade CVE-2025-37164, descoberta recentemente no HPE OneView, não é apenas mais um bug de segurança para sua equipe de patch management ignorar até a próxima janela de manutenção. É um lembrete brutal da entropia. Com um score CVSS de 10.0, ela representa o cenário de pesadelo para qualquer engenheiro de confiabilidade: o cérebro da sua infraestrutura sofreu um lobotomia remota e agora está armado contra o próprio corpo que deveria comandar.

Resumo em 30 segundos

- Gravidade Máxima: A CVE-2025-37164 possui pontuação CVSS v3.1 de 10.0, permitindo Execução Remota de Código (RCE) sem autenticação.

- Impacto no Storage: O ataque não afeta apenas servidores; ele compromete o zoneamento SAN e o mapeamento de volumes em arrays Alletra e Nimble, causando indisponibilidade total de dados.

- A Ilusão da Rede Segura: A falha explora a confiança excessiva em redes de gerenciamento "isoladas", provando que o perímetro morreu.

O vetor de ataque na API de gerenciamento unificado

Para entender a gravidade do colapso, precisamos dissecar a anatomia do HPE OneView. Ele não é apenas uma ferramenta de monitoramento; é uma plataforma de orquestração definida por software. Ele fala diretamente com o firmware dos seus discos, define perfis de servidor e, crucialmente, gerencia a conectividade SAN (Storage Area Network).

A falha reside em um endpoint da API REST utilizado para comunicação legado com componentes de infraestrutura convergente. Devido a uma validação de entrada inexistente na desserialização de objetos Java, um atacante pode enviar um payload malicioso para a porta 443 do appliance.

O sistema, projetado para ser "inteligente" e automatizado, processa esse objeto sem verificar as credenciais de quem o enviou. O resultado é acesso root imediato ao sistema operacional subjacente do appliance OneView.

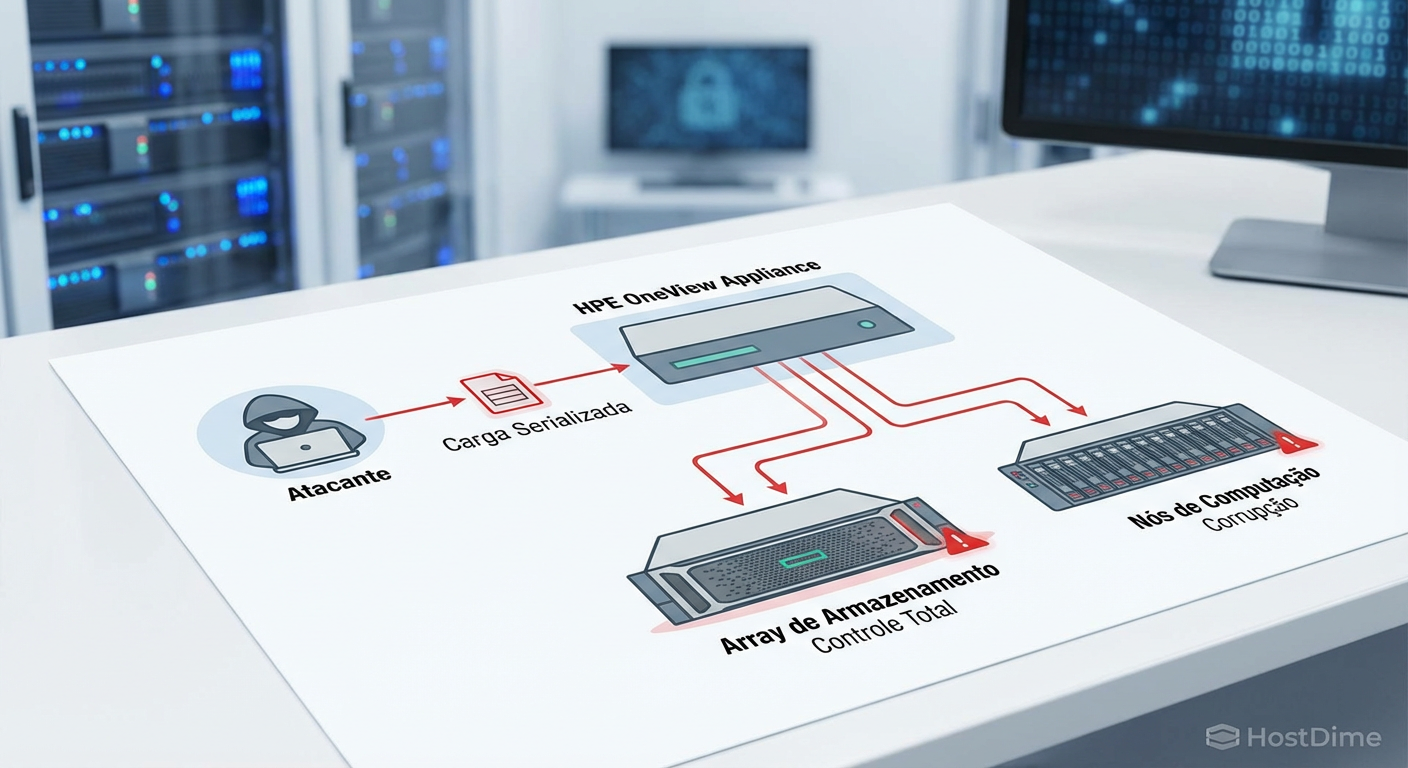

Figura: Diagrama do fluxo de ataque da CVE-2025-37164: da injeção na API ao comprometimento da infraestrutura física.

Figura: Diagrama do fluxo de ataque da CVE-2025-37164: da injeção na API ao comprometimento da infraestrutura física.

⚠️ Perigo: Não é necessário estar logado. Se o atacante consegue "pingar" a interface web do seu OneView, ele já possui as chaves do reino.

A falácia da rede de gerenciamento isolada

"Mas meu OneView está em uma VLAN de gerenciamento isolada, sem acesso à internet." Essa é a frase que precede a maioria dos relatórios de incidentes catastróficos.

A engenharia do caos nos ensina que o isolamento perfeito é um mito. Em ambientes corporativos reais, a rede de gerenciamento é permeável. Um desenvolvedor com acesso VPN, um jump host comprometido ou uma estação de trabalho de administrador infectada por phishing são pontes diretas para essa rede "segura".

No contexto de armazenamento, a gravidade escala exponencialmente. O OneView não apenas "vê" seus storages; ele os configura. Ele detém as credenciais administrativas dos seus arrays HPE Alletra, Primera, 3PAR e Nimble para orquestrar volumes.

Ao comprometer o OneView via CVE-2025-37164, o atacante não precisa quebrar a criptografia do seu storage. Ele simplesmente usa a ferramenta legítima de gerenciamento para enviar comandos destrutivos legítimos. É a diferença entre tentar arrombar um cofre e pedir ao gerente do banco para abri-lo.

O impacto direto no ecossistema de Storage

Aqui é onde a teoria encontra a realidade dura dos discos parando de girar. O OneView gerencia o que chamamos de "Server Profiles". Esses perfis definem quais WWNs (World Wide Names) virtuais um servidor usa e a quais volumes SAN ele tem acesso.

Um atacante no controle do OneView pode executar scripts para:

Remoção de Zoneamento: Ordenar aos switches SAN (Brocade/Cisco) que removam as zonas que permitem a comunicação entre os servidores e o storage. O sistema operacional (VMware/Linux/Windows) perde acesso ao disco instantaneamente. Ocorre o pânico do kernel ou a tela azul da morte.

Desprovisionamento de LUNs: Enviar comandos para os arrays de armazenamento para desmapear volumes. Os dados ainda estão lá, gravados nos SSDs ou HDDs, mas logicamente inacessíveis.

Reescrita de Firmware: Em cenários mais sofisticados, o OneView é usado para distribuir atualizações de firmware. Um atacante poderia injetar firmware corrompido ou antigo nos controladores de disco, "brickando" o hardware fisicamente.

Tabela Comparativa: Gestão Tradicional vs. Definida por Software (SPOF)

| Característica | Gestão Tradicional (Descentralizada) | Gestão Unificada (OneView/Intersight) |

|---|---|---|

| Ponto de Falha | Distribuído (cada array tem seu console) | Único (SPOF Crítico) |

| Superfície de Ataque | Fragmentada, requer múltiplas credenciais | Concentrada, acesso total via API única |

| Impacto de RCE | Limitado ao dispositivo específico | Catastrófico (Compute + Network + Storage) |

| Recuperação | Manual, dispositivo por dispositivo | Complexa, requer reconstrução do plano de controle |

Segmentação e o princípio do privilégio zero

A resposta para a CVE-2025-37164 não é apenas aplicar o patch. É repensar a arquitetura. Se a sua estratégia de resiliência depende de um software nunca ter bugs, você já falhou.

O conceito de "Blast Radius" (Raio de Explosão) é fundamental aqui. Por que um único appliance OneView gerencia o ambiente de Produção, Desenvolvimento e Disaster Recovery (DR) simultaneamente?

💡 Dica Pro: Segmente seu plano de controle. Tenha instâncias separadas do OneView (ou qualquer gerenciador centralizado) para diferentes zonas de disponibilidade. Se a instância da "Zona A" for comprometida, a "Zona B" deve continuar operando de forma independente.

Além disso, aplique o princípio do privilégio zero às contas de serviço que o OneView utiliza para falar com os storages. O OneView precisa de permissão para deletar volumes em todos os arrays? Provavelmente não. Na maioria dos casos, ele precisa apenas criar e mapear. Restrinja as permissões no nível do array de armazenamento, impedindo que a conta de serviço realize ações destrutivas massivas.

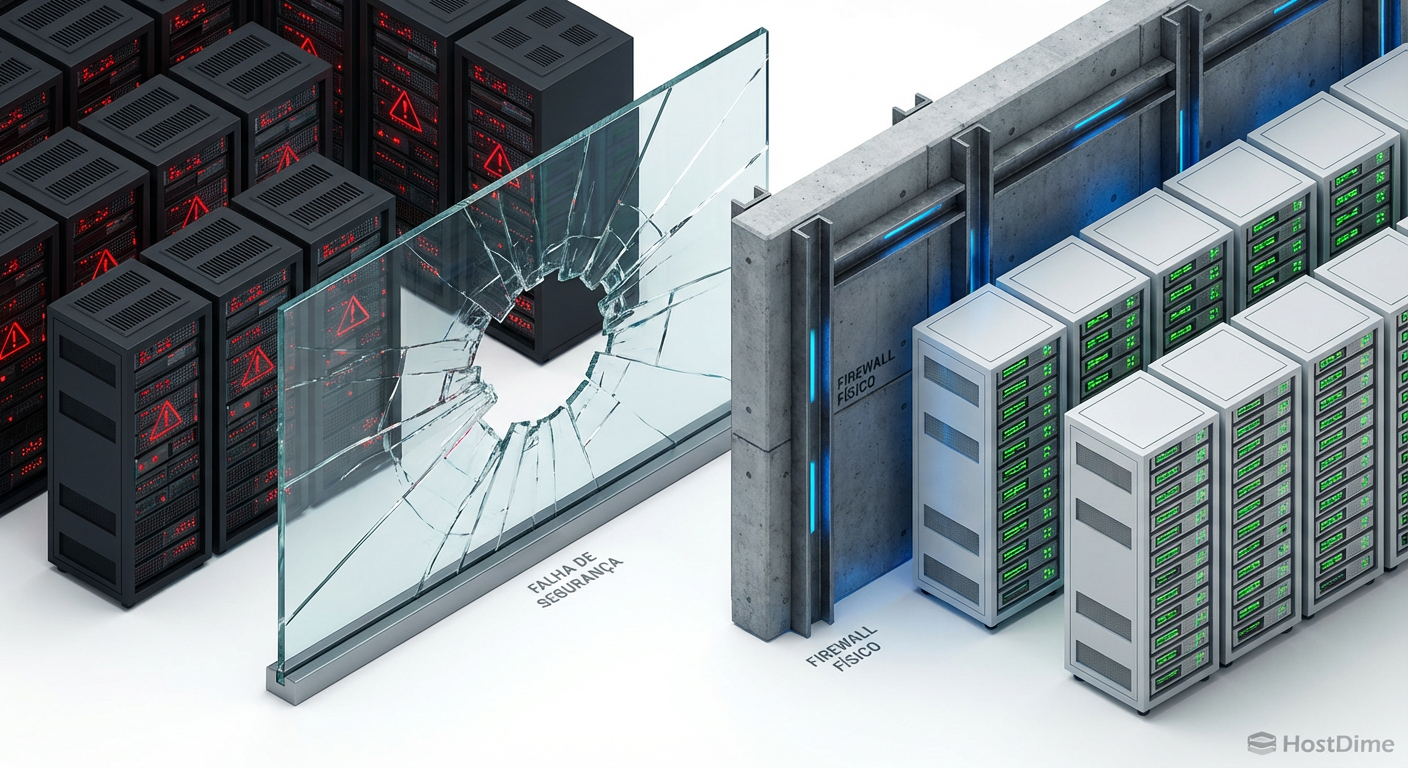

Figura: Representação visual da segmentação de infraestrutura limitando o raio de explosão de um ataque cibernético.

Figura: Representação visual da segmentação de infraestrutura limitando o raio de explosão de um ataque cibernético.

Protocolos de contenção para infraestrutura comprometida

Quando a CVE-2025-37164 é explorada, o tempo de reação é medido em segundos. Se você detectou tráfego anômalo saindo do seu appliance de gerenciamento, o protocolo de "puxar o cabo" deve ser imediato.

No entanto, em um ambiente hiperconvergente ou altamente integrado, desligar o gerenciador pode ter efeitos colaterais. O OneView, por exemplo, gerencia as conexões Virtual Connect. Se o appliance cair de forma desordenada durante uma operação de reconfiguração, você pode deixar a rede em um estado inconsistente.

A resiliência real exige que seus arrays de armazenamento e servidores sejam capazes de operar em modo "headless" (sem cabeça). Teste isso regularmente: desligue o OneView. Seus servidores continuam acessando o storage? O multipathing continua funcionando? Se a resposta for não, sua dependência do plano de controle é patológica.

O preço da conveniência

A CVE-2025-37164 é um sintoma, não a doença. A doença é a nossa obsessão por conveniência em detrimento da robustez. Centralizamos o comando e controle para economizar cliques, criando um alvo perfeito para adversários que desejam causar o máximo de dano com o mínimo de esforço.

O futuro do armazenamento resiliente não está em gerenciadores maiores e mais inteligentes, mas em sistemas autônomos que desconfiam das ordens que recebem, mesmo que venham do "chefe". Até que tratemos a rede de gerenciamento como uma zona de guerra hostil, continuaremos a ver nossos dados sequestrados pelas ferramentas que compramos para protegê-los.

Atualize seu OneView hoje. Mas amanhã, comece a planejar como sobreviver quando ele inevitavelmente trair você novamente.

Referências & Leitura Complementar

HPE Security Bulletin HPESBGN04720: Detalhes oficiais da vulnerabilidade e links para download do patch.

NIST NVD CVE-2025-37164: Base de dados nacional de vulnerabilidades com análise de vetor e pontuação CVSS.

SNIA Storage Security ISO/IEC 27040: Padrões para segurança de armazenamento e sanitização de mídia.

O que é a CVE-2025-37164 no HPE OneView?

É uma vulnerabilidade crítica (CVSS 10.0) de execução remota de código (RCE) que permite a atacantes não autenticados assumirem o controle total do appliance de gerenciamento e, consequentemente, de todo o hardware conectado (Storage e Compute).Como a falha afeta o armazenamento de dados (Storage)?

Como o OneView gerencia o zoneamento SAN e a apresentação de volumes (LUNs) em arrays como Alletra e Nimble, um atacante pode remover mapeamentos, causando perda imediata de acesso aos dados em produção.Qual é a correção para a falha do HPE OneView?

A HPE recomenda a atualização imediata para a versão 11.0 ou a aplicação do hotfix Z7550-98077 para versões anteriores (5.20 a 10.20).

Magnus Vance

Engenheiro do Caos

"Quebro sistemas propositalmente porque a falha é inevitável. Transformo desastres simulados em vacinas para sua infraestrutura. Se não sobrevive ao meu caos, não merece estar em produção."