CVE-2025-37164: O colapso do management plane no HPE OneView

Análise forense da CVE-2025-37164 (CVSS 10.0) no HPE OneView. Entenda como o endpoint /rest/id-pools/executeCommand expõe arrays de storage e a arquitetura de defesa necessária.

Quando vemos uma pontuação CVSS de 10.0, o mundo da segurança para. Não existe "meio termo" ou "risco moderado" aqui. É o equivalente digital de deixar as chaves do cofre principal coladas na porta da frente com fita adesiva. A CVE-2025-37164 não é apenas mais um bug de software; é uma falha catastrófica na arquitetura de gerenciamento que expõe o coração da infraestrutura de armazenamento e computação de milhares de datacenters.

Se você gerencia arrays de storage, servidores blade ou infraestrutura hiperconvergente via HPE OneView, pare o que está fazendo. A barreira entre um atacante na sua rede e o controle total dos seus dados acabou de desaparecer.

Resumo em 30 segundos

- Gravidade Máxima: A CVE-2025-37164 possui CVSS v3.1 de 10.0. É uma execução remota de código (RCE) que não exige autenticação.

- Vetor de Ataque: Um endpoint obscuro (

/rest/id-pools/executeCommand) permite que qualquer pessoa com acesso de rede ao appliance execute comandos como root.- Impacto no Storage: O acesso root ao OneView permite deletar LUNs, reconfigurar zonas SAN e manipular firmware de discos físicos, contornando proteções de SO.

O endpoint esquecido e a execução remota

A vulnerabilidade reside em uma falha de validação de entrada no componente de gerenciamento de identidades do OneView. Especificamente, o endpoint /rest/id-pools/executeCommand foi projetado para tarefas internas de alocação de IDs (como endereços MAC virtuais ou WWNs para HBAs de storage), mas falhou na regra número um da segurança de aplicações: nunca confie no input do usuário.

Diferente de falhas complexas que exigem heap spraying ou condições de corrida, esta é trivial. Um atacante envia uma requisição POST especialmente forjada para este endpoint. Como o serviço roda com privilégios elevados (necessários para orquestrar hardware), o comando injetado é executado como root ou com privilégios de administrador de sistema no appliance virtual.

⚠️ Perigo: O aspecto mais aterrorizante não é a execução de código, mas a ausência de autenticação. O atacante não precisa de credenciais roubadas. Ele só precisa alcançar a porta HTTPS (443) do appliance.

Figura: O fluxo de exploração da CVE-2025-37164: do pacote HTTP malicioso ao controle total do hardware.

Figura: O fluxo de exploração da CVE-2025-37164: do pacote HTTP malicioso ao controle total do hardware.

Por que o acesso root no OneView é um pesadelo para Storage

Muitos administradores tratam o OneView apenas como uma ferramenta de monitoramento ou "aquele painel bonito". Isso é um erro fatal. O OneView é uma ferramenta de Orquestração Definida por Software. Ele não apenas "vê" o seu storage; ele diz ao storage o que fazer.

Ao comprometer o OneView, o atacante não está apenas dentro de um servidor Linux. Ele está sentado no console de gerenciamento que controla:

Zoneamento SAN Automatizado: O OneView gerencia a conectividade entre servidores e arrays (como HPE Alletra, Primera ou 3PAR). Um atacante pode alterar o zoneamento para expor LUNs críticas (bancos de dados, backups) a servidores comprometidos, permitindo exfiltração direta de blocos.

Ciclo de Vida de Firmware: Este é o cenário de pesadelo. O OneView é usado para aplicar updates de firmware em controladoras de disco e drives (HDD/SSD/NVMe). Com acesso root, é teoricamente possível injetar firmware adulterado ou versões antigas vulneráveis nos seus discos físicos, criando persistência a nível de hardware que sobrevive a formatações.

Destruição de Volumes: Esqueça o ransomware que criptografa arquivos. Aqui, o atacante pode simplesmente instruir o array de storage a deletar volumes lógicos ou pools inteiros. A recuperação disso é brutalmente mais lenta e complexa do que restaurar arquivos.

Tabela Comparativa: Acesso ao SO vs. Acesso ao Management Plane

Para entender a gravidade, precisamos diferenciar o que um hacker faz ao invadir um servidor Windows/Linux comum versus invadir o plano de gerenciamento (OneView).

| Característica | Comprometimento de SO (Guest) | Comprometimento de Management Plane (OneView) |

|---|---|---|

| Escopo | Limitado ao servidor invadido e vizinhos de rede. | Totalidade da infraestrutura física e lógica. |

| Impacto no Storage | Pode criptografar arquivos montados. | Pode deletar LUNs, Pools e reconfigurar RAID. |

| Persistência | Reinstalação do SO remove o atacante. | Pode persistir no firmware do hardware ou BIOS. |

| Visibilidade | Detectável por EDR/Antivírus. | Invisível para ferramentas de segurança tradicionais. |

| Recuperação | Restore de backup de arquivos. | Reconstrução de infraestrutura "do zero" (Bare Metal). |

A falácia da VLAN de gerenciamento

"Mas meu OneView está em uma VLAN de gerenciamento isolada, não na internet."

Eu ouço isso toda semana. E toda semana vemos incidentes onde a "VLAN isolada" era roteável a partir da rede de desenvolvedores, ou acessível via VPN de um fornecedor terceiro que foi hackeado.

A segurança baseada em perímetro morreu. Se a sua única defesa contra a destruição total dos seus dados é uma regra de firewall que diz "Permitir LAN Corporativa -> VLAN Mgmt", você já perdeu. Movimentação lateral é o padrão em ataques modernos. Um atacante compromete uma estação de trabalho de um administrador (via phishing, por exemplo), e dessa estação, ele tem rota para o OneView.

Com a CVE-2025-37164, ele não precisa roubar a senha do administrador. Ele só precisa que o computador do administrador tenha rota para o IP do OneView. O browser nem precisa estar aberto. Um script rodando em background na máquina infectada pode disparar o exploit contra o appliance.

💡 Dica Pro: VLANs não são air-gaps. Se há uma rota, há um caminho. Segmentação real exige firewalls de inspeção profunda e Jump Servers controlados, não apenas tags 802.1Q diferentes.

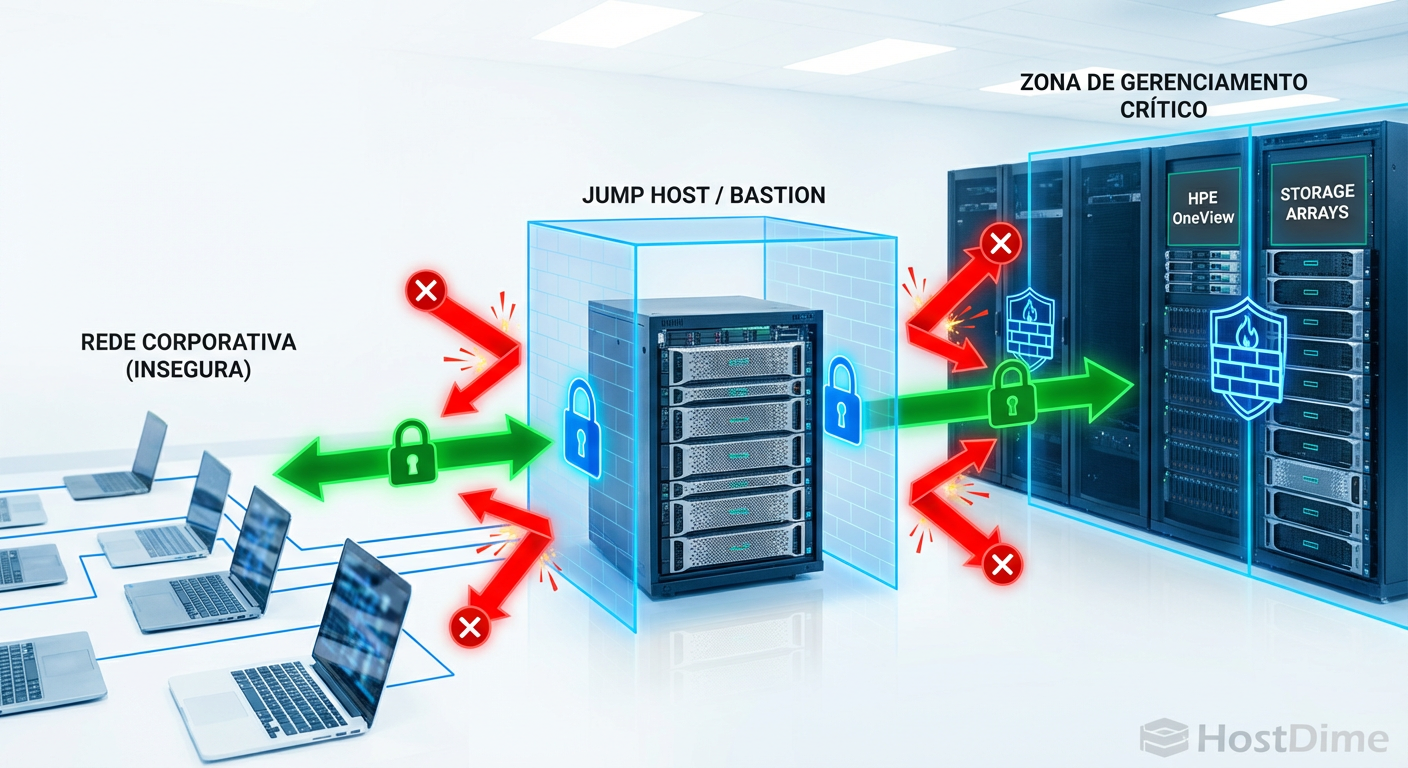

Implementando PAWs e Jump Servers: A única defesa real

Se você quer proteger o plano de controle do seu storage, você precisa parar de acessá-lo do mesmo notebook que usa para ler e-mails e navegar no LinkedIn. A arquitetura de segurança defensiva exige o uso de Privileged Access Workstations (PAWs).

O conceito de PAW para Storage Admins

Uma PAW é uma estação de trabalho dedicada, travada, usada exclusivamente para tarefas de administração sensíveis. Ela não tem acesso direto à internet. Ela não recebe e-mails.

O fluxo correto para acessar o OneView (e mitigar o risco de exploração via estação comprometida) deve ser:

Origem: Seu notebook corporativo (Rede Suja).

Salto 1: Conexão RDP/SSH para um Jump Server ou Bastion Host (com MFA obrigatório).

Salto 2: Do Jump Server, acesso à interface web do OneView.

Neste cenário, mesmo que a CVE-2025-37164 exista e seu notebook esteja infectado, o malware não consegue alcançar a porta 443 do OneView diretamente. O Jump Server atua como um proxy de protocolo e uma barreira de segurança.

Figura: Arquitetura de Tiering: Isolando o Management Plane através de Jump Servers e bloqueio de rotas diretas.

Figura: Arquitetura de Tiering: Isolando o Management Plane através de Jump Servers e bloqueio de rotas diretas.

Caçando IoCs: O que procurar nos logs

Se você demorou para aplicar o patch, precisa assumir que pode ter sido comprometido. A ausência de evidência não é evidência de ausência. O OneView roda sobre uma base Linux, e os logs são seus melhores amigos agora.

O serviço vulnerável geralmente deixa rastros no arquivo guidserver.log ou nos logs de acesso do servidor de aplicação (Tomcat/Jetty subjacente).

Onde cavar:

Logs de Acesso HTTP: Procure por requisições

POSTpara/rest/id-pools/executeCommand. Em operação normal, este endpoint é raramente chamado por usuários, sendo mais comum em processos internos de background. Um pico de chamadas externas ou chamadas vindas de IPs de estações de trabalho (não de outros componentes da infraestrutura) é um Red Flag imediato.Logs de Auditoria do OneView: Verifique a criação de novos usuários locais. Um atacante frequentemente cria uma conta "backdoor" logo após ganhar acesso root para garantir persistência caso a falha seja corrigida.

Atividade de Storage Anômala: Verifique os logs dos arrays de storage gerenciados. Procure por comandos de unexport de volumes ou alterações de host groups que não correspondem a janelas de manutenção aprovadas.

⚠️ Perigo: Se você encontrar evidências de exploração, não reinicie o appliance. A memória RAM contém chaves e evidências voláteis. Isole a rede (desconecte o cabo virtual ou físico da porta de gerenciamento) e inicie o plano de resposta a incidentes.

O futuro do armazenamento definido por software

A CVE-2025-37164 é um lembrete brutal de que a conveniência do "painel único de vidro" (Single Pane of Glass) vem com um custo de risco concentrado. Centralizamos o comando de petabytes de dados em uma única interface web. Quando essa interface falha, a segurança de toda a camada de persistência de dados colapsa junto.

Não espere pelo próximo patch. A segurança defensiva não é sobre esperar que o fornecedor escreva código perfeito (eles não vão). É sobre construir uma arquitetura onde, quando o código falhar, o atacante ainda encontre portas fechadas, autenticação multifator e segmentação impiedosa.

Atualize seu OneView para a versão 11.0 ou aplique o hotfix Z7550-98077 imediatamente. Depois, reavalie quem (e o que) tem rota de rede para o seu plano de gerenciamento. Se a resposta for "qualquer um na VPN", você está sentado em uma bomba relógio.

Referências & Leitura Complementar

HPE Security Bulletin HPESBGN04712: Detalhes oficiais da correção e vetores de ataque para o OneView.

NIST NVD CVE-2025-37164: Análise de impacto e pontuação CVSS v3.1 oficial.

SNIA Storage Security ISO/IEC 27040: Padrões globais para segurança de infraestrutura de armazenamento e sanitização de mídia.

MITRE ATT&CK T1078: Uso de contas válidas e exploração de serviços remotos para movimentação lateral.

O que é a CVE-2025-37164 no HPE OneView?

É uma vulnerabilidade crítica (CVSS 10.0) de execução remota de código (RCE) não autenticada que afeta versões do HPE OneView anteriores à 11.0, permitindo controle total da infraestrutura.Quais versões do HPE OneView estão vulneráveis?

Todas as versões entre 5.20 e 10.20 estão vulneráveis. A correção definitiva está na versão 11.0 ou através do hotfix Z7550-98077.Como a falha afeta o armazenamento de dados?

Como o OneView gerencia o ciclo de vida de hardware, um atacante com acesso root pode manipular configurações de arrays de storage, apagar volumes lógicos ou implantar firmware malicioso nos discos.

Roberto Esteves

Especialista em Segurança Defensiva

"Com 15 anos de experiência em Blue Team, foco no que realmente impede ataques: segmentação, imutabilidade e MFA. Sem teatro de segurança, apenas defesa real e robusta para infraestruturas críticas."