CVE-2025-37164: O impacto da falha crítica no HPE OneView na conformidade de dados

Análise forense da CVE-2025-37164 (CVSS 10.0) no HPE OneView. Entenda os riscos de RCE não autenticado para storage, conformidade LGPD e a arquitetura de defesa necessária.

A publicação da CVE-2025-37164 representa um divisor de águas na gestão de riscos de infraestrutura convergente. Com uma pontuação CVSS v3 de 10.0, esta vulnerabilidade no HPE OneView transcende a categoria de "bug de software" e se estabelece como um passivo jurídico imediato para qualquer organização que armazene dados pessoais ou sensíveis sob a tutela da Lei Geral de Proteção de Dados (LGPD) ou GDPR.

Não estamos tratando apenas de uma falha técnica, mas de uma violação direta dos princípios de Security by Design. A falha permite que agentes maliciosos obtenham execução remota de código (RCE) sem qualquer necessidade de autenticação. Em termos de auditoria, isso significa que a barreira entre um atacante externo e o controle total do seu fabric de armazenamento e computação é inexistente nas versões afetadas. Para o auditor de compliance, a persistência dessa vulnerabilidade em ambiente de produção após a divulgação do patch constitui negligência grave, eliminando argumentos de defesa em caso de exfiltração ou destruição de dados.

Resumo em 30 segundos

- Gravidade Máxima: A CVE-2025-37164 possui score CVSS 10.0, permitindo execução remota de código (RCE) sem autenticação via API REST.

- Risco ao Storage: O comprometimento do OneView entrega o controle da infraestrutura de armazenamento (SAN/Storage Arrays), permitindo a exclusão de LUNs ou sequestro de dados.

- Ação Mandatória: A atualização para a versão 11.00 (ou superior) é a única medida que elimina o risco legal; isolamento de VLAN é insuficiente para conformidade robusta.

O vetor de ataque na API REST desprotegida

A arquitetura moderna de Software-Defined Infrastructure (SDI) depende pesadamente de APIs para orquestração. O HPE OneView atua como o cérebro centralizado, gerenciando servidores, fabrics de rede e, crucialmente, sistemas de armazenamento. A vulnerabilidade reside na interface de API REST do appliance, especificamente na forma como ela processa entradas externas antes da validação de credenciais.

O vetor de ataque explora uma falha de sanitização no parâmetro cmd dentro de chamadas específicas da API. Em um cenário normal, APIs de gestão deveriam rejeitar qualquer tráfego não autenticado que tente invocar comandos de sistema. No entanto, a CVE-2025-37164 permite que um payload malicioso seja injetado e executado com os privilégios do próprio serviço de gestão (frequentemente root ou equivalente no contexto do appliance virtual).

Para o ecossistema de armazenamento, o risco é existencial. O OneView não apenas monitora, mas configura volumes, zonas de SAN e mapeamentos de armazenamento. Um atacante que explore essa falha não precisa descriptografar os dados nos discos; ele pode simplesmente instruir o controlador de storage a deletar volumes lógicos ou redefinir configurações de RAID, causando perda irreversível de disponibilidade — um dos três pilares da segurança da informação exigidos pela LGPD.

⚠️ Perigo: Scripts automatizados de scanning já estão adaptados para buscar endpoints de OneView expostos (porta 443). A janela de tempo entre a publicação da CVE e a exploração ativa é medida em horas, não dias.

A execução remota via injeção no parâmetro cmd

A mecânica da falha demonstra uma quebra fundamental na validação de input. Ao enviar uma requisição HTTP especialmente forjada para a API do OneView, o atacante insere comandos de shell arbitrários no parâmetro cmd. O sistema, falhando em tratar essa entrada como texto puro, a interpreta como uma instrução executável.

Do ponto de vista forense, isso complica a rastreabilidade. Como a execução ocorre antes da autenticação, os logs de auditoria de acesso de usuários (quem logou, quando e o que fez) podem não registrar a atividade do atacante da maneira convencional. O invasor opera nas sombras do sistema operacional subjacente do appliance, fora da vista dos dashboards de conformidade.

Isso gera um cenário de "Risco de Integridade de Log". Se o atacante ganha acesso de root ao appliance, ele pode limpar os logs do sistema (/var/log e equivalentes), eliminando as evidências necessárias para a notificação de incidente à Autoridade Nacional de Proteção de Dados (ANPD). A incapacidade de determinar a extensão de um vazamento devido à falta de logs íntegros agrava as sanções administrativas.

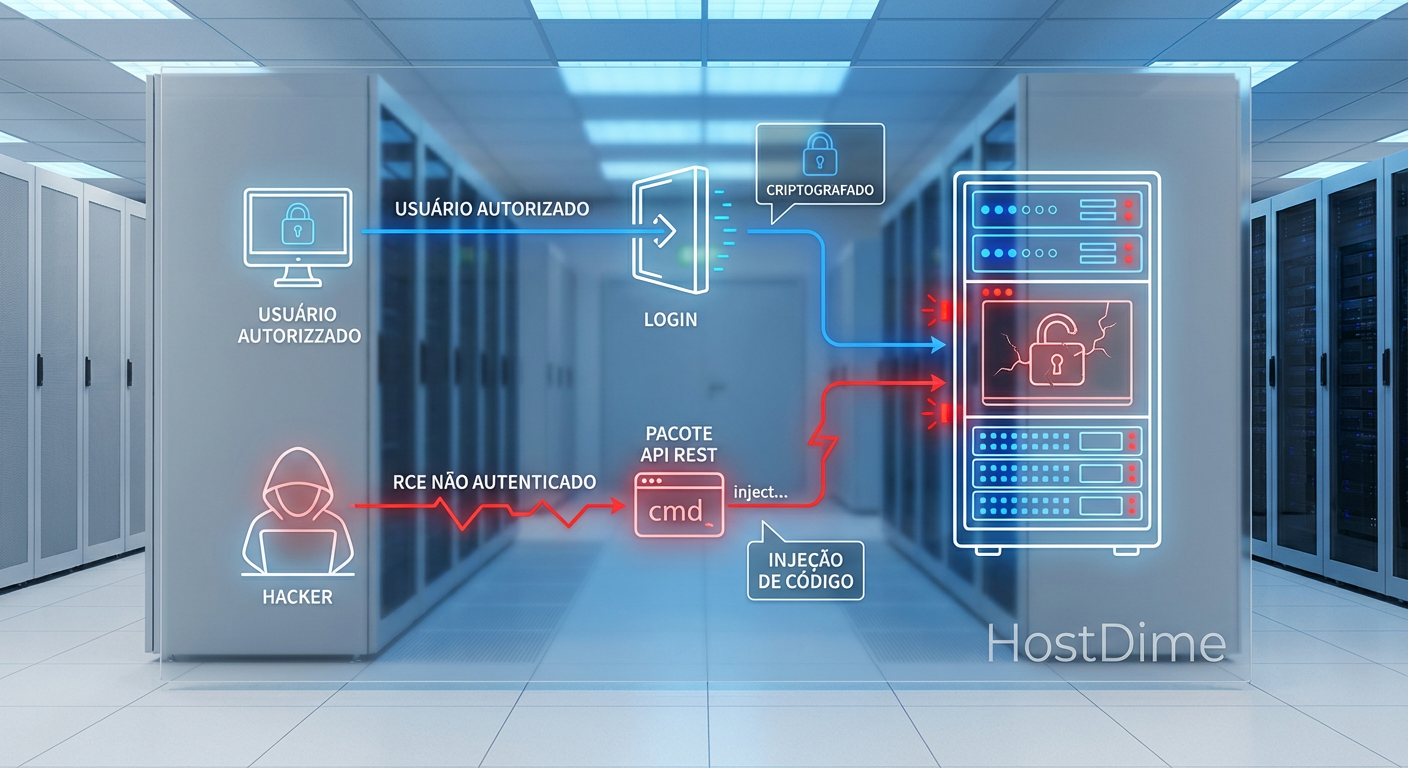

Figura: Diagrama técnico ilustrando o fluxo de ataque da CVE-2025-37164: o bypass da autenticação via injeção no parâmetro cmd e o acesso direto à infraestrutura de storage.

Figura: Diagrama técnico ilustrando o fluxo de ataque da CVE-2025-37164: o bypass da autenticação via injeção no parâmetro cmd e o acesso direto à infraestrutura de storage.

Por que o isolamento de VLAN falha na contenção

Uma resposta comum de equipes de infraestrutura é confiar na segmentação de rede. O argumento frequente é: "Nossa interface de gerenciamento (OOBM) está em uma VLAN isolada, sem acesso à internet, logo estamos seguros". Sob a ótica de uma auditoria de risco rigorosa, essa premissa é falha e perigosa.

O conceito de Perímetro Definido por Software caiu em desuso frente a ataques modernos. A exploração da CVE-2025-37164 não exige que o OneView esteja exposto diretamente à internet pública (embora, tragicamente, alguns estejam). Basta que um único dispositivo dentro da rede corporativa seja comprometido — um workstation de um administrador, um servidor de salto (jump box) ou até mesmo um dispositivo IoT na mesma sub-rede de gestão — para que o ataque seja lançado lateralmente.

A arquitetura de gerenciamento fora de banda (OOBM) real

Na prática, a rede de gerenciamento (OOBM) tem pontos de contato. Administradores acessam essa rede para realizar tarefas diárias. Se o atacante compromete a máquina do administrador via phishing, ele herda o acesso à VLAN de gestão. A partir daí, a CVE-2025-37164 permite a escalada de privilégios de "acesso à rede" para "controle total da infraestrutura".

Além disso, a conformidade exige defesa em profundidade. Confiar apenas no firewall ou na VLAN é violar o princípio de que a segurança deve ser intrínseca à aplicação. Se a aplicação (OneView) possui uma porta aberta que aceita comandos de qualquer um na rede, a VLAN é apenas uma lombada, não um muro.

💡 Dica Pro: Em auditorias de conformidade, a existência de vulnerabilidades críticas não corrigidas em redes de gestão "isoladas" ainda é pontuada como falha de controle (Control Failure), pois a segregação lógica não mitiga a vulnerabilidade do software em si.

Impacto na conformidade: LGPD e GDPR

A materialização desse risco afeta diretamente os artigos da LGPD que tratam da segurança e do sigilo dos dados.

Disponibilidade (Art. 46): A capacidade de um atacante desligar ou reconfigurar arrays de armazenamento via OneView ataca a disponibilidade dos dados. Ransomwares modernos focam em destruir backups e storage primário antes de criptografar os dados. O OneView é o vetor perfeito para isso.

Confidencialidade: O acesso ao appliance pode revelar metadados sensíveis, mapas de rede, endereçamento IP e credenciais de serviço armazenadas para comunicação com outros dispositivos (iLO, switches SAN).

Responsabilidade (Accountability): A falha na aplicação do patch disponível (versão 11.00) demonstra falta de boa-fé e diligência. Em um processo administrativo sancionador, a ANPD avalia se a empresa tomou as medidas técnicas disponíveis para evitar o dano. Ignorar uma CVE 10.0 é indefensável.

Tabela Comparativa: Estratégias de Mitigação vs. Risco Legal

Abaixo, comparamos as abordagens comuns para lidar com esta CVE e como elas são interpretadas em uma auditoria de conformidade.

| Estratégia | Eficácia Técnica | Risco Legal (Compliance) | Impacto Operacional | Veredito do Auditor |

|---|---|---|---|---|

| Patching (v11.00+) | Alta (Elimina a falha) | Baixo (Diligência comprovada) | Médio (Janela de manutenção) | Mandatório |

| Isolamento de VLAN | Baixa (Não impede mov. lateral) | Alto (Falsa sensação de segurança) | Baixo (Configuração de rede) | Insuficiente |

| WAF / IPS | Média (Pode bloquear o payload) | Médio (Depende de assinatura) | Alto (Risco de falso positivo) | Complementar |

| Desligamento | Total (Remove o alvo) | Nulo (Se não houver dependência) | Crítico (Perda de gestão) | Emergencial |

Protocolo de resposta ao CVE-2025-37164

Para mitigar o risco regulatório e técnico, recomenda-se a execução imediata do seguinte protocolo. Este fluxo deve ser documentado para fins de evidência de conformidade.

Identificação e Inventário: Utilize ferramentas de discovery para listar todas as instâncias do HPE OneView na rede. Versões entre 5.20 e 10.20 estão vulneráveis. Não confie em planilhas manuais; faça um scan de portas.

Isolamento Imediato (Contenção): Até que o patch seja aplicado, restrinja o acesso à porta 443 do appliance apenas aos IPs estritamente necessários (ex: estações de administração dedicadas), bloqueando todo o restante do tráfego da VLAN via ACLs.

Aplicação do Patch: Atualize para a versão 11.00 ou aplique o hotfix Z7550-98077 se a migração completa não for viável imediatamente. A atualização deve seguir o procedimento de Change Management para evitar indisponibilidade não planejada no storage.

Auditoria Forense (Pós-Correção): Após corrigir, analise os logs do appliance em busca de requisições anômalas anteriores à correção. Procure por chamadas à API contendo strings suspeitas no parâmetro

cmd. A ausência de logs deve ser tratada como incidente.Rotação de Credenciais: Assuma que o appliance pode ter sido comprometido antes do patch. Rotacione todas as senhas de serviço que o OneView utiliza para se comunicar com os servidores e storages gerenciados.

Veredito de conformidade

A CVE-2025-37164 não é uma vulnerabilidade que permite "aceite de risco". A natureza da falha (RCE não autenticado) e a criticalidade do ativo (gestão centralizada de infraestrutura) colocam qualquer organização afetada em violação direta dos deveres de segurança da informação previstos na legislação de proteção de dados.

A recomendação formal é a interrupção de janelas de congelamento (code freeze) se necessário, para a aplicação emergencial das correções. O custo operacional de uma parada programada para atualização é infinitamente menor do que o custo reputacional e as multas associadas a um vazamento de dados ou perda catastrófica de storage originada por uma porta de gestão esquecida. A inação, neste cenário, é uma confissão de negligência.

A CVE-2025-37164 afeta quais versões do HPE OneView?

A vulnerabilidade afeta todas as versões anteriores à 11.00, especificamente entre 5.20 e 10.20. A versão 11.00 já contém a correção nativa e deve ser o alvo de atualização.É necessário autenticação para explorar essa falha?

Não. A falha possui CVSS 10.0 justamente porque permite Execução Remota de Código (RCE) sem necessidade de credenciais de usuário, bastando acesso de rede à porta da API REST.O hotfix exige reinicialização do appliance?

Sim, a aplicação do hotfix Z7550-98077 geralmente requer o reinício dos serviços do appliance OneView, o que pode causar indisponibilidade temporária no painel de gestão, mas não interrompe o tráfego de dados dos servidores gerenciados.Referências & Leitura Complementar

NIST National Vulnerability Database (NVD). (2025). CVE-2025-37164 Detail. U.S. Department of Commerce.

HPE Security Bulletin. (2025). HPESBGN04782 rev.1 - HPE OneView Remote Code Execution Vulnerability. Hewlett Packard Enterprise Support Center.

SNIA Storage Security ISO/IEC 27040. (2024). Storage Security Guidelines for Management Interfaces. Storage Networking Industry Association.

Roberto Almeida

Auditor de Compliance (LGPD/GDPR)

"Especialista em mitigação de riscos regulatórios e governança de dados. Meu foco é blindar infraestruturas corporativas contra sanções legais, garantindo a estrita conformidade com a LGPD e GDPR."