CVE-2025-43995: O colapso da autenticação no Dell Storage Manager

Análise forense da CVE-2025-43995: como a falha crítica no ApiProxy.war do Dell Storage Manager expõe arrays SC/Compellent e por que o patch 20.1.22 não é sua única linha de defesa.

A fragilidade dos sistemas de armazenamento corporativo raramente está nos discos girando a 7200 RPM ou na degradação das células NAND de um SSD NVMe. O verdadeiro caos reside na camada de software que orquestra tudo isso. Em outubro de 2025, o Dell Storage Manager (DSM) nos lembrou brutalmente dessa realidade.

Não foi uma falha de hardware. Foi uma porta dos fundos arquitetural deixada entreaberta no componente Data Collector. A CVE-2025-43995 (CVSS 9.8) não é apenas mais uma vulnerabilidade; é um estudo de caso sobre como a confiança implícita em "contas de serviço" pode derrubar petabytes de dados em segundos.

Se você gerencia arrays SC Series (Compellent) ou infraestrutura legada da Dell, sua interface de gerenciamento acabou de se tornar o vetor de ataque mais perigoso do seu data center. Vamos dissecar como isso aconteceu e por que sua VLAN de gerenciamento não é o escudo que você pensa que é.

Resumo em 30 segundos

- O Alvo: Dell Storage Manager (DSM) versão 20.1.21 e anteriores. O componente vulnerável é o Data Collector (

ApiProxy.war).- O Exploit: Atacantes remotos injetam parâmetros específicos (

SessionKeyeUserId) em requisições HTTP, impersonando contas de serviço internas (compellentservicesapi) sem nenhuma senha.- A Correção: Atualização imediata para a versão 20.1.22 ou superior e isolamento total da interface de gerenciamento (Air-Gap lógico).

A anatomia da injeção no ApiProxy.war

Para entender a gravidade da CVE-2025-43995, precisamos olhar para dentro do arquivo DataCollectorEar.ear. Este arquivo é o coração da aplicação Java que roda no DSM. Dentro dele, reside o ApiProxy.war, responsável por intermediar as comunicações entre a interface web e o backend de armazenamento.

O problema reside na lógica de validação de sessão. O sistema foi projetado para aceitar comandos de contas de serviço internas — usuários especiais criados dentro da compellentservicesapi para tarefas de manutenção e automação. Essas contas operam com privilégios elevados, pois precisam orquestrar volumes, snapshots e replicações.

A falha catastrófica foi a ausência de verificação de origem para essas credenciais. O código assumia que, se uma requisição apresentasse um SessionKey e um UserId válidos (que curiosamente seguiam um padrão previsível ou estático para serviços internos), ela era legítima.

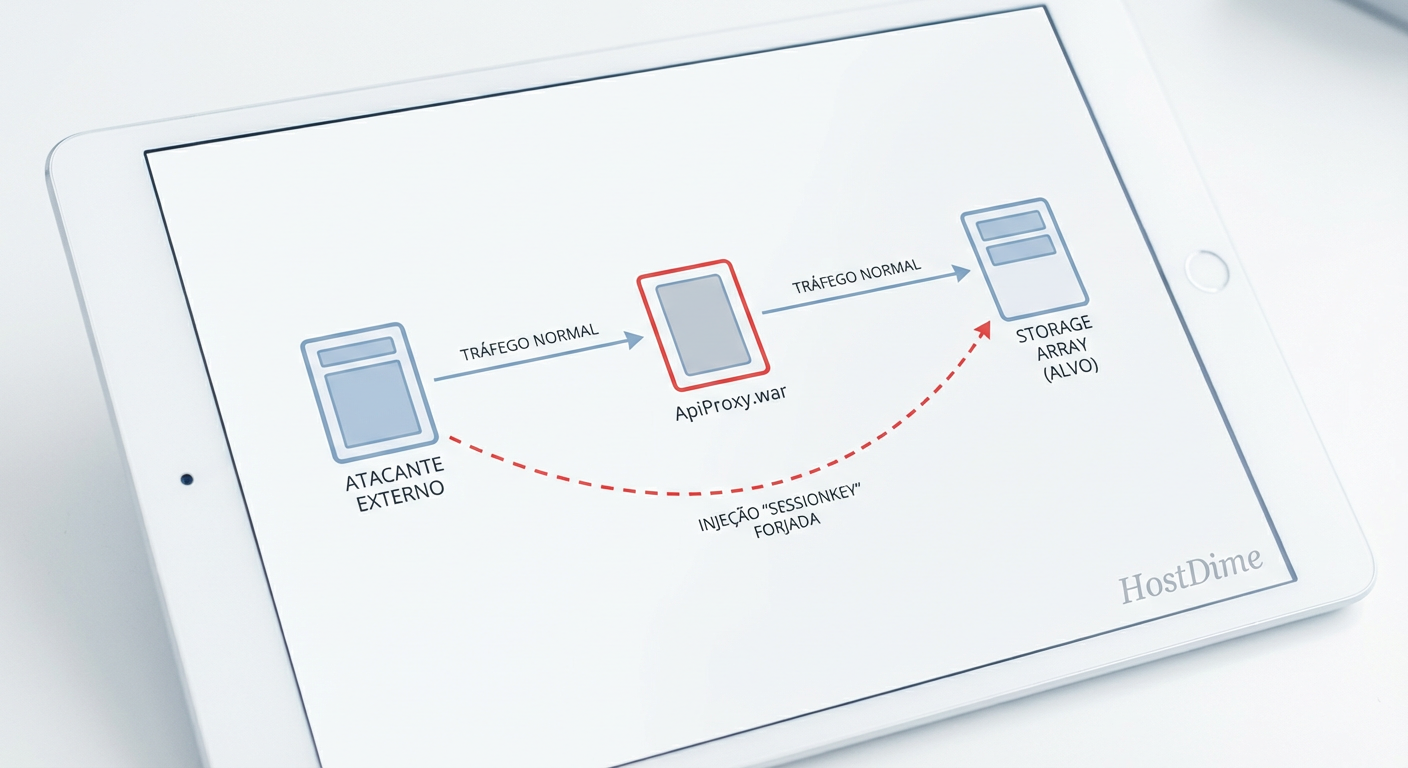

Fig. 1: O fluxo de bypass de autenticação explorando a validação de sessão no ApiProxy.war.

Fig. 1: O fluxo de bypass de autenticação explorando a validação de sessão no ApiProxy.war.

⚠️ Perigo: Não é necessário força bruta. Um atacante não precisa adivinhar a senha do administrador. Ele apenas apresenta a "chave mestra" (o par SessionKey/UserId da conta de serviço) e o

ApiProxy.warabre as portas do reino, concedendo acesso total às APIs de gerenciamento.

Isso significa que qualquer pessoa com visibilidade de rede para a porta do DSM (geralmente 3033 ou 443) poderia enviar um pacote HTTP manipulado e ganhar controle administrativo sobre seus arrays de armazenamento. Sem logs de falha de login. Sem alertas de IDS convencionais. Apenas acesso silencioso e imediato.

Por que a segmentação de VLAN falha

A resposta padrão da indústria para vulnerabilidades de gerenciamento é: "Coloque na VLAN de Gerenciamento e restrinja o acesso". No papel, isso funciona. Na prática da Engenharia do Caos, sabemos que VLANs são permeáveis.

A CVE-2025-43995 expõe a falácia da segurança de perímetro. Se um atacante comprometer uma única estação de trabalho de um administrador (via phishing, por exemplo) ou um servidor de salto (jump box) que tenha rota para a VLAN de Storage, o jogo acabou.

A segmentação de rede protege contra o ruído da internet pública, mas não protege o Plano de Controle (Control Plane) contra movimentos laterais. O DSM, sendo um software que centraliza o comando de múltiplos arrays, torna-se um ponto único de falha. Se o DSM cai, ou pior, é subvertido, o atacante não precisa tocar nos discos físicos. Ele pode simplesmente comandar a exclusão de todos os volumes ou criptografá-los via software.

💡 Dica Pro: Em auditorias de storage, trate a interface de gerenciamento (IPMI, iDRAC, DSM) como se fosse hostil. Se o software de gerenciamento tem acesso root aos seus dados, ele deve ser tratado com o mesmo rigor de um cofre físico, não apenas como "mais um servidor web".

Arquitetura de Air-Gap Lógico

A única mitigação real para falhas de autenticação de nível 9.8 é remover a capacidade do atacante de sequer falar com o serviço vulnerável. Devemos mover da "Segregação de Rede" para o "Isolamento de Plano de Controle".

O modelo proposto abaixo remove o DSM da rede plana corporativa e o coloca atrás de um proxy reverso com autenticação forte (MFA) independente da autenticação do próprio DSM, ou exige acesso físico/console virtual.

Fig. 2: Modelo de segregação estrita do Plano de Controle, removendo o DSM da rede plana.

Fig. 2: Modelo de segregação estrita do Plano de Controle, removendo o DSM da rede plana.

Protocolo de Isolamento Imediato

Se você ainda não pode aplicar o patch para a versão 20.1.22 (lançada no final de outubro de 2025), execute este protocolo de contenção para o DSM Virtual Appliance:

Corte o Acesso Web: Bloqueie as portas 80/443 do DSM no firewall para todas as origens, exceto um único host de gerenciamento seguro (Bastion Host).

Desative o Data Collector Externo: Se você usa Data Collectors distribuídos (Windows/Linux) reportando para um DSM central, desligue-os temporariamente. O vetor de ataque pode transitar por esses agentes.

Monitore os Logs do Tomcat: Procure por requisições HTTP contendo parâmetros de

SessionKeyvindos de IPs desconhecidos. O padrão de ataque deixa rastros nos logs de acesso do servidor web embutido.

O futuro é resiliente (e paranoico)

A CVE-2025-43995 é um alerta severo. Em 2026, não podemos mais aceitar que softwares de infraestrutura crítica dependam de mecanismos de autenticação legados ou "backdoors de serviço" hardcoded.

A tendência que observamos é clara: o armazenamento está se movendo para uma arquitetura definida por software onde a autenticação deve ser contínua e baseada em tokens de curta duração (como OAuth2/OIDC), e não em chaves de sessão estáticas.

Até que os fabricantes limpem seu código legado, sua melhor defesa é a paranoia construtiva. Assuma que o software de gerenciamento será comprometido. Projete sua infraestrutura de backup e recuperação para sobreviver à perda total do plano de controle. É melhor ver o mundo arder em uma simulação controlada do que perder seus dados em uma sexta-feira à noite.

Perguntas Frequentes

1. A CVE-2025-43995 afeta arrays PowerStore ou PowerMax? Não diretamente. A vulnerabilidade é específica do software Dell Storage Manager (antigo Enterprise Manager), focado primariamente nas linhas SC Series (Compellent) e PS Series (EqualLogic). No entanto, se você usa o DSM para monitorar outros arrays legados, o servidor onde o DSM roda é o ponto vulnerável.

2. Apenas atualizar o Java resolve?

Não. A falha está na lógica da aplicação (ApiProxy.war), não na JVM. Você deve aplicar o patch de atualização do próprio DSM fornecido pela Dell.

3. O ataque deixa rastros nos logs de auditoria do Storage Center? Dificilmente. Como o atacante impersona uma conta de serviço interna, as ações podem parecer operações de manutenção legítimas do sistema. A detecção deve ser feita no nível da rede ou nos logs de acesso do servidor web do DSM, antes que o comando chegue ao array.

Referências & Leitura Complementar

NVD - CVE-2025-43995: Detalhes técnicos e vetor de ataque CVSS 9.8. (Outubro 2025).

Dell Security Advisory DSA-2025-393: "Dell Storage Manager Improper Authentication Vulnerability".

SNIA Storage Security ISO/IEC 27040: Padrões para sanitização de mídia e segurança de interfaces de gerenciamento de armazenamento.

Magnus Vance

Engenheiro do Caos

"Quebro sistemas propositalmente porque a falha é inevitável. Transformo desastres simulados em vacinas para sua infraestrutura. Se não sobrevive ao meu caos, não merece estar em produção."