CVE-2025-43995: O colapso de autenticação no Dell Storage Manager e o risco LGPD

Análise técnica da CVE-2025-43995 (CVSS 9.8) no Dell Storage Manager. Entenda o bypass de autenticação, o impacto na conformidade LGPD e o plano de mitigação imediata.

A integridade dos dados corporativos enfrenta um novo vetor de risco crítico. A vulnerabilidade catalogada como CVE-2025-43995 no Dell Storage Manager (DSM) não é apenas uma falha técnica; é um passivo jurídico imediato. Com uma pontuação CVSS v3 de 9.8 (Crítica), esta falha permite que agentes maliciosos contornem completamente os mecanismos de autenticação, garantindo acesso administrativo total à infraestrutura de armazenamento sem a necessidade de credenciais.

Para auditores e DPOs (Data Protection Officers), o cenário é alarmante. O armazenamento não é apenas um repositório de bits; é o cofre digital da organização. Quando a porta desse cofre pode ser aberta remotamente devido à falta de patching, a organização transita da condição de "vítima de ataque" para "negligente" perante a Autoridade Nacional de Proteção de Dados (ANPD).

Resumo em 30 segundos

- A Ameaça: A CVE-2025-43995 permite bypass de autenticação no componente Data Collector do Dell Storage Manager, concedendo privilégios de administrador a atacantes remotos.

- O Impacto Legal: A exploração bem-sucedida constitui violação direta dos Artigos 46 e 50 da LGPD, expondo a empresa a multas máximas por falha em medidas técnicas de segurança.

- A Solução: A aplicação imediata do patch para a versão 20.1.22 (ou superior) é mandatória. Isolamento de rede (VLAN de Gerência) é uma mitigação temporária, não uma cura.

A anatomia da falha no Data Collector

O Dell Storage Manager opera através de uma arquitetura distribuída onde o Data Collector atua como o nó central de agregação e gerenciamento. Ele coleta métricas, logs e estados de múltiplos arrays de armazenamento (como as séries SC e PS) e apresenta essas informações ao console de gerenciamento.

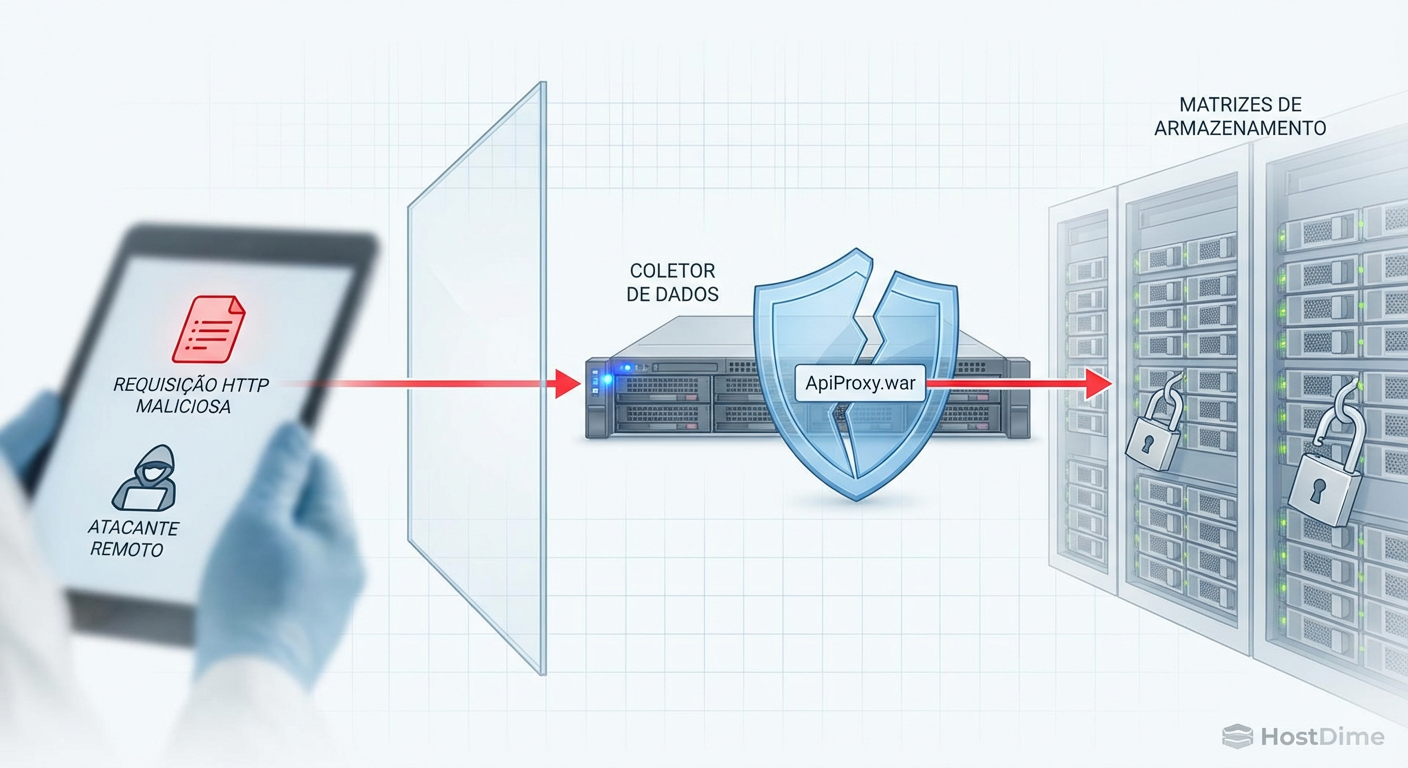

A vulnerabilidade reside especificamente na forma como o componente ApiProxy.war processa as solicitações de entrada. Em condições normais, qualquer requisição à API de gerenciamento deve passar por um filtro de validação de sessão. No entanto, a falha de lógica na CVE-2025-43995 permite que uma requisição HTTP especialmente forjada manipule os parâmetros de cabeçalho, enganando o servidor para que ele trate a conexão como já autenticada.

⚠️ Perigo: Não se trata de um ataque de força bruta ou roubo de credenciais. O atacante não precisa saber o usuário ou senha do administrador. A falha está no próprio mecanismo de verificação de confiança do software.

Uma vez que o bypass é executado, o atacante herda as permissões do usuário do sistema que executa o serviço do Data Collector. Na maioria das implementações padrão, isso equivale a privilégios de root ou Administrator no contexto da aplicação de storage. Isso permite criar novos usuários, deletar LUNs (Logical Unit Numbers), exfiltrar dados de configuração ou iniciar processos de criptografia maliciosa (Ransomware) diretamente no nível do bloco.

Figura: Fluxo de exploração da CVE-2025-43995: O bypass ocorre na camada de aplicação, ignorando a verificação de credenciais antes de atingir o controle dos arrays.

Figura: Fluxo de exploração da CVE-2025-43995: O bypass ocorre na camada de aplicação, ignorando a verificação de credenciais antes de atingir o controle dos arrays.

O perímetro não é suficiente: A falácia do Firewall

Um argumento comum em defesas jurídicas pós-incidente é a alegação de que "o sistema estava protegido por firewall". No contexto de auditoria de conformidade moderna, essa defesa é insuficiente e tecnicamente frágil.

A CVE-2025-43995 explora uma falha na camada de aplicação (Camada 7 do modelo OSI). Firewalls de perímetro tradicionais (L3/L4) apenas filtram tráfego baseados em IP e Porta. Se a porta de gerenciamento do DSM (geralmente 3033 ou 443) estiver aberta para permitir o acesso legítimo de administradores, o tráfego do atacante passará despercebido, pois ele se parece com uma requisição web legítima.

O risco da movimentação lateral

A maior ameaça não vem necessariamente da internet pública, mas da rede interna. Em um cenário de compromise inicial (onde um funcionário clica em um phishing e tem seu notebook infectado), o atacante já está dentro da rede corporativa. Se a interface de gerenciamento do Storage não estiver em uma VLAN estritamente segregada e acessível apenas via Jump Server ou PAW (Privileged Access Workstation), o atacante pode pivotar do notebook infectado diretamente para o controle central dos dados da empresa.

Sob a ótica da LGPD, falhar em segmentar a rede de gerenciamento de infraestrutura crítica é uma violação do princípio da "Segurança desde a Concepção" (Privacy by Design).

Impacto regulatório e conformidade (LGPD/GDPR)

A materialização deste risco tem consequências diretas na conformidade legal. A LGPD exige que os controladores de dados adotem medidas técnicas e administrativas aptas a proteger os dados pessoais.

Violação de Confidencialidade: O acesso administrativo permite a visualização de metadados e, dependendo da configuração, o acesso ao conteúdo dos volumes de dados.

Violação de Disponibilidade: Um atacante pode deletar volumes inteiros ou corromper snapshots, paralisando a operação da empresa. A indisponibilidade de dados pessoais necessários para a prestação de um serviço também é passível de sanção.

Responsabilidade por Omissão: A Dell disponibilizou a correção (versão 20.1.22). Manter sistemas desatualizados após a divulgação pública de um patch crítico é considerado negligência grave em processos administrativos da ANPD e em litígios civis.

💡 Dica Pro: Em seu Relatório de Impacto à Proteção de Dados Pessoais (RIPD), a gestão de patches de firmware e software de storage deve ser listada como um controle preventivo de alta prioridade. A ausência desse processo documentado agrava o cálculo de multas.

Estratégias de mitigação e correção

A única solução definitiva é a atualização do software. No entanto, em ambientes de missão crítica, janelas de manutenção podem ser escassas. Abaixo, comparamos as abordagens para lidar com a CVE-2025-43995.

Tabela Comparativa: Resposta ao Incidente

| Estratégia | Eficácia Técnica | Complexidade | Risco Residual | Status Legal (Compliance) |

|---|---|---|---|---|

| Patching (Update para 20.1.22+) | Alta (Definitiva) | Média (Requer janela) | Baixo | Conforme (Due Diligence cumprida) |

| Segregação de Rede (Air Gap/VLAN) | Média (Contenção) | Alta (Requer re-arquitetura) | Médio (Risco interno permanece) | Parcial (Medida compensatória aceitável temporariamente) |

| WAF (Web App Firewall) | Média (Bloqueio de padrão) | Alta (Tuning de regras) | Médio (Falsos negativos) | Parcial (Depende da eficácia da regra) |

| Monitoramento de Logs | Baixa (Reativa) | Baixa | Crítico | Não Conforme (Apenas detecção, não prevenção) |

Protocolo de resposta a incidentes para Storage

Se você suspeita que seu Dell Storage Manager está vulnerável ou foi comprometido, o protocolo de resposta deve ser específico para infraestrutura de armazenamento:

Isolamento Imediato: Corte o acesso de rede ao Data Collector. Se possível, desconecte o cabo de gerenciamento ou desabilite a porta no switch. O tráfego de dados (iSCSI/FC) geralmente flui por portas distintas e não será afetado, mantendo a produção no ar enquanto se perde apenas a gerência.

Auditoria de Usuários: Verifique a lista de usuários administradores no DSM. Procure por contas desconhecidas ou contas de serviço que tiveram suas senhas alteradas recentemente.

Verificação de Mapeamentos: Confirme se novos Host Groups ou mapeamentos de LUNs foram criados. Um atacante pode ter mapeado um volume crítico para um servidor externo sob seu controle.

Análise de Logs do Data Collector: Busque por requisições HTTP anômalas direcionadas ao

ApiProxyque resultaram em códigos de sucesso (200 OK) sem um fluxo de login precedente claro.

Veredito de Auditoria

A vulnerabilidade CVE-2025-43995 representa um ponto de falha inaceitável na arquitetura de segurança de dados. Para o auditor de compliance, a presença de uma instância vulnerável do Dell Storage Manager na rede não é apenas um "bug" de TI; é uma evidência de falha na governança de dados.

A recomendação formal é a parada programada emergencial para aplicação do patch. O custo de uma hora de inatividade para manutenção é infinitesimal comparado ao custo de uma violação de dados, multas regulatórias e danos reputacionais irreversíveis. A inação, neste caso, não é uma opção estratégica, mas um risco jurídico assumido.

FAQ: Perguntas Frequentes

O que é a CVE-2025-43995?

É uma vulnerabilidade crítica (CVSS 9.8) no Dell Storage Manager que permite a atacantes remotos não autenticados obterem acesso administrativo completo através do componente Data Collector, explorando uma falha no tratamento de sessões do ApiProxy.war.Quais versões do Dell Storage Manager são afetadas?

A versão 20.1.21 do Dell Storage Manager (DSM) é a principal afetada, juntamente com versões anteriores não corrigidas. A correção oficial e definitiva foi disponibilizada pela fabricante na versão 20.1.22 e superiores.Como essa falha impacta a LGPD?

A falha permite acesso irrestrito à infraestrutura de armazenamento, violando os princípios de segurança (Art. 46) e confidencialidade da LGPD. Isso expõe a empresa a multas severas por negligência na gestão de patches e coloca em risco a integridade dos dados pessoais armazenados.Referências & Leitura Complementar

NIST National Vulnerability Database (NVD): CVE-2025-43995 Detail. Disponível em: nvd.nist.gov.

Dell Technologies Security Advisory: DSA-2025-012: Dell Storage Manager Security Update for Multiple Vulnerabilities.

SNIA (Storage Networking Industry Association): Storage Security Best Practices ISO/IEC 27040.

Lei Geral de Proteção de Dados (LGPD): Lei nº 13.709/2018, Artigos 46 a 50 (Segurança e Boas Práticas).

Roberto Almeida

Auditor de Compliance (LGPD/GDPR)

"Especialista em mitigação de riscos regulatórios e governança de dados. Meu foco é blindar infraestruturas corporativas contra sanções legais, garantindo a estrita conformidade com a LGPD e GDPR."