Cyber Recovery Vault: A Última Linha de Defesa Contra Ransomware

Esqueça o backup tradicional. Descubra como arquitetar um Cyber Recovery Vault com air gap operacional e imutabilidade real para sobreviver ao inevitável ataque de ransomware.

Se você acredita que ter um backup é suficiente, você já perdeu a guerra. No cenário atual de ameaças, o backup não é o salvador; ele é o alvo primário. Os grupos de ransomware evoluíram. Eles não criptografam mais apenas os seus dados de produção; eles caçam, exfiltram e destroem seus catálogos de backup antes mesmo de lançar o payload nos servidores de arquivos.

A mentalidade de "fazer backup e esquecer" é uma negligência operacional. Se o seu plano de recuperação de desastres (DR) não assume que sua infraestrutura de backup principal será comprometida, ele é apenas um documento caro. É aqui que entra o conceito de Cyber Recovery Vault (CRV). Não é apenas um local de armazenamento; é uma fortificação isolada projetada para sobreviver quando tudo o mais — incluindo suas credenciais de administrador — falhar.

Resumo em 30 segundos

- O Alvo Mudou: Atacantes modernos comprometem primeiro o servidor de backup e o Active Directory para garantir que você não tenha opção a não ser pagar.

- Imutabilidade Limitada: Repositórios imutáveis padrão podem ser contornados se o atacante obtiver acesso físico ou root ao storage array ou à camada de gerenciamento.

- Isolamento Total: Um Cyber Recovery Vault utiliza um "Air Gap" operacional e isolamento de rede para manter os dados invisíveis e inacessíveis a partir da rede de produção.

O Colapso da Confiança Administrativa

O maior vetor de ataque hoje não é uma falha de software obscura, mas o comprometimento de credenciais. Uma vez que um atacante obtém privilégios de Domain Admin ou acesso root ao seu console de backup, as proteções convencionais desmoronam.

Muitos administradores de storage dormem tranquilos acreditando na "imutabilidade" (WORM - Write Once, Read Many) configurada em seus buckets S3 ou appliances de deduplicação. O problema é a superfície de gerenciamento. Se o atacante controla o hypervisor onde o software de backup roda, ou tem acesso à interface de gerenciamento do storage (IPMI/iDRAC), ele pode não conseguir deletar o arquivo individual, mas pode destruir o volume, resetar o array para os padrões de fábrica ou corromper o relógio do sistema (NTP poisoning) para expirar a retenção prematuramente.

⚠️ Perigo: A imutabilidade protege os dados contra deleção acidental ou ransomware simples. Ela não protege contra um atacante humano que possui as chaves do reino e acesso à infraestrutura subjacente (Storage Controller/Management Plane).

Anatomia de um Cyber Recovery Vault

Um Cyber Recovery Vault não é um "DR Site". Um site de DR é projetado para continuidade de negócios (baixa latência, replicação síncrona). Se um ransomware atinge a produção, a replicação síncrona garante que ele atinja o DR em milissegundos.

O CRV é projetado para descontinuidade. Ele deve ser uma "caixa preta" para o ambiente de produção.

Os 3 Pilares do Vault

Isolamento (Air Gap): A conexão de rede entre a produção e o Vault permanece fechada 99% do tempo.

Imutabilidade Reforçada: O storage dentro do Vault aplica travas de retenção que nem mesmo o administrador do Vault pode remover facilmente (Compliance Mode).

Inteligência de Dados: O Vault não apenas armazena; ele analisa. Ferramentas de machine learning escaneiam os dados em repouso buscando padrões de entropia (sinal de criptografia) ou corrupção de metadados.

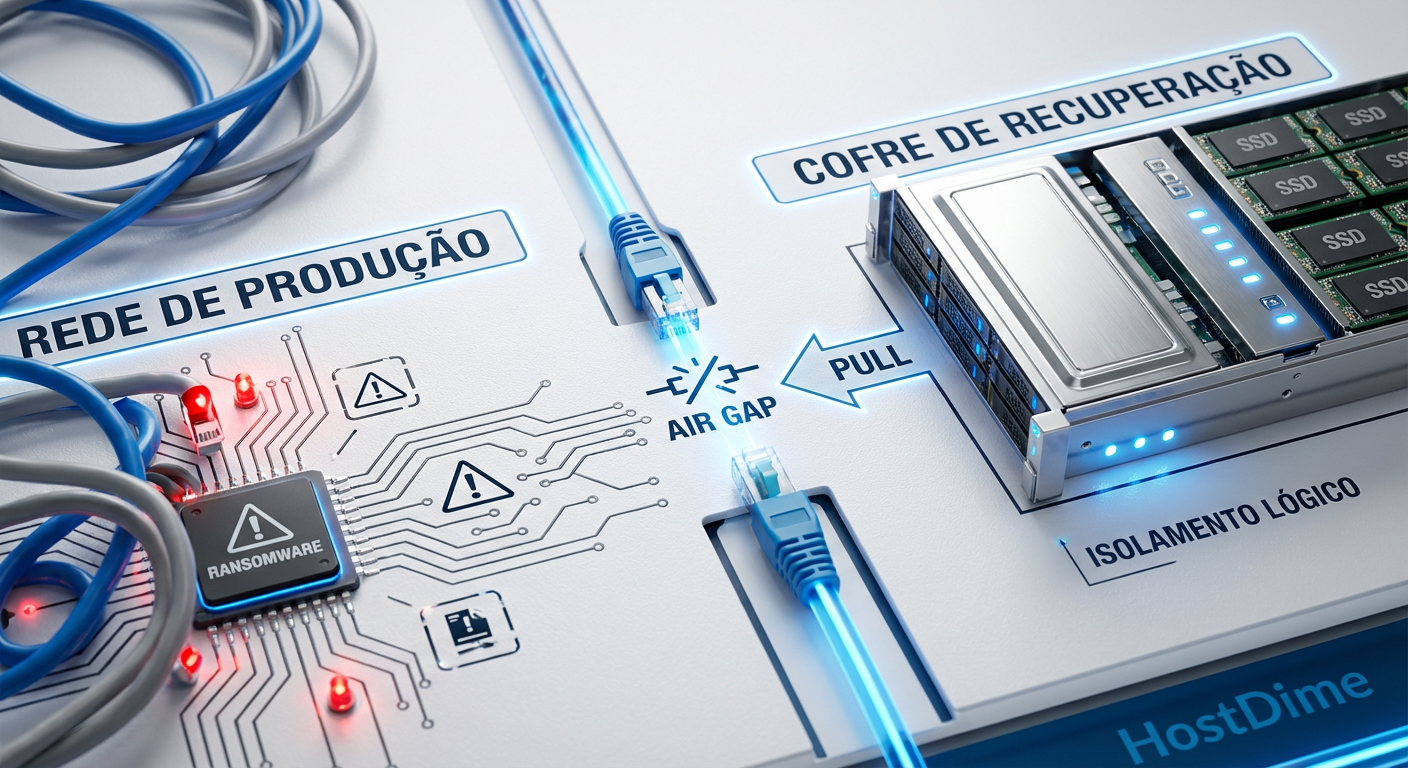

Figura: Diagrama lógico de um Cyber Recovery Vault demonstrando o fluxo de dados "Pull" e o Air Gap operacional entre a produção comprometida e o ambiente seguro.

Figura: Diagrama lógico de um Cyber Recovery Vault demonstrando o fluxo de dados "Pull" e o Air Gap operacional entre a produção comprometida e o ambiente seguro.

Engenharia do Air Gap Operacional

O termo "Air Gap" costumava significar fitas LTO em um caminhão. Hoje, falamos de Air Gap Operacional. Isso é alcançado através de políticas de rede rigorosas e automação.

A regra de ouro é: A Produção nunca empurra (Push) dados para o Vault; o Vault puxa (Pull) dados da Produção.

No cenário ideal, as interfaces de gerenciamento do storage e do software de backup dentro do Vault não têm rota para a rede externa. Durante a janela de backup, um script automatizado abre portas específicas no firewall do Vault apenas para o tráfego de replicação de dados, autentica-se na produção, puxa as cópias novas e fecha a conexão imediatamente (Port Locking).

Para a rede de produção, o Vault é um buraco negro. Não há ping, não há descoberta de rede, não há login visível. Se o atacante não consegue ver o alvo, ele não consegue atacá-lo.

Tabela Comparativa: Repositório Imutável vs. Cyber Recovery Vault

Muitos profissionais de infraestrutura confundem ter um repositório Linux hardened com ter um Vault. A diferença está na profundidade da defesa.

| Característica | Repositório Imutável Padrão | Cyber Recovery Vault (CRV) |

|---|---|---|

| Visibilidade de Rede | Visível na rede de produção (VLAN de Backup) | Invisível (Dark Web interna/Air Gapped) |

| Gerenciamento | Integrado ao console central de backup | Plano de controle separado e isolado |

| Identidade (IAM) | Frequentemente integrado ao AD da Produção | Active Directory/LDAP próprio e isolado |

| Mecanismo de Cópia | Produção envia dados (Push) | Vault busca dados (Pull) |

| Análise Forense | Reativa (durante o restore) | Proativa (scan contínuo em sandbox) |

| Custo/Complexidade | Baixo/Médio | Alto (Requer hardware dedicado) |

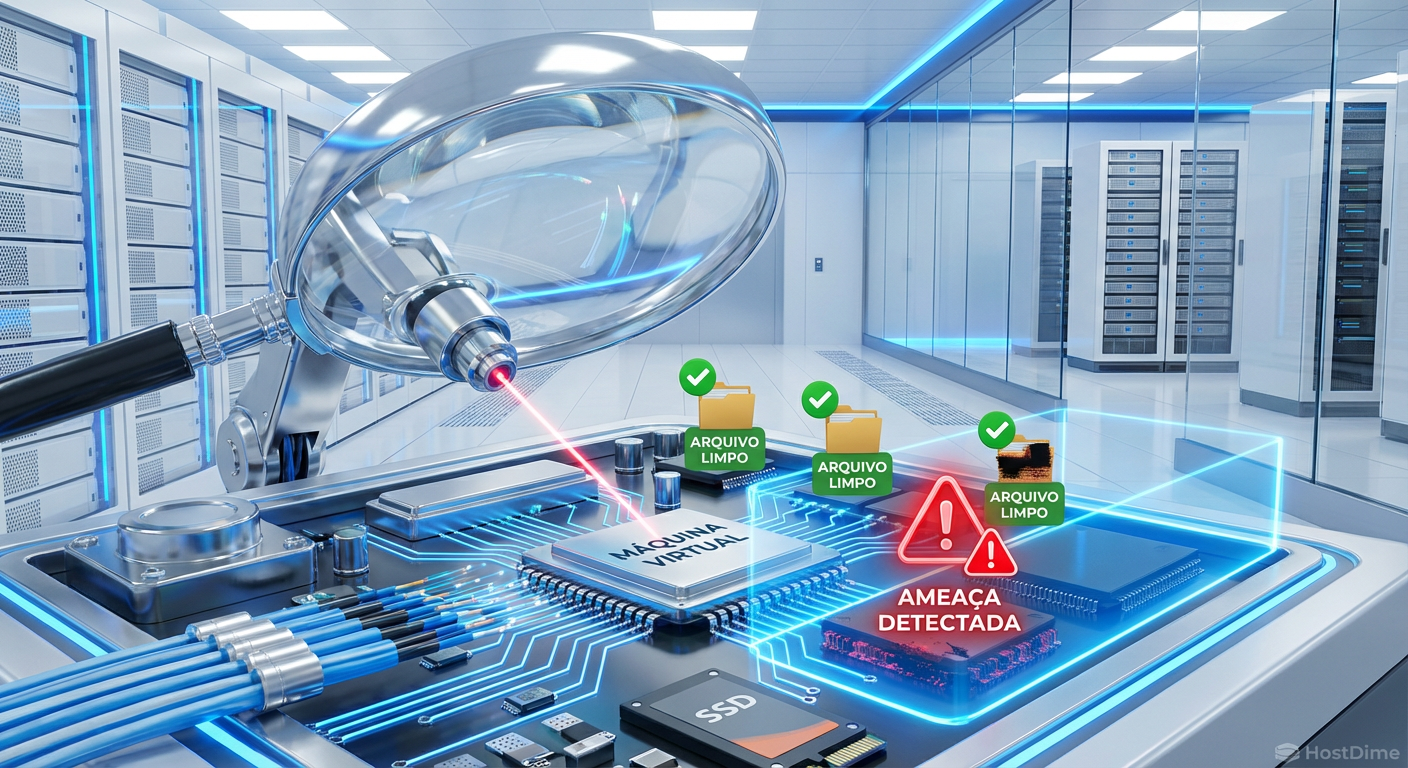

A Zona de Saneamento (Clean Room): Não Restaure o Problema

Você tem uma cópia segura no Vault. Ótimo. Agora, como você a restaura? Se você restaurar uma VM infectada de volta para a produção limpa, você reinicia o ciclo do ataque.

O componente crítico do CRV é a Clean Room (ou Sandbox de Recuperação). Antes de qualquer dado sair do Vault, ele deve ser montado em um ambiente isolado dentro da infraestrutura do Vault.

💡 Dica Pro: Utilize a funcionalidade de Instant VM Recovery (presente em ferramentas como Veeam, Commvault, Dell PowerProtect) para montar as VMs diretamente do storage de backup para um cluster de hypervisor isolado no Vault. Isso permite escanear terabytes de dados em minutos sem precisar fazer a "reidratação" completa dos dados.

Nesta Clean Room, executamos scripts forenses e antivírus atualizados para buscar:

Arquivos executáveis suspeitos nas pastas temporárias.

Alterações de registro que indicam persistência de malware.

Assinaturas de ransomware conhecidas que estavam "dormentes" no dia do backup.

Apenas após essa validação ("Saneamento"), os dados são liberados para retornar à produção.

Figura: Representação visual de uma Clean Room: O processo de inspeção forense onde máquinas virtuais são montadas e escaneadas em busca de ameaças latentes antes da restauração.

Figura: Representação visual de uma Clean Room: O processo de inspeção forense onde máquinas virtuais são montadas e escaneadas em busca de ameaças latentes antes da restauração.

Hardware e Storage: A Base Física

Software define a política, mas o hardware garante a sobrevivência. Ao projetar um CRV, a escolha do storage é vital. Estamos falando de appliances de deduplicação dedicados (como HPE StoreOnce, Dell PowerProtect DD ou ExaGrid) ou Storage de Objetos on-premise (como MinIO em servidores densos ou appliances dedicados).

Por que hardware dedicado?

Protocolos Proprietários: Appliances de deduplicação muitas vezes usam protocolos proprietários (ex: DD Boost, Catalyst) em vez de SMB/NFS abertos. Ransomwares genéricos não sabem falar esses protocolos.

Offloading de Processamento: A verificação de integridade e a imutabilidade são geridas pelo controlador do storage, tirando a carga (e a vulnerabilidade) do sistema operacional do servidor de backup.

Figura: Detalhe de infraestrutura de Storage Enterprise: A camada física onde a imutabilidade e a retenção de dados são aplicadas no nível do controlador de disco.

Figura: Detalhe de infraestrutura de Storage Enterprise: A camada física onde a imutabilidade e a retenção de dados são aplicadas no nível do controlador de disco.

O Futuro é Paranoico

A implementação de um Cyber Recovery Vault não é mais um luxo para bancos e governos; é um requisito de sobrevivência para qualquer empresa que dependa de dados. A pergunta não é "se" você será atacado, mas "quando" e "quantas vezes".

Os atacantes estão investindo em IA para detectar padrões de tráfego de backup e identificar seus repositórios. Sua defesa deve ser estática, fria e impenetrável. Lembre-se da regra 3-2-1-1-0: 3 cópias, 2 mídias, 1 offsite, 1 offline (ou imutável/air-gapped) e 0 erros na recuperação. Sem o "1" offline validado, você está apenas alugando seus dados dos hackers.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure – O guia definitivo sobre como proteger a camada de armazenamento e backup.

ISO/IEC 27040: Storage Security – Padrão internacional que detalha técnicas de sanitização e segurança de mídia.

Sheltered Harbor: Padrão da indústria financeira para proteção de dados críticos e recuperação de contas, que popularizou o conceito de Vault isolado.

Perguntas Frequentes (FAQ)

Qual a diferença entre um Backup Offsite e um Cyber Recovery Vault?

O backup offsite protege contra desastres físicos (incêndio, enchente) e geralmente está conectado à rede para replicação constante. O Cyber Recovery Vault protege contra ataques cibernéticos inteligentes, isolando os dados da rede de produção e do plano de controle administrativo (Active Directory), impedindo que hackers com credenciais de admin destruam as cópias através de um Air Gap lógico ou físico.O que é um Air Gap Operacional?

Diferente do Air Gap físico tradicional (como fitas desconectadas manualmente e levadas para um cofre), o Air Gap Operacional usa automação de rede, firewalls e políticas de acesso restritas para manter a conexão de dados fechada (offline) 99% do tempo. A conexão é aberta programaticamente apenas durante a janela de replicação e fechada imediatamente após, reduzindo drasticamente a superfície de ataque visível.A imutabilidade (Object Lock) sozinha não é suficiente?

Não. A imutabilidade protege os dados contra deleção direta no nível do arquivo/objeto. No entanto, se o atacante tiver acesso à console de gerenciamento do storage (array) ou do software de backup com privilégios elevados, ele pode, em alguns cenários, reformatar o volume inteiro (LUN), resetar o hardware ou alterar as políticas de retenção (especialmente se estiverem em "governance mode" em vez de "compliance mode").O que é uma Clean Room no contexto de recuperação?

É um ambiente isolado (sandbox) dentro da infraestrutura do Vault onde as máquinas virtuais e dados são restaurados provisoriamente. Nesse ambiente, eles são analisados por ferramentas de segurança, antivírus e EDR antes de serem devolvidos à rede de produção. Isso garante que você não restaure o ransomware ou backdoors latentes junto com os seus dados críticos.

Silvio Zimmerman

Operador de Backup & DR

"Vivo sob o lema de que backup não existe, apenas restore bem-sucedido. Minha religião é a regra 3-2-1 e meu hobby é desconfiar da integridade dos seus dados."