Immutabilidade não é privacidade: O vetor da exfiltração em storage

Backups imutáveis protegem contra deleção, mas falham contra vazamentos. Entenda a mecânica da dupla extorsão e como blindar sua arquitetura de storage contra exfiltração.

Nos últimos cinco anos, a indústria de armazenamento de dados uniu forças em torno de um mantra de sobrevivência: Imutabilidade. A implementação de tecnologias WORM (Write Once, Read Many) e S3 Object Lock tornou-se o padrão ouro para garantir que backups e arquivos críticos não fossem criptografados ou deletados por ransomware.

No entanto, enquanto blindávamos a Integridade e a Disponibilidade dos dados, deixamos a porta da Confidencialidade entreaberta. O cenário de ameaças mudou. Grupos de ataque modernos, como o Lapsus$ e o Karakurt, perceberam que a extorsão não exige necessariamente a destruição do dado. Basta roubá-lo.

Se o seu bucket S3 está configurado com Object Lock, o atacante não consegue deletar o arquivo. Mas, se ele tiver permissão de leitura, ele pode baixar terabytes de propriedade intelectual intacta. A imutabilidade garante que o dado que o atacante rouba é uma cópia perfeita, livre de corrupção.

Resumo em 30 segundos

- Imutabilidade ≠ Sigilo: O Object Lock protege contra alteração e deleção, mas não impede a leitura (exfiltração) não autorizada.

- Mudança de Tática: O ransomware moderno foca em "Double Extortion" (vazamento de dados), tornando a recuperação de backups irrelevante para a chantagem de privacidade.

- Defesa em Profundidade: A única barreira contra a exfiltração em storage imutável é a criptografia no lado do cliente (Client-Side Encryption) e o monitoramento agressivo de tráfego de saída (Egress).

O Paradoxo do "Read Many"

A sigla WORM define explicitamente a vulnerabilidade: Read Many. Em um design de armazenamento tradicional, a capacidade de ler os dados é fundamental para a recuperação. Contudo, em um incidente de segurança, a capacidade de leitura irrestrita é um vetor de ataque.

Quando um atacante compromete uma credencial com permissões de s3:GetObject ou acesso de leitura em um volume NFS/SMB imutável, ele não precisa de permissões de escrita para causar danos irreparáveis. A imutabilidade, ironicamente, joga a favor do atacante neste cenário específico: ela assegura que o histórico de versões e os dados sensíveis estejam preservados e prontos para o download.

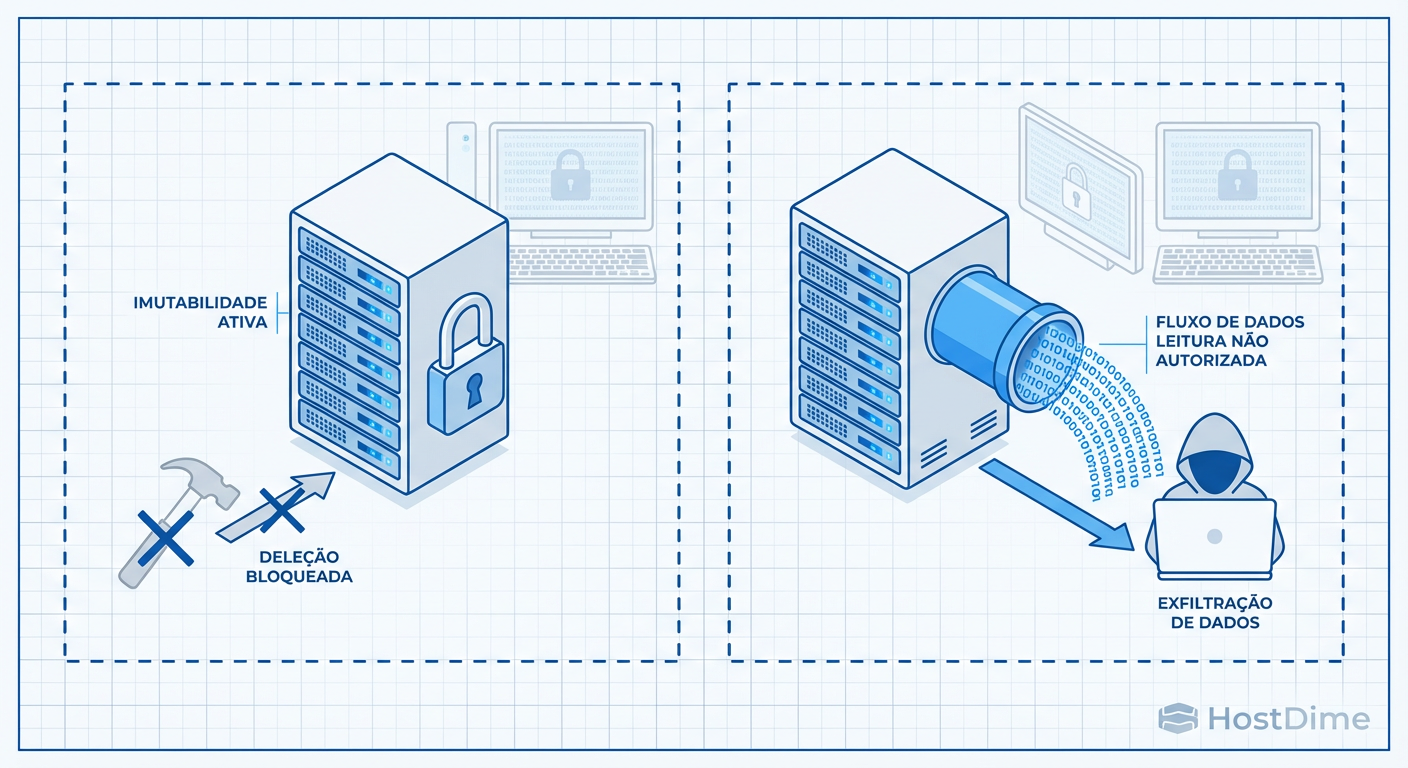

Figura: Diagrama ilustrando a falha lógica: A imutabilidade bloqueia a destruição, mas permite o fluxo de saída (exfiltração) se não houver criptografia adicional.

Figura: Diagrama ilustrando a falha lógica: A imutabilidade bloqueia a destruição, mas permite o fluxo de saída (exfiltração) se não houver criptografia adicional.

A anatomia da exfiltração silenciosa

Diferente de um ataque de criptografia, que é barulhento e causa interrupção imediata de serviço (Downtime), a exfiltração é silenciosa. O atacante utiliza ferramentas nativas de sincronização (como rclone ou aws s3 sync) para copiar dados para uma infraestrutura sob seu controle.

⚠️ Perigo: Muitos administradores de storage configuram alertas para picos de IOPS (escrita/leitura), mas ignoram a métrica de Throughput de Saída (Network Out). Um job de backup legítimo gera tráfego de entrada massivo. Um job de exfiltração gera tráfego de saída massivo.

Imutabilidade vs. Criptografia: Entendendo as Camadas

Para mitigar o risco, é crucial diferenciar as tecnologias. Frequentemente, vemos equipes de infraestrutura confundindo a proteção contra ransomware (recuperação) com proteção de dados (privacidade).

Abaixo, comparamos como cada tecnologia reage a um cenário de comprometimento de credenciais de leitura:

| Característica | Imutabilidade (WORM/Object Lock) | Criptografia em Repouso (SSE) | Criptografia no Cliente (CSE) |

|---|---|---|---|

| Função Primária | Integridade (Impedir alteração) | Conformidade (Compliance) | Confidencialidade (Privacidade) |

| Ação do Atacante | Tenta deletar/sobrescrever | Rouba o disco físico ou dados | Rouba os dados via rede |

| Resultado do Ataque | Falha: Dado permanece intacto | Sucesso: Se tiver credenciais, o storage descriptografa transparente | Falha: Atacante baixa "lixo" ilegível |

| Proteção contra Exfiltração | Nenhuma | Baixa (Transparente ao usuário autenticado) | Alta (Chave separada do storage) |

A falácia da Criptografia Server-Side (SSE)

A maioria dos provedores de nuvem e arrays de storage enterprise oferece criptografia em repouso (Data at Rest Encryption). Embora essencial para conformidade física (roubo de discos), ela oferece pouca proteção contra exfiltração lógica.

Se o atacante possui as credenciais de acesso ao bucket ou ao volume, o sistema de storage, obedientemente, descriptografa os dados antes de enviá-los pela rede. Para o atacante, o dado chega em texto plano.

Arquitetura de Defesa: Criptografia no Cliente (CSE)

A única maneira eficaz de neutralizar a exfiltração de dados imutáveis é garantir que o dado armazenado seja inútil sem uma chave externa. Isso nos leva à Criptografia no Lado do Cliente (Client-Side Encryption).

Neste modelo, o dado é criptografado pelo agente de backup ou pela aplicação antes de ser enviado ao storage. O array de armazenamento ou o bucket S3 recebe apenas um blob binário criptografado.

Se um atacante exfiltrar 500 TB de dados imutáveis protegidos por CSE, ele terá 500 TB de entropia inútil, a menos que também tenha comprometido o servidor de gerenciamento de chaves (KMS) que reside fora do plano de dados do storage.

💡 Dica Pro: Ao utilizar softwares de backup como Veeam ou Commvault com repositórios imutáveis (Hardened Linux Repository ou S3 Object Lock), ative a criptografia no job de backup. Isso garante que os arquivos

.vbkou chunks de objetos sejam ilegíveis se copiados diretamente do repositório.

Monitoramento de Egress: O Sinal de Fumaça

Em operações de storage, a telemetria é sua primeira linha de defesa. Como a exfiltração não quebra a produção imediatamente, você precisa detectá-la através de anomalias de tráfego.

O que monitorar

Taxa de Transferência de Saída (Outbound Throughput): Em um repositório de backup ou arquivo morto, a leitura deve ser rara (apenas durante restores ou testes). Um pico sustentado de leitura de gigabits por segundo fora de uma janela de manutenção é um Incidente de Nível 1.

Contagem de Requisições

GET: Um aumento repentino em chamadasGetObjectouListObjectspode indicar uma ferramenta de varredura indexando seus dados para roubo.IPs de Destino: Se o seu storage é acessado via internet pública (ex: S3 Endpoint), monitore os logs de acesso. Conexões originadas de IPs fora da sua VPN ou faixas de IP de data centers desconhecidos devem disparar bloqueios automáticos.

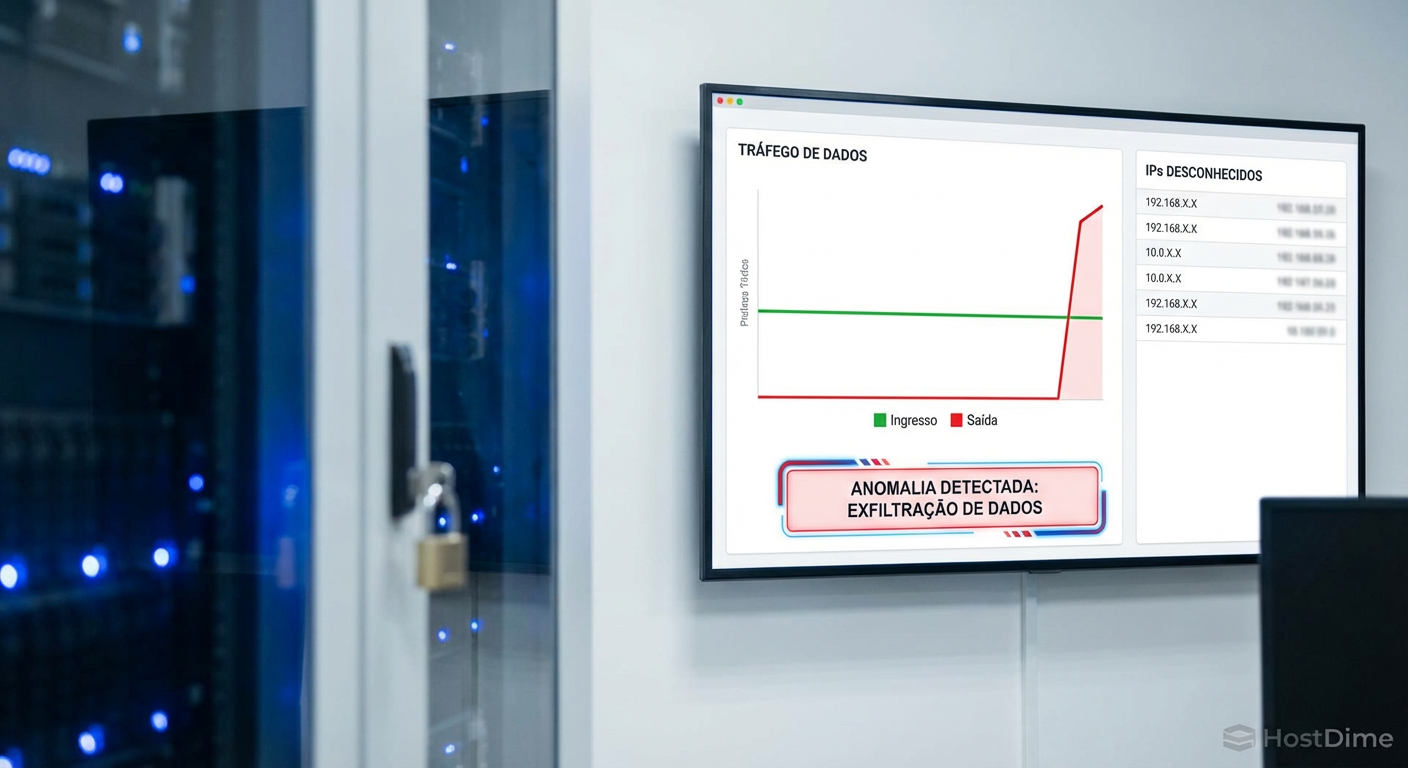

Figura: Dashboard de monitoramento de storage exibindo um pico anômalo de tráfego de saída (Egress), indicando possível exfiltração de dados em andamento.

Figura: Dashboard de monitoramento de storage exibindo um pico anômalo de tráfego de saída (Egress), indicando possível exfiltração de dados em andamento.

Protocolo de Resposta a Incidentes

Ao detectar uma exfiltração em andamento em um volume imutável, a resposta deve ser cirúrgica. O instinto de "desligar tudo" pode causar mais danos operacionais do que o próprio ataque.

Identificação: Confirme se o tráfego de saída não é um restore legítimo ou uma operação de tiering (mover dados para nuvem/fita).

Contenção de Identidade: Não delete o bucket (você nem conseguiria, devido ao Object Lock). Em vez disso, revogue imediatamente as chaves de acesso (Access Keys) e as sessões de usuário associadas ao tráfego anômalo. Aplique uma política de negação (

DenyAll) no bucket policy para todos os usuários, exceto a conta de administração de emergência ("Break Glass").Rotação de Chaves de Criptografia: Se você utiliza CSE, inicie o processo de rotação de chaves no seu KMS. Considere as chaves antigas comprometidas.

Análise Forense: Utilize os logs de acesso (S3 Server Access Logs ou logs de auditoria do NAS) para determinar quais arquivos específicos foram acessados. Isso é crucial para a notificação regulatória (LGPD/GDPR).

O Futuro é Zero Trust no Storage

A era de confiar cegamente no perímetro acabou. O armazenamento de dados não pode mais ser um repositório passivo que entrega bits a qualquer um com uma credencial válida. A imutabilidade resolveu o problema da integridade, mas criou uma falsa sensação de segurança quanto à privacidade.

Para os próximos ciclos de arquitetura, a separação entre o plano de dados (Storage) e o plano de controle de acesso (Identidade/Criptografia) deve ser absoluta. Assuma que seu storage será lido por adversários. Projete sua infraestrutura para que essa leitura seja inútil para eles.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure.

SNIA (Storage Networking Industry Association): Data Protection & Privacy Committee Whitepapers.

AWS Security Blog: "How to detect and prevent data exfiltration".

MITRE ATT&CK: Technique T1567 (Exfiltration Over Web Service).

Perguntas Frequentes (FAQ)

O S3 Object Lock impede que hackers roubem meus dados?

Não. O Object Lock (WORM) impede apenas a alteração ou exclusão dos dados, garantindo sua integridade. Se o atacante obtiver credenciais com permissões de leitura (Get), ele pode copiar (exfiltrar) os dados intactos para fora da sua infraestrutura.Qual a diferença entre Imutabilidade e Criptografia?

Imutabilidade garante integridade (o dado não muda e não é deletado). Criptografia garante confidencialidade (o dado não pode ser lido sem a chave). Para proteção total contra ransomware moderno, que pratica extorsão dupla, você precisa de ambas as tecnologias operando em conjunto.Como detectar exfiltração em tempo real no storage?

Monitorando métricas de 'Egress' (tráfego de saída) e logs de acesso detalhados. Em operações normais de backup/arquivamento, o tráfego de saída deve ser mínimo. Picos repentinos de leitura ou transferências massivas para IPs desconhecidos são indicadores críticos de roubo de dados.

Roberto Xavier

Comandante de Incidentes

"Lidero equipes em momentos críticos de infraestrutura. Priorizo a restauração rápida de serviços e promovo uma cultura de post-mortem sem culpa para construir sistemas mais resilientes."