Immutabilidade no Linux: A última linha de defesa contra ransomware

Descubra como implementar repositórios hardened com Linux e XFS para proteger seus backups. Aprenda a usar a flag imutável e reflink para blindar seus dados contra ataques que visam a destruição total.

Você já ouviu o som de um data center parado? Não o zumbido reconfortante das ventoinhas a 15.000 RPM ou o clique rítmico das cabeças de leitura dos HDDs SAS. Estou falando do silêncio absoluto. Aquele silêncio que acontece às 3 da manhã de uma terça-feira, quando o monitoramento fica vermelho e, ao tentar acessar o console do vCenter, você recebe um erro de credencial inválida.

O backup não existe. Tire isso da cabeça. O que existe é a sua capacidade de restaurar dados quando o mundo desaba. E se o seu repositório de backup estiver acessível, gravável e modificável pelo mesmo usuário que administra o domínio, você não tem um plano de recuperação de desastres. Você tem apenas uma cópia cara dos dados que serão criptografados junto com a produção.

A regra 3-2-1 (3 cópias, 2 mídias, 1 offsite) é o evangelho, mas no cenário atual de ransomware, ela precisa de um apêndice vital: uma dessas cópias deve ser imutável. Se o atacante não pode deletar, ele não pode te extorquir. Vamos falar sobre como transformar uma caixa Linux comum em um bunker digital impenetrável.

Resumo em 30 segundos

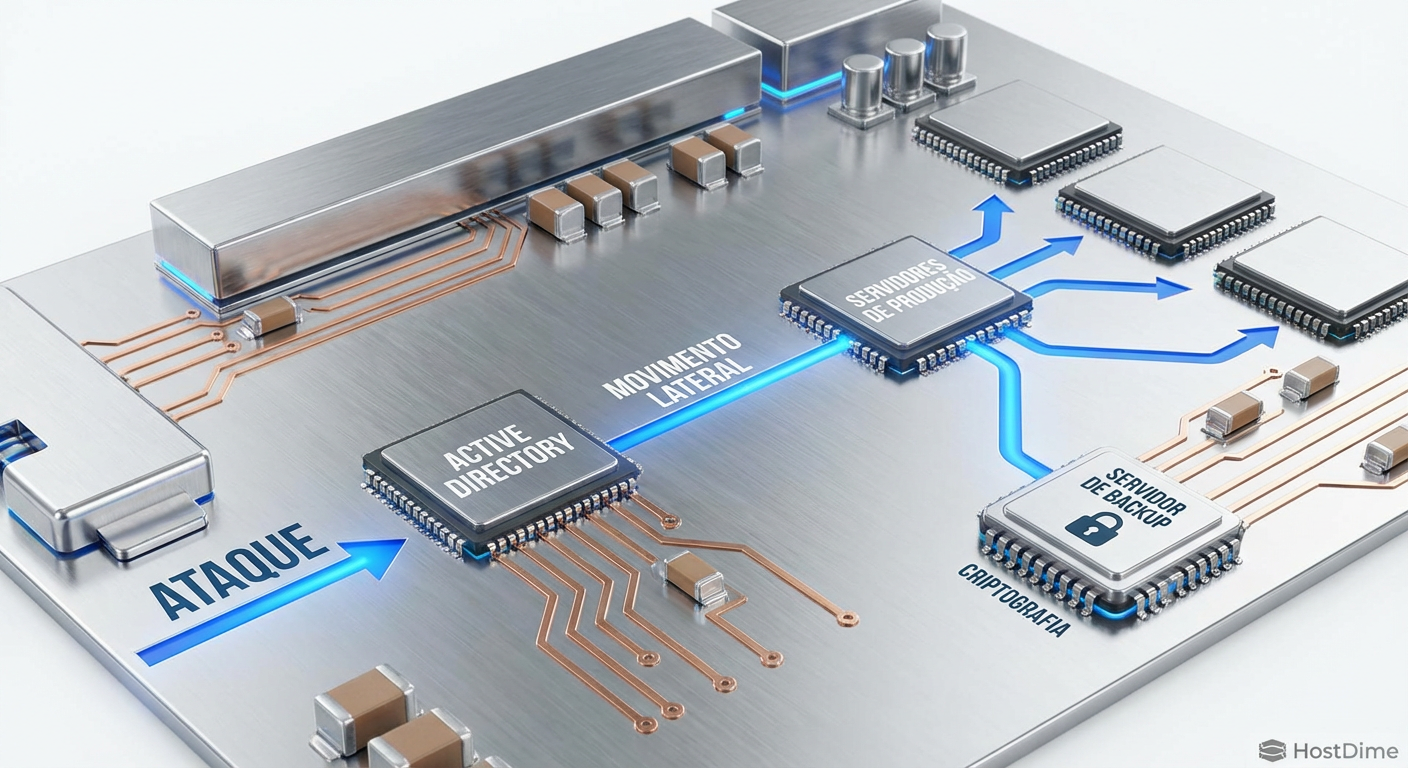

- O Elo Fraco: Repositórios de backup integrados ao Active Directory são alvos primários; se o Admin do Domínio cair, o backup cai junto.

- A Solução: Linux Hardened Repository utiliza permissões de sistema de arquivos e flags de imutabilidade (chattr) para impedir a exclusão, mesmo pelo root.

- O Storage: O sistema de arquivos XFS com Reflink é obrigatório para eficiência de espaço e performance em operações de synthetic full.

O silêncio aterrorizante de um repositório criptografado

Imagine o cenário: o ransomware entrou. Ele não criptografou os bancos de dados SQL primeiro. Ele é inteligente. Ele passou semanas na sua rede, mapeando a infraestrutura. Ele encontrou seu servidor de backup. Ele viu que era um Windows Server, gentilmente ingressado no domínio para "facilitar a gestão".

Quando o script de ataque foi executado, a primeira coisa que ele fez foi limpar os snapshots do storage primário. A segunda? Corromper ou criptografar os arquivos .vbk e .vib no seu repositório. Quando você finalmente percebe o ataque, a sua "apólice de seguro" já virou pó.

⚠️ Perigo: A maioria dos ataques de ransomware modernos (como LockBit e BlackCat) exfiltra dados antes de criptografar e busca ativamente por extensões de arquivos de backup conhecidos para inutilizá-los antes de anunciar a presença.

Isso acontece porque tratamos o armazenamento de backup como um armazenamento de arquivos comum. Priorizamos a conveniência de acesso via SMB/CIFS ou a facilidade de gerenciar permissões via NTFS. Essa conveniência é a porta dos fundos que você deixou aberta.

Figura: O caminho do desastre: Movimentação lateral do AD para o Backup Storage.

Figura: O caminho do desastre: Movimentação lateral do AD para o Backup Storage.

Por que a integração com o Active Directory é o calcanhar de Aquiles

Eu vejo isso em 9 de cada 10 auditorias de infraestrutura. O servidor de backup, com 200TB de discos NL-SAS em RAID 6, está lá, orgulhosamente listado na OU "Servidores" do Active Directory.

O problema é estrutural. O Active Directory é um ponto único de falha de segurança. Se um atacante compromete uma conta de Domain Admin, ele tem, por definição, acesso administrativo a qualquer máquina no domínio. Ele pode logar no seu servidor de backup via RDP, desativar o antivírus, parar os serviços de proteção e formatar o volume de disco onde seus dados residem.

Para um repositório ser verdadeiramente seguro, ele precisa de Air-Gap Lógico. Ele não deve saber que o Active Directory existe. Ele não deve confiar em nenhum outro sistema da rede. Ele deve ser uma ilha paranoica que aceita dados, mas se recusa a devolvê-los ou alterá-los sem um processo extremamente burocrático (ou impossível, durante a janela de retenção).

A falácia de confiar apenas em permissões de arquivo padrão

"Mas eu uso Linux e dei chmod 700 na pasta do repositório". Ótimo, você impediu que o estagiário lesse seus backups. Mas você não parou o ransomware que escalou privilégios para root.

No modelo de permissões padrão do Linux (DAC - Discretionary Access Control), o usuário root é onipotente. Ele pode mudar permissões, mudar donos e, crucialmente, deletar qualquer coisa. Se o atacante conseguir acesso SSH via força bruta ou roubo de chaves e virar root, seu chmod não serve de nada.

Precisamos descer um nível. Precisamos ir para a camada do sistema de arquivos e dizer ao kernel: "Não me importa quem está pedindo, nem mesmo se for o Deus desta máquina (root), este arquivo NÃO pode ser alterado".

Arquitetando o repositório hardened com XFS e flag de imutabilidade

Aqui é onde a mágica do armazenamento acontece. Não estamos falando de appliances proprietários de 100 mil dólares. Estamos falando de um servidor x86 padrão, lotado de discos, rodando uma distribuição Linux estável (Ubuntu LTS ou RHEL) e configurado corretamente.

O sistema de arquivos: XFS é rei

Para repositórios de backup modernos, especialmente aqueles que usam tecnologias de block cloning (como o Veeam), o XFS não é opcional, é mandatório.

O recurso de Reflink do XFS permite que copiemos blocos de dados apenas atualizando os metadados, sem mover os bits físicos no disco. Isso significa que criar um backup Full Sintético (que normalmente exigiria ler e escrever terabytes de dados) acontece em segundos e não consome espaço extra no disco.

💡 Dica Pro: Ao formatar seu volume XFS para repositório, use sempre

mkfs.xfs -b size=4096 -m reflink=1 /dev/sdX. O alinhamento de 4KB é crítico para evitar penalidades de write amplification em discos modernos e arrays RAID.

A barreira da imutabilidade

A imutabilidade no Linux, neste contexto, baseia-se no atributo estendido de arquivo +i (immutable). Quando esse bit é setado em um arquivo via comando chattr, o arquivo não pode ser:

Deletado.

Renomeado.

Linkado.

Escrito.

O software de backup (como o Veeam Hardened Repository) gerencia isso. Ele escreve o arquivo de backup, fecha o arquivo e aplica o atributo de imutabilidade por um período definido (ex: 7, 14, 30 dias).

Durante esse período, nem mesmo o root consegue remover o arquivo sem antes remover o atributo. E aqui está o "pulo do gato": configuramos o sistema para usar credenciais de uso único (single-use credentials) para o transporte de dados. O serviço de transporte roda com um usuário limitado que não tem permissão para remover a imutabilidade. O SSH é desativado ou restrito a chaves que não ficam salvas no servidor de gerenciamento.

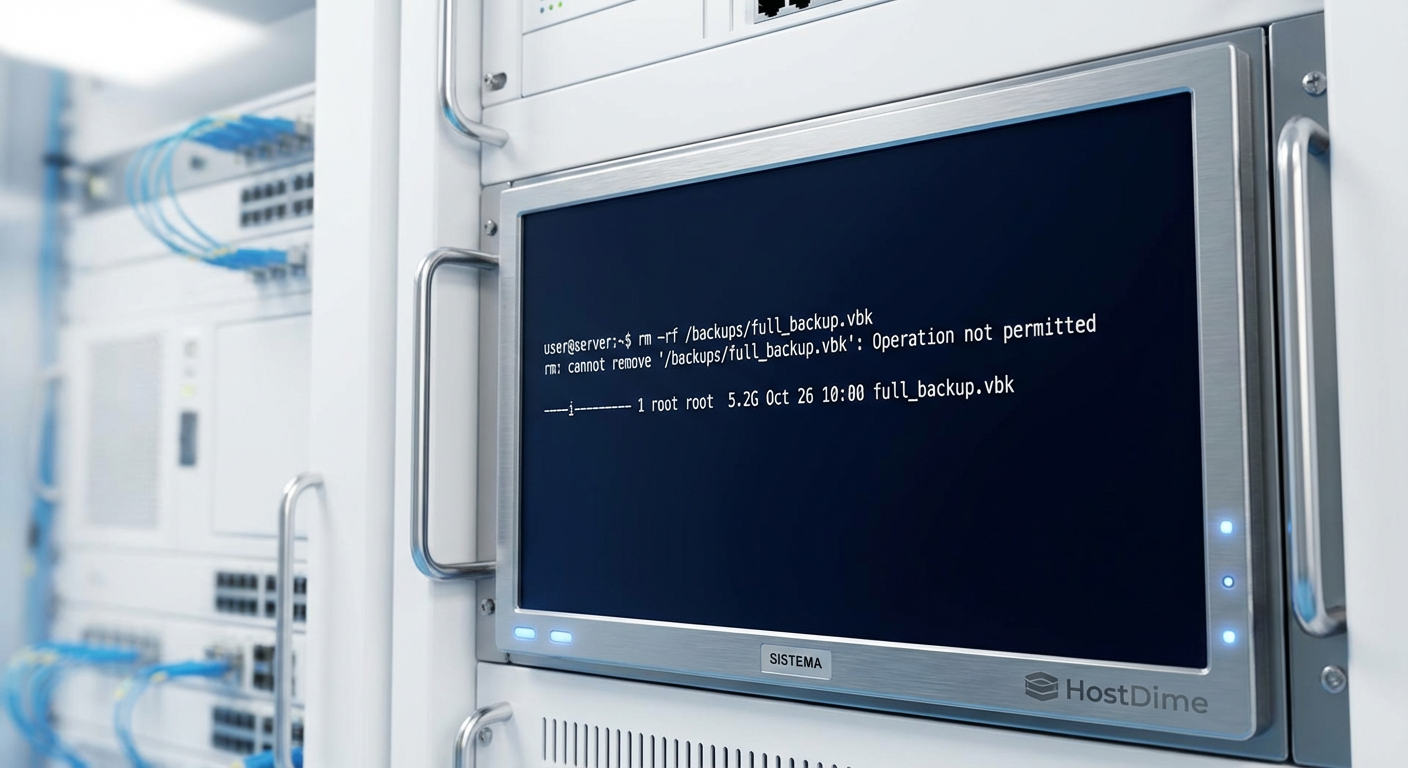

Figura: O comando da morte falhando diante da flag de imutabilidade.

Figura: O comando da morte falhando diante da flag de imutabilidade.

O teste de fogo com rm -rf e tentativas de sobrescrita

Como profissional paranoico, você não confia na documentação. Você testa. O teste definitivo de um Hardened Repository é o que chamo de "Teste do Estagiário Vingativo" (ou Rogue Admin).

Logue no seu repositório Linux. Eleve para root. Navegue até o diretório onde seus backups críticos de ontem estão armazenados. Respire fundo. Digite:

rm -rf *

Se o seu coração disparar, você não confia na sua arquitetura. Se você configurou corretamente, o terminal vai cuspir uma lista interminável de:

rm: cannot remove 'backup_job_1.vbk': Operation not permitted

Isso é a imutabilidade em ação. O sistema de arquivos está protegendo os blocos no disco contra a instrução de exclusão lógica.

E se o atacante formatar o disco?

Essa é a pergunta de um milhão de dólares. A imutabilidade protege os arquivos. Mas se alguém tiver acesso físico à máquina (ou acesso via console virtual tipo iDRAC/iLO) e der boot por um ISO, ele pode formatar o RAID.

Por isso, a segurança física e o hardening das interfaces de gerenciamento (iDRAC, iLO, IPMI) são parte do escopo de Storage.

As interfaces de gerenciamento devem estar em uma VLAN de gerenciamento isolada, sem acesso à internet.

O acesso a essa VLAN deve exigir MFA (Autenticação Multifator).

Se possível, desative o KVM virtual após a configuração inicial.

Considerações de Hardware para o Repositório

Não adianta ter um software seguro rodando em um hardware que não aguenta o tranco. Um repositório imutável vai receber muitas operações de I/O, especialmente durante as janelas de merge e verificação de integridade.

Controladora RAID: Use uma controladora com cache de bateria (BBWC). O XFS ama cache de escrita.

Tipo de Disco:

- Para Landing Zone (backups recentes): Discos NL-SAS de 7.2K RPM em RAID 6 são o padrão de custo-benefício.

- Para Performance Extrema: Se o RTO (Recovery Time Objective) for agressivo, considere SSDs SAS ou NVMe. Lembre-se: Instant VM Recovery roda a VM direto do backup. Se o backup estiver em disco lento, a VM vai rastejar.

Densidade: Servidores 2U com 12 ou 24 baias LFF (Large Form Factor) são ideais. Evite NAS de entrada (tipo QNAP/Synology domésticos) para repositórios primários imutáveis via iSCSI/NFS, pois a implementação da imutabilidade neles muitas vezes depende de software proprietário e não do robusto XFS nativo de um servidor Linux dedicado.

Figura: Hardware Enterprise: A base física para a lógica imutável.

Figura: Hardware Enterprise: A base física para a lógica imutável.

O futuro é WORM, e o futuro é agora

A imutabilidade no Linux não é apenas uma "funcionalidade legal". É a resposta da indústria de infraestrutura à industrialização do cibercrime. Estamos voltando aos princípios das fitas LTO (Write Once, Read Many), mas com a velocidade de disco e a granularidade de recuperação que o mundo moderno exige.

Se você gerencia armazenamento de backup e seus repositórios ainda estão no domínio, acessíveis via SMB, com permissões NTFS padrão, você está jogando roleta russa com um revólver totalmente carregado.

A minha recomendação final não é suave: Audite seus repositórios hoje. Se você consegue deletar um backup clicando com o botão direito do mouse, seu emprego e a continuidade da sua empresa estão em risco. Implemente repositórios Linux Hardened. Use XFS. Ative a imutabilidade. E durma um pouco melhor sabendo que, quando o silêncio do data center chegar, você terá a última palavra.

Referências & Leitura Complementar

Veeam Hardened Repository Guide: Documentação técnica oficial sobre a implementação de repositórios imutáveis em Linux.

Red Hat Enterprise Linux - XFS Documentation: Detalhes sobre a implementação do sistema de arquivos XFS e suporte a Reflink.

NIST Special Publication 800-209: Security Guidelines for Storage Infrastructure (Foco em proteção de dados e recuperação).

SNIA (Storage Networking Industry Association): Definições e padrões sobre Data Integrity e Immutability.

Silvio Zimmerman

Operador de Backup & DR

"Vivo sob o lema de que backup não existe, apenas restore bem-sucedido. Minha religião é a regra 3-2-1 e meu hobby é desconfiar da integridade dos seus dados."