Imutabilidade de Dados vs. Ransomware Autônomo: A Nova Fronteira do Storage Seguro

Análise técnica da SNIA sobre como agentes autônomos atacam APIs de backup e por que o Object Lock em modo Compliance é a única defesa real para sua infraestrutura de armazenamento.

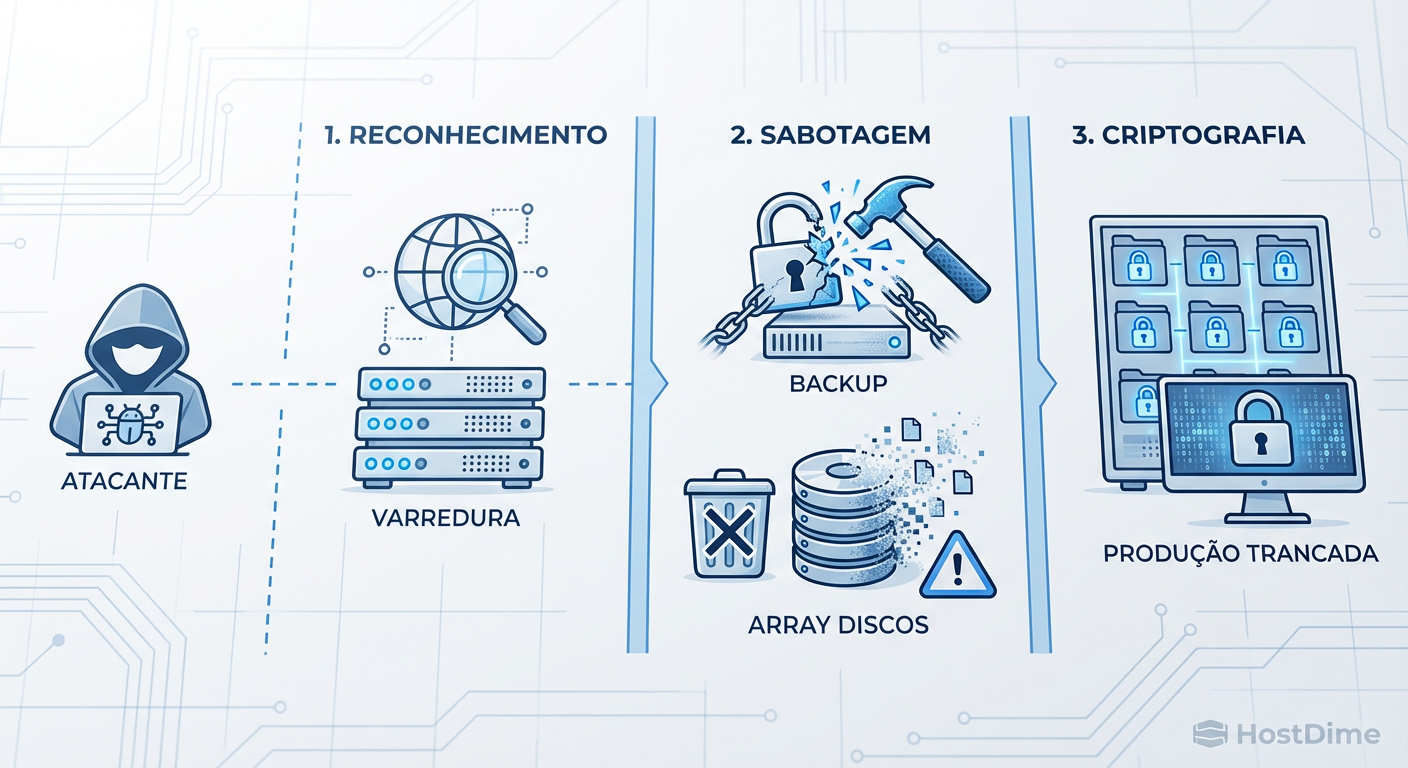

A era do ransomware "spray and pray", onde atacantes disparavam scripts genéricos de criptografia esperando que alguém pagasse, acabou. Estamos testemunhando a consolidação de uma ameaça muito mais insidiosa: agentes autônomos de destruição de dados. Estes softwares não buscam apenas criptografar seus arquivos de produção; eles são projetados com conhecimento específico de APIs de armazenamento e arquiteturas de backup para desmantelar sua rede de segurança antes mesmo de o primeiro byte de produção ser sequestrado.

Para o arquiteto de dados moderno, a segurança perimetral tornou-se insuficiente. A última linha de defesa migrou para o próprio subsistema de disco e para a lógica de gravação dos dados. Se o seu storage confia apenas no sistema operacional para proteção, seus dados já estão comprometidos.

Resumo em 30 segundos

- Ataque à API: O ransomware moderno autentica-se no console de gerenciamento do storage para deletar snapshots e backups antes de iniciar a criptografia.

- Imutabilidade Real: Apenas o modo "Compliance" (ou equivalente em hardware) oferece proteção real; modos de "Governança" podem ser contornados por credenciais comprometidas.

- Defesa em Profundidade: A detecção de entropia em nível de bloco e ambientes de recuperação isolados (Clean Rooms) são agora requisitos obrigatórios, não opcionais.

A anatomia do ataque ao storage

Tradicionalmente, o ransomware operava no nível do sistema de arquivos do sistema operacional (OS). Ele montava um compartilhamento SMB ou NFS e começava a criptografar. A resposta era simples: restaurar do backup.

O cenário atual é radicalmente diferente. Grupos como BlackCat e LockBit desenvolveram módulos que varrem a rede em busca de interfaces de gerenciamento de storage (como iDRAC, vCenter, ou consoles web de arrays de armazenamento). Uma vez dentro, eles não criptografam imediatamente. Eles executam comandos de wipe nos repositórios de backup e alteram as políticas de retenção de snapshots para "zero".

Figura: O fluxo de ataque moderno prioriza a destruição da infraestrutura de recuperação antes da execução do payload de criptografia.

Figura: O fluxo de ataque moderno prioriza a destruição da infraestrutura de recuperação antes da execução do payload de criptografia.

Isso significa que a batalha não é mais apenas sobre impedir a entrada do malware, mas sobre garantir que o storage tenha capacidade de autodefesa, recusando comandos destrutivos mesmo que venham de um administrador autenticado.

O mito da proteção via software: Governança vs. Compliance

No ecossistema de armazenamento de objetos (S3) e em muitos sistemas de arquivos modernos, a imutabilidade é vendida sob a etiqueta de "Object Lock" ou WORM (Write Once, Read Many). No entanto, existe uma distinção crítica que frequentemente é negligenciada, resultando em perda catastrófica de dados.

A maioria das implementações oferece dois sabores de imutabilidade:

Modo Governança (Governance Mode): Protege os dados contra exclusão por usuários comuns, mas permite que usuários com permissões especiais (como o usuário

rootou um admin com a chave mestre) removam o bloqueio.Modo Conformidade (Compliance Mode): Uma vez ativado, ninguém pode deletar ou sobrescrever os dados até que o período de retenção expire. Nem o administrador do storage, nem a conta root da AWS, nem o suporte técnico do fabricante.

⚠️ Perigo: Se o seu repositório de backup utiliza "Governance Mode" e um atacante compromete suas credenciais de administrador (o que é comum via credential dumping), ele pode desativar a imutabilidade e apagar seus dados. Para proteção contra ransomware, o modo Compliance é mandatório.

Tabela comparativa: Níveis de imutabilidade

| Característica | Imutabilidade de Software (Governança) | Imutabilidade Estrita (Compliance) | WORM Físico (Tape/Optical) |

|---|---|---|---|

| Vetor de Ataque | Vulnerável a credenciais de Admin/Root comprometidas. | Resistente a Admin comprometido; vulnerável apenas a destruição física do hardware. | Resistente a tudo (Air Gap físico real). |

| Flexibilidade | Alta (pode remover bloqueios se necessário). | Nula (erros de configuração podem custar caro em armazenamento). | Baixa (requer manuseio físico). |

| Custo de Gestão | Baixo. | Médio (requer planejamento rigoroso de retenção). | Alto (robótica, transporte, cofres). |

| Caso de Uso Ideal | Proteção contra erros acidentais de usuários. | Proteção contra Ransomware e Auditoria Legal. | Arquivamento de longo prazo e "Bunker" final. |

Implementando o "Air Gap" lógico e físico

O conceito de Air Gap (isolamento total da rede) evoluiu. Embora a fita LTO (Linear Tape-Open) continue sendo o padrão ouro para Air Gap físico — uma fita na prateleira não pode ser hackeada —, a velocidade de recuperação (RTO) exigida pelos negócios modernos demanda soluções em disco.

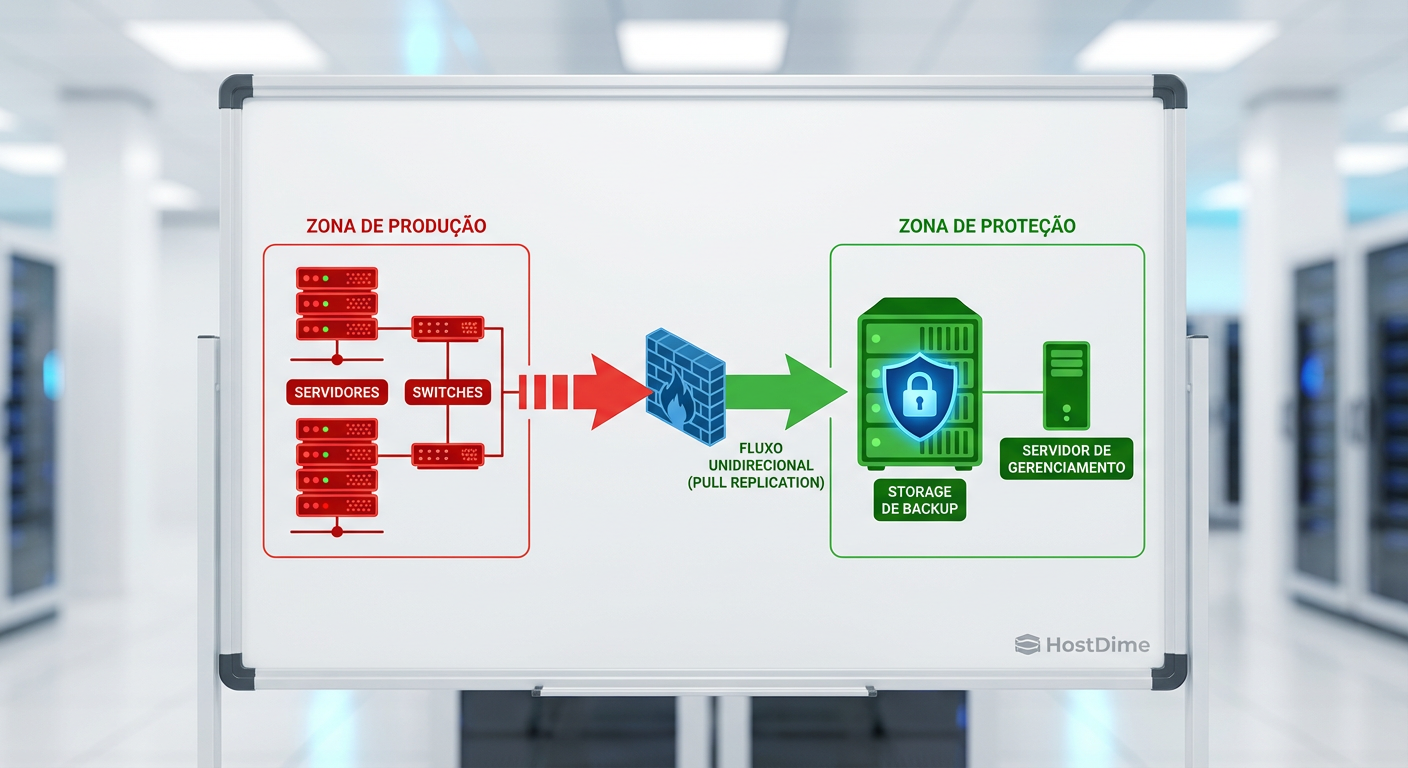

Aqui entra o Air Gap Lógico. Trata-se de uma arquitetura de storage onde o repositório de backup reside em um segmento de rede isolado, sem confiança no domínio principal.

A arquitetura do bunker de dados

Para construir um repositório resiliente em disco (seja um cluster Ceph, um TrueNAS ou um appliance Enterprise como Pure Storage ou Dell PowerProtect), siga estes princípios:

Protocolos Pull, não Push: O servidor de backup não deve ter as credenciais do storage de destino montadas. O storage de destino deve "puxar" os dados ou usar credenciais efêmeras.

Imutabilidade no Hardware/Firmware: Utilize recursos como SafeMode (snapshots que não podem ser apagados mesmo por admins) ou Retention Lock.

MFA no Console de Storage: A autenticação multifator deve ser aplicada diretamente no acesso IPMI/iDRAC e na interface web do array de discos.

Figura: Arquitetura de Air Gap Lógico: O isolamento da rede de gerenciamento de storage é vital para impedir a propagação lateral do ataque.

Figura: Arquitetura de Air Gap Lógico: O isolamento da rede de gerenciamento de storage é vital para impedir a propagação lateral do ataque.

Detecção baseada em entropia: O storage como sentinela

Enquanto os EDRs (Endpoint Detection and Response) lutam no nível do sistema operacional, os arrays de armazenamento modernos têm uma visão privilegiada: eles veem os blocos de dados sendo escritos em tempo real.

Dados criptografados possuem altíssima entropia (aleatoriedade). Um documento de texto ou um banco de dados SQL tem estrutura e baixa entropia. Quando um ransomware começa a atuar, o padrão de escrita no disco muda drasticamente de estruturado para aleatório.

Sistemas de armazenamento avançados e até soluções open-source (via plugins em ZFS ou monitoramento de I/O) podem analisar essa mudança. Ao detectar um pico massivo de escritas com alta entropia e baixa taxa de compressão/deduplicação, o storage pode:

Disparar um snapshot imutável imediato.

Cortar a conexão SMB/NFS do host infectado.

Alertar os administradores.

💡 Dica Pro: Em ambientes ZFS (TrueNAS/OpenZFS), monitore a taxa de compressão (

compressratio). Uma queda súbita e generalizada na taxa de compressão de um dataset que normalmente comprime bem é um forte indicador de que os dados estão sendo criptografados.

Recuperação: O conceito de Clean Room

Ter um backup imutável é apenas metade da batalha. Se você restaurar seus dados para o ambiente de produção que ainda contém o backdoor do atacante, você será criptografado novamente em minutos.

A recuperação deve ocorrer em uma Clean Room (Sala Limpa) — um ambiente isolado (VLAN segregada ou hardware dedicado) onde os dados são restaurados e inspecionados.

O processo de validação forense

Montagem Instantânea: Use a capacidade do storage de montar snapshots instantaneamente (ex: Instant VM Recovery ou clones de LUNs) na Clean Room.

Varredura de Vulnerabilidades: Antes de reconectar a VM à rede, rode ferramentas de detecção de malware atualizadas.

Patching: Aplique as correções de segurança que permitiram a entrada do atacante originalmente.

Figura: A Clean Room é o ambiente de quarentena onde os dados imutáveis são higienizados antes de retornarem à produção.

Figura: A Clean Room é o ambiente de quarentena onde os dados imutáveis são higienizados antes de retornarem à produção.

O futuro: A corrida armamentista da IA no Storage

Estamos caminhando para um cenário onde a IA defensiva nos controladores de storage lutará contra a IA ofensiva dos malwares. Já existem protótipos de ransomware que tentam "envenenar" os dados lentamente para evitar a detecção de entropia, criptografando apenas 1% de cada arquivo ao longo de meses.

Em resposta, a indústria de armazenamento está movendo a lógica de proteção para mais perto do silício. Discos NVMe com capacidade computacional (Computational Storage) poderão em breve validar a integridade dos dados no próprio dispositivo, recusando operações de escrita que violem padrões de segurança, independentemente do que o sistema operacional ordene.

Para o profissional de storage hoje, a mensagem é clara: a confiança no sistema operacional morreu. A segurança dos dados deve ser intrínseca à infraestrutura de armazenamento, imutável por design e isolada por arquitetura. Assuma que as credenciais de admin serão roubadas e projete seu sistema para sobreviver a isso.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure.

SNIA Emerald™ Power Efficiency Measurement Specification: Para entender o impacto energético de arquiteturas de alta disponibilidade.

Veeam Hardened Repository: Documentação técnica sobre implementação de imutabilidade em Linux (XFS Reflink).

AWS S3 Object Lock: Documentação oficial sobre modos Governance vs. Compliance.

Perguntas Frequentes (FAQ)

Qual a diferença crítica entre S3 Object Lock Governance e Compliance Mode?

No modo Governance, usuários com permissões especiais (como root ou IAM users com políticas específicas) podem sobrescrever ou deletar o bloqueio antes do tempo. É útil para retenção flexível. No modo Compliance, nenhum usuário, nem mesmo a conta root da AWS ou o administrador do storage físico, pode alterar ou deletar o objeto até o fim do período de retenção definido. É a única opção segura contra ransomware que compromete credenciais administrativas.O que é um 'Air Gap Lógico' em arquiteturas de storage moderno?

É a separação da infraestrutura de backup do plano de controle de produção através de redes isoladas (VLANs sem roteamento direto), autenticação distinta (não integrada ao AD principal) e imutabilidade de hardware/software. Isso garante que, mesmo se o Active Directory e os servidores de produção forem totalmente comprometidos, o atacante não consiga alcançar ou autenticar-se no repositório de backup.Como o ransomware autônomo difere dos ataques tradicionais?

Agentes autônomos não apenas criptografam dados; eles possuem inteligência para varrer a rede, identificar catálogos de backup (como Veeam, Commvault) e APIs de storage. Eles buscam ativamente destruir cópias de segurança, desativar snapshots e alterar políticas de retenção para "zero" antes de iniciar a criptografia dos dados de produção, tudo sem intervenção humana direta e em velocidade de máquina.

Mariana Costa

Arquiteto de Proteção de Dados

"Transformo conformidade e segurança em estratégia. Desenho arquiteturas que protegem a integridade do dado em cada etapa do seu ciclo de vida, unindo privacidade e resiliência cibernética."