Imutabilidade e Ransomware: A Arquitetura de Defesa do Backup Alvo em 2025

Em 2025, o backup é o alvo primário do ransomware. Descubra como arquitetar a proteção de dados com imutabilidade, criptografia e WORM para garantir a recuperação.

Em 2025, a máxima de que "o backup é a sua apólice de seguro" tornou-se perigosamente obsoleta. No atual cenário de guerra cibernética, o backup não é o seguro; ele é o alvo primário. A sofisticação dos grupos de Ransomware-as-a-Service (RaaS) evoluiu de ataques oportunistas de criptografia para campanhas cirúrgicas de destruição de infraestrutura de recuperação. Antes de criptografar os dados de produção, o atacante moderno busca silenciosamente corromper, exfiltrar ou deletar os repositórios de backup.

Como Arquitetos de Proteção de Dados, nossa responsabilidade transcende a simples cópia de bits. Devemos orquestrar uma arquitetura resiliente onde a privacidade (confidencialidade) e a segurança (integridade e disponibilidade) sejam indissociáveis. Este artigo detalha a construção de um "Cofre Digital" moderno, fundamentado em padrões da indústria e na união crítica entre classificação, criptografia e imutabilidade.

O Cenário de Ameaças em 2025: Por que o Backup virou o Alvo?

A anatomia de um ataque de ransomware em 2025 mudou drasticamente. Os vetores de ataque agora empregam Inteligência Artificial para analisar cabeçalhos de arquivos e identificar formatos proprietários de softwares de backup (como VBK, TIB, VHDX). O objetivo é claro: negar a recuperação.

Se a organização possui um backup íntegro, ela não paga o resgate. Portanto, os atacantes focam em:

Ataques à Integridade: Modificação sutil de blocos de dados históricos para tornar a restauração inviável.

Comprometimento de Credenciais: Roubo de chaves de acesso de administradores de backup para desativar políticas de retenção ou executar comandos de wipe.

Dupla/Tripla Extorsão: Exfiltração de dados sensíveis do backup (que muitas vezes é menos monitorado que a produção) antes da criptografia.

Neste contexto, a imutabilidade deixa de ser uma feature de armazenamento e torna-se um mandato arquitetural. No entanto, a imutabilidade sem uma governança rigorosa de dados e chaves é apenas uma falsa sensação de segurança.

Classificação de Dados: Definindo o Perímetro do Cofre Imutável

A base de qualquer arquitetura de proteção de dados robusta, conforme preconizado pelos modelos da SNIA (Storage Networking Industry Association), não é o armazenamento em si, mas o entendimento do dado. Não podemos aplicar imutabilidade indiscriminadamente devido aos custos de armazenamento e aos requisitos de Compliance (como o direito ao esquecimento da LGPD/GDPR).

A classificação de dados deve ocorrer antes do dado atingir o repositório de backup. Devemos categorizar os ativos baseados em:

Criticidade para o Negócio (RTO/RPO): O quão rápido precisamos deste dado de volta?

Sensibilidade (Privacidade): Este dado contém PII (Personally Identifiable Information)?

Ciclo de Vida Legal: Quanto tempo este dado deve ser mantido e quando ele deve ser destruído?

Uma arquitetura madura utiliza tags de metadados na origem para direcionar o fluxo de backup para diferentes tiers de armazenamento. Dados de alta criticidade e alto risco de conformidade são enviados para repositórios com Object Lock (travamento de objeto) ativado, enquanto dados efêmeros podem seguir para tiers padrão.

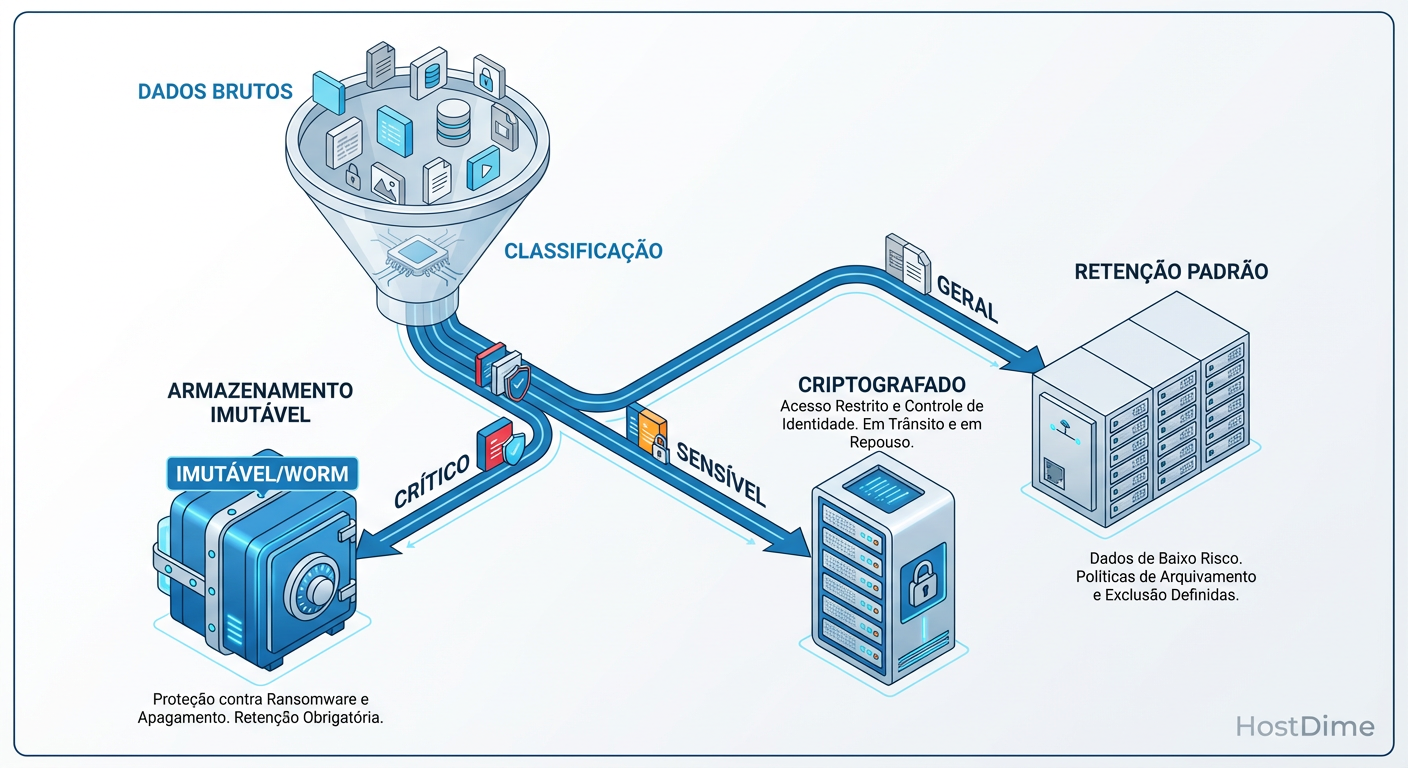

Figura: Figura 1: Fluxo de Classificação de Dados direcionando ativos críticos para tiers de armazenamento imutável (WORM).

Figura: Figura 1: Fluxo de Classificação de Dados direcionando ativos críticos para tiers de armazenamento imutável (WORM).

Como ilustrado na Figura 1, o fluxo de classificação atua como um filtro inteligente. Sem essa triagem, corremos o risco de "trancar" dados inúteis (aumentando custos) ou deixar dados críticos expostos em repositórios mutáveis. A imutabilidade deve ser aplicada granularmente, alinhada ao valor do dado.

Criptografia em Repouso e Trânsito: A Defesa contra a Dupla Extorsão

A imutabilidade garante que o dado não seja alterado ou deletado (Integridade). A criptografia garante que, mesmo se roubado, o dado seja ilegível (Confidencialidade). Em 2025, proteger contra a exfiltração é tão vital quanto proteger contra a destruição.

Criptografia em Trânsito (Data in Flight)

O tráfego de backup muitas vezes atravessa redes menos seguras, especialmente em arquiteturas de nuvem híbrida ou Backup as a Service (BaaS). A arquitetura deve impor:

TLS 1.3: Uso obrigatório para todos os canais de controle e dados.

mTLS (Mutual TLS): Autenticação mútua entre o agente de backup e o repositório de armazenamento, garantindo que apenas clientes autorizados possam enviar dados para o cofre imutável.

Criptografia em Repouso (Data at Rest)

No repositório de destino, a criptografia deve ser agnóstica à infraestrutura física. Devemos assumir que o disco físico pode ser roubado ou que o provedor de nuvem pode ser comprometido. A criptografia deve ocorrer na fonte (antes do envio) ou, no mínimo, no ingest do repositório.

A tabela abaixo compara as abordagens de criptografia no contexto de proteção de backups:

| Método de Criptografia | Vantagem de Segurança | Risco Associado | Cenário Recomendado |

|---|---|---|---|

| Server-Side (SSE) | Facilidade de gestão; Transparente. | O provedor de storage detém as chaves. Se o provedor for comprometido, os dados também são. | Dados de baixa sensibilidade ou tiers de archive. |

| Client-Side (Source) | O dado sai do servidor de origem já cifrado. Zero Knowledge do provedor. | Impacto na CPU da origem; Complexidade na gestão de chaves. | Padrão Ouro para proteção contra Ransomware e exfiltração. |

| Hardware-Based (SED) | Desempenho (offload no drive). | Protege apenas contra roubo físico do disco, não contra acesso lógico. | Camada complementar em Data Centers físicos. |

Gestão de Chaves e Controle de Acesso: Os Guardiões da Imutabilidade

A criptografia é inútil se as chaves forem armazenadas junto com os dados (o equivalente a deixar a chave debaixo do tapete). Na arquitetura de 2025, o Key Management Service (KMS) é o componente mais crítico da segurança.

Se um atacante obtiver acesso administrativo ao seu servidor de backup, ele não precisa quebrar a criptografia AES-256; ele só precisa roubar as chaves ou deletá-las. Portanto, a gestão de chaves deve seguir o princípio de Separação de Deveres (SoD).

Princípios Arquiteturais para KMS:

Segregação: O servidor de backup nunca deve armazenar as chaves mestras. Ele deve solicitar chaves de sessão a um KMS externo (como HashiCorp Vault, AWS KMS ou HSMs físicos).

Rotação Automática: As chaves de criptografia de dados (DEK) devem ser rotacionadas periodicamente. Mesmo que uma chave vaze, o volume de dados comprometidos é limitado a um período específico.

Quórum (M de N): Operações críticas, como a destruição de chaves ou a desativação da imutabilidade (onde possível), devem exigir a aprovação de múltiplas pessoas (ex: 2 de 3 administradores).

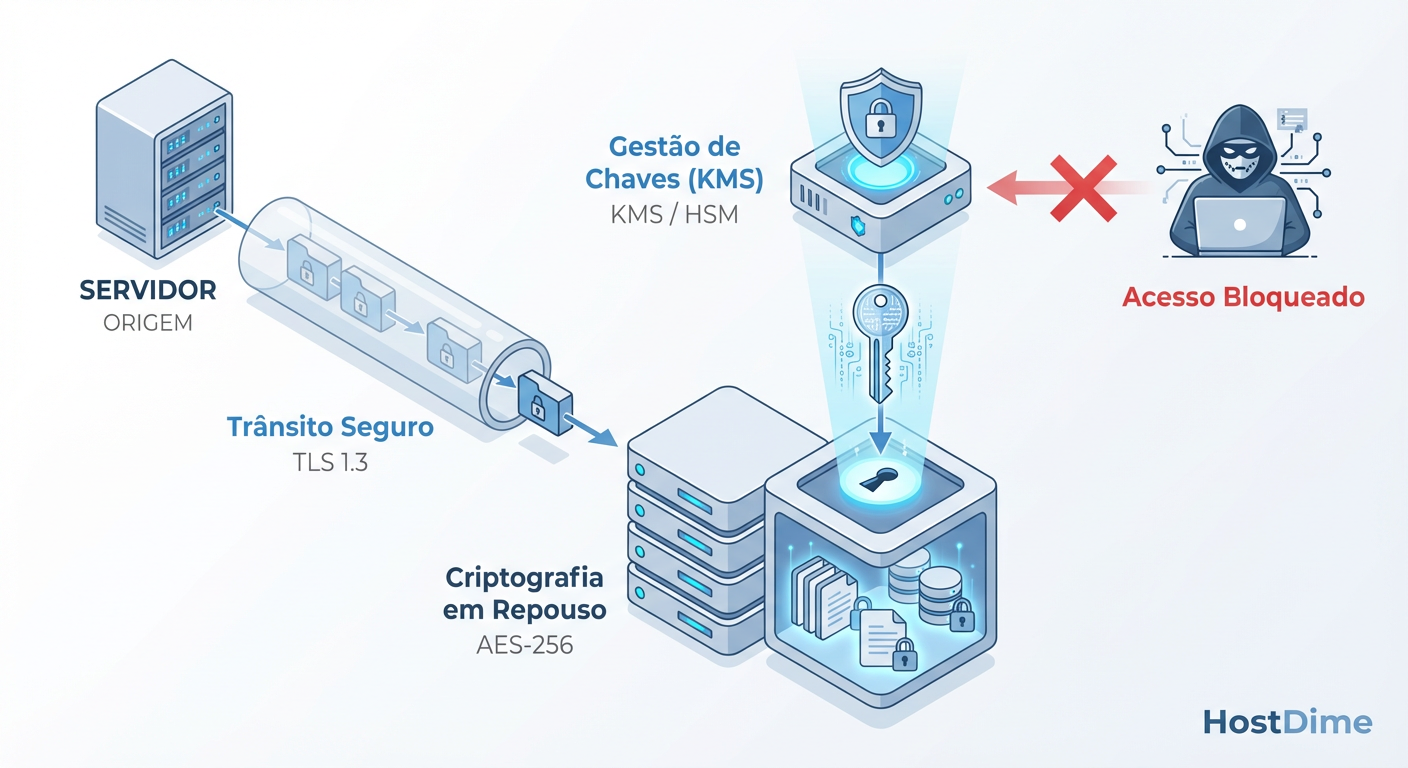

Figura: Figura 2: A sinergia entre Criptografia e Gestão de Chaves (KMS) protegendo a confidencialidade dentro do ciclo de imutabilidade.

Figura: Figura 2: A sinergia entre Criptografia e Gestão de Chaves (KMS) protegendo a confidencialidade dentro do ciclo de imutabilidade.

A Figura 2 demonstra a sinergia vital: o sistema de backup grava dados imutáveis, mas a "chave" para ler esses dados reside em um domínio de segurança separado. Isso cria uma barreira lógica intransponível para o ransomware que, mesmo comprometendo o software de backup, não consegue acessar o cofre de chaves.

Política de Retenção e WORM: A Mecânica do "Write Once, Read Many"

A tecnologia WORM (Write Once, Read Many) é o mecanismo técnico que efetiva a imutabilidade. Em sistemas modernos de armazenamento de objetos (S3 Compatible), isso é implementado através do Object Lock.

Para arquitetos, é crucial distinguir entre os dois modos de operação do Object Lock, pois a escolha errada pode invalidar a estratégia de defesa:

Governance Mode (Modo Governança):

- Comportamento: Impede que a maioria dos usuários delete ou sobrescreva objetos.

- Exceção: Usuários com permissões especiais (ex:

s3:BypassGovernanceRetention) podem deletar os dados. - Uso: Proteção contra erros acidentais ou insiders de baixo nível. Não é suficiente contra ransomware sofisticado.

Compliance Mode (Modo Conformidade):

- Comportamento: Ninguém, nem mesmo a conta "root" ou o provedor de armazenamento, pode deletar ou alterar o objeto até que o período de retenção expire.

- Uso: Mandatório para proteção contra Ransomware. Uma vez gravado, o dado é intocável pelo tempo estipulado.

Implementação Técnica (Exemplo Conceitual)

A política de retenção deve ser configurada para criar uma janela de proteção que cubra o tempo médio de detecção de uma ameaça (Mean Time to Detect - MTTD). Se o MTTD é de 20 dias, a imutabilidade deve ser de, no mínimo, 30 a 60 dias.

// Exemplo de política JSON conceitual para S3 Object Lock

{

"ObjectLockConfiguration": {

"ObjectLockEnabled": "Enabled",

"Rule": {

"DefaultRetention": {

"Mode": "COMPLIANCE",

"Days": 90

}

}

}

}

Nota: O código acima ilustra a configuração de retenção padrão em modo Compliance. Em uma arquitetura real, isso garante que qualquer objeto gravado no bucket esteja protegido por 90 dias, sem exceções.

Destruição Segura e Sanitização: O Fim do Ciclo de Vida do Dado

A imutabilidade cria um desafio interessante: como deletar dados que, por definição, não podem ser deletados? E quando o período de retenção expira, como garantimos que o dado foi realmente destruído (Sanitização), cumprindo requisitos de privacidade?

O ciclo de vida do dado não termina na expiração da retenção. Uma arquitetura segura deve prever a Destruição Segura (Secure Shredding).

Crypto-Shredding (Destruição Criptográfica)

Em ambientes de armazenamento em nuvem ou distribuídos, sobrescrever fisicamente os setores do disco (como o DoD 5220.22-M) é tecnicamente inviável ou impossível de verificar. A solução arquitetural é o Crypto-Shredding.

O processo funciona da seguinte forma:

Cada backup (ou cadeia de backups) é criptografado com uma chave única.

Quando a política de retenção expira e o dado deve ser expurgado, o sistema de backup instrui o KMS a deletar a chave de criptografia correspondente.

Sem a chave, os dados armazenados tornam-se um amontoado de bits aleatórios irrecuperáveis (alta entropia), efetivamente destruídos.

O espaço em disco é então reclamado pelo sistema de armazenamento de forma assíncrona.

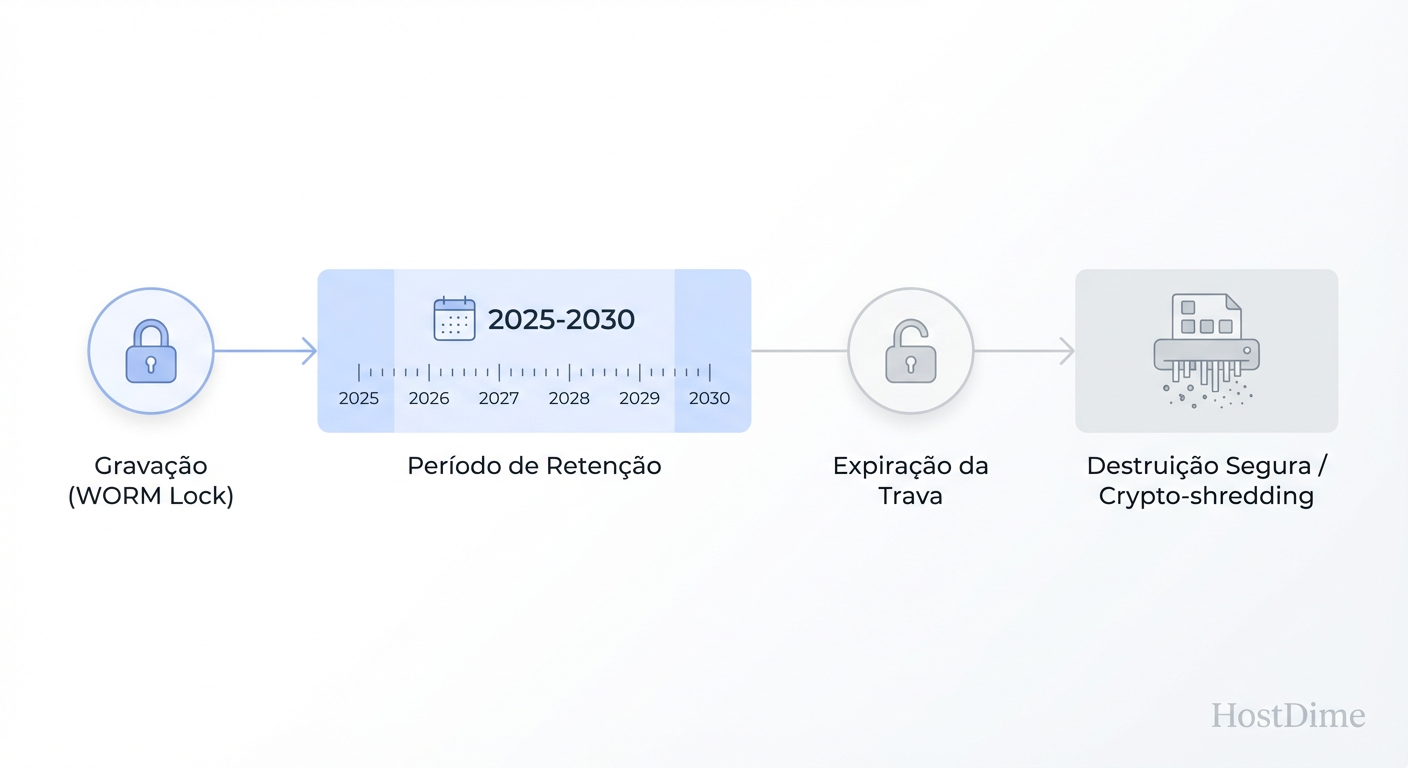

Figura: Figura 3: O ciclo de vida da política de retenção, desde o bloqueio WORM até a destruição segura (Sanitização) pós-expiração.

Figura: Figura 3: O ciclo de vida da política de retenção, desde o bloqueio WORM até a destruição segura (Sanitização) pós-expiração.

A Figura 3 detalha este estágio final. A sanitização via destruição de chaves é o único método que garante a conformidade com a LGPD/GDPR em ambientes de nuvem em escala, fechando o ciclo de vida do dado com segurança absoluta.

Veredito Técnico: Resiliência Cibernética como Mandato Arquitetural

A proteção de dados em 2025 não é mais uma tarefa operacional de TI; é uma disciplina de Segurança Cibernética e Arquitetura de Sistemas. O backup alvo deve ser tratado como um sistema de missão crítica, isolado, imutável e criptografado.

Recapitulando os pilares da nossa arquitetura de defesa:

Classifique para proteger o que importa.

Criptografe na origem para negar a exfiltração e permitir o crypto-shredding.

Gerencie Chaves fora do domínio de falha do backup.

Imponha WORM em modo Compliance para garantir integridade absoluta.

Sanitize via destruição de chaves para garantir a privacidade pós-retenção.

Ao adotar esta postura arquitetural, movemos a organização de uma posição reativa para uma de Resiliência Cibernética. O ransomware pode até entrar, mas a capacidade de recuperação — garantida pela matemática da criptografia e pela rigidez da imutabilidade — assegura que a organização sobreviva para operar mais um dia.

Referências Bibliográficas

SNIA (Storage Networking Industry Association). Data Protection & Privacy Committee Whitepapers. Disponível em: snia.org.

NIST (National Institute of Standards and Technology). SP 800-209: Security Guidelines for Storage Infrastructure.

AWS Documentation. S3 Object Lock & Data Protection Guidelines.

RFC 8446. The Transport Layer Security (TLS) Protocol Version 1.3.

Veeam & Commvault Security Blueprints. Ransomware Resilience Architecture Best Practices (2024-2025 Editions).

Mariana Costa

Arquiteto de Proteção de Dados

"Transformo conformidade e segurança em estratégia. Desenho arquiteturas que protegem a integridade do dado em cada etapa do seu ciclo de vida, unindo privacidade e resiliência cibernética."