Imutabilidade Lógica vs. Acesso Root: O Elo Perdido na Segurança de Storage

Análise forense da falha do S3 Object Lock frente ao sequestro de credenciais administrativas. Aprenda a arquitetar defesa em profundidade com autorização multiparte (MPA) e isolamento físico.

A indústria de armazenamento de dados vive um momento de falsa sensação de segurança. Com a popularização do Object Lock (bloqueio de objetos) e das tecnologias WORM (Write Once, Read Many) em sistemas de arquivos modernos como ZFS e soluções S3, muitos arquitetos acreditam que seus dados estão intocáveis. A premissa é sedutora: uma vez gravado, o dado não pode ser alterado ou deletado por um período definido. No entanto, essa proteção opera na camada lógica da aplicação ou do sistema de arquivos. Existe uma verdade desconfortável que raramente aparece nos datasheets de marketing: a imutabilidade lógica é irrelevante se o atacante possuir as chaves do reino, ou seja, o acesso root ao sistema operacional do storage ou ao controlador de hardware.

A evolução dos ataques de ransomware não foca mais apenas na criptografia dos dados de produção. O alvo primário agora é a infraestrutura de backup e arquivamento. Grupos sofisticados de cibercrime entenderam que, para garantir o pagamento do resgate, eles precisam primeiro destruir a capacidade de recuperação da vítima. E a maneira mais eficiente de fazer isso não é quebrando a criptografia de um arquivo bloqueado, mas sim formatando os discos onde esse arquivo reside.

Resumo em 30 segundos

- A Falácia do Bloqueio: O Object Lock protege contra deleção acidental e ransomware na camada de aplicação, mas é vulnerável a comandos de nível de sistema (OS/Firmware) se o atacante tiver privilégios administrativos.

- O Vetor do Tempo: A manipulação do protocolo NTP (Network Time Protocol) permite que atacantes "avancem o tempo" do storage, expirando prematuramente as travas de retenção WORM.

- A Solução Real: A segurança robusta exige Autorização Multiparte (MPA), isolamento do plano de controle e armazenamento com air-gap imutável que não compartilhe o mesmo domínio de autenticação da produção.

A Anatomia da Vulnerabilidade: Camadas de Abstração

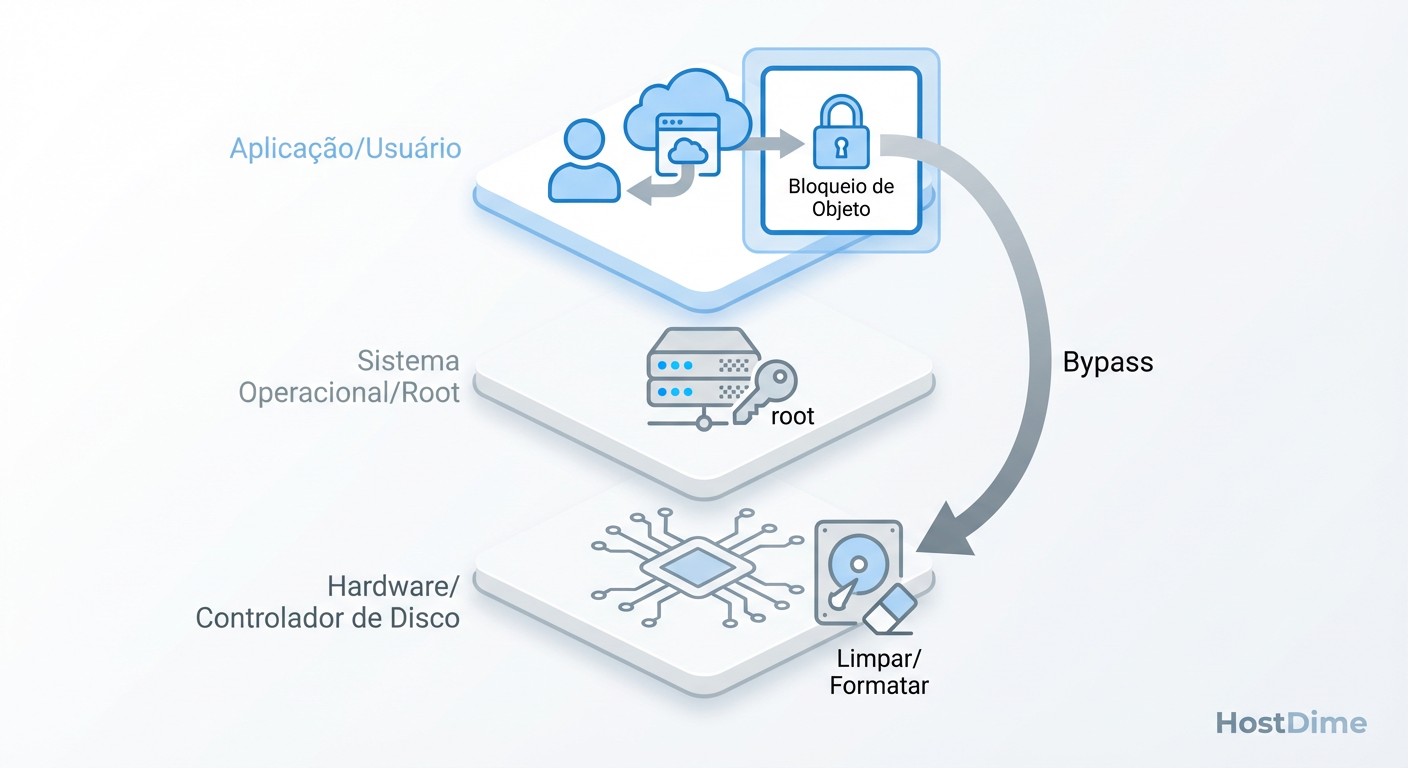

Para compreender o risco, precisamos dissecar como um array de armazenamento moderno processa uma solicitação de imutabilidade. Quando você configura uma política de retenção de 30 dias em um bucket S3 ou em um dataset ZFS, o software de gerenciamento cria um metadado associado àquele objeto.

Se um usuário tentar deletar esse arquivo via API ou comando padrão, o sistema verifica o metadado, compara a data atual com a data de retenção e nega a operação. O sistema funciona perfeitamente dentro de suas regras operacionais.

O problema surge quando o atacante sai da camada de "usuário de dados" e entra na camada de "administrador de infraestrutura". Com acesso root (em sistemas Linux/Unix) ou Administrator (em Windows Server/Storage Spaces), as regras do jogo mudam. O root não precisa pedir permissão ao Object Lock para deletar um arquivo; ele pode simplesmente destruir o volume lógico (LUN), deletar o pool de armazenamento ou, em casos extremos, reinicializar a configuração da controladora RAID/HBA, transformando dados estruturados em ruído digital.

Figura: Diagrama ilustrando como o acesso Root contorna a imutabilidade lógica, atuando diretamente na camada de volume e hardware.

Figura: Diagrama ilustrando como o acesso Root contorna a imutabilidade lógica, atuando diretamente na camada de volume e hardware.

O Perigo do Gerenciamento Unificado

Em muitos ambientes, desde Home Labs com TrueNAS até datacenters corporativos, a interface de gerenciamento do storage está na mesma rede e acessível pelas mesmas estações de trabalho que administram o restante da infraestrutura. Se um atacante compromete a credencial de um administrador de backup, ele frequentemente ganha acesso via SSH ou interface web (IPMI/iDRAC) ao appliance de armazenamento.

⚠️ Perigo: Nunca integre a autenticação do seu storage de backup (ex: LDAP/AD) com o mesmo domínio da produção. Se o Active Directory for comprometido, o atacante usará as credenciais de "Domain Admin" para logar no storage e executar um factory reset.

Ataques de Manipulação Temporal (NTP Poisoning)

A imutabilidade é intrinsecamente ligada ao tempo. Um objeto está protegido "até a data X". Os sistemas de storage dependem do NTP para saber "que dia é hoje". Um vetor de ataque elegante e devastador envolve a manipulação do relógio do sistema.

Se um atacante conseguir acesso root ou interceptar o tráfego NTP (em redes não seguras), ele pode forçar o relógio do storage a avançar para o ano 2099. Imediatamente, todas as políticas de retenção que expirariam nos próximos anos são consideradas "vencidas" pelo sistema. O Object Lock se desfaz logicamente, permitindo que scripts de deleção em massa limpem os dados sem disparar alarmes de violação de integridade, pois, para o sistema, a retenção já expirou legitimamente.

Defesa Contra Time Spoofing

Sistemas de armazenamento de classe empresarial (Enterprise) implementam relógios de hardware seguros e impedem alterações drásticas de tempo sem autorização multiparte. No entanto, em servidores white-box ou implementações definidas por software (SDS), essa proteção é frequentemente negligenciada.

💡 Dica Pro: Configure seu storage para usar múltiplas fontes de NTP autenticadas e, se possível, desabilite a permissão de alteração de horário via CLI para usuários padrão, exigindo acesso físico ou console local para tais mudanças.

Autorização Multiparte (MPA): O Novo Padrão

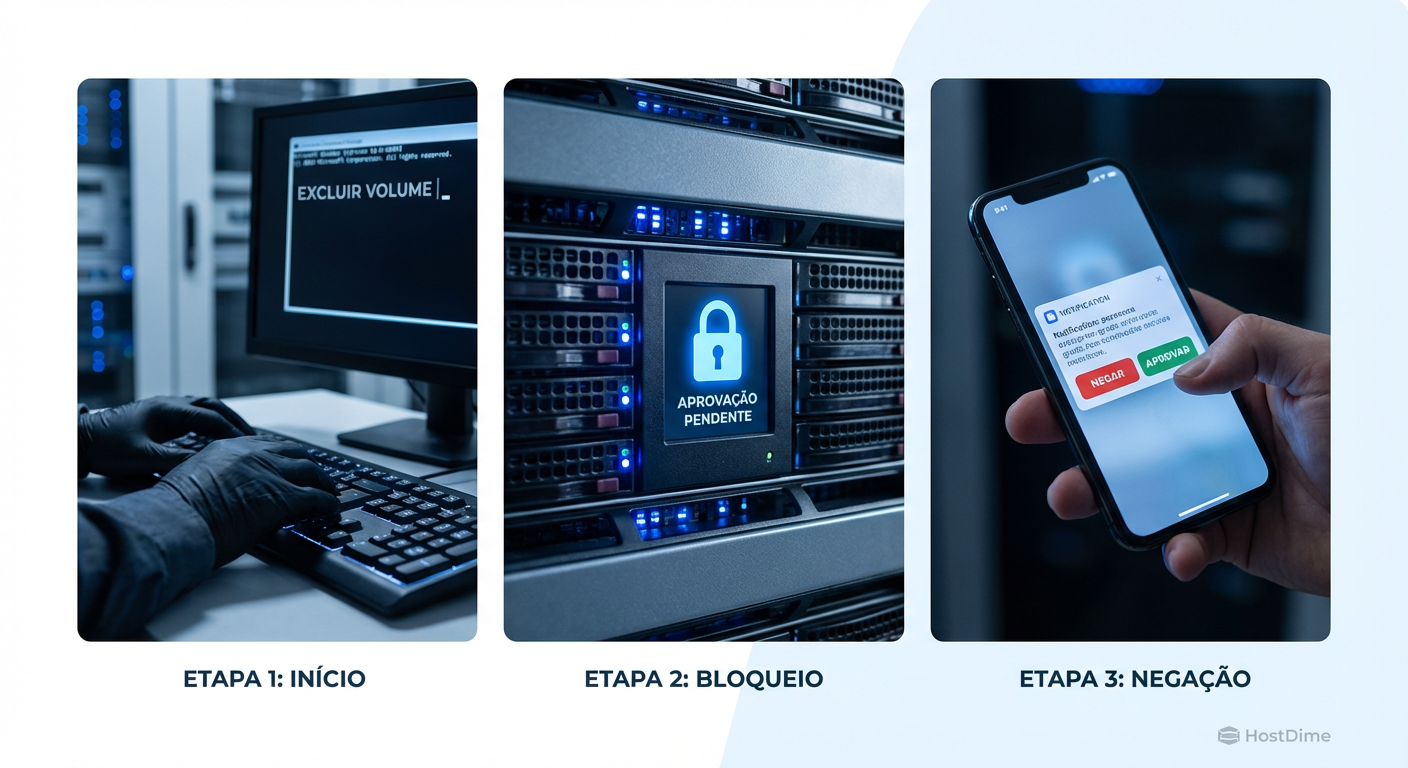

A resposta da indústria para o problema do "Administrador Malicioso" (ou comprometido) é a remoção da onipotência do usuário root para ações destrutivas. Isso é alcançado através da Autorização Multiparte (MPA - Multi-Party Authorization) ou Quórum.

Neste modelo, comandos críticos como delete volume, destroy pool, change retention policy ou factory reset não são executados imediatamente. Eles entram em um estado de "pendência de aprovação". O sistema gera um token ou alerta que deve ser aprovado por um segundo (ou terceiro) administrador, que obrigatoriamente deve possuir credenciais distintas e, idealmente, estar em um dispositivo físico diferente (MFA).

Figura: Fluxo de trabalho da Autorização Multiparte (MPA), onde uma ação destrutiva iniciada por um admin requer aprovação externa para ser executada.

Figura: Fluxo de trabalho da Autorização Multiparte (MPA), onde uma ação destrutiva iniciada por um admin requer aprovação externa para ser executada.

Implementação em Diferentes Cenários

Enterprise (Ex: Dell PowerProtect, Pure Storage): Muitas vezes chamado de "SafeMode" ou "Retention Lock", exige que o suporte do fabricante participe do processo de desativação da imutabilidade ou que dois oficiais de segurança aprovem a ação.

Open Source / Mid-Range: Soluções como MinIO oferecem Object Locking robusto, mas a proteção do servidor subjacente depende do endurecimento (hardening) do Linux. O uso de smart cards ou tokens de hardware (YubiKey) para acesso SSH é mandatório aqui.

Tabela Comparativa: Imutabilidade Padrão vs. Arquitetura Resiliente

Abaixo, comparamos a eficácia de diferentes abordagens de proteção de dados frente a um ataque direcionado com escalação de privilégios.

| Característica | Imutabilidade Lógica (Padrão) | Arquitetura Resiliente (Zero Trust) |

|---|---|---|

| Mecanismo de Trava | Flag de software (WORM/Object Lock). | Hardware + Software + Quórum Humano. |

| Vulnerabilidade ao Root | Alta. Root pode formatar discos ou deletar volumes. | Baixa. Comandos destrutivos exigem MPA/Quórum. |

| Proteção NTP | Depende do OS base (vulnerável). | Relógio Monotônico / Limite de desvio de tempo. |

| Isolamento | Frequentemente no mesmo domínio (AD/LDAP). | Domínio de gerenciamento isolado ou Air-Gap. |

| Custo de Gestão | Baixo (automático). | Médio/Alto (exige processos manuais de aprovação). |

| Recuperação | Rápida (se o storage sobreviver). | Garantida (design focado em sobrevivência). |

Protocolos de Recuperação e Isolamento

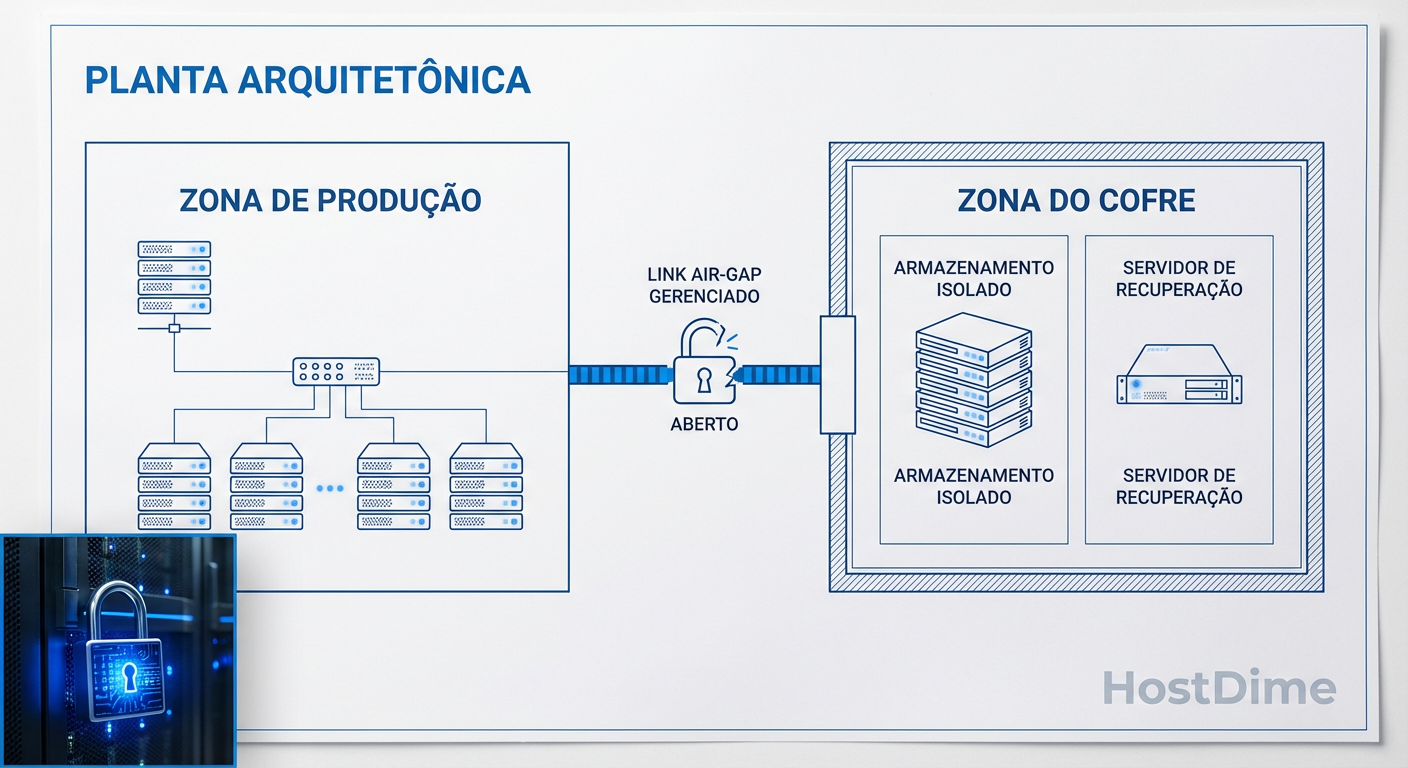

Quando a barreira lógica falha, a arquitetura física deve prevalecer. O conceito de Cyber Recovery Vault (Cofre de Recuperação Cibernética) tornou-se essencial. Diferente de um site de DR (Disaster Recovery) tradicional, que replica dados em tempo real (e consequentemente replica a corrupção ou deleção), o Cofre é desconectado.

A conexão entre a produção e o cofre é estabelecida apenas durante a janela de replicação e é iniciada de "dentro para fora" (o cofre puxa os dados). A interface de gerenciamento do cofre nunca é exposta à rede corporativa.

Figura: Arquitetura de um Cyber Recovery Vault, demonstrando o isolamento físico (air-gap) e o sentido da conexão para proteção máxima.

Figura: Arquitetura de um Cyber Recovery Vault, demonstrando o isolamento físico (air-gap) e o sentido da conexão para proteção máxima.

Para entusiastas e pequenas empresas, isso pode ser simulado:

Um NAS secundário que liga via Wake-on-LAN apenas para receber o backup e desliga em seguida.

Uso de discos USB rotativos que são fisicamente desconectados (o air-gap manual).

Uso de Immutable Buckets em nuvem pública com chaves de API que possuem permissão apenas de

PutObject, mas nunca deDeleteObject, armazenadas em um cofre de senhas separado.

O Futuro é a Desconfiança

A era do armazenamento passivo acabou. O storage não é mais apenas um repositório de bits; é a última linha de defesa de uma organização. A tendência para os próximos anos é a integração nativa de IA nos controladores de armazenamento para detectar padrões de I/O anômalos (como criptografia em massa ou deleção rápida) e bloquear o acesso automaticamente, mesmo que as credenciais usadas sejam legítimas.

Até que essa tecnologia seja onipresente, a recomendação é clara: assuma que suas credenciais de administrador serão roubadas. Projete seu sistema de armazenamento de modo que, mesmo com a senha de root em mãos, o atacante encontre barreiras intransponíveis de autorização multiparte e imutabilidade física. A segurança do dado não termina no software; ela começa na arquitetura.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure. (Foca na segurança abrangente de armazenamento).

SNIA Emerald™ Program: Especificações sobre eficiência e integridade de dados em sistemas de armazenamento.

RFC 5905: Network Time Protocol Version 4 (Essencial para entender as vulnerabilidades de tempo).

S3 Object Lock API Reference: Documentação técnica sobre os modos Governance e Compliance.

O S3 Object Lock protege contra um admin comprometido?

Não necessariamente. Se o atacante obtiver acesso root ao sistema operacional do storage ou ao console de gerenciamento (IPMI/iDRAC), ele pode deletar o volume inteiro ou resetar o array, ignorando o bloqueio lógico dos objetos.Como a manipulação de NTP afeta a imutabilidade?

Ataques de 'Time Spoofing' alteram o relógio do storage para uma data futura, fazendo o sistema acreditar que o período de retenção (WORM) já expirou, permitindo a exclusão imediata dos dados.O que é Autorização Multiparte (MPA) em storage?

É um controle de segurança que exige a aprovação de duas ou mais pessoas (identidades distintas) para executar ações destrutivas, como deletar volumes ou alterar políticas de retenção, mitigando o risco de credenciais roubadas.

Mariana Costa

Arquiteto de Proteção de Dados

"Transformo conformidade e segurança em estratégia. Desenho arquiteturas que protegem a integridade do dado em cada etapa do seu ciclo de vida, unindo privacidade e resiliência cibernética."