Imutabilidade não é blindagem: O vetor de exfiltração em storage WORM

Backups imutáveis impedem a deleção, mas não o roubo. Aprenda como Comandantes de Incidentes estão combatendo a exfiltração de dados em repositórios travados (Object Lock) em 2026.

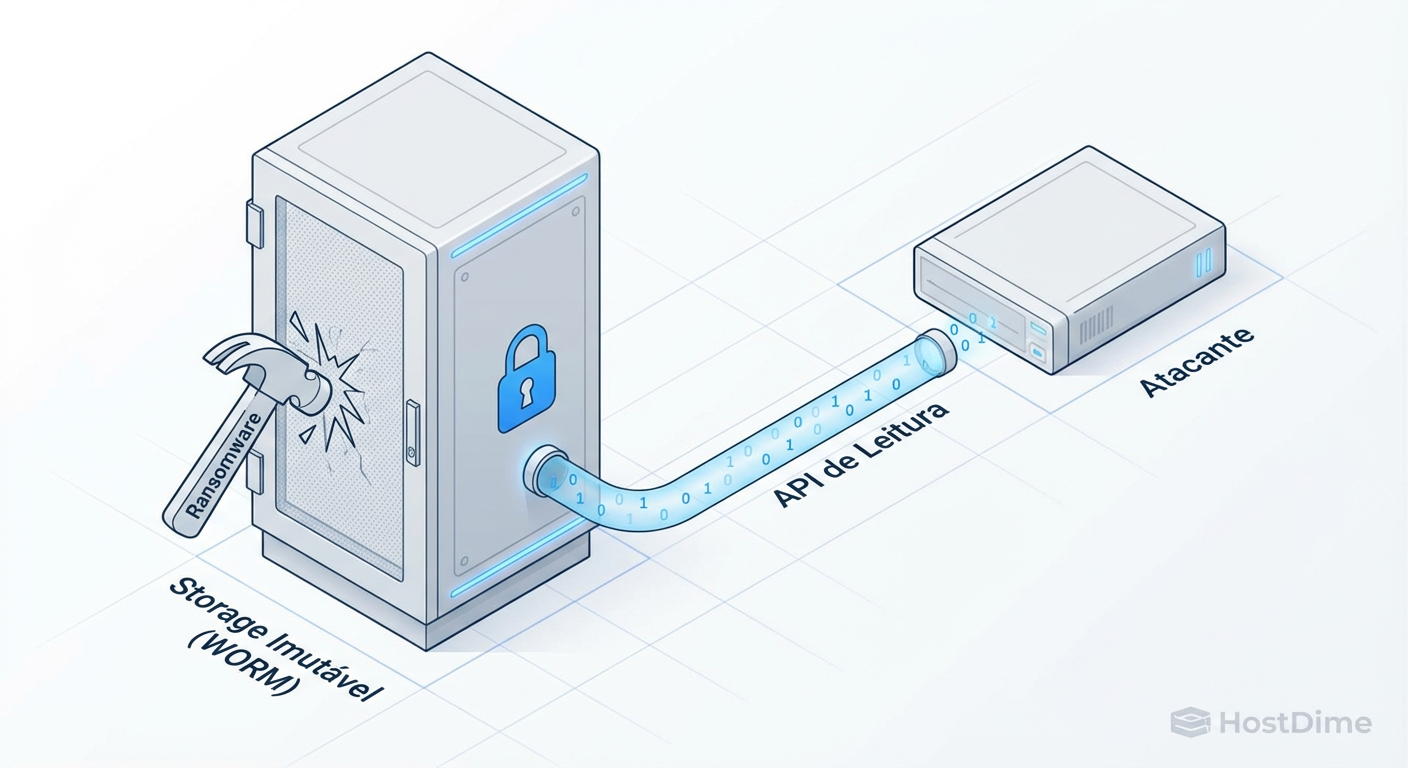

A indústria de armazenamento abraçou a imutabilidade como o "santo graal" da proteção contra ransomware. A lógica é sólida: se o dado não pode ser alterado ou deletado (WORM - Write Once, Read Many), o atacante não pode criptografá-lo para exigir resgate pela chave de descriptografia. No entanto, como Comandantes de Incidentes, observamos uma mudança tática nos adversários. Eles pararam de tentar quebrar a porta de aço da imutabilidade e começaram a usar as janelas abertas de leitura.

A imutabilidade garante a integridade e a disponibilidade do dado. Ela não garante a confidencialidade. Um bucket S3 com Object Lock ativado ou um repositório Linux Hardened (LHR) impede a destruição, mas não impede nativamente que um atacante com credenciais válidas execute um GET massivo, exfiltre seus petabytes de backup e inicie a extorsão baseada no vazamento de dados, e não na sua perda.

Resumo em 30 segundos

- A Falácia da Proteção Total: Storage imutável (WORM) bloqueia apenas comandos de escrita e deleção (

Put,Delete). Comandos de leitura (Get,List) continuam permitidos por padrão para usuários autenticados.- O Ponto Cego do Monitoramento: Equipes de Ops monitoram falhas de backup (ingress), mas raramente configuram alertas para picos de leitura (egress) em repositórios que deveriam ser "frios".

- A Solução de Identidade: A criptografia de repouso padrão (SSE-S3) é inútil contra exfiltração se a credencial for roubada. É necessário usar chaves gerenciadas pelo cliente (KMS-CMK) com políticas de acesso segregadas.

A mecânica da exfiltração em repositórios hardened

Para entender o risco, precisamos dissecar como o storage opera em nível de protocolo. Seja um appliance de deduplicação, um servidor com discos NVMe rodando MinIO, ou um bucket na nuvem pública, a imutabilidade é aplicada via metadados ou flags no sistema de arquivos (como o atributo +i no chattr do Linux ou retenção legal no S3).

Quando um atacante compromete uma credencial de serviço (Service Account) usada pelo software de backup, ele herda as permissões dessa conta. Em 90% das configurações que auditamos pós-incidente, essa conta possui permissões s3:GetObject e s3:ListBucket irrestritas para realizar verificações de integridade e restores de teste.

O atacante não precisa de um exploit de dia zero. Ele usa ferramentas legítimas como o AWS CLI, Rclone ou scripts Python. O comando é simples: listar todos os objetos e baixá-los para uma infraestrutura controlada por ele. Para o storage, isso é tráfego legítimo. O disco está lendo, a controladora está entregando I/O e a rede está fluindo. Não há erro de "Acesso Negado" para disparar um alerta no SIEM.

Figura: Diagrama ilustrando que a imutabilidade bloqueia a destruição, mas permite o fluxo de saída (exfiltração) via APIs de leitura legítimas.

Figura: Diagrama ilustrando que a imutabilidade bloqueia a destruição, mas permite o fluxo de saída (exfiltração) via APIs de leitura legítimas.

O silêncio dos logs de acesso

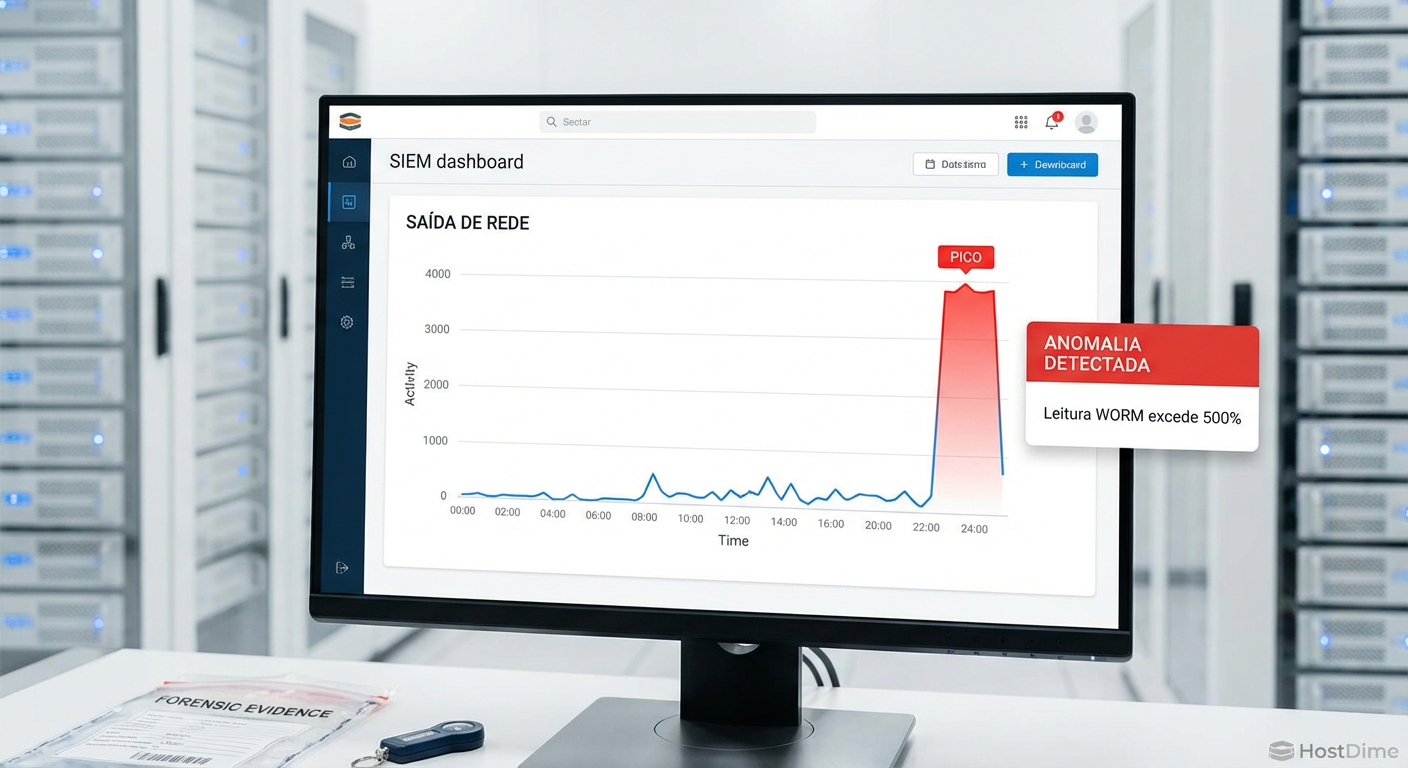

O perigo reside na normalidade da operação. Um backup incremental reverso ou uma operação de synthetic full gera leitura intensa no storage para consolidar blocos. Um atacante inteligente limita a taxa de exfiltração (throttling) para ficar logo abaixo dos picos habituais de manutenção do sistema de backup.

Se o seu storage está entregando 2GB/s de leitura durante a janela de backup, e o atacante está extraindo 50MB/s constantes durante 24 horas, isso passará despercebido na maioria dos painéis de monitoramento de infraestrutura que olham apenas para "saturação de link" ou "latência de disco".

O erro de negligenciar o tráfego de saída (Egress)

Em infraestruturas de armazenamento, temos um viés de confirmação focado na escrita. Queremos saber se o dado foi gravado com sucesso no disco. Monitoramos IOPS de escrita, latência de gravação e capacidade preenchida. O tráfego de saída (egress) é frequentemente ignorado, exceto quando gera custos na nuvem.

Em um cenário de "Bunker de Backup" ou "Air Gap Lógico", o tráfego de saída deveria ser zero ou próximo disso, exceto durante janelas de teste de restauração agendadas.

⚠️ Perigo: Se o seu repositório de backup "frio" (Archive/Glacier/Tape-out) apresenta tráfego de leitura contínuo fora de uma janela de Disaster Recovery, você está sendo exfiltrado. Não assuma que é um processo de "verificação de integridade" sem validar os logs.

Métricas de alta fidelidade para detecção

Para fechar essa brecha, a telemetria do storage deve ser configurada para alertar sobre anomalias de comportamento, não apenas de performance.

Contagem de Chamadas API (Get/List): Um pico repentino de chamadas

ListObjectsé o reconhecimento do terreno. O atacante está mapeando o que roubar.Volume de Bytes Enviados (Network Out): Estabeleça uma linha de base (baseline). Se a média de leitura é 50GB/dia (verificações aleatórias) e hoje subiu para 5TB, acione o PagerDuty.

Duração da Sessão de Leitura: Processos de backup são cíclicos. Uma conexão de leitura que persiste por horas ininterruptas para IPs externos ou desconhecidos é um indicador de compromisso.

Arquitetura de segregação com chaves KMS

Muitos administradores de storage acreditam que a criptografia "Server-Side" (SSE) protege os dados. Se você usa chaves gerenciadas pela plataforma (como SSE-S3 ou chaves padrão do array de storage), a chave reside junto com o dado. Se o atacante tem permissão de leitura no bucket/volume, o sistema de storage descriptografa o dado transparentemente e o entrega ao atacante. O dado sai do storage em texto plano (ou re-criptografado no túnel TLS, que o atacante controla).

A defesa real contra exfiltração em ambientes WORM exige a separação entre a permissão de acessar o objeto e a permissão de usar a chave para descriptografá-lo.

Tabela Comparativa: Estratégias de Criptografia em Storage

| Característica | SSE-Padrão (Platform Managed) | SSE-KMS (Customer Managed Keys - CMK) |

|---|---|---|

| Quem guarda a chave? | O provedor de storage/nuvem. | Você (ou seu time de SecOps). |

| Comportamento no GET | Descriptografa automático se tiver acesso ao arquivo. | Exige permissão no arquivo E na chave KMS. |

| Granularidade | Tudo ou nada. | Políticas específicas por chave/bucket. |

| Resposta a Incidente | Não é possível revogar acesso instantâneo sem deletar usuário. | Kill Switch: Desabilitar a chave torna os dados ilegíveis instantaneamente (Crypto-shredding). |

| Custo/Complexidade | Baixo/Nulo. | Custo por chamada de API e gestão de ciclo de vida. |

💡 Dica Pro: Implemente uma política de KMS onde a role de backup tem permissão de

kms:GenerateDataKey(para escrever/criptografar), mas a permissão dekms:Decrypté restrita a uma role separada de "Restore Operator", que exige MFA (Autenticação Multifator) para ser assumida. Isso quebra a cadeia de ataque automatizada.

Figura: Dashboard de monitoramento exibindo um pico anômalo de tráfego de saída (egress) em um repositório de backup, indicando exfiltração.

Figura: Dashboard de monitoramento exibindo um pico anômalo de tráfego de saída (egress) em um repositório de backup, indicando exfiltração.

Playbook de resposta para anomalias de leitura

Quando o alerta de "High Egress" tocar, a velocidade é crítica. O atacante já está com os dados em trânsito. Seu objetivo é cortar o fluxo antes que dados sensíveis completos sejam copiados.

Fase 1: Validação e Contenção (T+0 a T+15 min)

Verifique Janelas de Mudança: Confirme se não há um teste de DR autorizado ocorrendo.

Kill Switch no KMS (Se aplicável): Se você usa chaves gerenciadas pelo cliente (CMK), desabilite a chave associada ao bucket. Isso interrompe imediatamente qualquer leitura em andamento, retornando erros de criptografia para o atacante, mesmo que a sessão TCP continue ativa.

Bloqueio de Identidade: Se a leitura vem de uma Service Account específica, revogue as sessões ativas e aplique uma política

DenyAllinline.Isolamento de Rede: Em storages on-premise (NAS/SAN), corte a rota de saída do repositório para a internet ou para a rede de gerenciamento suspeita.

Fase 2: Análise Forense (T+1h)

Logs de Acesso: Analise os logs do storage (S3 Access Logs, NAS Audit Logs). Identifique quais objetos foram tocados. O atacante foi cirúrgico (bancos de dados, VIPs) ou oportunista (tudo)?

Origem do Tráfego: O IP de destino é interno (movimento lateral) ou externo (exfiltração direta)?

Revisão de Permissões: Como a credencial foi obtida? Verifique se houve dump de memória em servidores de backup ou credenciais hardcoded em scripts.

O futuro da defesa em storage

A imutabilidade continua sendo um pilar fundamental, mas não é mais suficiente sozinha. A próxima geração de defesas de storage deve integrar análise comportamental diretamente na controladora. Vemos movimentos de fabricantes implementando detecção de entropia e padrões de I/O anômalos diretamente no firmware dos arrays.

Até que essa tecnologia seja onipresente, a responsabilidade recai sobre a configuração arquitetural. Trate seu storage de backup não como um "bit bucket" passivo, mas como um sistema crítico que contém a propriedade intelectual da empresa. Se ele é imutável, garanta que ele também seja ilegível para quem não deve vê-lo. A blindagem real é feita de camadas: imutabilidade para integridade, criptografia segregada para confidencialidade e monitoramento de egress para detecção.

Referências & Leitura Complementar

NIST Special Publication 800-209: Security Guidelines for Storage Infrastructure (Foco em proteção de dados e recuperação).

AWS S3 Object Lock Documentation: Detalhes técnicos sobre modos de retenção (Compliance vs. Governance) e limitações de proteção.

SNIA (Storage Networking Industry Association): "Data Protection & Privacy" whitepapers sobre sanitização e criptografia de storage.

Veeam Hardened Repository Best Practices: Guia de implementação de repositórios imutáveis em Linux com foco em segurança de credenciais.

O S3 Object Lock impede a exfiltração de dados?

Não. O Object Lock (WORM) impede apenas a modificação ou deleção dos dados. Se um atacante tiver permissões de leitura (s3:GetObject), ele pode copiar os dados para fora, mesmo que não consiga criptografá-los ou destruí-los no local.Como detectar exfiltração em storage de backup?

Monitore métricas de 'Egress' (saída de dados) e contagem de chamadas de API de leitura (Get/List). Um pico repentino de leituras em um bucket de backup frio, fora de janelas de teste de restauração, é um indicador de compromisso de alta fidelidade.A criptografia padrão do bucket protege contra roubo?

Parcialmente. Se o atacante comprometer a identidade que tem acesso ao bucket, a criptografia transparente (SSE-S3) descriptografa automaticamente o dado para ele. A proteção real exige chaves gerenciadas pelo cliente (SSE-KMS) com políticas de acesso separadas, onde a role de backup pode escrever, mas não tem permissão irrestrita para descriptografar.

Roberto Xavier

Comandante de Incidentes

"Lidero equipes em momentos críticos de infraestrutura. Priorizo a restauração rápida de serviços e promovo uma cultura de post-mortem sem culpa para construir sistemas mais resilientes."