Imutabilidade no Datacenter: Hardened Linux vs Object Storage Local

Backup não existe, só restore. Descubra qual arquitetura de imutabilidade (HLR ou S3 Object Lock) salva sua infraestrutura quando o ransomware ganha acesso root.

Você já recebeu aquela ligação às 3 da manhã. O monitoramento ficou vermelho, os serviços pararam e uma nota de texto apareceu na área de trabalho do controlador de domínio. O ransomware não é mais um malware aleatório; é um modelo de negócios operado por humanos que sabem exatamente como sua infraestrutura funciona.

E a primeira coisa que eles atacam não é o banco de dados de produção. É o seu backup.

Se o seu repositório de backup está montado em um Windows via SMB ou iSCSI com permissões NTFS padrão, sinto informar: você não tem um backup, você tem uma pasta compartilhada esperando para ser criptografada. A indústria de proteção de dados mudou drasticamente para combater isso, trazendo a imutabilidade para o centro do palco. Hoje, a batalha pela sobrevivência dos dados no on-premise se divide em duas trincheiras principais: o Hardened Linux Repository e o Object Storage Local (S3).

Resumo em 30 segundos

- O problema: Repositórios baseados em Windows/SMB são vulneráveis porque as permissões de escrita permanecem abertas para contas de serviço ou administradores comprometidos.

- Hardened Linux: Transforma servidores Linux padrão em cofres usando o sistema de arquivos XFS e flags de imutabilidade, bloqueando até mesmo o usuário root de deletar arquivos recentes.

- Object Storage Local: Traz a API S3 e o recurso de Object Lock para dentro do datacenter, oferecendo uma camada de abstração lógica superior, mas com desafios de latência.

O colapso da segurança tradicional de storage

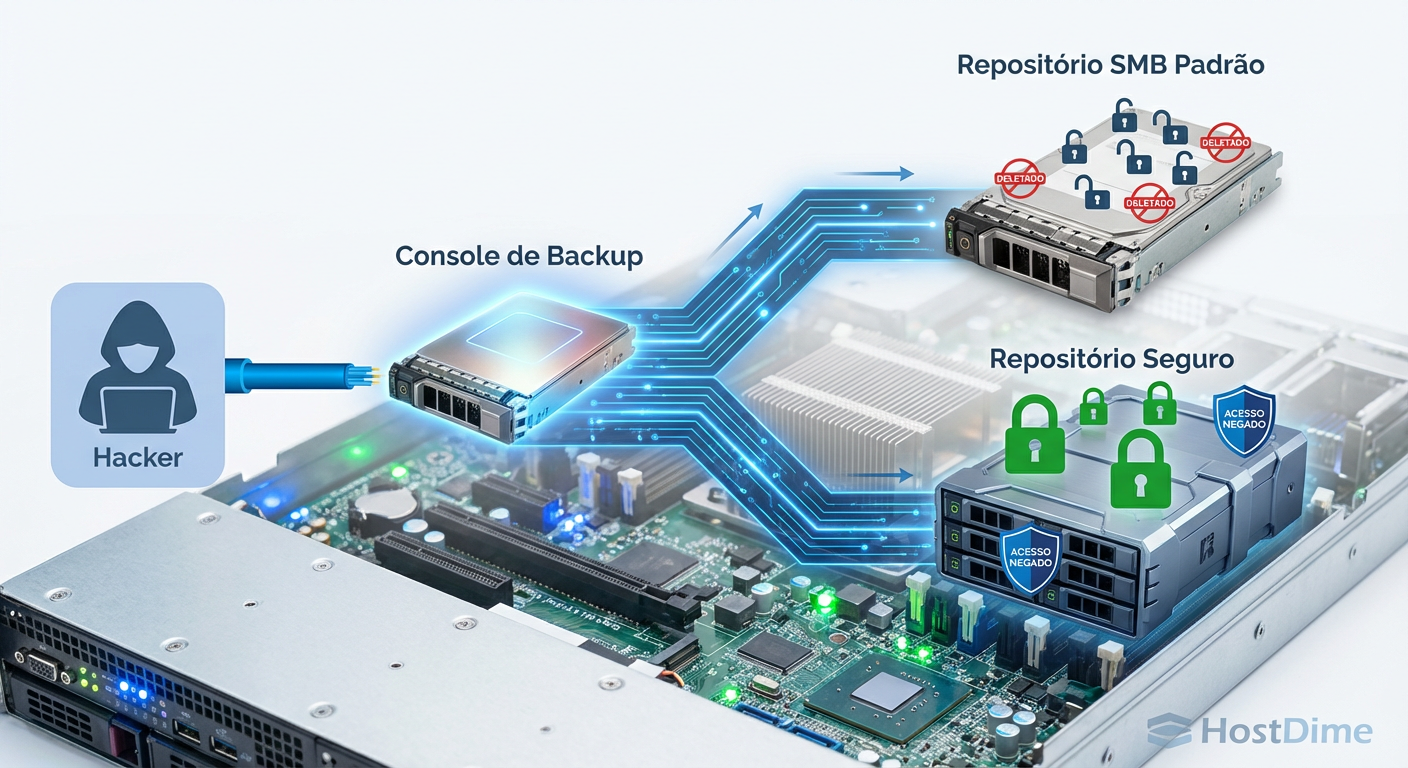

Por anos, confiamos na falácia de que "o servidor de backup está fora do domínio" seria proteção suficiente. Não é. Se um atacante ganha acesso ao console de gerenciamento de backup (o servidor de aplicação), ele herda as credenciais para falar com o storage.

Se esse storage for um volume NTFS ou um compartilhamento CIFS/SMB, o comando de delete ou overwrite enviado pelo software de backup (agora controlado pelo atacante) será obedecido prontamente pelo disco. O sistema de arquivos não sabe a diferença entre uma retenção legítima expirando e um ataque malicioso.

💡 Dica Pro: Snapshots de storage (LUN snapshots) não são backups imutáveis. Se o atacante tiver acesso à interface de gerenciamento do array de storage, ele deleta os volumes e os snapshots com dois cliques. Imutabilidade real exige que o dado esteja travado no nível da aplicação ou do protocolo, independente da administração do array.

Figura: O fluxo de ataque moderno: enquanto repositórios padrão obedecem comandos de deleção, repositórios imutáveis rejeitam a instrução mesmo vinda de administradores.

Figura: O fluxo de ataque moderno: enquanto repositórios padrão obedecem comandos de deleção, repositórios imutáveis rejeitam a instrução mesmo vinda de administradores.

Hardened Linux Repository: a fortaleza de blocos

A resposta imediata da indústria (liderada por vendors como a Veeam e seguida por outros) foi o conceito de Hardened Linux Repository. A ideia é genial pela simplicidade: usar recursos nativos do kernel Linux para proteger os dados.

Não estamos falando de um appliance proprietário caixa-preta. Estamos falando de um servidor x86 padrão (Dell, HPE, Lenovo) rodando Ubuntu ou RHEL, formatado com XFS.

Como funciona a mágica

O segredo reside na flag de imutabilidade estendida do sistema de arquivos (chattr +i). Quando o software de backup escreve o arquivo de backup (geralmente .vbk ou .vib), um serviço auxiliar no Linux aplica essa flag e define um período de retenção.

Durante esse período, ninguém pode deletar ou modificar o arquivo.

O usuário de serviço do backup? Não.

O administrador do Linux? Não.

O usuário Root? Não.

Para que isso funcione, o design de segurança exige:

Credenciais de uso único: O servidor de backup não guarda a senha do repositório Linux. Ele usa um certificado ou credencial temporária apenas para o deploy inicial dos serviços.

SSH Desabilitado: Após a configuração, o serviço SSH é desligado ou restrito drasticamente.

A grande vantagem aqui é a performance. Como estamos lidando com sistema de arquivos de bloco direto (Block Storage), a velocidade de escrita e leitura é limitada apenas pelos seus discos (NVMe/SSD) e controladora RAID. O XFS Reflink (Fast Clone) permite operações de synthetic full quase instantâneas, economizando espaço e IOPS.

Object Storage Local: a revolução do S3 On-Prem

Enquanto o Linux Hardened melhora o sistema de arquivos tradicional, o Object Storage Local tenta eliminar o sistema de arquivos da equação lógica. Historicamente, o protocolo S3 (Simple Storage Service) era coisa de nuvem pública (AWS). Mas a necessidade de escalabilidade e segurança trouxe o S3 para dentro do rack.

Soluções como MinIO, Cloudian, Scality e o novo Object First permitem que você monte clusters de storage que "falam" S3 nativamente.

O poder do Object Lock

A "bala de prata" aqui é o recurso de Object Lock (WORM - Write Once, Read Many). Diferente do Linux, onde a imutabilidade é um atributo de arquivo, no S3 ela é uma política de API.

Quando você configura o Compliance Mode no Object Lock:

Nenhum usuário, incluindo a conta root do storage, pode deletar a versão do objeto protegida.

Não existe "formatar o arquivo". O objeto existe em um bucket lógico protegido por algoritmos de dispersão (Erasure Coding).

⚠️ Perigo: Cuidado com o "Governance Mode". Nesse modo, usuários com permissões especiais de IAM podem remover a trava de imutabilidade. Para proteção contra ransomware, use sempre o Compliance Mode.

Figura: Diferença estrutural: Bloco (Linux XFS) vs Objeto (S3). O Object Storage adiciona metadados ricos e distribuição, mas insere latência na equação.

Figura: Diferença estrutural: Bloco (Linux XFS) vs Objeto (S3). O Object Storage adiciona metadados ricos e distribuição, mas insere latência na equação.

Batalha de arquiteturas: o confronto direto

Para o operador de backup que precisa garantir o Restore, qual escolher? A decisão passa por performance, custo e complexidade.

| Característica | Hardened Linux Repository (Block) | Object Storage Local (S3) |

|---|---|---|

| Protocolo | TCP/IP direto (Data Mover proprietário) | HTTP/HTTPS (REST API S3) |

| Performance de Ingestão | Altíssima (Velocidade nativa do disco) | Alta (Depende da implementação e rede) |

| Performance de Restore (IVMR) | Excelente (Latência de disco local) | Média/Boa (Overhead do protocolo HTTP) |

| Eficiência de Espaço | XFS Reflink (Deduplicação de bloco) | Erasure Coding (Melhor que RAID) |

| Complexidade | Média (Exige conhecimentos de Linux) | Alta (Gerenciar cluster S3 é complexo) |

| Escalabilidade | Vertical (Scale-up: Adicionar discos) | Horizontal (Scale-out: Adicionar nós) |

| Nível de Imutabilidade | OS-Level (chattr +i) | API-Level (Object Lock) |

A física do Restore e a latência de reidratação

Aqui é onde o marketing morre e a engenharia sobrevive. Fazer backup é fácil; fazer Instant VM Recovery (IVMR) é onde o storage chora.

No Hardened Linux, quando você monta uma VM direto do backup, o hypervisor (VMware/Hyper-V) lê blocos quase diretamente do disco XFS. A latência é mínima.

No Object Storage, existe uma tradução. O hypervisor pede um bloco SCSI, que precisa ser traduzido para uma chamada HTTP GET, buscar o objeto (ou fragmentos dele via Erasure Coding), remontar e entregar. Essa latência extra ("Time to First Byte") costumava tornar o Object Storage inviável para rodar VMs de produção a partir do backup.

Porém, com a chegada de redes 100GbE e storages All-Flash NVMe focados em S3, esse gap diminuiu drasticamente. Mas em hardware de entrada (HDDs mecânicos), o Hardened Linux ainda vence na latência de boot.

O cenário do pesadelo: acesso Root e destruição física

Vamos ser paranoicos. O atacante está na rede.

Cenário 1: Hardened Linux

O atacante tem credenciais de root do servidor Linux (o que já seria uma falha grave de design, pois o SSH deveria estar desligado ou usando MFA). Ele tenta rm -rf /backups.

O sistema responde: Operation not permitted.

Ele tenta remover a flag: chattr -i. Se o sistema foi bem desenhado, o binário chattr foi restrito ou o kernel está em modo seguro que impede a remoção da flag sem um reboot em modo de manutenção física.

Risco Residual: Se o atacante tiver acesso ao console de gerenciamento da controladora RAID (iDRAC/iLO), ele pode inicializar e destruir o Virtual Disk inteiro. Imutabilidade de software não protege contra formatação de hardware.

Cenário 2: Object Storage

O atacante tem as chaves de API de admin. Ele envia um DeleteObject.

A API responde: AccessDenied: Object is locked.

Ele tenta deletar o Bucket. Falha.

Risco Residual: Assim como no Linux, a destruição da infraestrutura física ou o "Factory Reset" do appliance de storage via console de gerenciamento físico é o vetor final.

Figura: A última linha de defesa: quando as credenciais falham, a imutabilidade lógica impede a destruição dos dados.

Figura: A última linha de defesa: quando as credenciais falham, a imutabilidade lógica impede a destruição dos dados.

O veredito do operador

Não existe "melhor", existe o adequado ao seu RTO (Recovery Time Objective) e orçamento.

Se você é uma empresa de médio porte, com 50TB a 200TB de dados e precisa de performance bruta de restore com custo controlado, o Hardened Linux Repository em um servidor físico denso (ex: Cisco UCS ou HPE Apollo) é imbatível. É simples, robusto e o XFS é maduro.

Se você é um Enterprise ou Service Provider gerenciando Petabytes, precisa de escalabilidade horizontal e quer se livrar da gestão de RAID tradicional, o Object Storage Local é o caminho. A capacidade do Erasure Coding de tolerar falhas de múltiplos nós e discos simultâneos supera o RAID 6 em resiliência para grandes volumes de dados.

Minha recomendação paranoica: Use os dois, se puder.

Tier de Performance (Recente): Hardened Linux para os últimos 7-14 dias. Restores ultrarrápidos.

Tier de Capacidade (Longo Prazo): Object Storage (On-prem ou Cloud) para retenção mensal/anual com Imutabilidade ativada.

E lembre-se: Imutabilidade protege contra deleção lógica. Ela não protege contra incêndio, roubo do servidor ou um funcionário mal-intencionado com uma chave de fenda. O Air Gap (fita ou disco desconectado) continua sendo a única garantia contra a destruição total.

Referências & Leitura Complementar

SNIA (Storage Networking Industry Association): "Object Drive Storage - The Evolution of Storage".

Veeam Hardened Repository Best Practices: Documentação técnica sobre implementação segura de XFS e permissões de usuário único.

Amazon S3 Object Lock RFC/Docs: Especificações do modo Compliance vs Governance que ditam o padrão de mercado.

NIST SP 800-209: Security Guidelines for Storage Infrastructure.

Perguntas Frequentes (FAQ)

O que acontece se eu perder a senha do root do repositório Linux Hardened?

Se a imutabilidade estiver ativa, nem o root consegue deletar os dados até o período de retenção expirar. Se você perder o acesso ao SO (perda de senha), os dados permanecem seguros no disco. No entanto, para recuperar o acesso de gerenciamento, você precisará reinstalar o Sistema Operacional e importar o disco de dados novamente no software de backup. É um transtorno administrativo, mas seus dados sobrevivem.Object Storage local é lento para Instant VM Recovery?

Historicamente, sim. A latência do protocolo S3 e o overhead de metadados causavam lentidão no boot de VMs. Porém, implementações modernas utilizando discos NVMe puros e redes de 100GbE reduziram drasticamente esse gap. Hoje, é viável para Tier 1 em muitos cenários, embora o Block Storage (Linux XFS) ainda tenha uma ligeira vantagem física em latência pura.Posso usar RAID 5 com Hardened Linux Repository?

Pode, mas é um risco inaceitável para um "bunker" de dados. Para repositórios grandes (acima de 40TB), o tempo de reconstrução de um RAID 5 e o risco matemático de um URE (Unrecoverable Read Error) durante o rebuild tornam o RAID 6 ou RAID 60 obrigatórios. Se você quer segurança, não economize um disco de paridade. No mundo do Object Storage, o Erasure Coding resolve isso de forma muito mais elegante e segura.

Silvio Zimmerman

Operador de Backup & DR

"Vivo sob o lema de que backup não existe, apenas restore bem-sucedido. Minha religião é a regra 3-2-1 e meu hobby é desconfiar da integridade dos seus dados."