Imutabilidade no Linux: A única barreira real entre seus dados e o ransomware

Backups padrão não salvam você de ransomware. Aprenda a configurar repositórios imutáveis no Linux (Hardened Repository) com XFS e impeça a deleção de dados até pelo root.

Imutabilidade no Linux: A única barreira real entre seus dados e o ransomware

Imagine o cenário: sexta-feira, 17h30. O alerta do sistema de monitoramento não é sobre latência de disco ou um serviço parado. É uma nota de resgate. Seus servidores de produção estão criptografados. O suor frio desce, mas você respira fundo e pensa: "Tudo bem, tenho backups". Você abre o console de backup e... ele está vazio. Ou pior, os arquivos de backup também estão criptografados com a extensão .locked.

Bem-vindo à realidade moderna do ransomware. Os atacantes não querem apenas seus dados operacionais; eles caçam ativamente sua infraestrutura de proteção de dados. Se o seu backup é deletável, ele não é um backup; é apenas uma cópia temporária esperando para ser destruída.

A única resposta técnica viável para esse cenário, que não envolve fitas LTO em um cofre físico (embora eu ainda ame fitas), é a imutabilidade baseada em Linux. Vamos dissecar como transformar um servidor Linux padrão em um bunker digital impenetrável.

Resumo em 30 segundos

- O Alvo Mudou: Ransomwares modernos atacam primeiro o catálogo de backup e os repositórios para garantir que você pague o resgate.

- SMB é Risco: Repositórios baseados em compartilhamentos de rede (SMB/CIFS) ou Windows integrados ao domínio são vetores de ataque fáceis para movimentação lateral.

- A Solução: Um Hardened Linux Repository usa o sistema de arquivos XFS com flags de imutabilidade (

+i) e credenciais descartáveis, impedindo que até mesmo o administrador do backup delete os dados antes do tempo estipulado.

O silêncio aterrorizante de um console comprometido

A falha fundamental na maioria das arquiteturas de backup legadas é a confiança. Confiamos que as credenciais de administrador do domínio são seguras. Confiamos que a segmentação de VLAN é suficiente. A realidade é que, uma vez que um atacante obtém privilégios administrativos na rede (Domain Admin), ele possui as chaves do reino.

Se o seu repositório de backup é um servidor Windows ingressado no domínio ou um NAS apresentando um compartilhamento SMB, o atacante pode simplesmente navegar até o caminho \\backup-server\repo e executar um del *.*. Ou pior, o próprio software de ransomware faz isso automaticamente.

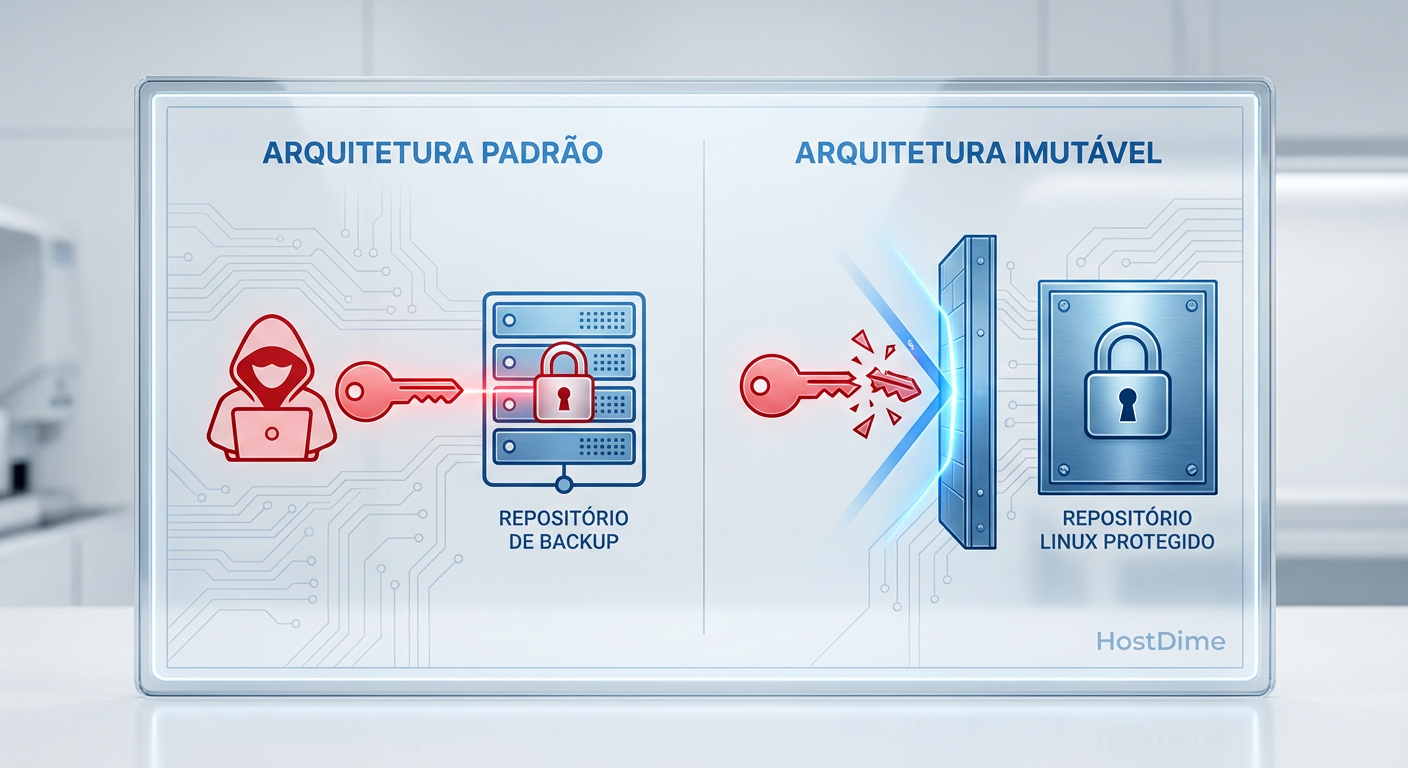

A imutabilidade não é um recurso de "luxo"; é a linha final de defesa. Ela inverte a lógica de permissão: em vez de perguntar "quem tem permissão para deletar?", o sistema afirma "ninguém pode deletar, não importa quem seja".

Figura: Comparativo visual: A vulnerabilidade de repositórios padrão versus a barreira física lógica de um Repositório Linux Endurecido.

Figura: Comparativo visual: A vulnerabilidade de repositórios padrão versus a barreira física lógica de um Repositório Linux Endurecido.

Por que o root do Linux é o melhor amigo do atacante

Muitos administradores de storage pensam: "Vou colocar meus backups em um Linux, então estou seguro contra vírus de Windows". Isso é uma meia verdade perigosa. Se você habilitar o SSH e usar uma senha de root fraca (ou pior, a mesma senha usada em outros sistemas), o Linux é tão vulnerável quanto qualquer outro OS.

O problema não é o sistema operacional, é o acesso. Se um atacante comprometer as credenciais de root, ele pode:

Desmontar volumes.

Formatar discos.

Alterar atributos de arquivos.

O conceito de Hardened Repository (Repositório Endurecido) visa remover o fator humano e o acesso remoto da equação. A regra de ouro aqui é: o servidor de backup não deve ter SSH habilitado permanentemente e o serviço de gerenciamento de backup não deve ter a senha de root salva.

Arquitetando o hardened repository com XFS

Para construir essa fortaleza, precisamos de dois ingredientes técnicos principais no nível de armazenamento: um sistema de arquivos robusto e um mecanismo de bloqueio de nível de kernel.

O papel do XFS e Reflink

Não use EXT4 ou ZFS para este propósito específico se estiver buscando a integração padrão de mercado (como a recomendada pela Veeam). O XFS é o rei aqui devido à tecnologia Reflink (Fast Clone).

Quando seu software de backup precisa criar um "Synthetic Full" (sintetizar um backup completo a partir de incrementais anteriores), em um sistema tradicional, ele precisaria ler e reescrever terabytes de dados. Isso castiga os IOPS dos seus discos e duplica o consumo de espaço.

Com XFS Reflink, o sistema de arquivos apenas cria novos ponteiros para os blocos de dados existentes. O processo é quase instantâneo e não consome espaço adicional. É eficiência de armazenamento pura, vital para manter janelas de backup curtas e custos de disco controlados.

A flag de imutabilidade

A mágica de segurança acontece com o atributo estendido do sistema de arquivos. No Linux, o comando chattr +i torna um arquivo imutável.

Uma vez aplicada essa flag:

O arquivo não pode ser deletado.

O arquivo não pode ser renomeado.

O arquivo não pode ser sobrescrito.

Links simbólicos não podem apontar para ele.

Isso é aplicado no nível do sistema de arquivos. Mesmo que o software de backup seja hackeado e envie um comando de "delete todos os backups expirados", o sistema operacional retornará um erro de "Operation not permitted".

💡 Dica Pro: Ao dimensionar o storage para um repositório imutável, adicione uma margem de segurança de 20% no espaço em disco. Como os arquivos não podem ser deletados até que a imutabilidade expire, você não pode fazer uma "limpeza de emergência" se o disco encher. Disco cheio em repositório imutável é um incidente crítico de parada de backup.

Figura: Visualização da tecnologia XFS Reflink: Múltiplos arquivos de backup apontando para os mesmos blocos físicos no disco, protegidos por cadeados de imutabilidade.

Figura: Visualização da tecnologia XFS Reflink: Múltiplos arquivos de backup apontando para os mesmos blocos físicos no disco, protegidos por cadeados de imutabilidade.

Comparativo: Repositório Padrão vs. Hardened Linux

Para quem ainda está em dúvida sobre a migração, veja a diferença estrutural:

| Característica | Repositório Windows/NAS (SMB) | Hardened Linux Repository (XFS) |

|---|---|---|

| Protocolo de Transporte | SMB/CIFS (Vulnerável a sniffing/exploits) | Data Mover Proprietário (Porta única TCP) |

| Superfície de Ataque | Alta (RPC, NetBIOS, Integração AD) | Mínima (Apenas porta de tráfego de dados) |

| Proteção contra Delete | Lixeira (facilmente contornável) | Imutabilidade via Kernel (chattr +i) |

| Eficiência de Espaço | Baixa (Duplicação frequente) | Alta (Fast Clone / Reflink) |

| Dependência de Credencial | Admin do Domínio (Risco Crítico) | Credenciais Single-Use (Sem persistência) |

O teste de fogo: tentando deletar como superusuário

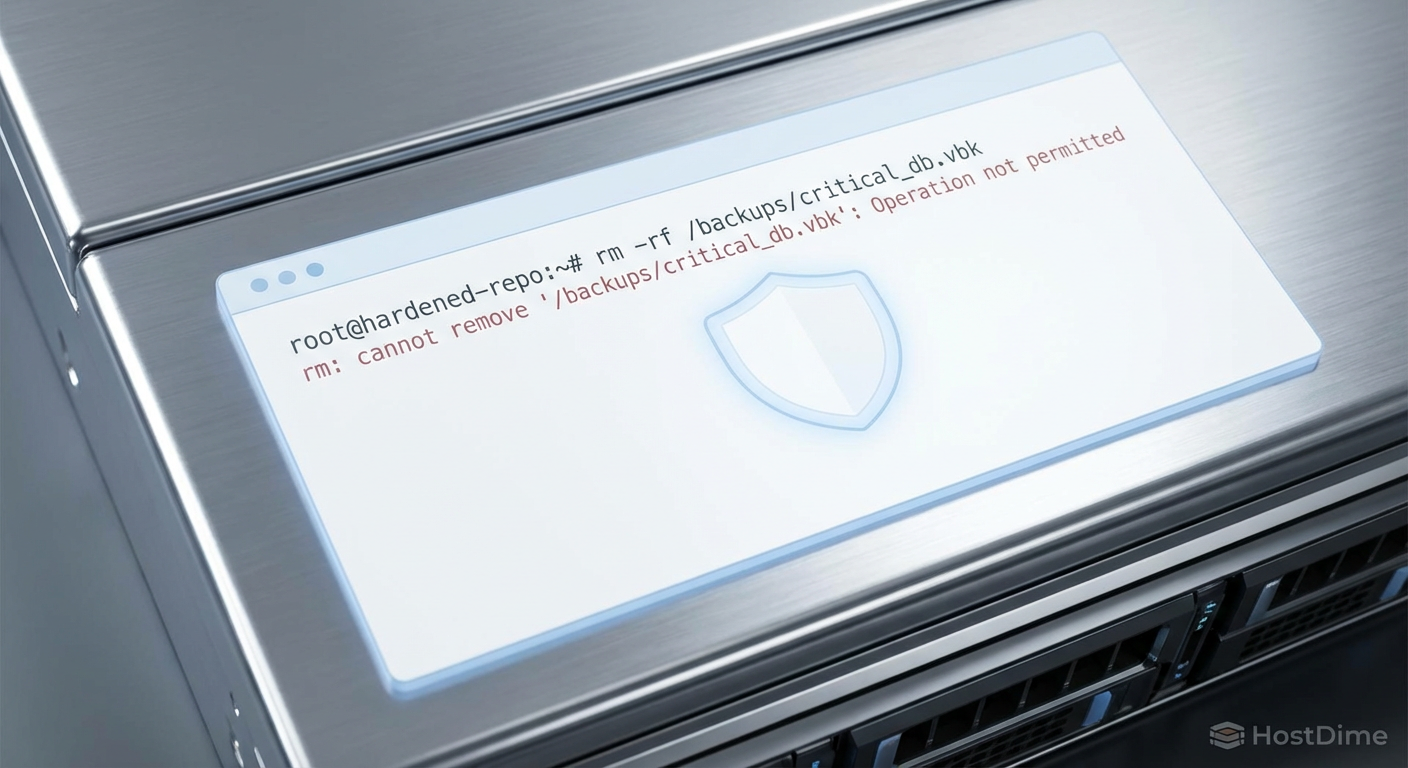

A teoria é linda, mas a prática é onde o coração acelera. Vamos simular o que acontece quando um atacante (ou um administrador estressado) tenta destruir os dados em um repositório devidamente configurado.

Imagine que você logou no servidor via console físico (já que o SSH deve estar desligado). Você navega até o diretório dos backups:

cd /mnt/backup-repo/backups/

ls -l

Você vê os arquivos .vbk e .vib. Agora, o teste final. Você tenta o comando que faria qualquer profissional de TI chorar:

rm -rf *.vbk

Em um sistema normal, o cursor piscaria por um segundo e seus dados sumiriam. No Hardened Repository, o resultado é uma cascata de mensagens:

rm: cannot remove 'Backup_Job_1.vbk': Operation not permitted

rm: cannot remove 'Backup_Job_2.vbk': Operation not permitted

...

Essa mensagem de "Operation not permitted" é a coisa mais bonita que você verá em um terminal. Ela significa que a barreira funcionou. O atributo i (immutable) impediu a chamada de sistema unlink.

Para deletar esse arquivo, o atacante precisaria:

Ter acesso físico ao servidor ou reabilitar o SSH (que deve exigir MFA ou chaves físicas).

Logar como root.

Executar

chattr -i arquivo.Executar

rm arquivo.

Ao remover a persistência das credenciais e o acesso remoto, você torna os passos 1 e 2 exponencialmente mais difíceis, transformando um ataque de ransomware automatizado de 5 segundos em uma operação de invasão manual complexa e demorada.

Figura: A prova real: O terminal Linux rejeitando o comando de deleção do usuário root devido à flag de imutabilidade.

Figura: A prova real: O terminal Linux rejeitando o comando de deleção do usuário root devido à flag de imutabilidade.

O Veredito do Paranoico

Não existe "se" você for atacado, mas "quando". A imutabilidade no Linux não é apenas uma funcionalidade de software; é uma mudança de filosofia na arquitetura de storage. Ela traz de volta o conceito de "Air Gap" lógico para o mundo conectado.

Seus discos NVMe e arrays de armazenamento são rápidos, mas velocidade sem controle é apenas um caminho mais rápido para o desastre. Implemente a regra 3-2-1-1-0 (3 cópias, 2 mídias, 1 offsite, 1 imutável/offline, 0 erros). Se você não tiver esse "1" imutável, considere que você não tem backup nenhum.

Proteja o root. Isole o repositório. Durma tranquilo.

Perguntas Frequentes (FAQ)

O usuário root pode deletar arquivos imutáveis?

Tecnicamente, sim, mas não diretamente. O root precisa primeiro remover o atributo de imutabilidade (chattr -i) para depois deletar. O segredo do Hardened Repository é impedir o acesso remoto ao root (desabilitando SSH ou usando credenciais de uso único), criando uma barreira onde nem mesmo um hacker com credenciais administrativas roubadas consegue executar o comando de desbloqueio.Por que usar XFS em vez de EXT4 ou ZFS para repositórios?

O XFS possui a tecnologia 'Reflink' (Fast Clone), que permite criar cópias sintéticas de backups quase instantaneamente sem consumir espaço extra. Além disso, sua integração nativa com flags de imutabilidade é extremamente estável e performática para grandes volumes de dados, sendo o padrão recomendado por líderes de mercado como a Veeam.Um NAS comum (Synology/QNAP) serve como repositório imutável?

Depende. Embora muitos NAS modernos ofereçam 'snapshots imutáveis', eles frequentemente rodam sobre sistemas proprietários e expõem protocolos vulneráveis (SMB/NFS). Um servidor Linux dedicado (Hardened Repository) com armazenamento DAS (Direct Attached Storage) ou SAN oferece uma superfície de ataque drasticamente menor, pois elimina a camada de gestão web do NAS que frequentemente sofre exploits.Referências & Leitura Complementar

Red Hat Enterprise Linux: Chattr and Lsattr Command Guide - Documentação oficial sobre atributos de arquivo.

Veeam Backup & Replication: Hardened Repository Best Practices - Guia de arquitetura de segurança.

SNIA (Storage Networking Industry Association): Data Protection & Privacy - Padrões da indústria para proteção de dados.

Silvio Zimmerman

Operador de Backup & DR

"Vivo sob o lema de que backup não existe, apenas restore bem-sucedido. Minha religião é a regra 3-2-1 e meu hobby é desconfiar da integridade dos seus dados."