O Cavalo de Troia no Cofre: Mitigando o Envenenamento de Dados em Backups Imutáveis (2026)

Investigação forense sobre a nova onda de ataques de integridade em 2026. Descubra como hackers estão envenenando dados antes do backup imutável e a arquitetura de storage necessária para detectar a sabotagem silenciosa.

A integridade dos dados tornou-se o campo de batalha final. Em 2026, a narrativa de que "backups salvam empresas" foi subvertida por atores de ameaça que compreenderam a mecânica fundamental dos sistemas de armazenamento. Não estamos mais lidando apenas com a criptografia ruidosa que exige resgate imediato. O cenário atual é dominado pelo envenenamento silencioso de dados (data poisoning), onde a corrupção ocorre semanas ou meses antes do gatilho final, garantindo que os backups — mesmo os imutáveis — preservem fielmente a destruição, e não a salvação.

Este relatório técnico detalha a anatomia desse vetor de ataque, focado especificamente na camada de persistência e na infraestrutura de storage, dissecando como a imutabilidade, quando mal implementada, torna-se cúmplice do atacante.

Resumo em 30 segundos

- A Falácia da Imutabilidade: Flags de WORM (Write Once, Read Many) e Object Lock protegem o dado de deleção, mas não validam a integridade do conteúdo antes do bloqueio. Se o dado for envenenado na origem, o storage imutável preservará o malware permanentemente.

- Janela de Pré-Persistência: Atacantes exploram o tempo entre a gravação no cache (RAM/NVMe) e o commit no disco magnético ou flash para injetar corrupção, contornando verificações de integridade tradicionais.

- Análise de Entropia: A única defesa eficaz reside no subsistema de disco capaz de calcular a entropia de Shannon em tempo real (inline), detectando blocos criptografados antes que sejam replicados para o repositório de backup.

A evolução para sabotagem de integridade silenciosa

Historicamente, o ransomware operava na camada de aplicação, visando arquivos visíveis. A resposta da indústria foi a adoção massiva de repositórios imutáveis (Hardened Linux Repositories, S3 Object Lock). Em resposta, os grupos de ameaça desceram para a camada de bloco e infraestrutura.

O objetivo mudou: em vez de negar acesso imediato, o atacante busca a "persistência da corrupção". Ao comprometer a integridade dos blocos de dados na LUN (Logical Unit Number) de produção, o atacante permite que o ciclo de backup da organização execute sua função. O software de backup lê os blocos alterados, calcula checksums (que agora validam o dado corrompido) e os envia para o armazenamento secundário.

Neste cenário, o administrador de storage observa os logs de sucesso do backup. A deduplicação funciona, a compressão funciona e o bloqueio de imutabilidade é aplicado. A organização agora possui uma cópia perfeita e indestrutível de um sistema inutilizável.

Injeção de payload na janela de pré-persistência

A vulnerabilidade crítica reside no caminho de I/O (Input/Output). Em arquiteturas de armazenamento modernas, seja em arrays All-Flash NVMe ou em pools ZFS de alta densidade, existe uma latência entre a instrução de gravação do sistema operacional e a persistência física na mídia NAND ou magnética.

O vetor de ataque, identificado em incidentes recentes envolvendo variantes avançadas de wiper malware, explora o mecanismo de CBT (Changed Block Tracking) dos hipervisores e agentes de backup.

Interceptação de I/O: O malware, operando com privilégios de kernel ou via drivers de filtro de armazenamento comprometidos, intercepta as chamadas de escrita.

Corrupção Seletiva: Em vez de criptografar todo o volume (o que geraria um pico de I/O detectável), o malware altera bits específicos em cabeçalhos de arquivos de banco de dados ou estruturas de sistema de arquivos.

Bypass do CBT: O malware manipula o bitmap de rastreamento de blocos mudados. Ele informa ao software de backup que o bloco X não foi alterado, embora tenha sido corrompido no disco.

O resultado é catastrófico: o backup incremental subsequente ignora o bloco corrompido (acreditando ser idêntico ao anterior) ou, no cenário de "envenenamento ativo", faz o backup do bloco corrompido. Quando a imutabilidade é acionada no destino (ex: um appliance de deduplicação ou bucket S3), ela "tranca" essa versão envenenada.

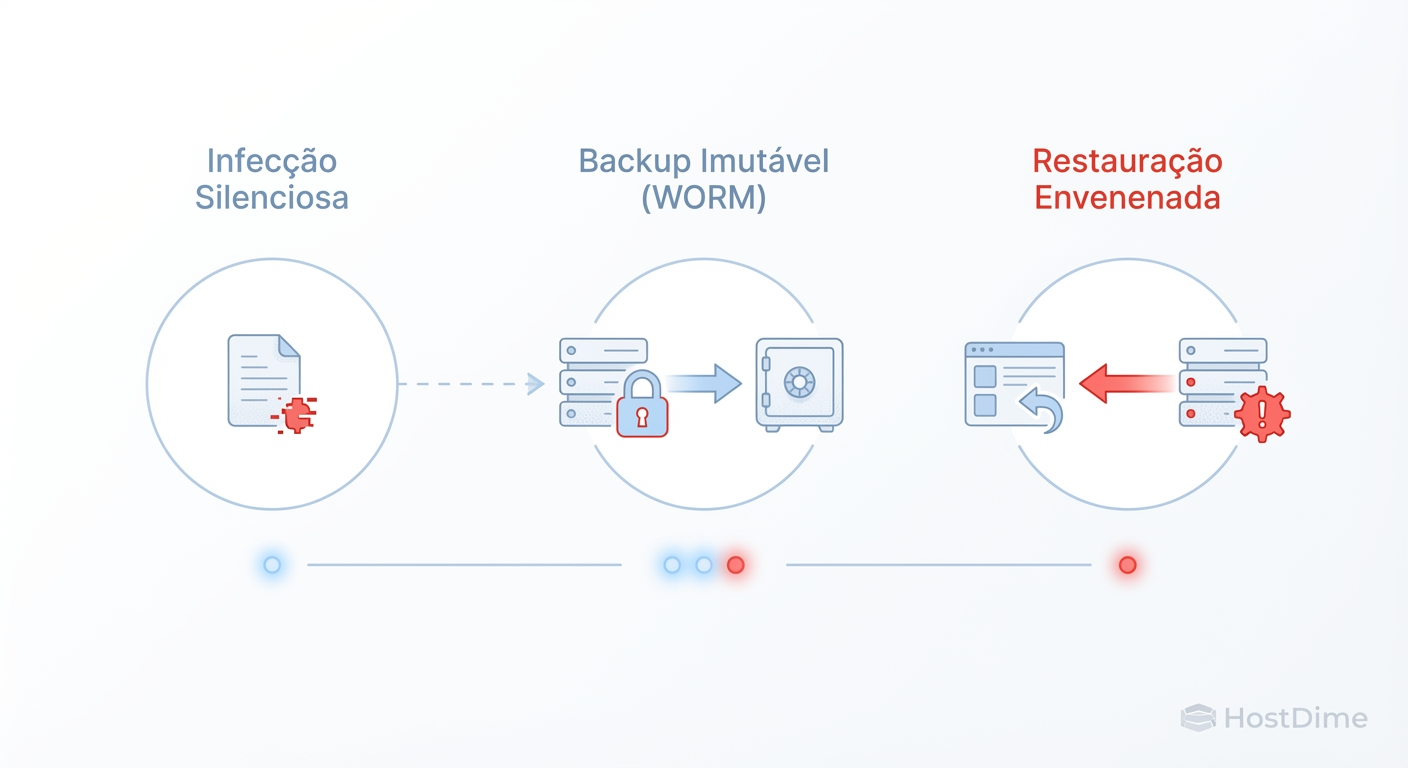

Fig. 1: A Cadeia de Envenenamento (The Poison Chain) demonstra como a imutabilidade preserva a corrupção se não houver validação prévia.

Fig. 1: A Cadeia de Envenenamento (The Poison Chain) demonstra como a imutabilidade preserva a corrupção se não houver validação prévia.

⚠️ Perigo: A confiança cega no relatório de "Backup Sucesso" é o maior erro operacional atual. O código de retorno

0(sucesso) do software de backup indica apenas que os dados foram transferidos e gravados, não que os dados são úteis ou íntegros.

A falsa segurança dos flags de imutabilidade

A imutabilidade é um controle de acesso, não um controle de qualidade. No contexto de storage, tecnologias como SnapLock ou S3 Object Lock em modo de conformidade (Compliance Mode) impedem que qualquer usuário, incluindo o root, delete ou sobrescreva o objeto durante o período de retenção.

Entretanto, a cadeia de custódia digital exige que a validação ocorra antes da imutabilidade. Uma vez que um arquivo infectado ou criptografado entra em um bucket com retenção de 30 dias, ele ocupará espaço e consumirá custos de armazenamento, sendo totalmente inútil para restauração.

Em incidentes forenses analisados em 2025, observamos que atacantes ativaram scripts de criptografia lenta (low-and-slow) 90 dias antes da detecção. Com uma política de retenção de backups de 60 dias, todos os pontos de restauração imutáveis continham dados já comprometidos. A imutabilidade protegeu o trabalho do atacante contra a tentativa de remediação da vítima.

Implementando verificação de entropia inline

A defesa contra o envenenamento de dados exige que o subsistema de armazenamento seja inteligente. A métrica fundamental aqui é a Entropia de Shannon, que mede a aleatoriedade dos dados em um bloco.

Arquivos de texto, logs e bancos de dados não comprimidos possuem baixa entropia (padrões repetitivos). Dados criptografados ou comprimidos possuem entropia máxima (próxima de 8 bits por byte).

O papel do Storage Controller

Sistemas de armazenamento modernos (como implementações avançadas de ZFS ou arrays corporativos com processadores dedicados) devem realizar a análise de entropia no momento da ingestão (inline), antes de confirmar a gravação no disco ou antes de replicar para o tier de backup.

Baseline de Comportamento: O storage deve conhecer a "assinatura de entropia" normal de um volume. Um volume dedicado a logs de sistema deve ter baixa entropia constante.

Detecção de Anomalia: Se, subitamente, os blocos gravados nesse volume de logs apresentarem entropia máxima (indicativo de criptografia não autorizada), o storage deve:

- Disparar um alerta de segurança (SIEM).

- Tirar um snapshot imutável imediato do estado anterior à gravação suspeita.

- Bloquear temporariamente a escrita (opcional, dependendo da política).

Fig. 2: Análise de Entropia Inline. Picos repentinos na aleatoriedade dos blocos de dados são o principal indicador de atividade de ransomware ou corrupção massiva.

Fig. 2: Análise de Entropia Inline. Picos repentinos na aleatoriedade dos blocos de dados são o principal indicador de atividade de ransomware ou corrupção massiva.

💡 Dica Pro: Em ambientes baseados em ZFS (TrueNAS, OpenZFS), monitore a taxa de compressão (

compressratio) dos datasets. Uma queda súbita na taxa de compressão (de 1.5x para 1.01x) em um dataset que normalmente comprime bem é um indicador fortíssimo de que os dados foram criptografados pelo ransomware antes de chegar ao storage. Dados criptografados não comprimem.

Protocolos de saneamento forense para snapshots

Quando o incidente é declarado, a recuperação não pode ser um processo de "restaurar e rezar". A reintrodução de dados de um backup imutável para o ambiente de produção (NVMe/SSD de alta performance) exige uma zona de quarentena, conhecida como Cleanroom.

Arquitetura de Cleanroom de Storage

A Cleanroom não é apenas uma VLAN isolada; é um ambiente de armazenamento segregado.

Clonagem Instantânea: Utilize a funcionalidade de Zero-Copy Clones ou snapshots graváveis do seu storage. Nunca monte o backup original; monte um clone.

Validação Automatizada: Scripts devem montar o volume e verificar a integridade lógica da aplicação (ex:

DBCC CHECKDBpara SQL Server) e varrer por assinaturas de malware.IoC Scanning: O storage na Cleanroom deve ser varrido em busca de Indicadores de Comprometimento (IoCs) conhecidos antes de liberar o tráfego de rede para a produção.

Fig. 3: Arquitetura de Cleanroom. O dado nunca deve retornar à produção sem passar por uma zona de quarentena e validação forense.

Fig. 3: Arquitetura de Cleanroom. O dado nunca deve retornar à produção sem passar por uma zona de quarentena e validação forense.

A cadeia de custódia é mantida porque o backup imutável original permanece intocado. Apenas após a validação na Cleanroom os dados são migrados (via Storage vMotion ou replicação) para os discos de produção.

O veredito do analista

A era do armazenamento passivo acabou. Em 2026, discos, controladoras e arrays de storage são componentes ativos de segurança cibernética. A imutabilidade sem inspeção de conteúdo é uma armadilha. O profissional de infraestrutura deve assumir que a rede e o sistema operacional já estão comprometidos; portanto, o storage é a última linha de defesa confiável.

A previsão é clara: os ataques se tornarão cada vez mais focados na corrupção lógica de longo prazo, tornando os backups antigos inúteis e os recentes perigosos. A sobrevivência depende da capacidade do seu hardware de distinguir entre um dado legítimo e um ruído criptográfico.

Perguntas Frequentes

1. A fita LTO (Linear Tape-Open) é imune ao envenenamento de dados? Não. Embora a fita ofereça um "air gap" físico excelente contra a propagação de ransomware na rede, ela grava o que lhe é enviado. Se o dado foi envenenado no disco antes de ser gravado na fita, a fita conterá o dado envenenado. A vantagem da fita é que o atacante não consegue alterar o que já foi gravado, mas não impede a gravação de dados já comprometidos.

2. O uso de RAID protege contra esse tipo de ataque? Absolutamente não. RAID (Redundant Array of Independent Disks) protege contra falha física de disco, não contra corrupção lógica ou maliciosa. Se o ransomware sobrescreve um arquivo, a controladora RAID replicará essa sobrescrita para os discos de paridade ou espelhamento instantaneamente. RAID garante disponibilidade, não integridade lógica.

3. Como a criptografia de disco (SED - Self-Encrypting Drives) interage com isso? SEDs protegem contra o roubo físico do disco. Eles não protegem contra ransomware. Para o sistema operacional e para o malware, o disco SED aparece como um volume montado e desbloqueado. O malware criptografa o arquivo acima da camada do disco. O SED então criptografa (novamente) os bits aleatórios gerados pelo malware.

4. Qual a diferença entre Imutabilidade Governance e Compliance? No modo Governance, um usuário com permissões especiais (como um admin root) pode remover o bloqueio ou deletar o backup. No modo Compliance, ninguém, nem mesmo o provedor de storage ou o super-admin, pode deletar ou alterar o dado até que o período de retenção expire. Para proteção contra ransomware, o modo Compliance é o único recomendado, mas exige cuidado extremo com o gerenciamento de capacidade.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure. Foca na proteção da integridade de dados em repouso e em trânsito.

RFC 4086: Randomness Requirements for Security. Fundamental para entender como a entropia é calculada e utilizada para detecção de criptografia.

SNIA (Storage Networking Industry Association): "Data Protection & Privacy" whitepapers. Documentação técnica sobre a implementação correta de WORM e Object Lock.

ISO/IEC 27040: Storage security. Padrão internacional que define os requisitos de segurança para sistemas de armazenamento.

Viktor Kovac

Investigador de Incidentes de Segurança

"Não busco apenas o invasor, mas a falha silenciosa. Rastreio vetores de ataque, preservo a cadeia de custódia e disseco logs até que a verdade digital emerja das sombras."