O fim da confiança cega: quando o backup imutável preserva o veneno

Em 2026, a imutabilidade já não basta. Descubra como o envenenamento de dados (Data Poisoning) contorna o WORM e como arquitetar uma defesa baseada em validação contínua e entropia.

A indústria de armazenamento de dados passou a última década evangelizando um conceito como se fosse uma panaceia: a imutabilidade. A premissa de que "dados que não podem ser alterados não podem ser sequestrados" tornou-se o pilar central das estratégias de proteção contra ransomware. No entanto, como arquitetos de dados, precisamos encarar uma realidade desconfortável que os datasheets de marketing ignoram. Se o dado for comprometido antes de ser gravado no repositório imutável, a tecnologia que deveria nos salvar torna-se cúmplice do ataque.

A imutabilidade, implementada via WORM (Write Once, Read Many) em fitas LTO, Object Lock em armazenamento S3 ou snapshots protegidos em arrays ZFS, garante a integridade do container, mas é agnóstica quanto à toxicidade do conteúdo. Estamos construindo cofres indestrutíveis para guardar veneno, criando um cenário onde a recuperação é tecnicamente perfeita, mas operacionalmente desastrosa.

Resumo em 30 segundos

- A falácia do cofre: A imutabilidade protege o bloco de dados contra exclusão ou alteração, mas não valida se o dado original já estava corrompido ou envenenado logicamente antes da gravação.

- O ataque aos vetores: Em infraestruturas de IA e Analytics, atacantes estão injetando ruído sutil em datasets armazenados em NVMe, alterando o comportamento de modelos sem disparar alarmes de criptografia.

- Defesa em profundidade: A proteção moderna de storage exige análise de entropia inline e ambientes de recuperação isolados (Clean Rooms) para validar a sanidade dos dados antes de trazê-los de volta à produção.

A ameaça da corrupção lógica silenciosa

No ecossistema de infraestrutura, estamos acostumados a lidar com a corrupção física. O "bit rot" (degradação magnética ou elétrica) é combatido há anos por mecanismos de scrubbing em sistemas de arquivos como ZFS e Btrfs, ou por códigos de correção de erro (ECC) em memórias e discos. Contudo, a corrupção lógica silenciosa opera em uma camada acima, invisível para o controlador de disco tradicional.

A corrupção lógica ocorre quando o dado é alterado intencionalmente por um ator malicioso de forma que ele permaneça legível pelo sistema operacional e pelo storage, mas seu valor intrínseco seja destruído. Diferente de um ransomware clássico que criptografa o arquivo (tornando-o ilegível e gerando alta entropia), a corrupção lógica pode envolver a troca de valores em uma planilha financeira ou a alteração de logs de auditoria.

⚠️ Perigo: Controladores de storage tradicionais (RAID ou Erasure Coding) validam a integridade do bloco baseados em paridade. Se o atacante altera o arquivo e o sistema operacional grava essa alteração, o storage calcula uma nova paridade válida para o dado corrompido. O backup imutável, por sua vez, preserva essa versão corrompida permanentemente.

A mecânica da injeção de vetores em storage de IA

Com a ascensão de cargas de trabalho de Inteligência Artificial e a dependência de armazenamento de alta performance (All-Flash NVMe), surgiu um novo vetor de ataque: o envenenamento de dados (Data Poisoning). Em arquiteturas RAG (Retrieval-Augmented Generation), as empresas armazenam grandes volumes de dados não estruturados que são vetorizados para alimentar LLMs (Large Language Models).

O ataque aqui é sutil. O invasor não precisa criptografar o petabyte inteiro de um Data Lake. Ele precisa apenas alterar blocos específicos nos arquivos de origem armazenados no NAS ou Object Storage. Ao modificar sutilmente os dados que alimentam os embeddings, o atacante pode introduzir vieses ou "backdoors" no comportamento da IA.

Por exemplo, em um sistema de armazenamento de imagens médicas, a alteração de pixels específicos (imperceptíveis ao olho humano, mas matematicamente significativos) pode fazer com que um modelo de diagnóstico classifique tumores malignos como benignos. O storage vê apenas operações de I/O legítimas. O backup imutável roda na janela programada e cristaliza esse dataset envenenado. Quando a organização percebe o erro no modelo, seus backups "seguros" contêm o mesmo defeito, tornando a restauração inútil.

Fig. 1: O ciclo de vida do dado envenenado: a imutabilidade preserva a falha, não a integridade.

Fig. 1: O ciclo de vida do dado envenenado: a imutabilidade preserva a falha, não a integridade.

A falácia da imutabilidade sem validação prévia

A implementação padrão de Object Lock em buckets S3 ou a configuração de retenção em appliances de deduplicação parte do princípio de confiança na fonte. A cronologia de um ataque moderno de ransomware, no entanto, explora o "dwell time" (tempo de permanência). Os atacantes infiltram a rede e permanecem latentes por semanas ou meses.

Durante esse período, eles podem corromper dados lentamente ou garantir que as rotinas de backup capturem versões criptografadas. Se a política de imutabilidade é de 30 dias, mas o ataque começou há 45 dias, o ciclo de vida do dado envenenado completou-se. O administrador de storage, confiando cegamente no cadeado verde da interface de gerenciamento, descobre tarde demais que protegeu o problema, não a solução.

A imutabilidade é uma ferramenta de disponibilidade do dado (garante que ele existe), não de confidencialidade ou integridade do conteúdo (garante que ele é útil).

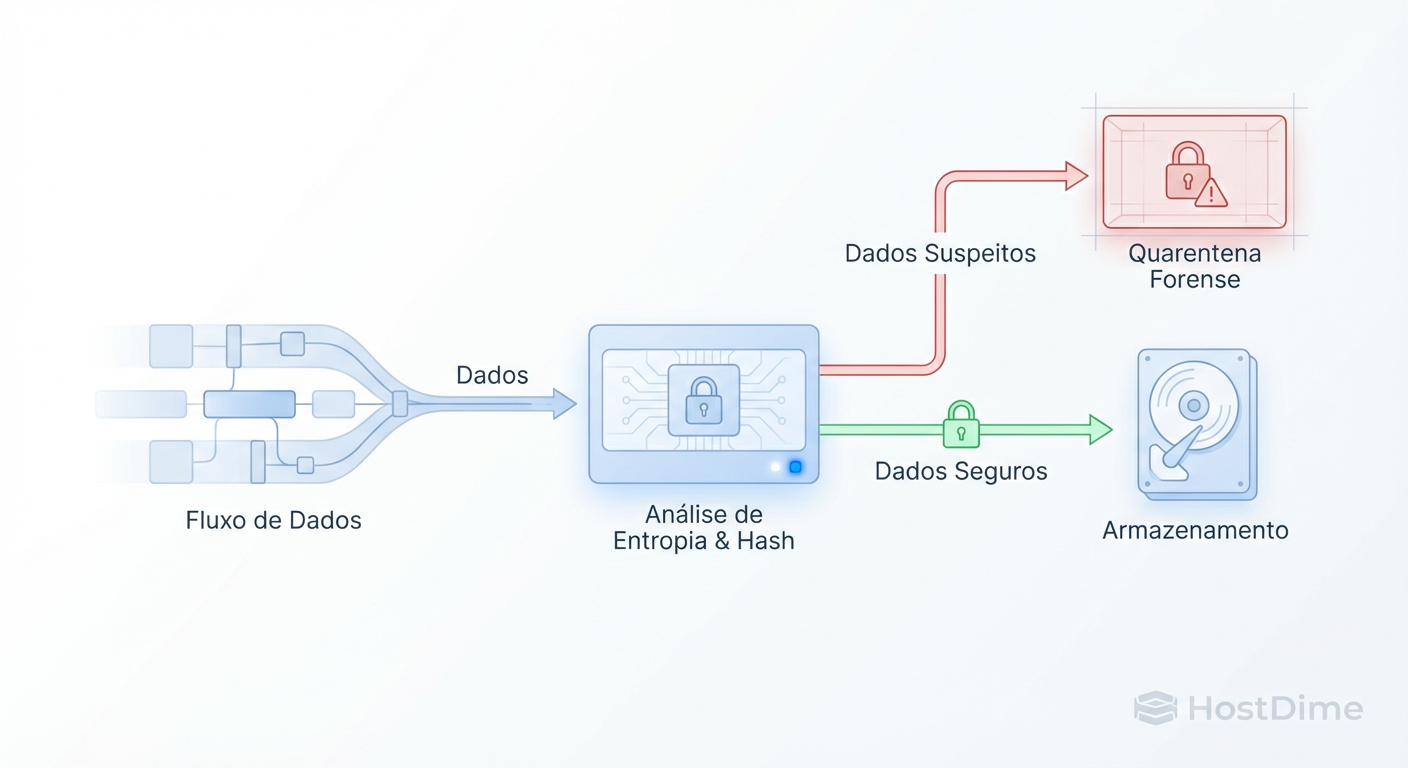

Arquitetura de defesa com análise de entropia e hashing

Para mitigar esse risco, a arquitetura de proteção de dados deve evoluir de passiva para ativa. O storage não pode mais ser um repositório burro de bits; ele deve atuar como um ponto de verificação de segurança. Isso é realizado através de duas técnicas principais aplicadas diretamente no fluxo de dados ou imediatamente após a ingestão.

Análise de entropia inline

A entropia de Shannon mede a aleatoriedade dos dados. Arquivos de texto ou bancos de dados não comprimidos têm baixa entropia. Dados criptografados ou comprimidos têm alta entropia.

Sistemas de armazenamento modernos e softwares de backup avançados agora integram análise de entropia em tempo real. Ao observar o fluxo de gravação (write stream), o sistema pode detectar anomalias. Se um volume que historicamente recebe dados de baixa entropia (ex: logs de texto) repentinamente começa a receber blocos de altíssima entropia, isso é um forte indicador de criptografia em andamento (ransomware).

💡 Dica Pro: Em arrays All-Flash de alta performance, a análise de entropia pode consumir ciclos preciosos de CPU. Procure soluções que utilizem DPUs (Data Processing Units) ou placas de offload para realizar essa inspeção sem penalizar a latência do I/O principal.

Hashing criptográfico e Merkle Trees

Além da entropia, a validação de integridade deve usar fingerprinting. Ao gerar hashes (como SHA-256 ou BLAKE3) dos arquivos em um estado conhecido como "bom" e monitorar alterações, o sistema de storage pode alertar sobre modificações em arquivos que deveriam ser estáticos (como binários de sistema ou arquivos de configuração antigos).

Abaixo, comparamos a abordagem tradicional com a abordagem resiliente:

| Característica | Storage Tradicional + Backup | Storage Cyber-Resiliente |

|---|---|---|

| Foco | Recuperação de Desastres (DR) | Recuperação Cibernética (CR) |

| Gatilho de Proteção | Agendamento (ex: 22:00h) | Anomalia de I/O ou Entropia |

| Visibilidade | Metadados (Nome, Tamanho) | Conteúdo (Padrões de Dados) |

| Imutabilidade | Cega (Protege tudo) | Seletiva/Analítica (Alerta na gravação) |

| Validação | Checksum (CRC) | Análise Forense de Conteúdo |

Fig. 2: Arquitetura de validação inline: interceptando anomalias antes da gravação imutável.

Fig. 2: Arquitetura de validação inline: interceptando anomalias antes da gravação imutável.

Protocolo de recuperação forense em Clean Rooms

Mesmo com detecção avançada, a recuperação direta para o ambiente de produção é um risco inaceitável em cenários de ataque sofisticado. O conceito de "Clean Room" (Sala Limpa) deve ser integrado à arquitetura de storage.

Uma Clean Room não é apenas um local físico, mas um ambiente lógico isolado (VLANs segregadas, sem acesso à internet, com controles de acesso rigorosos). O processo de recuperação moderno envolve:

Montagem Instantânea: Utilizar a capacidade de Instant Recovery dos storages para montar os snapshots imutáveis diretamente na Clean Room, sem mover os dados (data gravity).

Sanitização: Executar scripts de varredura de malware e validação de integridade nos dados montados. Ferramentas de IA podem comparar a estrutura dos dados atuais com padrões históricos para identificar corrupção lógica.

Promoção: Apenas após a certificação de que o dataset está limpo, os dados são migrados ou replicados de volta para o storage de produção (SAN/NAS).

Este processo transforma o backup de um "pneu estepe" para um "laboratório de quarentena".

O imperativo da desconfiança

A era da confiança implícita no armazenamento de dados acabou. Como arquitetos, não podemos mais desenhar soluções onde o storage é um componente passivo que aceita qualquer gravação enviada pelo servidor. A imutabilidade continua sendo vital — é a última linha de defesa contra a destruição total —, mas ela não é suficiente para garantir a continuidade dos negócios frente à corrupção lógica e ao envenenamento de dados.

A recomendação do comitê é clara: a proteção de dados deve convergir com a segurança da informação. Seus sistemas de armazenamento devem ser capazes de "ler" o comportamento dos dados, não apenas guardá-los. Implemente análise de entropia, exija validação de integridade além do checksum físico e, acima de tudo, nunca restaure dados críticos diretamente em produção sem passar por uma zona de descontaminação. O dado mais perigoso é aquele que você acredita estar seguro, mas que trabalha silenciosamente contra você.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure. National Institute of Standards and Technology.

SNIA Emerald™ Power Efficiency Measurement Specification: Para contexto sobre o impacto energético de processamento inline em storage.

ISO/IEC 27040: Information technology — Security techniques — Storage security.

S3 Object Lock Overview: Documentação técnica sobre os modos de retenção (Compliance vs. Governance) e suas limitações lógicas.

Perguntas Frequentes

1. O que diferencia a corrupção lógica do "bit rot"? O "bit rot" é uma falha física ou magnética não intencional onde um 0 vira 1 (ou vice-versa). O storage geralmente corrige isso automaticamente com RAID ou ECC. A corrupção lógica é uma alteração válida do ponto de vista do sistema de arquivos (o arquivo foi salvo corretamente), mas o conteúdo foi manipulado maliciosamente ou por erro de software, tornando a informação falsa ou perigosa.

2. A imutabilidade protege contra administradores mal-intencionados? Depende da implementação. No modo "Compliance" (padrão SEC 17a-4), nem mesmo o usuário root pode deletar o dado antes do fim do período de retenção. No entanto, se o administrador tiver acesso físico ou credenciais para destruir o array de storage inteiro (reset de fábrica), a imutabilidade lógica do software pode ser contornada. A segurança física e a segregação de funções são essenciais.

3. Como a análise de entropia afeta a performance do storage? A análise de entropia exige cálculo computacional para cada bloco de dados escrito. Em storages antigos baseados apenas em CPU x86 genérica, isso pode causar latência. Storages modernos utilizam hardware dedicado (FPGA, ASIC ou DPU) ou realizam a análise de forma assíncrona (logo após a gravação) para minimizar o impacto na performance de produção.

4. O backup em fita (LTO) é imune à injeção de vetores? Não. A fita LTO com WORM é imutável, mas sofre do mesmo problema: se você gravar um arquivo corrompido ou envenenado na fita, ele estará lá para sempre. A fita é excelente para "Air Gap" (isolamento da rede), o que impede que o ransomware criptografe o backup já feito, mas não valida o conteúdo que está sendo gravado.

Mariana Costa

Arquiteto de Proteção de Dados

"Transformo conformidade e segurança em estratégia. Desenho arquiteturas que protegem a integridade do dado em cada etapa do seu ciclo de vida, unindo privacidade e resiliência cibernética."