Ransomware de Extinção: Blindando o Storage de Backup Contra Ataques Destrutivos

Análise técnica da arquitetura de proteção de dados moderna. Descubra como implementar S3 Object Lock, repositórios hardened e Clean Rooms para sobreviver a ataques que visam destruir seus backups.

A integridade do backup costumava ser a última linha de defesa, um porto seguro garantido quando todas as outras barreiras de segurança falhavam. Esse axioma, infelizmente, tornou-se obsoleto. No cenário atual de ameaças, observamos uma mudança tática fundamental nos grupos de cibercrime: o objetivo primário deixou de ser apenas a criptografia dos dados de produção. O novo vetor prioritário é a aniquilação prévia e total dos repositórios de backup.

Chamamos esse fenômeno de "Ransomware de Extinção". Diferente do sequestro de dados tradicional, onde a recuperação é uma possibilidade mediante pagamento (ou backup), o ataque de extinção visa remover a capacidade de recuperação da vítima para forçar o pagamento sob coação existencial. Para arquitetos de dados e administradores de storage, isso exige uma reformulação completa de como projetamos a camada de armazenamento secundário. Não basta mais ter cópias; é preciso ter cópias que sobrevivam a um administrador hostil.

Resumo em 30 segundos

- Mudança de Alvo: Atacantes agora comprometem credenciais de storage para apagar ou corromper backups antes de criptografar a produção, eliminando a opção de restauração.

- Imutabilidade é Lei: Snapshots simples e RAID não são segurança. A única defesa real é a imutabilidade via S3 Object Lock ou repositórios Linux endurecidos (Hardened Repositories) com flags de sistema de arquivos.

- Clean Room Obrigatória: Restaurar diretamente para a produção é um erro crítico. É necessário um ambiente de storage isolado (Clean Room) para sanitização forense e evitar loops de reinfecção.

A evolução do alvo para a destruição da imutabilidade lógica

Historicamente, o armazenamento de backup era tratado como um repositório passivo: uma fita LTO na prateleira ou um NAS (Network Attached Storage) recebendo despejos noturnos via SMB. A segurança dependia da obscuridade ou do fato de que o malware "não sabia" procurar por esses caminhos.

Hoje, o malware é consciente do contexto da infraestrutura. Kits de exploração modernos, como os utilizados por afiliados de RaaS (Ransomware-as-a-Service), incluem módulos de reconhecimento que varrem a rede especificamente em busca de assinaturas de appliances de backup, portas de gerenciamento de storage (como a porta 443 ou 8080 de interfaces web de arrays) e protocolos de compartilhamento abertos.

O ataque não ocorre apenas no nível do sistema operacional do servidor de backup. Ele desce para o plano de controle do storage. Se um atacante obtém credenciais que permitem acesso à interface de gerenciamento do seu NAS ou SAN, ele não precisa criptografar os arquivos de backup um por um. Ele pode simplesmente enviar um comando de "Delete Volume" ou "Expire Snapshots", destruindo petabytes de histórico em segundos.

Figura: Diagrama da cadeia de abate (kill chain) moderna: a destruição do storage de backup precede a criptografia da produção.

Figura: Diagrama da cadeia de abate (kill chain) moderna: a destruição do storage de backup precede a criptografia da produção.

A cadeia de ataque lateral contra catálogos e snapshots

A vulnerabilidade crítica na maioria das implementações de storage para backup reside na identidade compartilhada. Em muitos ambientes, desde home labs com TrueNAS até datacenters com arrays All-Flash, o servidor de backup e o storage subjacente muitas vezes confiam no mesmo diretório de usuários (Active Directory) ou usam senhas de serviço armazenadas em scripts de texto plano.

Uma vez que o atacante realiza o movimento lateral e eleva privilégios, ele ataca dois componentes vitais:

O Catálogo de Backup: Antes de tocar nos dados, o atacante corrompe ou apaga o banco de dados do software de backup. Sem o catálogo, os dados brutos no disco (deduplicados e comprimidos) são blocos ininteligíveis, tornando a recuperação manual extremamente lenta e complexa.

Snapshots Nativos: Muitos administradores acreditam que snapshots de storage (ZFS, Btrfs ou proprietários) são imutáveis. Eles não são. Se o atacante tiver acesso root ou admin ao painel do storage, ele pode alterar a política de retenção para "0 dias" ou forçar a exclusão imediata. A imutabilidade lógica só existe se o plano de gerenciamento estiver bloqueado contra o próprio administrador.

⚠️ Perigo: Evite montar repositórios de backup via SMB/CIFS ou NFS com permissões de escrita abertas para a rede. Se o servidor de backup for infectado, o ransomware usará essa montagem para criptografar os arquivos de backup como se fossem documentos locais. Prefira protocolos que não expõem o sistema de arquivos diretamente, como S3 ou agentes proprietários de transporte de dados (Data Movers).

A falácia do air-gap lógico em redes convergentes

O conceito de "Air-Gap" (isolamento físico) foi diluído pelo marketing na última década, transformando-se em "Air-Gap Lógico". A promessa é que, usando VLANs distintas e regras de firewall, o storage de backup estaria seguro.

Na prática, a convergência de redes em infraestruturas hiperconvergentes (HCI) e switches core compartilhados torna esse isolamento frágil. Vulnerabilidades em firmwares de switches ou configurações incorretas de roteamento podem permitir que um atacante salte da VLAN de produção para a VLAN de gerenciamento de storage (OOB - Out of Band).

Além disso, interfaces de gerenciamento de hardware (IPMI, iDRAC, iLO) dos servidores de storage frequentemente compartilham a mesma infraestrutura de rede física. Se o plano de gerenciamento não estiver estritamente isolado (fisicamente ou via VPNs com autenticação multifator rigorosa), o "Air-Gap Lógico" é apenas um obstáculo temporário, não uma barreira real.

Figura: Visualização da fragilidade do Air-Gap Lógico em redes convergentes versus a segurança do isolamento físico real.

Figura: Visualização da fragilidade do Air-Gap Lógico em redes convergentes versus a segurança do isolamento físico real.

Arquitetura de imutabilidade: S3 Object Lock e Repositórios Hardened

Para combater a extinção de dados, a indústria de storage adotou o conceito de "Imutabilidade Indefinida" ou WORM (Write Once, Read Many). A premissa é técnica e jurídica: uma vez gravado, o dado não pode ser alterado ou deletado por um período determinado, nem mesmo pelo usuário root do sistema.

Existem duas abordagens principais dominando o mercado atual:

1. S3 Object Lock (O Padrão de Ouro)

Originalmente desenvolvido para cloud pública, o protocolo S3 com Object Lock tornou-se o padrão de facto para imutabilidade em storage on-premise (MinIO, Cloudian, Dell ECS).

O Object Lock funciona aplicando uma retenção baseada em tempo nos metadados do objeto. O storage array obedece a essa flag e rejeita qualquer comando de DELETE ou OVERWRITE até que o cronômetro expire.

2. Linux Hardened Repositories

Para quem prefere armazenamento em bloco ou arquivo direto, a solução envolve servidores Linux configurados com o bit de imutabilidade no sistema de arquivos (como o atributo +i no ext4/XFS), mas gerenciados por um serviço que impede o acesso ao shell.

Neste cenário, o software de backup se conecta a um serviço efêmero (Data Mover) com credenciais de uso único. Mesmo que o atacante capture essas credenciais, elas não têm permissão para remover a flag de imutabilidade dos arquivos de backup já gravados.

Tabela Comparativa: Níveis de Proteção de Storage

| Característica | Snapshot de NAS Padrão | Repositório Linux Hardened | S3 Object Lock (Compliance) | Fita LTO (Offline) |

|---|---|---|---|---|

| Vetor de Acesso | SMB/NFS/Admin Web UI | Protocolo Proprietário/SSH Restrito | API HTTPS (S3) | Acesso Físico Robótico |

| Resistência a Admin Hostil | Baixa (Admin pode deletar) | Média (Root pode deletar se tiver acesso físico/console) | Alta (API rejeita delete mesmo com credenciais) | Total (Mídia fora do drive) |

| Performance de Restore | Altíssima (Local) | Alta (Disco Rápido) | Média/Alta (Depende da Rede/Disco) | Baixa (Seek Time Sequencial) |

| Custo por TB | Baixo | Médio | Médio/Alto | Baixo |

| Complexidade | Baixa | Média | Média | Alta |

💡 Dica Pro: Ao implementar S3 Object Lock em seu storage local (ex: MinIO em TrueNAS ou Synology), ative sempre o Compliance Mode. No Governance Mode, um usuário com permissões especiais ainda pode remover o bloqueio. No Compliance Mode, nem você, nem o atacante, nem o suporte do fabricante conseguem apagar o dado antes do prazo. Cuidado com a capacidade de disco: se encher, você não poderá deletar nada para liberar espaço.

O procedimento de recuperação em Clean Room Forense

Ter o backup imutável é apenas metade da batalha. A outra metade é garantir que, ao restaurar os dados, você não traga o ransomware de volta. Malwares modernos possuem mecanismos de persistência que podem ter sido backupeados semanas antes da ativação (dwell time).

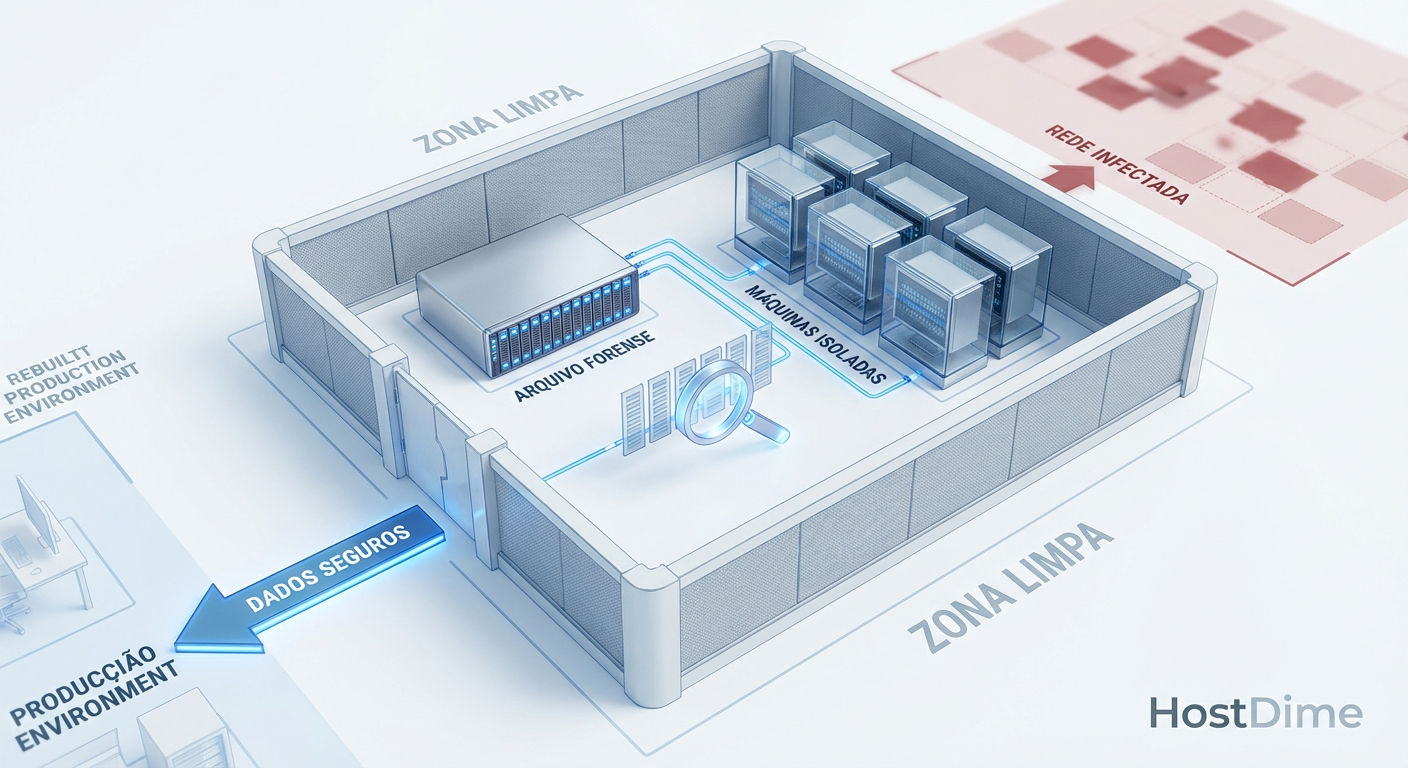

Restaurar um backup diretamente para o ambiente de produção é um erro de principiante que frequentemente resulta em reinfecção imediata. A arquitetura correta exige uma Clean Room (Sala Limpa).

Arquitetura da Clean Room

Uma Clean Room é um ambiente de storage e computação isolado, sem conexão com a internet ou com a rede de produção infectada.

Storage de Alta Performance: A análise forense e o escaneamento de antivírus em terabytes de dados exigem I/O massivo. Discos NVMe são recomendados para essa camada de "staging" para reduzir o tempo de RTO (Recovery Time Objective).

Instant VM Recovery: O storage deve ser capaz de montar as imagens de backup e executá-las diretamente, sem a necessidade de copiar os dados (hydration) primeiro. Isso permite que ferramentas de segurança analisem o sistema operacional e o registro em busca de chaves de persistência maliciosas.

Rede Isolada (Fenced Network): As VMs restauradas devem rodar em uma rede virtual que não roteia para fora, permitindo observar o comportamento da máquina (tentativas de contato com C2 - Command & Control) sem risco de propagação.

Figura: Esquema de arquitetura de uma Clean Room: isolamento total para análise forense antes do retorno à produção.

Figura: Esquema de arquitetura de uma Clean Room: isolamento total para análise forense antes do retorno à produção.

Previsão e Alerta

O futuro próximo da proteção de dados aponta para uma guerra algorítmica no nível do firmware dos discos. Já observamos provas de conceito onde malwares tentam comprometer o firmware de SSDs e controladores NVMe para esconder dados ou torná-los permanentemente inacessíveis, ignorando formatações de sistema operacional.

Para o arquiteto de dados, a mensagem é clara: a confiança implícita no hardware e nas credenciais administrativas acabou. A arquitetura de storage deve assumir que a rede é hostil e que o administrador pode ser um vetor de ataque. A imutabilidade não é mais um recurso "premium" ou opcional; é o requisito funcional número um para qualquer sistema de armazenamento que pretenda sobreviver à próxima onda de ataques de extinção.

Construa seus repositórios como se fossem caixas-pretas de avião: indestrutíveis, inacessíveis para modificação e prontas para contar a história quando tudo o mais falhar.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure.

SNIA Emerald™ Power Efficiency Measurement Specification: Para entender o impacto energético de repositórios de longa retenção.

RFC 2505: Anti-Spam Recommendations for SMTP MTAs (Contexto histórico de segurança).

Veeam Hardened Repository Best Practices: Documentação técnica sobre implementação de imutabilidade em Linux (xfs_reflink).

S3 Object Lock API Reference: Documentação oficial da AWS (aplicável a implementações on-premise compatíveis).

Qual a diferença entre S3 Object Lock Governance Mode e Compliance Mode?

No Governance Mode, usuários com permissões especiais (como o root ou usuários com a permissãos3:BypassGovernanceRetention) ainda podem deletar objetos ou remover o bloqueio. No Compliance Mode, nem mesmo a conta root pode alterar ou deletar o dado até que o período de retenção expire, oferecendo a verdadeira imutabilidade contra atores maliciosos com credenciais privilegiadas.

Por que snapshots de NAS tradicionais não são suficientes contra ransomware moderno?

Snapshots tradicionais geralmente residem no mesmo plano de controle do sistema de arquivos. Se um atacante comprometer as credenciais de administração do storage (acesso à interface web ou SSH), ele pode enviar comandos para expurgar todos os snapshots antes de criptografar os dados. A imutabilidade real exige que o dado seja 'WORM' (Write Once, Read Many) e isolado do plano de gerenciamento padrão, impedindo que comandos de exclusão sejam processados.O que é uma Clean Room Recovery e por que ela é essencial?

Clean Room Recovery é um ambiente isolado (física ou logicamente) onde os backups são restaurados e analisados forensemente antes de voltarem à produção. Isso impede o "loop de reinfecção", onde backups contendo malwares latentes ou mecanismos de persistência são restaurados, reiniciando o ataque imediatamente após a recuperação.

Mariana Costa

Arquiteto de Proteção de Dados

"Transformo conformidade e segurança em estratégia. Desenho arquiteturas que protegem a integridade do dado em cada etapa do seu ciclo de vida, unindo privacidade e resiliência cibernética."