React2Shell e a morte do perímetro: protegendo o plano de gerenciamento de storage

A CVE-2025-55182 (React2Shell) expõe interfaces de storage a RCE total. Abandone o teatro de segurança e blinde sua SAN com segmentação real e bastions.

Se você gerencia infraestrutura de dados, pare de tratar seu Storage Array como uma caixa mágica blindada. Ele é um servidor. Provavelmente rodando um Linux customizado, cheio de daemons legados e, cada vez mais, interfaces web modernas baseadas em frameworks como React, Angular ou Vue. A vulnerabilidade React2Shell (CVE-2025-55182) não é apenas mais um bug de aplicação web; é um alerta de nível de extinção para arquiteturas de armazenamento que ainda confiam no perímetro de rede.

A era do "meu storage está seguro porque está atrás do firewall" acabou. Se a interface de gerenciamento do seu array All-Flash ou Hybrid está acessível via rede corporativa geral, você já perdeu. Vamos dissecar o que é essa falha, por que ela transforma seu controlador de disco em um zumbi e como arquitetar uma defesa que sobreviva à incompetência do fabricante.

Resumo em 30 segundos

- A Ameaça: A CVE-2025-55182 permite execução remota de código (RCE) em interfaces de gerenciamento baseadas em React através de desserialização insegura, muitas vezes sem autenticação.

- O Alvo: Controladores de Storage modernos abandonaram Java/Flash por HTML5/React. Isso trouxe a superfície de ataque da web moderna para dentro do datacenter.

- A Solução: Patching é lento. A única defesa real é isolamento rigoroso do plano de gerenciamento (Management Plane), uso de Bastion Hosts e segregação de VLANs.

O mecanismo da catástrofe: Entendendo a React2Shell

Para entender o risco, precisamos olhar sob o capô das interfaces modernas de storage. Fabricantes como Dell, NetApp, Pure e HPE migraram massivamente suas consoles de gerenciamento para HTML5 para matar o pesadelo que era o Java e o Flash. Nessa migração, adotaram tecnologias como React Server Components (RSC).

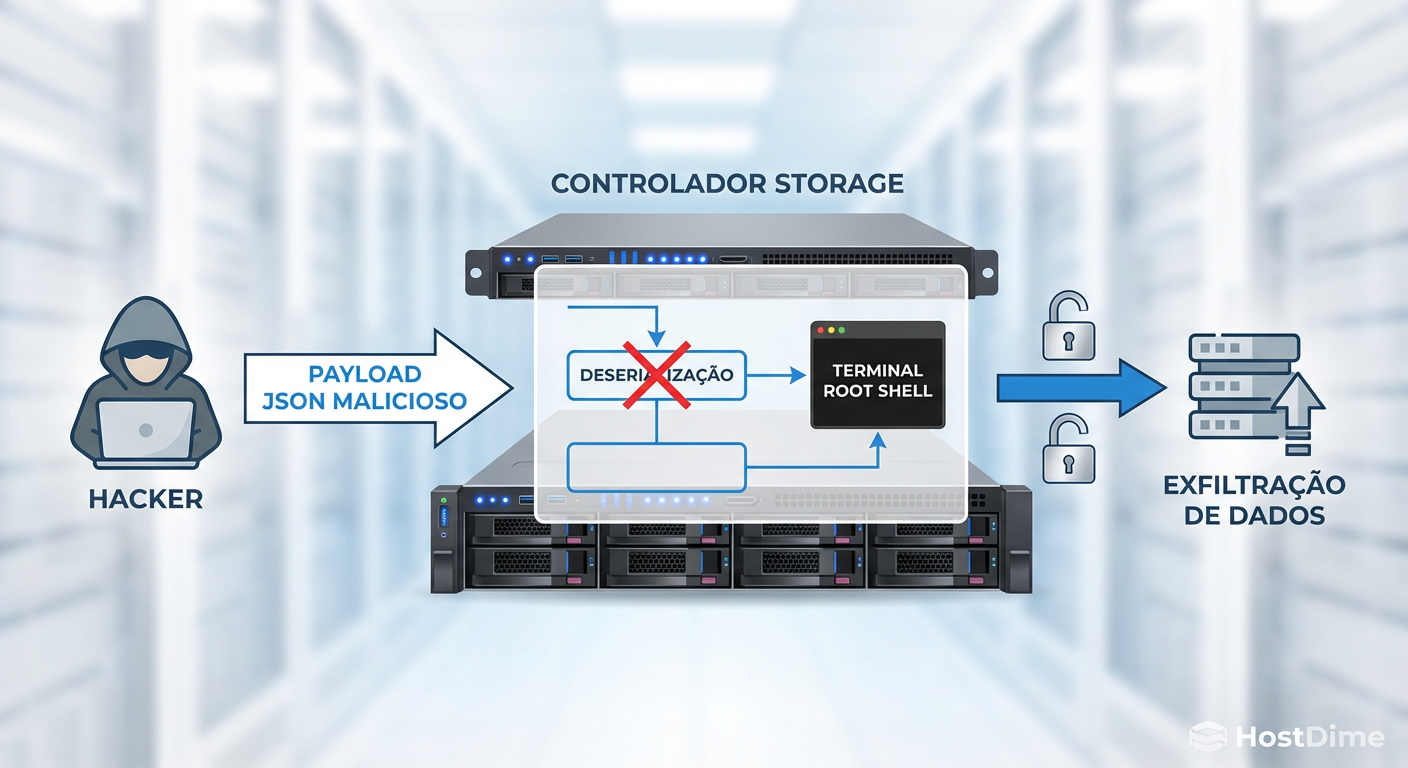

A CVE-2025-55182 explora uma falha na desserialização do protocolo "Flight" do React. Quando o navegador (cliente) solicita dados ao servidor (o controlador do storage), ele envia objetos serializados. A falha permite que um atacante manipule esses objetos para injetar comandos de sistema operacional antes que o servidor valide a sessão do usuário.

Figura: Fluxo de execução da vulnerabilidade React2Shell: da injeção do objeto serializado à obtenção de shell root no controlador do array.

Figura: Fluxo de execução da vulnerabilidade React2Shell: da injeção do objeto serializado à obtenção de shell root no controlador do array.

Por que isso é crítico para Storage?

Diferente de um servidor web comum que você pode reimplantar em minutos, um controlador de storage é o guardião do estado dos dados.

Privilégio Elevado: Os serviços de gerenciamento no array geralmente rodam com privilégios de

rootou equivalentes para poderem montar volumes, gerenciar iSCSI/FC e controlar o hardware.Persistência: Um atacante com shell no controlador pode instalar backdoors no firmware, sobrevivendo a reboots e atualizações.

Destruição de Dados: Com acesso ao plano de controle, o atacante não precisa descriptografar seus dados. Ele pode simplesmente enviar comandos para apagar LUNs, deletar snapshots imutáveis (se a imutabilidade não for baseada em hardware/WORM real) ou redefinir chaves de criptografia.

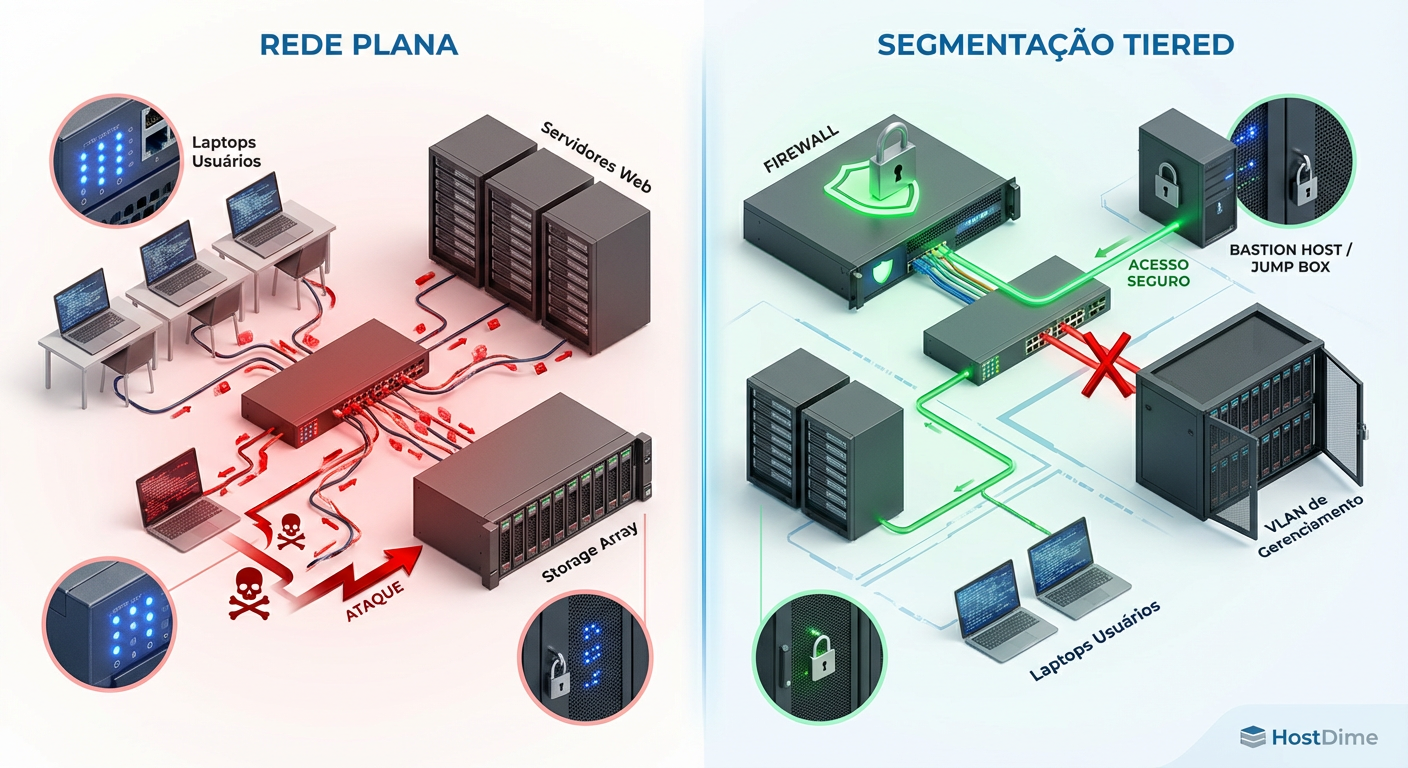

A falácia da "Rede Interna" e o Movimento Lateral

O maior erro que vejo em auditorias de segurança defensiva é encontrar a porta de gerenciamento (Management Port) do storage plugada na mesma VLAN dos servidores de aplicação ou, pior, na VLAN de estações de trabalho dos administradores.

⚠️ Perigo: Se eu consigo pingar a interface web do seu SAN a partir do Wi-Fi de convidados ou da VPN de um desenvolvedor, seu dado já está comprometido.

A React2Shell prova que a autenticação na tela de login é irrelevante se o exploit ocorre antes do login. O atacante não precisa da sua senha de admin; ele precisa apenas de rota de rede até a porta 443 ou 8443 do array.

Em um cenário de ransomware moderno, o atacante compromete uma estação de trabalho via phishing, move-se lateralmente pela rede, escaneia por interfaces HTTP/HTTPS com banners de fabricantes de storage e dispara o exploit. Em segundos, seus backups e produção são criptografados ou apagados.

Arquitetura de Defesa: Isolando o Plano de Gerenciamento

Não espere o patch do fabricante. O ciclo de validação de firmware de storage é lento e burocrático. Você precisa de controles compensatórios imediatos. A estratégia deve ser baseada em Redução de Superfície de Ataque.

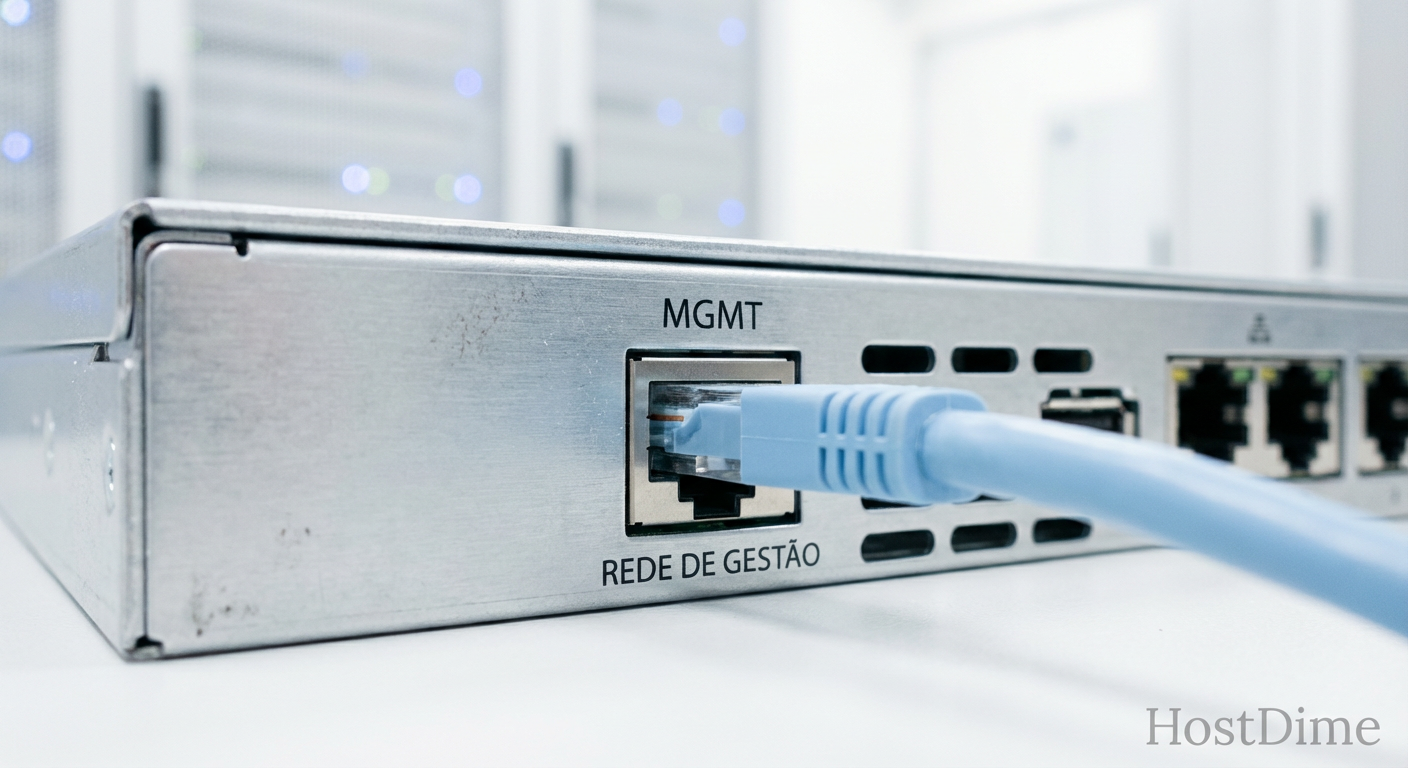

1. A Rede de Gerenciamento Out-of-Band (OOB)

O tráfego de gerenciamento (acesso à GUI/SSH do storage) NUNCA deve se misturar com o tráfego de dados (iSCSI, NFS, SMB) ou tráfego de usuários.

Crie uma VLAN de Gerenciamento dedicada e isolada.

Esta VLAN não deve ter acesso à Internet (o storage não precisa "ligar para casa" diretamente; use um proxy se necessário para telemetria).

Nenhum roteamento deve ser permitido para esta VLAN, exceto de origens explicitamente confiáveis (veja o próximo ponto).

2. O Bastion Host (Jump Box) Obrigatório

A única maneira de acessar a VLAN de Gerenciamento deve ser através de um Bastion Host ou PAW (Privileged Access Workstation).

O que é: Um servidor endurecido (hardened), minimalista, cujo único propósito é servir de ponte para a administração.

Como funciona: O admin conecta via VPN + MFA no Bastion. Do Bastion, ele abre o navegador para acessar a GUI do storage.

Vantagem: Se a React2Shell for explorada, o atacante precisaria primeiro comprometer o Bastion (que é mais fácil de monitorar e patchear) antes de tocar no storage.

Figura: Comparativo de arquitetura: Rede Plana exposta vs. Segmentação com Bastion Host para proteção do plano de gerenciamento.

Figura: Comparativo de arquitetura: Rede Plana exposta vs. Segmentação com Bastion Host para proteção do plano de gerenciamento.

3. Tabela Comparativa: Padrão vs. Seguro

| Característica | Arquitetura Padrão (Vulnerável) | Arquitetura Segura (Defensiva) |

|---|---|---|

| Acesso à GUI | Aberto para toda a LAN/VPN | Restrito ao IP do Bastion Host |

| Autenticação | Apenas Login/Senha na GUI | MFA no Bastion + Login no Storage |

| Exposição a Exploits | Direta (RCE via React2Shell possível) | Indireta (Atacante precisa vencer o Bastion) |

| Telemetria (Call Home) | Storage acessa Internet direto | Via Proxy HTTP restrito |

| Complexidade | Baixa | Média (Exige disciplina operacional) |

Procedimentos de Contenção Imediata

Se você suspeita que seu equipamento está vulnerável e não pode implementar uma VLAN dedicada hoje, execute estas ações de contenção:

ACLs no Switch/Firewall: Aplique uma Access Control List (ACL) na porta de rede de gerenciamento do storage. Permita apenas o IP da sua estação de administração. Bloqueie todo o resto.

Desative a GUI (Se possível): Se você é proficiente em CLI (Command Line Interface), verifique se o fabricante permite desativar o serviço web (httpd/nginx) temporariamente e gerencie via SSH. O SSH tem uma superfície de ataque menor que uma aplicação React complexa.

Imutabilidade de Snapshots: Garanta que seus snapshots tenham políticas de retenção bloqueadas (SafeMode, SnapLock, etc.). Se o atacante ganhar acesso root, ele tentará deletá-los. A imutabilidade bem configurada exige tokens de segurança ou contato com o suporte do fabricante para ser desfeita.

💡 Dica Pro: Audite os logs do seu storage (audit.log ou messages). Procure por requisições HTTP com métodos incomuns ou strings longas codificadas em Base64 direcionadas às URLs de API do frontend. Isso é um indicador clássico de tentativa de exploração de desserialização.

O futuro é hostil

A vulnerabilidade React2Shell é apenas um sintoma de uma tendência maior: a "appification" da infraestrutura. À medida que storages, switches e hypervisors adotam stacks de desenvolvimento web modernos para ficarem mais bonitos e fáceis de usar, eles herdam toda a complexidade e fragilidade do ecossistema web.

Não confie que o fabricante do seu storage é uma empresa de segurança. Eles vendem IOPS e Latência. A segurança do plano de gerenciamento é responsabilidade da sua arquitetura de rede. Isole, segmente e nunca deixe seu storage falar com estranhos.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure.

SNIA (Storage Networking Industry Association): Storage Security Best Practices.

RFC 2196: Site Security Handbook (Princípios de segmentação).

OWASP Top 10: Deserialization Failures (A08:2021).

Perguntas Frequentes (FAQ)

O que é a vulnerabilidade React2Shell (CVE-2025-55182)?

É uma falha crítica de execução remota de código (RCE) no protocolo 'Flight' do React. Ela permite que atacantes enviem objetos maliciosos que, ao serem processados (desserializados) pelo servidor, executam comandos no sistema operacional antes mesmo de qualquer verificação de senha.Storages antigos baseados em Java ou Flash são afetados?

Provavelmente não pela React2Shell específica, pois ela ataca componentes React Server modernos. Porém, sistemas legados possuem suas próprias vulnerabilidades críticas (muitas vezes já conhecidas e sem correção) e devem ser isolados com o mesmo rigor, ou até maior.Um WAF protege minha interface de gerenciamento de storage?

Pode mitigar, mas não é uma cura definitiva. Payloads de desserialização podem ser ofuscados para passar pelo WAF. Além disso, WAFs podem introduzir latência na gestão. A única defesa real é impedir que o tráfego chegue à interface através de segmentação de rede e uso de VPN/Bastion.

Roberto Esteves

Especialista em Segurança Defensiva

"Com 15 anos de experiência em Blue Team, foco no que realmente impede ataques: segmentação, imutabilidade e MFA. Sem teatro de segurança, apenas defesa real e robusta para infraestruturas críticas."