Resiliência cibernética em storage: reescrevendo SLAs para além do uptime

O ransomware tornou obsoletos os contratos de 99,999% de disponibilidade. Descubra como redefinir SLAs de armazenamento focando em recuperação lógica e imutabilidade.

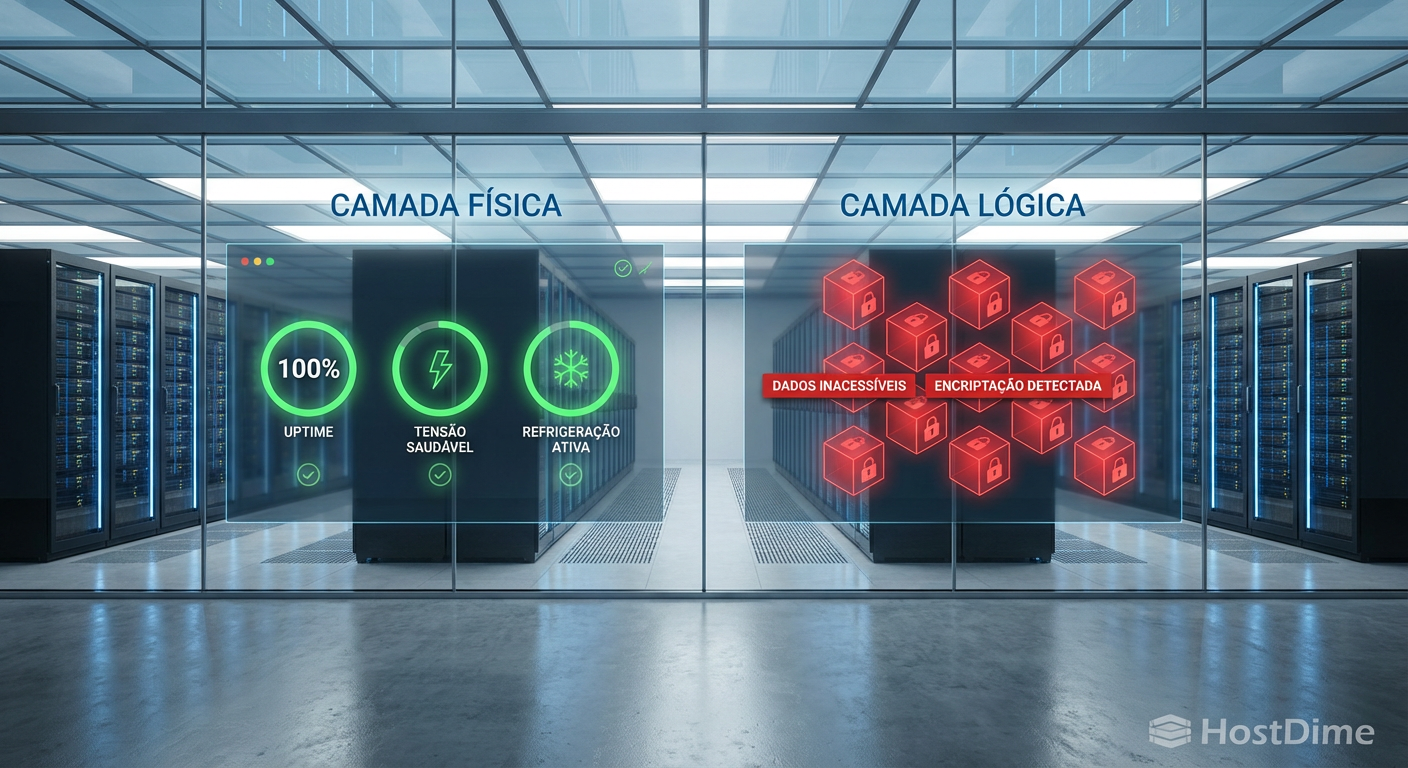

A definição clássica de disponibilidade em contratos de TI tornou-se um passivo de risco. Durante décadas, gestores de infraestrutura e fornecedores de serviços celebraram o alcance dos "cinco noves" (99,999%) como o ápice da eficiência operacional. No entanto, no cenário atual de ameaças, um storage array pode apresentar 100% de uptime físico — luzes verdes piscando, ventoinhas girando, controladoras ativas — enquanto os dados contidos nele estão criptografados por um ransomware e completamente inacessíveis para o negócio.

Para um Gerente de Nível de Serviço (SLM) diligente, essa discrepância entre o "hardware ligado" e o "dado útil" é inaceitável. O SLA (Service Level Agreement) tradicional, focado puramente na disponibilidade elétrica e mecânica dos discos e controladoras, é um documento juridicamente frágil diante da realidade do cibercrime moderno. É imperativo reescrevermos as regras do jogo, movendo o foco da disponibilidade do componente para a resiliência do dado.

Resumo em 30 segundos

- A falácia do Uptime: Um storage com 100% de disponibilidade física pode ter 0% de disponibilidade lógica em um ataque de ransomware.

- Novas Métricas: O SLA deve evoluir de "tempo de atividade" para "garantia de recuperabilidade" e integridade imutável.

- Penalidades Reais: Contratos devem prever multas não apenas por falha de hardware, mas por falha nos mecanismos de proteção (snapshots imutáveis, air gap).

A falácia da disponibilidade física

Historicamente, a gestão de armazenamento focou na redundância de hardware: RAID para falha de discos, multipathing para falha de cabos e clusterização para falha de controladoras. O objetivo era mitigar o desgaste físico ou o erro humano acidental. O SLA refletia isso, penalizando o fornecedor apenas se o "serviço de acesso ao bloco ou arquivo" fosse interrompido.

Hoje, o vetor de ataque mudou. O sequestro de dados não desliga o storage; ele o utiliza contra você. O ransomware moderno escreve dados criptografados no disco com alta performance, utilizando os próprios IOPS (Input/Output Operations Per Second) do seu array All-Flash para destruir o valor da informação em tempo recorde.

Se o seu contrato garante 99,999% de disponibilidade de hardware, mas não possui cláusulas sobre disponibilidade lógica, você está pagando por uma infraestrutura que pode se tornar um peso de papel caríssimo em questão de minutos. A disponibilidade lógica refere-se à integridade e à capacidade de leitura dos dados em seu formato original.

Figura: Painel de monitoramento contrastando a saúde física do hardware (verde/ativo) com a indisponibilidade lógica dos dados (vermelho/bloqueado).

Figura: Painel de monitoramento contrastando a saúde física do hardware (verde/ativo) com a indisponibilidade lógica dos dados (vermelho/bloqueado).

O custo oculto da indisponibilidade lógica

Quando um volume LUN ou um share NFS é sequestrado, o impacto financeiro transcende a parada operacional. Estamos falando de custos forenses, multas regulatórias e danos reputacionais irreversíveis. Em 2024 e 2025, observamos uma tendência onde seguradoras cibernéticas recusam o pagamento de apólices se a infraestrutura de armazenamento não comprovar mecanismos de proteção intrínseca, como imutabilidade.

O cálculo de penalidades no SLA deve evoluir. A multa não pode ser baseada apenas no valor da hora parada do hardware (que costuma ser irrisório comparado ao prejuízo do negócio). A penalidade deve estar atrelada ao RTO (Recovery Time Objective) não cumprido devido à falha dos mecanismos de segurança do storage.

⚠️ Perigo: Muitos contratos de Storage as a Service (STaaS) possuem cláusulas de responsabilidade compartilhada que isentam o provedor em casos de "ataques externos". Revise essas linhas. O provedor deve garantir que as ferramentas de proteção (snapshots, travas WORM) funcionem conforme especificado, impedindo a exclusão maliciosa.

Requisitos técnicos como cláusulas contratuais

Para blindar a operação, o SLA deve exigir funcionalidades específicas como Requisitos Não Funcionais (RNF) obrigatórios. Não aceite "melhores esforços". Exija garantias técnicas.

Imutabilidade e Snapshots Indeléveis

A tecnologia de Write Once, Read Many (WORM) não é mais opcional para arquivamento legal; ela é vital para a produção. O storage deve ser capaz de tirar snapshots que não podem ser deletados nem mesmo pelo administrador "root" ou "admin" do array antes de um período de retenção estipulado.

Se um atacante comprometer as credenciais de administração do storage, a primeira ação será tentar apagar os backups e snapshots. O SLA deve garantir que o mecanismo de SafeMode ou SnapLock (dependendo do fabricante) seja inviolável via software.

Air Gap Lógico e Segregação

O contrato deve estipular a implementação de um Air Gap lógico. Isso significa que o plano de gerenciamento do storage deve estar segregado do plano de dados. Além disso, a exigência de autenticação multifator (MFA) para qualquer operação destrutiva (como deletar um volume ou formatar um pool) deve ser mandatória.

Tabela Comparativa: SLA Tradicional vs. SLA de Resiliência

A transição de um modelo focado em uptime para um focado em resiliência exige clareza nas definições. Abaixo, comparamos as diferenças estruturais entre os dois modelos.

| Característica | SLA Tradicional (Foco em Uptime) | SLA de Resiliência Cibernética (Foco em Recuperação) |

|---|---|---|

| Métrica Principal | Disponibilidade do Hardware (ex: 99,999%) | Integridade e Recuperabilidade do Dado (RTO Garantido) |

| Definição de Falha | Perda de ping/acesso ao controlador | Dados corrompidos, criptografados ou deletados sem autorização |

| Snapshots | Recurso operacional para backup rápido | Recurso de segurança imutável (WORM) com retenção bloqueada |

| Responsabilidade | Fornecedor garante que o disco gira | Fornecedor garante que o dado gravado não pode ser alterado maliciosamente |

| Detecção | Falhas de componente (disco, fonte) | Anomalias de I/O, entropia alta (criptografia) e acesso indevido |

| Penalidade | Crédito de serviço por horas paradas | Multas pesadas por falha na imutabilidade ou violação do RTO |

Cyberstorage: O armazenamento que se defende

O conceito de Cyberstorage deve ser integrado aos novos contratos. Trata-se da capacidade do próprio array de armazenamento identificar comportamentos anômalos. Diferente de um antivírus que roda no sistema operacional do servidor, o Cyberstorage analisa os padrões de I/O diretamente na controladora.

Se um host começa a reescrever dados sequencialmente com alta entropia (característica típica de criptografia), o storage deve ser capaz de:

Alertar imediatamente o SOC (Security Operations Center).

Disparar um snapshot imutável de emergência.

(Opcionalmente) Bloquear a conexão do host infectado.

💡 Dica Pro: Ao negociar com fornecedores de storage (seja on-premise ou nuvem), solicite a documentação sobre detecção de entropia em tempo real. Se o equipamento não possui inteligência para distinguir uma operação de banco de dados legítima de um ataque de ransomware, ele é apenas um "disco burro" e representa um risco ao SLA.

A recuperação garantida como cláusula de continuidade

O objetivo final de qualquer SLA de armazenamento em 2026 deve ser a Recuperação Garantida. O tempo de recuperação (RTO) deixa de ser uma meta de "melhor esforço" e passa a ser uma obrigação contratual vinculada à arquitetura de snapshots.

Em um cenário de desastre cibernético, a restauração via backup tradicional (streaming de dados pela rede) é lenta. Restaurar 500 TB de dados via rede pode levar dias, violando qualquer RTO agressivo. A recuperação via storage (revertendo para um snapshot imutável) leva segundos ou minutos.

Portanto, o contrato deve especificar: "Em caso de comprometimento lógico dos dados, o sistema deve permitir a reversão para um estado íntegro anterior em menos de X minutos, independentemente do volume de dados". Isso força o fornecedor ou a equipe interna a dimensionar corretamente o espaço para snapshots e a performance de restauração.

Alerta Estratégico

Como especialistas em gestão de serviços e infraestrutura, não podemos mais aceitar contratos que protegem apenas o chassi metálico enquanto o ativo digital é dizimado. A revisão dos SLAs de armazenamento para incluir cláusulas de resiliência cibernética, imutabilidade e detecção ativa não é burocracia; é a única barreira real entre uma interrupção momentânea e a falência operacional de uma organização. Se o seu contrato atual não menciona "imutabilidade" ou "recuperação lógica", ele já está em descumprimento com a realidade do mercado.

Qual a diferença entre disponibilidade física e disponibilidade lógica em um SLA de storage?

Disponibilidade física refere-se ao hardware estar ligado e acessível (ex: o servidor responde ao ping e as controladoras estão ativas). Disponibilidade lógica refere-se à integridade e usabilidade dos dados contidos nesse hardware. Se um ransomware criptografa o volume, o storage pode ter 100% de disponibilidade física, mas 0% de disponibilidade lógica, pois os dados estão ilegíveis para a aplicação.Como a imutabilidade (WORM) impacta o RTO em casos de ransomware?

A imutabilidade impede que backups ou snapshots sejam deletados ou criptografados pelo atacante, mesmo que ele obtenha credenciais administrativas. Isso elimina a necessidade de negociação com criminosos ou reconstrução complexa de dados, permitindo a restauração imediata a partir de um ponto limpo e confiável. Isso reduz drasticamente o RTO (Recovery Time Objective) de dias para minutos.O que é 'Cyberstorage' e por que ele deve constar no contrato de nível de serviço?

Cyberstorage é a convergência de armazenamento com segurança cibernética, onde o próprio storage possui recursos ativos de detecção de anomalias (como alta entropia) e bloqueio de ataques em tempo real. Incluí-lo no SLA garante que o fornecedor ou a infraestrutura interna tenha responsabilidade ativa na defesa dos dados na camada de persistência, não atuando apenas como um repositório passivo.

Arthur Sales

Gerente de Nível de Serviço

"Vivo na linha tênue entre a conformidade e a violação contratual. Para mim, 99,9% não é disponibilidade; é prejuízo. Exijo garantias absolutas e aplicação rigorosa de penalidades."