Bit Rot E Silent Data Corruption Como Detectar E Corrigir

A corrupção silenciosa de dados ocorre quando informações são alteradas sem que o sistema ou o usuário percebam. Diferente de uma falha de disco completa, onde ...

Bit Rot E Silent Data Corruption Como Detectar E Corrigir

A Natureza Silenciosa da Ameaça

A corrupção silenciosa de dados ocorre quando informações são alteradas sem que o sistema ou o usuário percebam. Diferente de uma falha de disco completa, onde o sistema operacional notifica um erro, a corrupção silenciosa se manifesta como uma alteração sutil nos bits de dados, resultando em arquivos, bancos de dados ou até mesmo máquinas virtuais danificadas. As causas são variadas, desde defeitos de fabricação em hardware até raios cósmicos (sim, raios cósmicos!). O resultado é o mesmo: perda de dados, muitas vezes indetectável até que seja tarde demais.

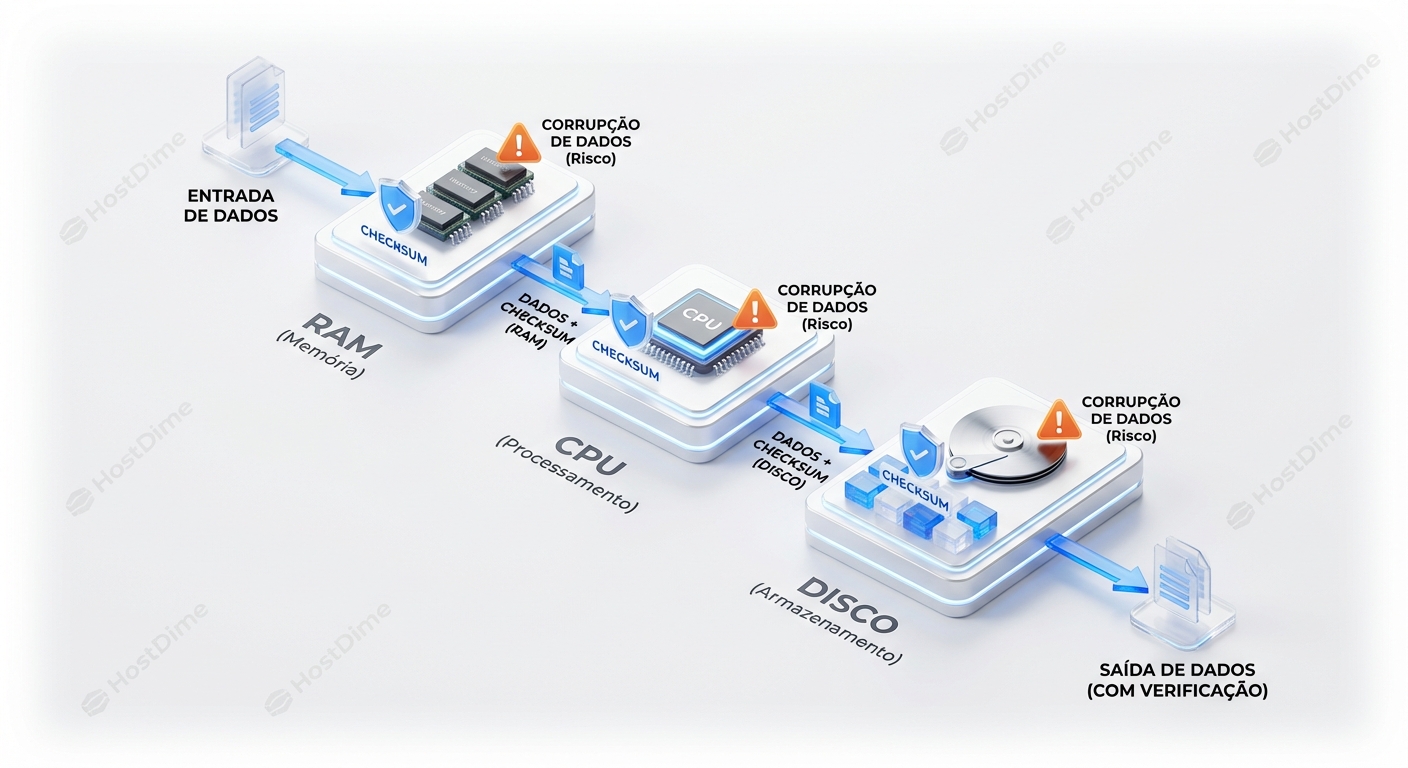

Como a Corrupção Silenciosa Acontece: Uma Jornada pelos Bits

Para entender como a corrupção silenciosa ocorre, precisamos acompanhar o fluxo dos dados desde a memória RAM até o armazenamento persistente.

- RAM: A memória RAM é suscetível a erros devido a flutuações de voltagem, radiação e defeitos físicos. Embora a RAM com correção de erros (ECC) possa mitigar muitos desses problemas, ela não é infalível e nem sempre é utilizada em todos os sistemas.

- CPU: A CPU pode introduzir erros durante o processamento de dados, especialmente em operações complexas ou sob condições de overclocking.

- Controladores: Os controladores de disco (SATA, SAS, NVMe) podem apresentar bugs ou falhas que resultam em corrupção de dados durante a transferência.

- Cabos e Conectores: Conexões soltas ou cabos defeituosos podem causar erros de transmissão.

- Discos Rígidos (HDDs): HDDs são propensos a erros devido a defeitos na mídia magnética, falhas mecânicas e desmagnetização gradual dos bits.

- Unidades de Estado Sólido (SSDs): SSDs sofrem de desgaste das células de memória flash, que podem levar à perda de dados ao longo do tempo. Além disso, bugs no firmware podem causar corrupção.

Em cada etapa, há uma chance de que um bit seja alterado, e essa alteração pode se propagar silenciosamente pelo sistema.

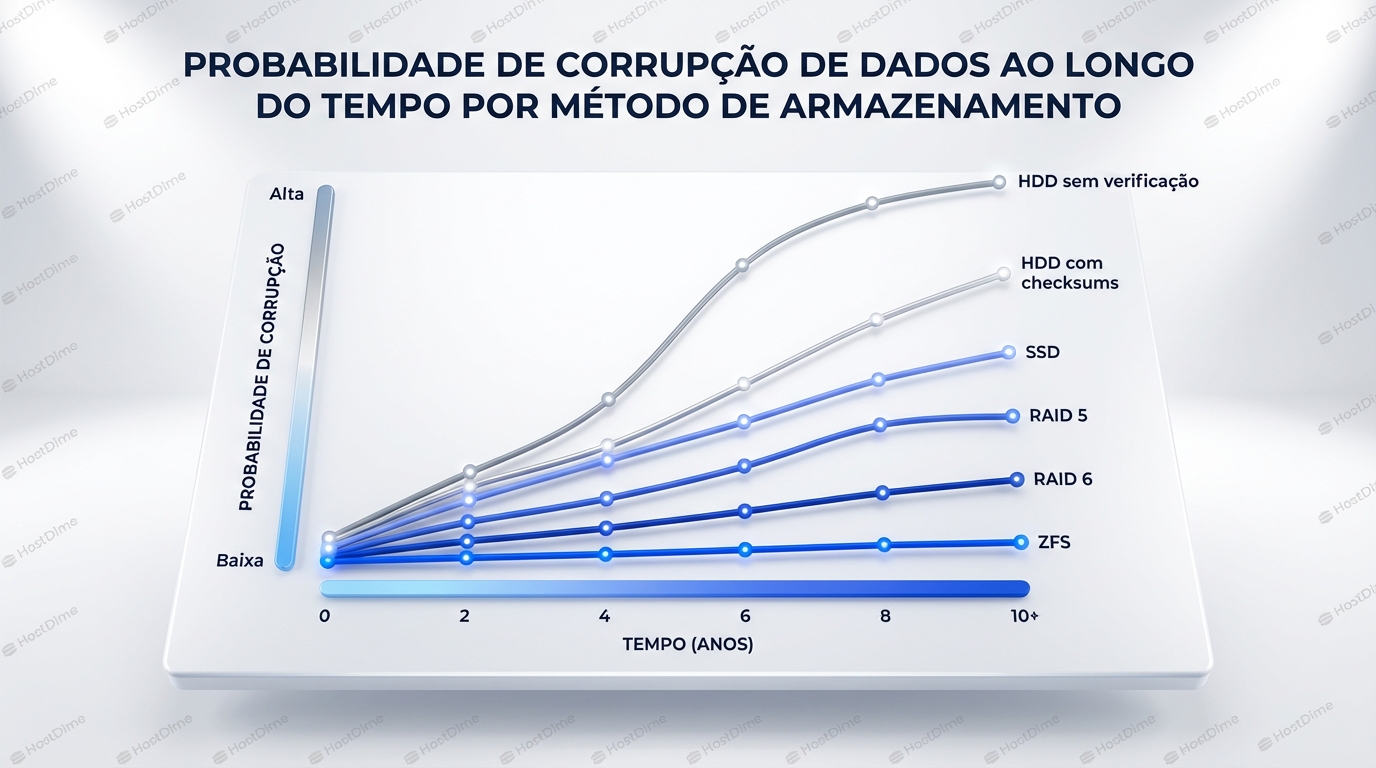

A Falácia do RAID como Bala de Prata

Muitos consideram o RAID (Redundant Array of Independent Disks) como uma solução mágica para proteção de dados. Embora o RAID ofereça redundância contra falhas de disco, ele não protege contra corrupção silenciosa. Na verdade, alguns níveis de RAID podem até mesmo amplificar o problema.

Warning: RAID 5 e RAID 6, especialmente com discos de alta capacidade (8TB+), são particularmente vulneráveis à corrupção silenciosa. O processo de reconstrução de um array após a falha de um disco envolve a leitura de todos os dados restantes, aumentando a probabilidade de encontrar e propagar dados corrompidos. O tempo de reconstrução nesses arrays pode ser tão longo que aumenta a chance de uma segunda falha de disco ocorrer durante a reconstrução, resultando em perda total de dados.

A tabela abaixo ilustra as características de diferentes níveis de RAID e sua vulnerabilidade à corrupção silenciosa:

| Nível RAID | Descrição | Tolerância a Falhas | Proteção contra Corrupção Silenciosa? | Notas |

|---|---|---|---|---|

| RAID 0 | Striping. Dados são divididos em blocos e distribuídos entre vários discos. | Nenhuma | Não | Oferece o melhor desempenho, mas a falha de um único disco resulta na perda de todos os dados. |

| RAID 1 | Mirroring. Dados são duplicados em dois ou mais discos. | Alta | Não (replica a corrupção) | Oferece boa proteção contra falhas de disco, mas a capacidade utilizável é apenas metade da capacidade total. |

| RAID 5 | Striping com paridade distribuída. A paridade é usada para reconstruir dados em caso de falha de um disco. | Média | Não (aumenta o risco) | Vulnerável a URE (Unrecoverable Read Errors) durante a reconstrução com discos de alta capacidade. Evite! |

| RAID 6 | Striping com dupla paridade. Requer pelo menos quatro discos. | Alta | Não (aumenta o risco) | Mais tolerante a falhas que RAID 5, mas ainda vulnerável a URE durante a reconstrução. |

| RAID 10 | Combinação de RAID 1 e RAID 0. Dados são espelhados e distribuídos entre os espelhos. | Alta | Não (replica a corrupção) | Oferece bom desempenho e redundância, mas requer pelo menos quatro discos. |

| ZFS | Sistema de arquivos avançado com checksums e correção de erros integrada. | Alta | Sim | ZFS detecta e corrige a corrupção de dados automaticamente, desde que haja redundância (RAID-Z1, RAID-Z2, RAID-Z3). Requer mais recursos de hardware (CPU e RAM). |

ZFS: O Sistema de Arquivos que Luta Contra a Corrupção

ZFS é um sistema de arquivos projetado com a integridade dos dados em mente. Ele utiliza checksums (somas de verificação) para cada bloco de dados, permitindo detectar e corrigir a corrupção. Quando um bloco corrompido é detectado, o ZFS pode restaurá-lo a partir de cópias redundantes (se o sistema estiver configurado com RAID-Z1, RAID-Z2 ou RAID-Z3).

Note: ZFS não é uma panaceia. Ele requer hardware adequado (especialmente RAM) e uma configuração correta para funcionar de forma eficaz. Além disso, a correção de erros depende da existência de redundância. Sem redundância, o ZFS pode apenas detectar a corrupção, mas não corrigi-la.

Btrfs: O Competidor Promissor (Com Resalvas)

Btrfs é outro sistema de arquivos moderno que oferece recursos de checksum e correção de erros. Embora promissor, o Btrfs tem um histórico de instabilidade e problemas de desempenho em algumas configurações. É importante pesquisar e testar cuidadosamente antes de usar o Btrfs em produção.

Detecção Proativa: A Chave para a Mitigação

A melhor defesa contra a corrupção silenciosa é a detecção proativa. Aqui estão algumas estratégias:

Checksums: Utilize ferramentas como

md5sum,sha256sumoucrc32para gerar checksums de arquivos importantes e verifique-os regularmente. Isso permite detectar alterações não intencionais.sha256sum arquivo.txt > arquivo.txt.sha256 # Verificar o checksum sha256sum -c arquivo.txt.sha256Verificação de Dados: Implemente rotinas de verificação de dados em seus aplicativos. Isso pode envolver a leitura e comparação de dados de diferentes fontes ou a execução de testes de integridade.

Monitoramento S.M.A.R.T.: Monitore os atributos S.M.A.R.T. (Self-Monitoring, Analysis and Reporting Technology) dos seus discos. Embora o S.M.A.R.T. não detecte todos os casos de corrupção silenciosa, ele pode alertar sobre problemas iminentes, como setores defeituosos.

# Exibir informações S.M.A.R.T. de um disco (requer o pacote smartmontools) smartctl -a /dev/sdaProcure por atributos como:

Reallocated_Sector_Ct: Número de setores realocados. Um aumento nesse valor pode indicar problemas na superfície do disco.Uncorrectable_Sector_Ct: Número de setores incorrigíveis. Indica corrupção de dados.Current_Pending_Sector_Ct: Número de setores aguardando realocação.

Testes de Memória: Execute testes de memória regulares para detectar erros na RAM. Memtest86+ é uma ferramenta popular para essa finalidade.

Scrubbing ZFS: Se você estiver usando ZFS, execute scrubs regulares. O scrub lê todos os dados no pool e verifica os checksums, corrigindo quaisquer erros encontrados.

# Iniciar um scrub no pool 'meupool' zpool scrub meupool # Verificar o status do scrub zpool status meupoolBackup e Restauração: Teste seus backups regularmente. Restaurar backups em um ambiente de teste é a única maneira de garantir que eles estejam íntegros e que o processo de restauração funcione corretamente.

Quando a Prevenção Falha: Diagnóstico e Recuperação

Mesmo com as melhores práticas, a corrupção silenciosa pode ocorrer. Se você suspeitar de corrupção de dados, siga estas etapas:

Isolamento: Isole o sistema afetado para evitar a propagação da corrupção.

Análise: Examine os logs do sistema em busca de erros ou avisos relacionados a problemas de disco, memória ou sistema de arquivos.

Verificação: Execute verificações de sistema de arquivos (

fsckno Linux,chkdskno Windows) para detectar e corrigir erros.# Desmontar a partição (substitua /dev/sda1 pela sua partição) umount /dev/sda1 # Executar fsck (requer desmontar a partição) fsck -y /dev/sda1Warning: O

fsckpode causar perda de dados em alguns casos. Faça um backup antes de executá-lo.Restauração: Se a verificação do sistema de arquivos não resolver o problema, restaure os dados a partir de um backup íntegro.

Análise da Causa Raiz: Investigue a causa da corrupção para evitar que ela se repita. Isso pode envolver a substituição de hardware defeituoso, a atualização de firmware ou a correção de bugs de software.

Campos de Prova: Onde a Corrupção Silenciosa Ataca

- Servidores de Banco de Dados: Bancos de dados são particularmente vulneráveis à corrupção silenciosa devido ao grande volume de dados e à importância da integridade dos dados. A corrupção em um banco de dados pode levar a erros de aplicação, perda de dados financeiros e até mesmo a falhas de conformidade regulatória.

- Sistemas de Arquivos de Mídia: Arquivos de vídeo, áudio e imagem são frequentemente grandes e armazenados por longos períodos. A corrupção silenciosa nesses arquivos pode resultar em perda de qualidade, artefatos visuais ou até mesmo na impossibilidade de reprodução.

- Máquinas Virtuais: A corrupção em uma imagem de máquina virtual pode levar à falha da máquina virtual ou à corrupção dos dados dentro da máquina virtual.

- Arquivos de Backup: A corrupção em arquivos de backup pode tornar os backups inúteis, comprometendo a capacidade de recuperação em caso de desastre.

- Sistemas de Arquivos Pessoais: Fotos, documentos e outros arquivos pessoais também estão em risco. A perda desses arquivos pode ser devastadora, especialmente se não houver backups.

O Que Aprendemos: Um Resumo Brutal e Prático

A corrupção silenciosa de dados é uma ameaça real e persistente. Não há uma solução única para combatê-la, mas uma combinação de estratégias pode reduzir significativamente o risco.

- Invista em Hardware de Qualidade: Utilize hardware de servidores com memória ECC e discos de classe empresarial.

- Escolha o Sistema de Arquivos Certo: ZFS é a melhor opção para proteção contra corrupção de dados, mas requer hardware adequado e configuração cuidadosa.

- Implemente Monitoramento Proativo: Monitore os atributos S.M.A.R.T. dos seus discos e execute testes de memória regulares.

- Faça Backups Regulares e Teste-os: A restauração de backups é a única maneira de garantir que seus dados estejam protegidos.

- Evite RAID 5/6 com Discos de Alta Capacidade: A probabilidade de URE durante a reconstrução é muito alta. Considere RAID 10 ou ZFS.

Não espere até que a corrupção silenciosa ataque. Implemente estas medidas agora e proteja seus dados.

Alexei Volkov

Ceph Cluster Administrator

Escala clusters Ceph para o infinito. Mestre em CRUSH maps e recuperação de placement groups.