Checksums Por Que Mudam A Confiabilidade

Imagine a seguinte situação: você acabou de fazer um backup de 2TB de dados críticos. Semanas depois, precisa restaurar um arquivo vital, apenas para descobrir ...

Checksums Por Que Mudam A Confiabilidade

Imagine a seguinte situação: você acabou de fazer um backup de 2TB de dados críticos. Semanas depois, precisa restaurar um arquivo vital, apenas para descobrir que ele está corrompido. A causa? Um bit flip silencioso, uma alteração imperceptível que transformou um zero em um um, comprometendo a integridade do arquivo. Checksums são a sua primeira e mais importante linha de defesa contra esse tipo de desastre.

O Que São Checksums e Por Que Você Deve Se Importar

Checksums são como "assinaturas" digitais de dados. São valores numéricos calculados a partir do conteúdo de um arquivo ou bloco de dados, usados para verificar se os dados foram alterados, corrompidos ou danificados durante a transmissão ou armazenamento. Se o checksum calculado no destino for diferente do checksum original, você sabe que houve um problema.

A importância dos checksums reside na sua capacidade de detectar erros que seriam indetectáveis de outra forma. Discos rígidos, memória RAM, redes e até mesmo erros de software podem introduzir corrupção de dados. Sem checksums, você estaria confiando na sorte para garantir que seus dados permaneçam intactos.

Desvendando a Mágica: Como Checksums Funcionam

Na sua essência, um checksum é o resultado de um algoritmo matemático aplicado a um conjunto de dados. Existem diversos algoritmos de checksum, cada um com suas próprias características de desempenho e capacidade de detecção de erros. Alguns dos mais comuns incluem:

- CRC (Cyclic Redundancy Check): Rápido e eficiente, amplamente utilizado para verificar a integridade de dados em redes e dispositivos de armazenamento.

- MD5 (Message Digest Algorithm 5): Produz um hash de 128 bits. Embora ainda seja usado, é considerado vulnerável a colisões (diferentes dados podem gerar o mesmo checksum).

- SHA (Secure Hash Algorithm): Uma família de funções hash criptográficas mais seguras que o MD5, com variantes como SHA-256 (256 bits) e SHA-512 (512 bits).

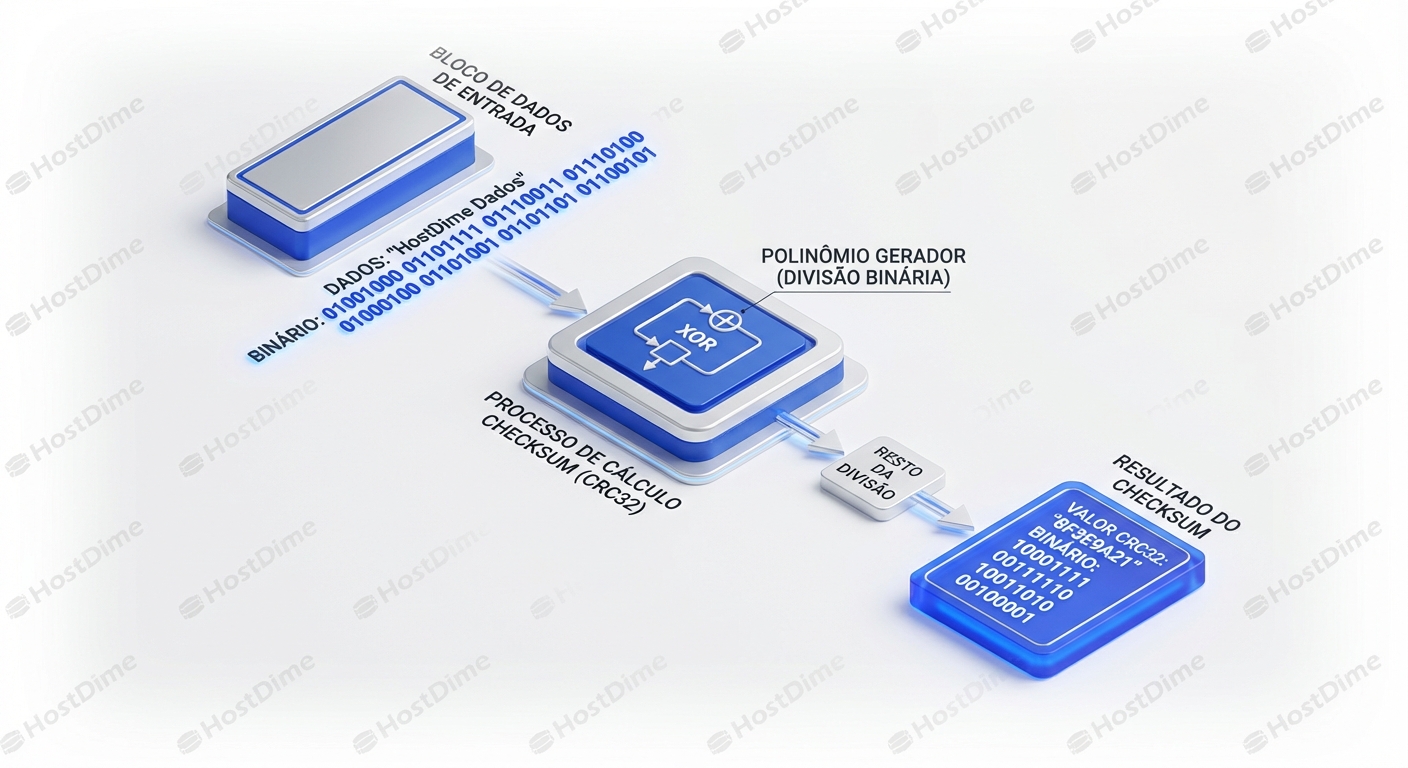

O processo básico é o seguinte:

- O algoritmo de checksum recebe os dados como entrada.

- Ele realiza uma série de operações matemáticas (deslocamentos de bits, XORs, etc.) nos dados.

- O resultado dessas operações é um valor numérico, o checksum.

Note: A qualidade de um algoritmo de checksum é medida por sua capacidade de detectar diferentes tipos de erros, como bits invertidos, bytes trocados ou blocos de dados corrompidos.

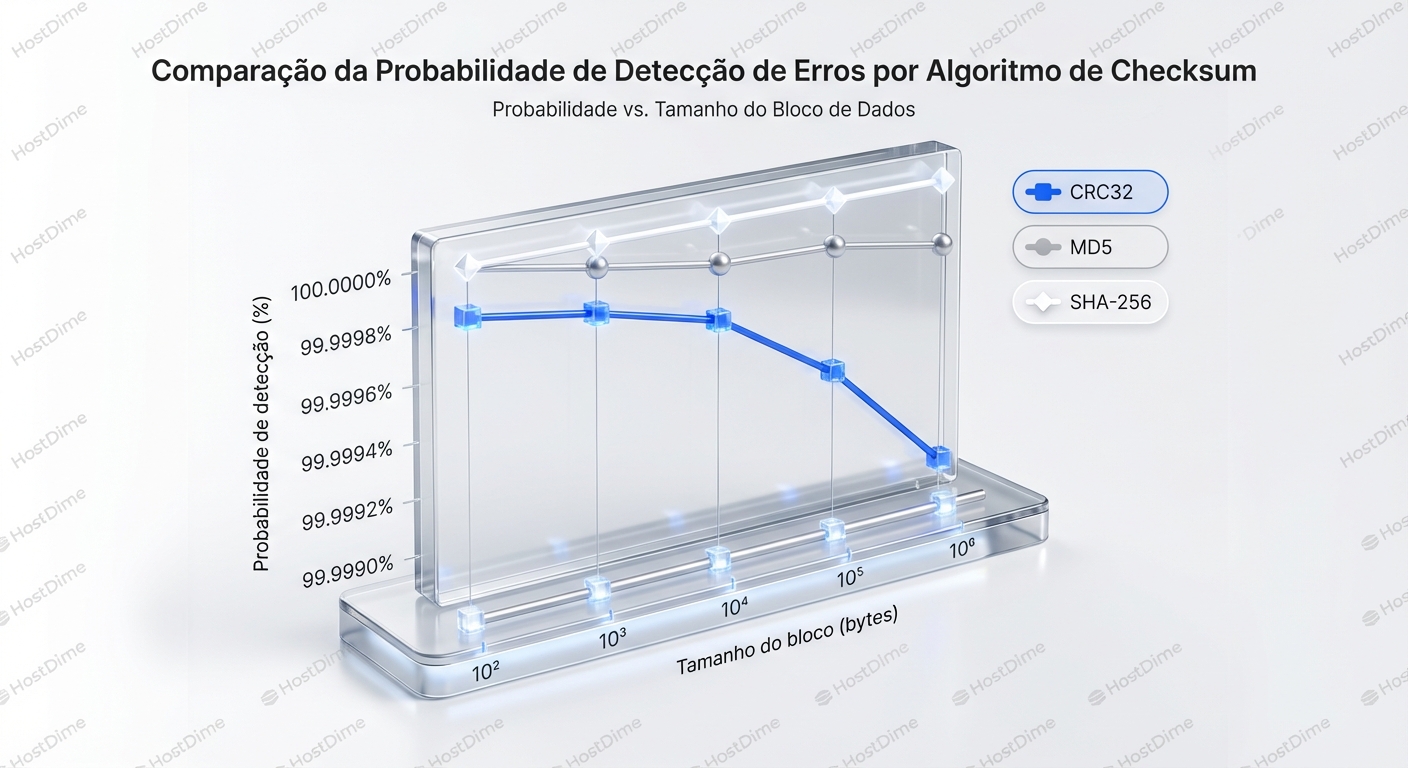

Um Olhar Mais Profundo: Entendendo a Detecção de Erros

A capacidade de um checksum de detectar erros depende do algoritmo utilizado e do tamanho do checksum. Algoritmos mais complexos, como SHA-256, oferecem maior segurança contra colisões e maior probabilidade de detectar erros do que algoritmos mais simples, como CRC32.

Colisões ocorrem quando dois conjuntos de dados diferentes produzem o mesmo checksum. Embora a probabilidade de colisões seja baixa para algoritmos fortes, ela não é zero. Para aplicações críticas, onde a integridade dos dados é fundamental, é importante escolher um algoritmo de checksum com um tamanho de hash suficientemente grande para minimizar o risco de colisões.

Warning: Usar MD5 para verificar a integridade de arquivos importantes é arriscado. A probabilidade de colisões é alta o suficiente para torná-lo inadequado para essa finalidade.

Checksums em Ação: Salvando o Dia (e Evitando Desastres)

Checksums são usados em uma variedade de aplica��ões para garantir a integridade dos dados:

- Downloads de arquivos: Ao baixar um arquivo da internet, o site geralmente fornece o checksum do arquivo. Após o download, você pode calcular o checksum do arquivo baixado e compará-lo com o valor fornecido pelo site para verificar se o arquivo foi corrompido durante a transferência.

- Armazenamento de dados: Sistemas de arquivos modernos, como ZFS e Btrfs, usam checksums para proteger os dados contra corrupção silenciosa. Eles calculam checksums para cada bloco de dados e os armazenam junto com os dados. Durante a leitura, o checksum é recalculado e comparado com o valor armazenado. Se houver uma diferença, o sistema sabe que o bloco de dados está corrompido e pode tentar corrigi-lo usando redundância (se disponível).

- Comunicação de rede: Protocolos de rede, como TCP/IP, usam checksums para detectar erros de transmissão. O remetente calcula o checksum dos dados e o envia junto com os dados. O destinatário recalcula o checksum e o compara com o valor recebido. Se houver uma diferença, o destinatário solicita que o remetente reenvie os dados.

- Backups: Verificar a integridade dos backups é crucial. Checksums garantem que os dados foram copiados corretamente e podem ser restaurados sem corrupção.

Quando os Checksums Falham: Limitações e Armadilhas

Apesar de sua importância, os checksums não são infalíveis. Eles podem falhar em detectar erros em algumas situações:

- Colisões: Como mencionado anteriormente, diferentes dados podem produzir o mesmo checksum, embora a probabilidade seja baixa para algoritmos fortes.

- Corrupção intencional: Se um atacante malicioso modificar os dados e recalcular o checksum, a verificação de integridade não detectará a adulteração. Para proteger contra ataques maliciosos, é necessário usar assinaturas digitais, que são mais seguras que os checksums.

- Erros no algoritmo de checksum: Embora raro, erros na implementação do algoritmo de checksum podem levar a resultados incorretos.

- Bit rot: A degradação física da mídia de armazenamento ao longo do tempo pode causar a perda gradual de dados. Checksums podem detectar a bit rot, mas não podem preveni-la.

Note: Checksums protegem contra erros acidentais, não contra adulteração maliciosa.

Diagnóstico: Ferramentas e Técnicas para Verificar a Integridade dos Dados

Existem diversas ferramentas e técnicas para verificar a integridade dos dados usando checksums:

Ferramentas de linha de comando: A maioria dos sistemas operacionais oferece ferramentas de linha de comando para calcular checksums. No Linux, você pode usar os comandos

md5sum,sha256sumecrc32. No Windows, você pode usar o comandoCertUtil.# Calcular o checksum SHA256 de um arquivo sha256sum arquivo.txt # Calcular o checksum CRC32 de um arquivo crc32 arquivo.txtSistemas de arquivos: Sistemas de arquivos como ZFS e Btrfs oferecem comandos para verificar a integridade dos dados e corrigir erros.

# Verificar o status de um pool ZFS zpool status # Fazer um scrub (verificação de integridade) em um pool ZFS zpool scrub meu_poolFerramentas de backup: A maioria das ferramentas de backup oferece opções para verificar a integridade dos backups usando checksums. Consulte a documentação da sua ferramenta de backup para obter mais informações.

Programas específicos: Existem programas específicos para verificar a integridade de arquivos, como

md5deepeshaDeep, que podem calcular checksums para vários arquivos e diretórios simultaneamente.

Onde a Prevenção Encontra a Prática: Exemplos de Configuração

Para garantir a integridade dos seus dados, considere as seguintes práticas:

Use sistemas de arquivos com checksums: ZFS e Btrfs são excelentes opções para proteger seus dados contra corrupção silenciosa.

Verifique os downloads: Sempre verifique o checksum dos arquivos que você baixa da internet.

Implemente verificações de integridade em seus backups: Configure sua ferramenta de backup para verificar a integridade dos backups após a conclusão.

Monitore a saúde dos seus discos: Use ferramentas como

smartctlpara monitorar a saúde dos seus discos rígidos e detectar problemas antes que eles causem perda de dados.# Verificar o status SMART de um disco smartctl -a /dev/sdaAgende scrubs regulares: Se você estiver usando ZFS ou Btrfs, agende scrubs regulares para verificar a integridade dos seus dados.

Veredito: Checksums São Essenciais, Mas Não Suficientes

Checksums são uma ferramenta fundamental para garantir a integridade dos dados. Eles são rápidos, eficientes e podem detectar uma ampla gama de erros. No entanto, eles não são uma bala de prata. Eles não protegem contra adulteração maliciosa, colisões ou bit rot.

Para uma proteção completa, combine checksums com outras técnicas, como assinaturas digitais, redundância de dados e monitoramento regular da saúde dos seus discos. E, acima de tudo, sempre verifique a integridade dos seus backups antes de precisar restaurá-los.

A escolha de qual algoritmo de checksum usar depende do contexto. Para verificações rápidas e não críticas (ex: comunicação em rede tolerante a perdas), CRC32 pode ser suficiente. Para armazenamento de longo prazo e backups, SHA-256 (ou superior) é mandatório. Não economize em segurança quando seus dados estão em jogo.

Dr. Marcus 'Bitrot' Silva

Engenheiro Sênior de Armazenamento

20 anos recuperando RAIDs quebrados. Especialista em ZFS e sistemas de arquivos distribuídos. Já viu mais falhas de disco do que gostaria.