Criptografia em Linux RAID: O Guia Definitivo de LUKS sobre mdadm

Aprenda a arquitetura correta para criptografar arrays RAID com LUKS. Entenda o impacto de performance, gerenciamento de chaves e por que a ordem das camadas define a sobrevivência dos seus dados.

Se você acha que proteger dados em repouso é apenas rodar um comando e esquecer, você está preparando o terreno para um desastre de recuperação irrecuperável. Criptografia adiciona complexidade, e complexidade é a inimiga da disponibilidade.

No mundo Linux, a combinação de mdadm (Linux Software RAID) e LUKS (Linux Unified Key Setup) é o padrão industrial. Mas a ordem dos fatores altera drasticamente o produto — e a sua sanidade mental às 3 da manhã quando um disco falhar. Vamos cortar o hype de segurança e focar na engenharia de sistemas robustos.

O que é a Pilha LUKS sobre mdadm?

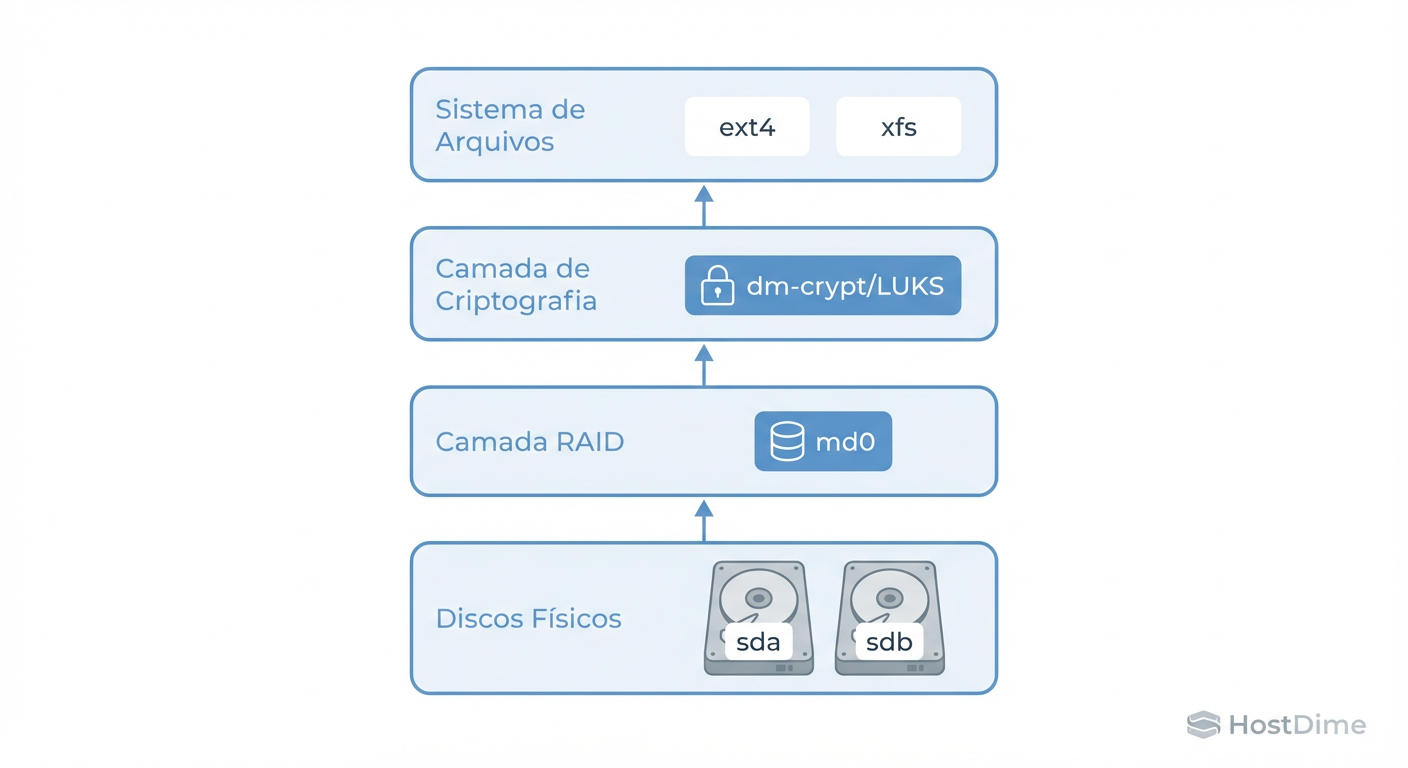

A configuração padrão ouro para armazenamento seguro em Linux combina LUKS sobre mdadm. O array RAID (mdadm) agrega os discos físicos em um dispositivo de bloco lógico resiliente, e o LUKS aplica a criptografia sobre este volume único (/dev/md0). Isso centraliza o gerenciamento de chaves e isola a criptografia das falhas físicas dos discos.

O Dilema das Camadas: LUKS sobre RAID ou RAID sobre LUKS?

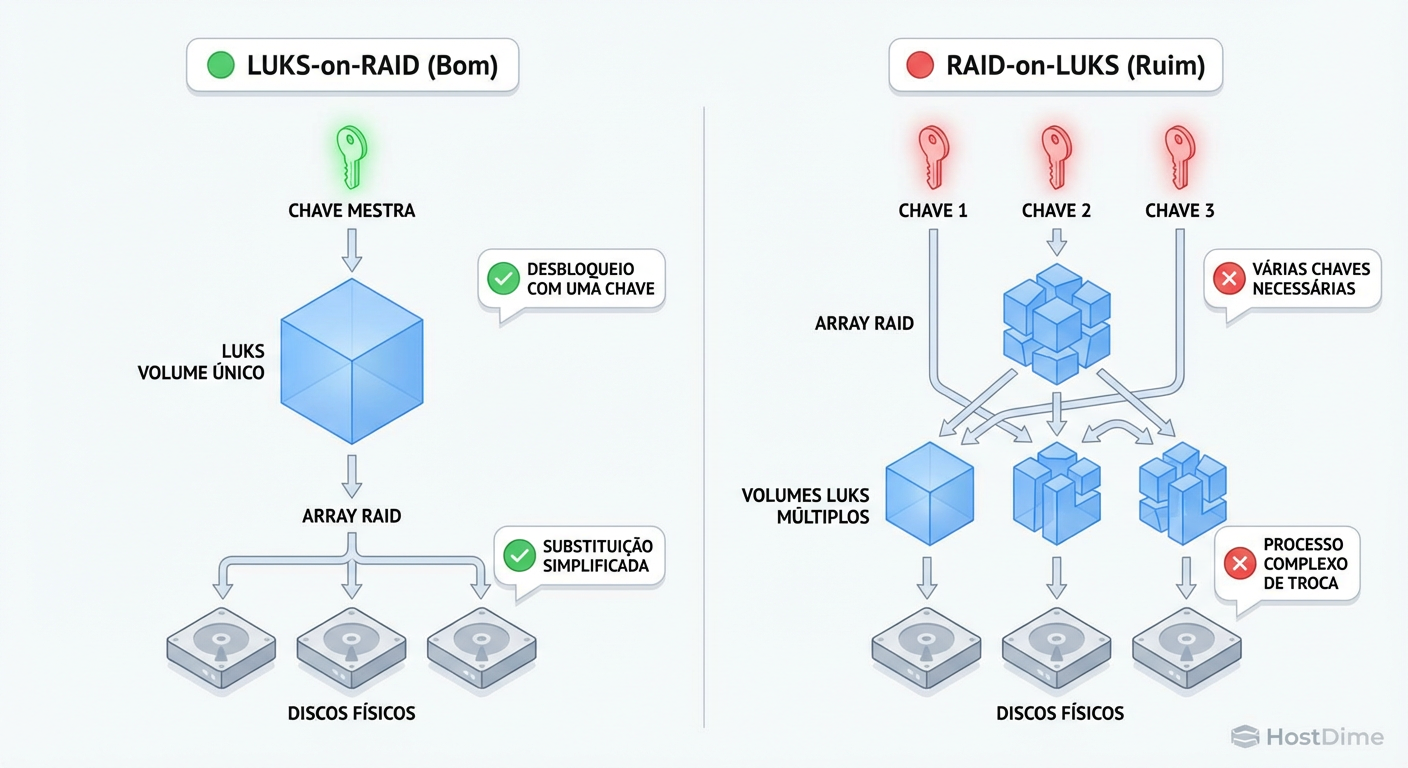

A primeira decisão arquitetural é a topologia. Você tem duas opções: criptografar cada disco individualmente e criar um RAID em cima dos dispositivos desbloqueados, ou criar o RAID nos discos "crus" e criptografar o volume resultante.

Para o sysadmin pragmático, a resposta é quase sempre LUKS sobre RAID (Criptografia no Topo).

A razão é a abstração. O RAID via mdadm serve para abstrair a falha de hardware. O sistema operacional deve enxergar um "dispositivo grande e confiável". Quando você coloca o LUKS em cima do dispositivo MD (/dev/md0), o sistema de criptografia não precisa saber que existem 4 discos girando lá embaixo.

Figura: A Arquitetura de Camadas: O LUKS deve residir sobre o dispositivo md0 para abstrair a complexidade do hardware.

Figura: A Arquitetura de Camadas: O LUKS deve residir sobre o dispositivo md0 para abstrair a complexidade do hardware.

Se você inverter a ordem (RAID sobre LUKS), você cria um pesadelo operacional:

Você precisa gerenciar chaves de criptografia para cada disco físico.

O processo de montagem do array requer que todos os discos sejam desbloqueados individualmente antes que o RAID possa ser montado.

A CPU gasta ciclos gerenciando múltiplos contextos de criptografia em vez de um fluxo unificado.

Impacto de Performance do LUKS em Arrays mdadm

Existe um mito persistente de que criptografia de software "mata" a performance de I/O. Isso era verdade em 2008. Hoje, a menos que você esteja rodando hardware embarcado de baixa potência, o gargalo raramente é a criptografia.

O fator decisivo chama-se AES-NI (Intel) ou instruções equivalentes em AMD e ARM. O processador moderno possui hardware dedicado para fazer a matemática do AES.

Para verificar se seu sistema vai engasgar ou voar, pare de adivinhar e meça:

lsmod | grep aesni

# Teste a velocidade bruta de criptografia da sua CPU

cryptsetup benchmark

Se o seu benchmark de aes-xts-plain64 mostra 2GB/s ou mais, e seus discos mecânicos em RAID 5 entregam 400MB/s, a criptografia é transparente. O gargalo é a física do disco girando, não a CPU.

Onde a performance sofre: Latência. Cada operação de I/O tem um pequeno overhead de CPU. Em cargas de trabalho com muitas operações aleatórias pequenas (IOPS alto, como bancos de dados transacionais), o overhead do LUKS é mensurável, mas geralmente aceitável comparado ao risco de vazamento de dados.

Comparativo de Topologia: Onde colocar a Criptografia?

Antes de digitar qualquer comando, entenda os trade-offs operacionais.

| Característica | LUKS sobre RAID (Recomendado) | RAID sobre LUKS (Evitar) |

|---|---|---|

| Gerenciamento de Chaves | 1 Chave Mestra para o Volume | N Chaves (uma por disco físico) |

| Substituição de Disco | Transparente (o RAID reconstrói os blocos criptografados) | Manual (formatar, criptografar, adicionar ao RAID) |

| Uso de CPU | Otimizado (um fluxo de dados) | Redundante (múltiplos fluxos de cifra) |

| Reconhecimento do Array | Automático pelo mdadm scan | Falha até que os discos sejam desbloqueados |

| Superfície de Ataque | Metadados do RAID visíveis | Metadados do RAID ocultos (Segurança por obscuridade) |

Figura: Comparativo de Complexidade Operacional: Gerenciamento de chaves em diferentes topologias de RAID Criptografado.

Figura: Comparativo de Complexidade Operacional: Gerenciamento de chaves em diferentes topologias de RAID Criptografado.

Implementação Prática da Pilha de Storage Segura

Vamos construir isso da maneira correta. Assumindo que você já tem discos particionados como fd (Linux RAID autodetect).

Primeiro, criamos a camada física abstrata (o RAID):

# Criação de um RAID 1 simples (espelhamento)

mdadm --create /dev/md0 --level=1 --raid-devices=2 /dev/sda1 /dev/sdb1

Agora, e somente agora, aplicamos a criptografia sobre o dispositivo virtual:

# Formata o volume RAID com LUKS2 (padrão moderno)

cryptsetup luksFormat /dev/md0

# Abre o volume criptografado (mapeia para /dev/mapper/dados_seguros)

cryptsetup open /dev/md0 dados_seguros

Finalmente, o sistema de arquivos. O filesystem (ext4, XFS) nem sabe que existe criptografia ou RAID abaixo dele:

mkfs.ext4 /dev/mapper/dados_seguros

mount /dev/mapper/dados_seguros /mnt/storage

Gerenciamento do Header LUKS: O Ponto Único de Falha

Aqui é onde o sysadmin amador perde os dados da empresa.

O LUKS Header fica no início da partição. Ele contém as chaves mestras criptografadas. Se o seu disco tiver alguns setores defeituosos ("bit rot") exatamente onde o header está gravado, seus dados acabaram. Não importa se você tem a senha. Sem o header, o restante do disco é ruído branco matemático.

O RAID protege contra falha de disco inteiro, mas corrupção silenciosa pode acontecer.

A Regra de Ouro: Faça backup do header LUKS e guarde-o fora do array.

# Backup do header

cryptsetup luksHeaderBackup /dev/md0 --header-backup-file header_backup_md0.img

Alerta de Risco: Este arquivo de backup permite descriptografar o disco se você tiver a senha. Trate-o com o mesmo nível de segurança que você trata suas chaves privadas SSH. Não o salve no próprio disco criptografado.

Estratégias de Boot Remoto e Desbloqueio via SSH

Criptografar o volume raiz (/) ou volumes de dados críticos cria um problema logístico: quando o servidor reinicia (patch day, queda de luz), ele para no boot pedindo a senha. Se o servidor está em um datacenter a 50km de distância e não tem KVM/IPMI, você está bloqueado.

A solução pragmática é usar um servidor SSH leve dentro do initramfs (a imagem de boot inicial).

No Debian/Ubuntu, o pacote é dropbear-initramfs.

Instale o

dropbear-initramfs.Adicione sua chave pública SSH em

/etc/dropbear-initramfs/authorized_keys.Atualize o initramfs.

No próximo boot, o servidor pegará um IP via DHCP, subirá o Dropbear e esperará. Você conecta via SSH e roda cryptroot-unlock. Isso desbloqueia o LUKS e o processo de boot real continua. Sem monitores, sem viagens de carro na madrugada.

Recuperação de Desastres e Substituição de Discos no Array

O teste real da sua arquitetura acontece quando um disco falha (/dev/sda morre).

Se você usou LUKS sobre RAID (como recomendado), a recuperação é puramente uma operação de mdadm. A camada de criptografia não precisa ser tocada.

Remover o falecido: Marque como falho e remova do array via

mdadm.Inserir o novo: Coloque o disco físico novo.

Copiar partição: Copie a tabela de partição do disco sobrevivente para o novo.

Adicionar ao RAID:

mdadm --manage /dev/md0 --add /dev/sda1.

O RAID começará o "rebuild". Ele estará copiando blocos de dados já criptografados do disco bom para o novo. O LUKS continua montado e operando durante todo o processo.

Se você tivesse feito o contrário (RAID sobre LUKS), teria que formatar o novo disco com LUKS, gerar uma nova chave, adicionar essa chave ao chaveiro, abrir o dispositivo e só então adicionar ao RAID. Mais passos, mais erro humano.

Referências & Leitura Complementar

Para validar os conceitos técnicos discutidos, consulte a documentação oficial e especificações:

Linux Kernel Documentation - dm-crypt: Detalhes sobre o mapeamento de dispositivos e alvos de criptografia.

mdadm man page (v4.1+): Especificações sobre gerenciamento de superblocos e bitmaps de intenção.

LUKS2 Specification (2018): Documentação sobre o formato on-disk LUKS2, incluindo resiliência de metadados e suporte a Argon2.

NIST SP 800-111: Guia para Criptografia de Armazenamento para Dispositivos de Usuário Final.

Dr. Marcus 'Bitrot' Silva

Engenheiro Sênior de Armazenamento

20 anos recuperando RAIDs quebrados. Especialista em ZFS e sistemas de arquivos distribuídos. Já viu mais falhas de disco do que gostaria.