Cyber Recovery além do Hype: Engenharia de Imutabilidade e Air-Gap em Storage

Não confie apenas no selo 'Ransomware-Proof'. Entenda a arquitetura de snapshots imutáveis, a verdade sobre Air-Gapping e como projetar um Cyber Recovery Vault que resista a ataques de privilégio administrativo.

O mercado de proteção de dados foi inundado por termos de marketing. Todo vendor de storage agora vende "Ransomware Protection", "Indestructible Data" ou "Cyber Vaults". Como engenheiros, nosso trabalho é ignorar o adesivo na caixa e olhar para a controladora, para o sistema de arquivos e para o fluxo de rede.

A realidade brutal é que a maioria das estratégias de Disaster Recovery (DR) falha catastroficamente em cenários de Cyber Recovery (CR). Por quê? Porque o DR foi desenhado para falhas físicas (fogo, enchente, erro humano), onde a confiança na administração do sistema permanece intacta. No Cyber Recovery, o adversário tem suas credenciais de root, conhece sua topologia de rede e, muitas vezes, administra seu backup há semanas.

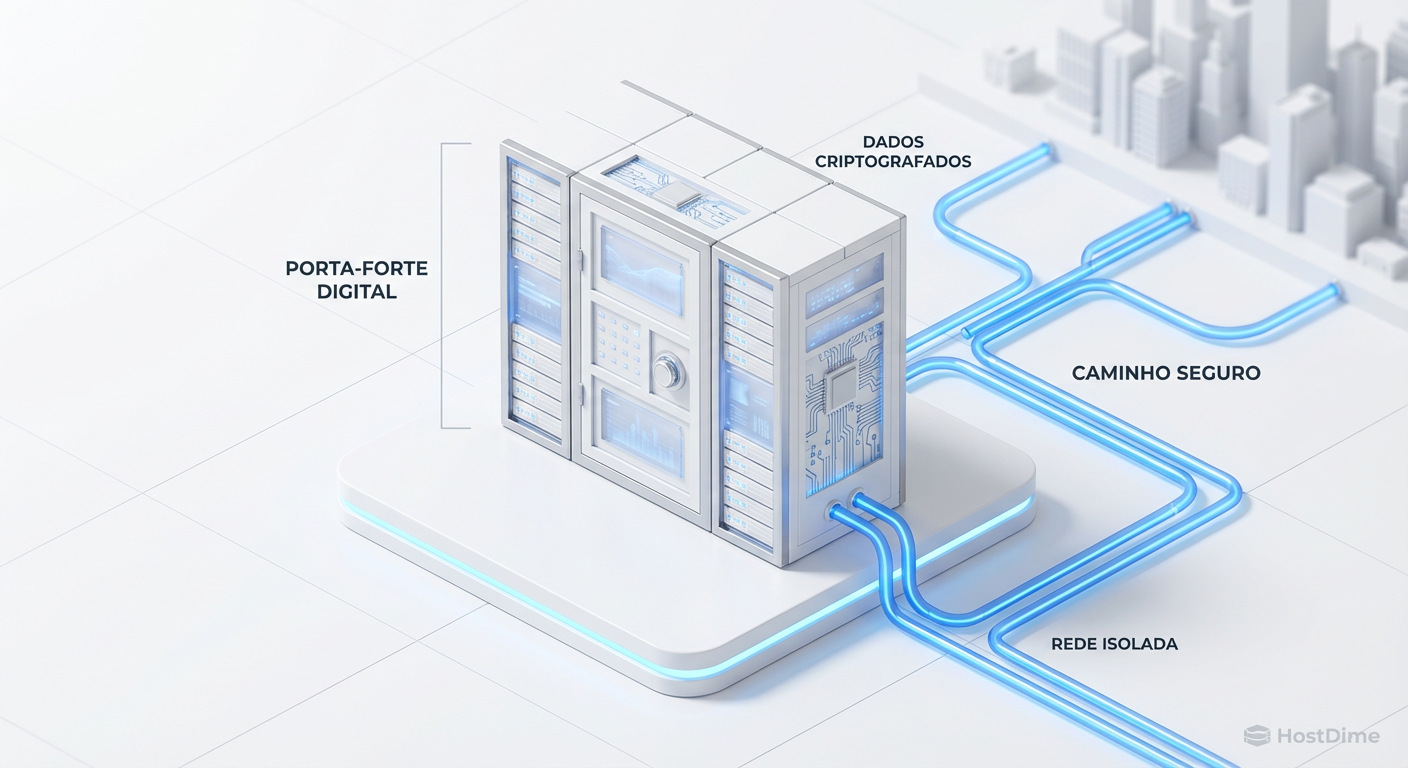

Posição Zero: O que é Cyber Recovery e Imutabilidade Real? Cyber Recovery é uma arquitetura de storage segregada (Vault) desenhada para proteger dados contra destruição intencional por atacantes com privilégios administrativos na produção. Diferente do backup tradicional, ela exige Imutabilidade Hard-Lock (onde nem o superusuário pode deletar dados antes da retenção expirar) e Air-Gap Operacional (isolamento da gestão e do plano de dados), garantindo uma cópia limpa para análise forense e restauração em "Clean Room".

Do Disaster Recovery ao Cyber Recovery: A mudança de paradigma

O modelo mental clássico de DR é a replicação: "Se o Site A cair, subo o Site B". Em um ataque de ransomware moderno, a replicação é o mecanismo de infecção mais eficiente que você possui. Se você replica dados em tempo real ou via snapshots frequentes sem atraso, você está apenas replicando a criptografia do malware para o seu site de DR com latência de milissegundos.

O inimigo agora tem credenciais. Isso muda a física do problema. Não estamos lutando contra a entropia do hardware, mas contra a malícia humana (ou automatizada). Portanto, a engenharia do storage deve assumir que o servidor de backup de produção está comprometido. Se o seu storage confia no servidor de backup para gerenciar a retenção (expirar dados antigos), seu storage será limpo pelo atacante antes da criptografia começar.

A Anatomia da Imutabilidade no Storage: WORM e Object Lock

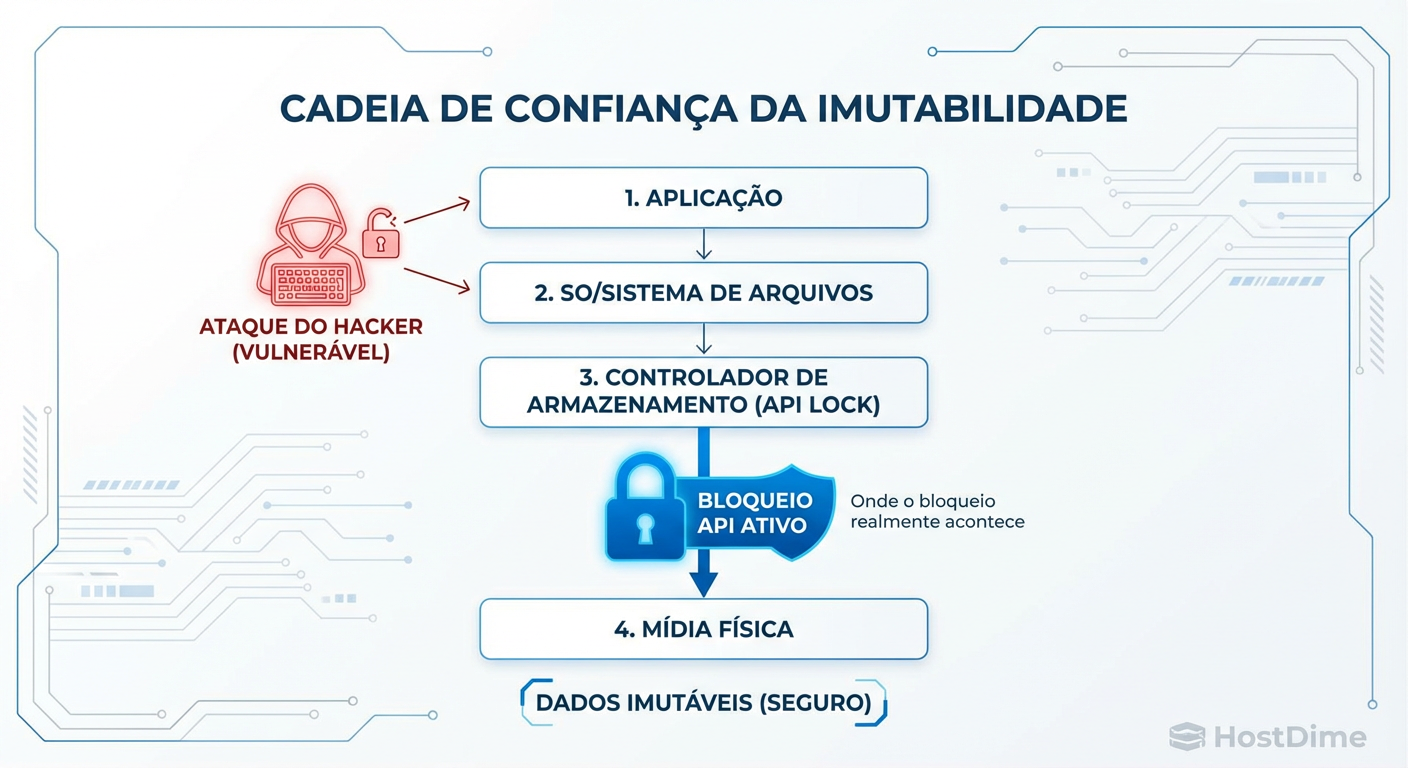

A imutabilidade não é binária (tem ou não tem); é um espectro de implementação. Muitos softwares prometem imutabilidade, mas aplicam apenas uma flag no banco de dados da aplicação de backup. Se eu dropar o banco ou formatar o volume via SO, a imutabilidade desaparece.

A imutabilidade real deve ocorrer no nível do Subsistema de Storage, idealmente via APIs padronizadas como S3 Object Lock ou snapshots de storage com retenção bloqueada por hardware/firmware (WORM - Write Once, Read Many).

Figura: A Cadeia de Confiança da Imutabilidade: Se o bloqueio ocorre apenas no software de backup e não na API do Storage (Object Lock/Compliance Mode), um atacante com root no servidor de backup pode contorná-lo.

Figura: A Cadeia de Confiança da Imutabilidade: Se o bloqueio ocorre apenas no software de backup e não na API do Storage (Object Lock/Compliance Mode), um atacante com root no servidor de backup pode contorná-lo.

Existem dois modos críticos que você precisa validar no seu datasheet ou POC:

Governance Mode: Permite que usuários com permissões especiais (como um admin de backup ou root) removam o bloqueio. Útil para testes, inútil contra ransomware.

Compliance Mode: Ninguém, nem mesmo a conta root da AWS ou o admin do array de storage, pode deletar ou sobrescrever o objeto até que o período de retenção (ex:

RetainUntilDate) expire.

Como validar a Imutabilidade (Mão na massa)

Não confie na GUI. Teste via CLI. Se você configurou um bucket S3 com Object Lock em Compliance Mode, o comando abaixo deve falhar:

aws s3api delete-object \

--bucket meu-cyber-vault \

--key backup-critico.vbk \

--version-id "id-da-versao-imutavel" \

--bypass-governance-retention

# Resultado Esperado:

# An error occurred (AccessDenied) when calling the DeleteObject operation: Access Denied

Se o comando acima funcionar porque você estava logado como root, sua imutabilidade é "soft" e não serve para Cyber Recovery.

O Mito do Air-Gap em Storage: Físico vs. Lógico

O termo "Air-Gap" foi bastardeado. Originalmente, significava fitas LTO em um caminhão ou um cofre desconectado. Hoje, vendors vendem "Air-Gap Lógico". Vamos dissecar a diferença e o risco.

Um Air-Gap Lógico depende de regras de firewall, VLANs e autenticação para simular uma desconexão física. O risco aqui é a superfície de ataque da gestão. Se o seu Storage de Cyber Recovery tem uma porta de gerenciamento (IPMI, iDRAC, Web UI) acessível pela mesma rede de gerenciamento que o AD comprometido, o Air-Gap é uma ilusão.

Tabela Comparativa: Níveis de Isolamento de Storage

| Característica | Backup Tradicional (On-Prem) | Air-Gap Lógico (Fake) | Air-Gap Lógico (Vault Real) | Air-Gap Físico (Tape) |

|---|---|---|---|---|

| Conectividade | Sempre Online | VLAN separada, mas roteável | Link fechado, porta aberta só na janela | Offline (Gap de ar real) |

| Plano de Controle | Integrado ao AD/LDAP | Integrado ao AD/LDAP | Contas Locais, MFA Físico, Sem AD | N/A |

| Iniciação de Cópia | Push (Prod -> Backup) | Push (Prod -> Backup) | Pull (Vault <- Prod) | Manual/Robô |

| Risco Principal | Ataque Lateral e Criptografia | Comprometimento de Firewall/VLAN | Vulnerabilidade Zero-Day no Storage | Erro humano / Tempo de Restore (RTO) |

| RTO (Recuperação) | Rápido (Disco) | Rápido (Disco) | Médio (Requer análise/scan) | Lento (Seek time da fita) |

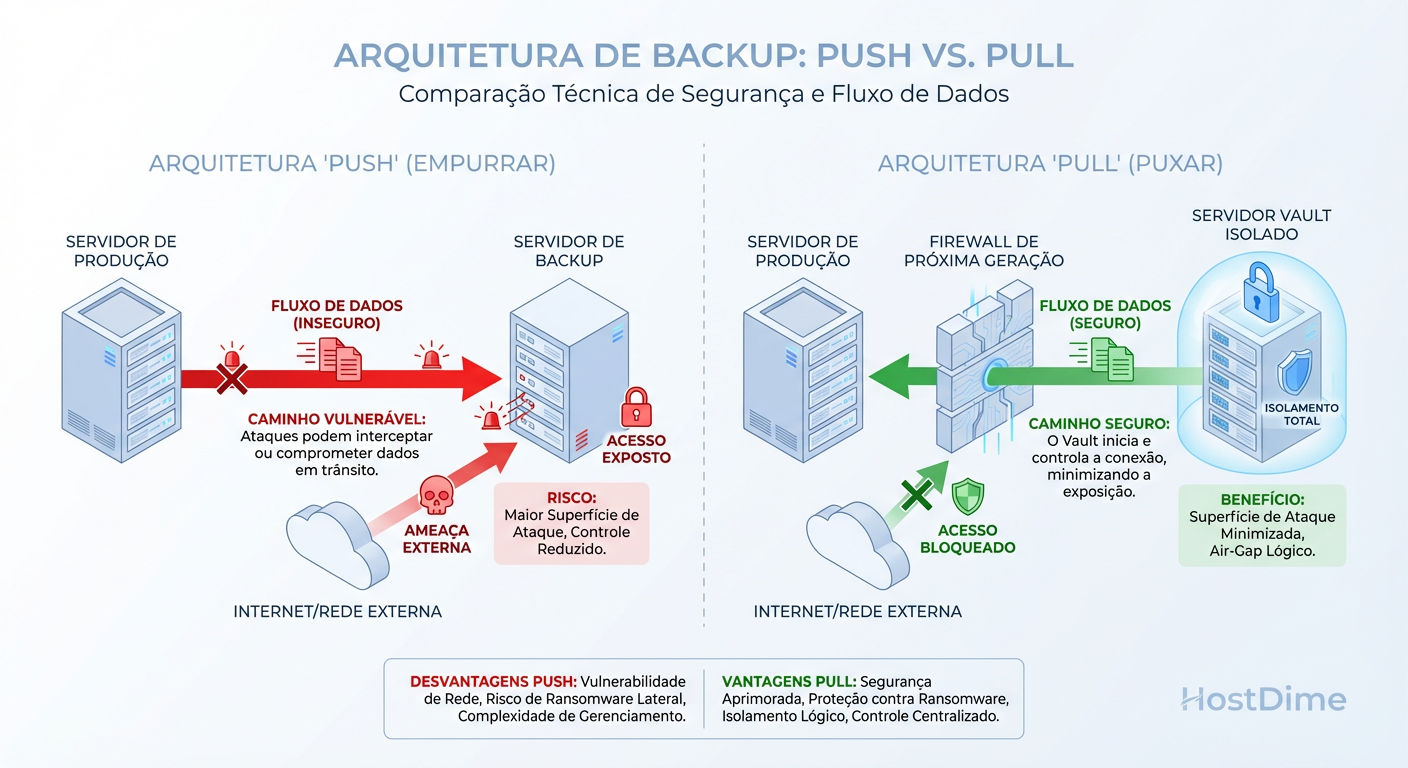

Arquitetura de "Pull" vs "Push": O fluxo de dados seguro

Esta é a decisão de arquitetura mais crítica em um projeto de Cyber Recovery.

Na maioria das implementações (Push), o servidor de backup na produção "empurra" os dados para o storage secundário. Isso exige que o ambiente de produção conheça o endereço, as credenciais e a rota para o cofre. Se a produção cai, o atacante usa essas mesmas rotas para atacar o cofre.

No modelo de Cyber Recovery Vault (Pull), a produção não sabe que o cofre existe.

O Cofre mantém suas portas de entrada de dados fechadas 99% do tempo.

O software dentro do Cofre "acorda".

O Cofre abre a conexão de dentro para fora (outbound) ou habilita a porta temporariamente.

O Cofre lê os dados da produção.

O Cofre fecha a conexão (Air-Gap restabelecido).

Figura: Arquitetura Push vs. Pull: No modelo seguro (Pull), o cofre é invisível para a produção e inicia a conexão, impedindo que um ransomware na origem acesse o destino.

Figura: Arquitetura Push vs. Pull: No modelo seguro (Pull), o cofre é invisível para a produção e inicia a conexão, impedindo que um ransomware na origem acesse o destino.

Isso cria uma "invisibilidade" na rede. Um port scan na rede de produção não revelará o IP do storage de vault, pois ele não responde a requisições não solicitadas e, idealmente, está em um segmento de rede sem rota de retorno padrão.

O Custo Oculto da Recuperação: Rehidratação e IOPS

Aqui entra a engenharia de performance. Armazenar dados imutáveis é fácil; difícil é recuperá-los rápido o suficiente para que a empresa não quebre.

Sistemas de backup modernos dependem pesadamente de Deduplicação e Compressão. Isso é ótimo para economizar disco, mas cria um problema de física no disco rígido: a Fragmentação Lógica.

Um arquivo de backup de 10TB pode estar espalhado em milhões de blocos de 4KB ou 8KB no disco do storage, referenciados por uma tabela de hash (metadata). Durante um restore massivo (Cyber Recovery):

O sistema precisa ler a tabela de metadados (random read).

Buscar os blocos espalhados no disco (random read).

"Rehidratar" os dados para enviá-los ao servidor de destino (CPU intensive).

O Gargalo da Rehidratação: Muitos appliances de deduplicação têm uma performance de Ingest (gravação) fantástica (graças a cache de escrita em RAM/SSD), mas uma performance de Restore (leitura) abismal, caindo para 10-20% da velocidade nominal da rede.

Callout de Risco: Em um teste de DR, você recupera 1 ou 2 VMs. O cache do storage aguenta. Em um Cyber Recovery, você recupera 500 VMs simultaneamente. O cache estoura, o storage atinge o limite de IOPS randômico (especialmente se for HDD) e seu RTO estimado de 4 horas vira 4 dias.

Clean Room e Forense: Validando dados imutáveis

Recuperar dados infectados é inútil. O conceito de "Clean Room" (Sala Limpa) é um ambiente isolado (compute + network) dentro do Vault onde os dados imutáveis são montados e analisados antes de voltarem para a produção.

O processo de engenharia aqui deve focar em automação de montagem sem cópia. Se você precisar copiar os dados do repositório de backup para um datastore de disco para ligar a VM e passar o antivírus, você perdeu. O tempo de cópia inviabiliza o processo.

A tecnologia necessária é o Instant VM Recovery rodando diretamente do storage de backup imutável. O storage apresenta o snapshot imutável como um datastore NFS/iSCSI (read-only) para o hypervisor da Clean Room.

- Métrica Chave: Latência de I/O durante o scan de antivírus na Clean Room. Se a latência for alta (>20ms), o scan vai falhar ou demorar dias.

Checklist de Sobrevivência: Validando a Engenharia

Não aceite a palavra do vendedor. Execute estes testes destrutivos no seu ambiente de POC ou Dev:

O Teste do Relógio (NTP Attack): A imutabilidade depende do tempo (

RetainUntilDate). O que acontece se eu comprometer o servidor NTP do storage e adiantar o relógio em 5 anos? O storage expira os dados "antigos" e permite a deleção?- Mitigação: O storage deve ter um relógio interno monótono ou exigir Múltipla Autenticação (MFA) para alterações de tempo.

O Teste do Bypass de API: Tente deletar os dados logado diretamente na console do storage (SSH/Web), não pelo software de backup. A imutabilidade deve persistir no nível do sistema de arquivos.

O Teste de Throughput de Rehidratação: Meça a velocidade de restore de um dataset totalmente único vs. um dataset altamente deduplicado. Calcule o tempo para restaurar o Petabyte inteiro, não apenas uma VM de teste.

O Teste de Isolamento de Gestão: Desconecte o cabo de rede de dados. Tente acessar a interface de gestão do Vault a partir da rede de produção. Se pingar, o Air-Gap é falso.

Referências & Leitura Complementar

NIST SP 800-209: Security Guidelines for Storage Infrastructure – O guia definitivo para proteger a camada de persistência.

RFC 4510 (LDAP) & Authentication Risks: Entenda como a integração de storage com AD cria dependências circulares em recuperação.

S3 Object Lock API Reference: Documentação técnica da AWS sobre os modos Governance vs. Compliance.

SNIA (Storage Networking Industry Association): Whitepapers sobre "Data Preservation" e taxonomias de armazenamento seguro.

Dr. Marcus 'Bitrot' Silva

Engenheiro Sênior de Armazenamento

20 anos recuperando RAIDs quebrados. Especialista em ZFS e sistemas de arquivos distribuídos. Já viu mais falhas de disco do que gostaria.