iSCSI Chap Autenticacao E Limitacoes

O iSCSI (Internet Small Computer Systems Interface) revolucionou o armazenamento em rede, permitindo que servidores acessem dispositivos de armazenamento remoto...

iSCSI Chap Autenticacao E Limitacoes

O iSCSI (Internet Small Computer Systems Interface) revolucionou o armazenamento em rede, permitindo que servidores acessem dispositivos de armazenamento remoto como se fossem discos locais. Mas, como garantir que apenas clientes autorizados acessem esses discos? A resposta mais comum é o CHAP (Challenge Handshake Authentication Protocol). Este guia explora o CHAP no iSCSI em profundidade, abordando seus mecanismos, limitações e alternativas.

O Problema: Acesso Não Autorizado ao Seu SAN

Imagine o seguinte cenário: você configurou um servidor de arquivos crítico que depende de um volume iSCSI. Sem a autenticação adequada, qualquer máquina na sua rede (ou pior, fora dela) poderia potencialmente se conectar ao seu alvo iSCSI e corromper, roubar ou destruir seus dados. O CHAP surge como uma barreira para mitigar esse risco inicial.

Como o CHAP Funciona: Uma Troca de Segredos (Nem Tão Segura Assim)

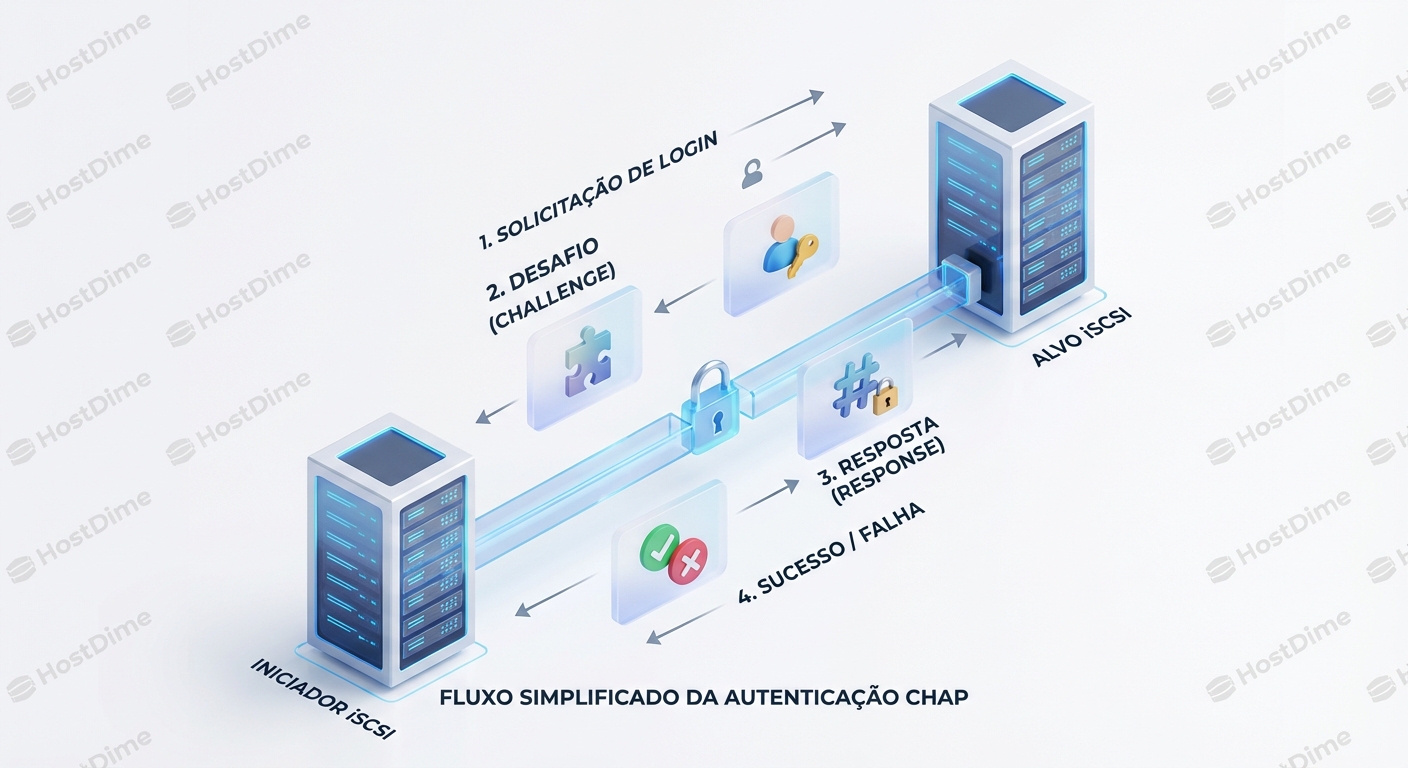

O CHAP é um protocolo de autenticação baseado em "desafio-resposta". O processo, simplificadamente, é o seguinte:

- O iniciador iSCSI (o cliente) envia seu nome de usuário para o alvo iSCSI (o servidor de armazenamento).

- O alvo responde com um "desafio" aleatório.

- O iniciador usa uma senha secreta compartilhada para gerar um hash MD5 do desafio e da senha, e envia o hash como resposta.

- O alvo, que também conhece a senha, realiza o mesmo cálculo e compara o hash recebido com o hash calculado. Se os hashes coincidirem, o iniciador é autenticado.

Note: O segredo compartilhado NUNCA é transmitido pela rede. O que é transmitido é o hash MD5, teoricamente impossível de reverter para obter a senha original.

O Elo Mais Fraco: MD5 e a Segurança Ilusória

O CHAP original utiliza o MD5 como função de hash. E aqui reside o primeiro problema grave. O MD5 é considerado criptograficamente quebrado há anos. Isso significa que existem técnicas (como ataques de colisão e rainbow tables) que podem comprometer a segurança do CHAP, especialmente em redes onde o tráfego pode ser interceptado.

Warning: NUNCA confie exclusivamente no CHAP para proteger dados sensíveis. Ele oferece uma falsa sensação de segurança.

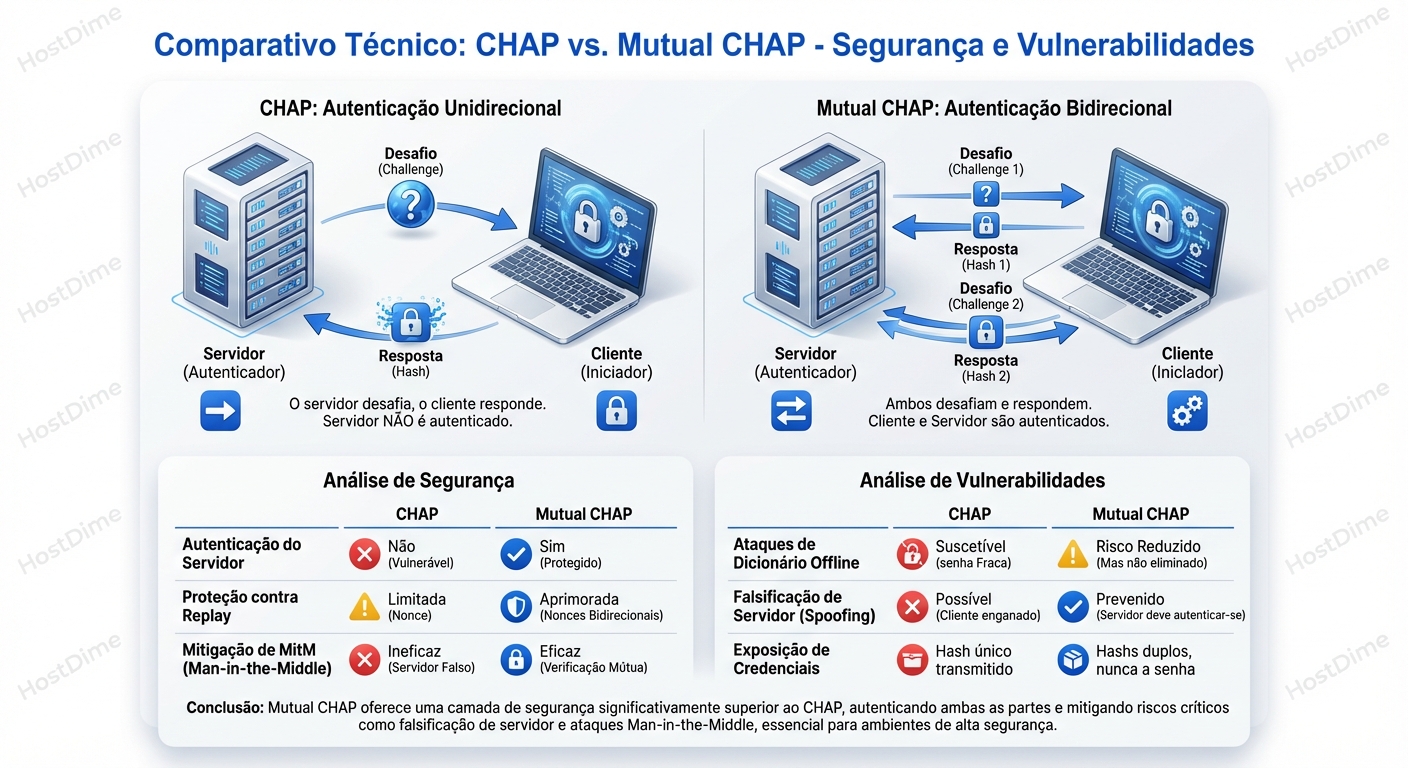

CHAP Mútuo: Uma Tentativa de Mitigação

O CHAP mútuo adiciona uma camada extra de segurança, exigindo que o alvo também se autentique no iniciador. Isso evita ataques do tipo "man-in-the-middle", onde um atacante se passa pelo alvo para roubar dados.

No CHAP mútuo:

- O iniciador envia seu nome de usuário para o alvo.

- O alvo envia um desafio para o iniciador.

- O iniciador calcula o hash MD5 e envia a resposta.

- O alvo autentica o iniciador.

- O iniciador, por sua vez, envia um desafio para o alvo.

- O alvo calcula o hash MD5 e envia a resposta.

- O iniciador autentica o alvo.

Apesar de ser mais seguro que o CHAP unilateral, o CHAP mútuo ainda sofre das mesmas vulnerabilidades inerentes ao MD5.

Onde o CHAP Brilha (e Onde Ele Falha Miseravelmente)

O CHAP pode ser útil em ambientes onde:

- A segurança é apenas um dos fatores: Em redes internas com baixo risco de interceptação, o CHAP pode ser suficiente como uma primeira camada de defesa.

- A performance é crítica: O CHAP tem um overhead relativamente baixo, o que o torna adequado para aplicações sensíveis à latência.

- Não há alternativas melhores disponíveis: Em alguns dispositivos legados, o CHAP pode ser a única opç��o de autenticação disponível.

No entanto, o CHAP é inadequado em ambientes onde:

- A segurança é primordial: Dados confidenciais exigem mecanismos de autenticação mais robustos.

- A rede é considerada hostil: Em redes públicas ou compartilhadas, o risco de interceptação é alto demais para confiar no CHAP.

- A conformidade exige: Padrões de conformidade como PCI DSS, HIPAA e GDPR exigem autenticação forte e criptografia, o que o CHAP não oferece.

Sinais de Alerta: Quando o CHAP Não é Suficiente

- Auditoria de segurança reprovada: Se sua auditoria de segurança interna ou externa apontar o CHAP como uma vulnerabilidade, é hora de buscar alternativas.

- Aumento do tráfego iSCSI inexplicável: Pode indicar uma tentativa de acesso não autorizado.

- Logs de autenticação com falhas frequentes: Sinalizam tentativas de invasão.

- Uso de senhas fracas ou padrão: Facilita ataques de força bruta e dicionário.

Alternativas ao CHAP: Reforçando a Segurança do iSCSI

Se o CHAP não é suficiente, quais são as alternativas?

- IPsec: Criptografa todo o tráfego iSCSI, protegendo tanto a autenticação quanto os dados em trânsito. IPsec oferece maior segurança, mas também exige mais recursos de processamento.

- iSCSI com VLANs: Isolar o tráfego iSCSI em uma VLAN dedicada limita a superfície de ataque e dificulta a interceptação.

- Listas de Controle de Acesso (ACLs): Restringir o acesso ao alvo iSCSI com base em endereços IP ou nomes de domínio.

- Autenticação de dois fatores (2FA): Adicionar uma camada extra de autenticação além da senha.

Diagnóstico: Verificando a Configuração do CHAP

A forma de verificar e configurar o CHAP depende do seu sistema operacional e software iSCSI.

Linux (iscsiadm):

Para verificar se o CHAP está configurado, examine o arquivo de configuração /etc/iscsi/iscsid.conf. Procure por estas linhas:

node.session.auth.authmethod = CHAP

node.session.auth.username = <seu_usuario>

node.session.auth.password = <sua_senha>

discovery.sendtargets.auth.authmethod = CHAP

discovery.sendtargets.auth.username = <seu_usuario>

discovery.sendtargets.auth.password = <sua_senha>

Para verificar as sessões iSCSI ativas e o método de autenticação usado:

iscsiadm -m session -o show

Windows (iSCSI Initiator):

- Abra o "iSCSI Initiator".

- Vá para a aba "Targets".

- Selecione o alvo iSCSI e clique em "Connect".

- Clique no botão "Advanced".

- Verifique se a opção "Enable CHAP log on" está marcada e se as informações de usuário e senha estão corretas.

Verificando logs:

Monitore os logs do sistema ( /var/log/messages no Linux, Event Viewer no Windows) para mensagens relacionadas à autenticação iSCSI. Procure por erros de autenticação CHAP ou tentativas de conexão não autorizadas.

O Veredito: CHAP é um Remendo, Não uma Solução

Em resumo, o CHAP oferece uma camada básica de autenticação para iSCSI, mas suas vulnerabilidades inerentes (especialmente o uso do MD5) o tornam inadequado para ambientes que exigem segurança robusta. Se você está lidando com dados confidenciais ou operando em uma rede hostil, abandone o CHAP e adote alternativas mais seguras como IPsec. Não se iluda com a falsa sensação de segurança que o CHAP pode proporcionar. Seus dados valem mais do que isso.

Thomas 'Raid0' Wright

High-Performance Computing Researcher

Trabalha com supercomputadores. Para ele, velocidade é tudo, e redundância é problema do software.