iSCSI Conceitos Topologia E Boas Praticas

iSCSI Desmistificado: Arquitetura, Topologias e Melhores Práticas...

iSCSI Conceitos Topologia E Boas Praticas

iSCSI Desmistificado: Arquitetura, Topologias e Melhores Práticas

O pesadelo de todo administrador de sistemas: um banco de dados crítico corrompido devido a problemas de E/S no armazenamento. Entender iSCSI não é apenas importante, é crucial para garantir a integridade e o desempenho dos seus dados. Este artigo vai além do básico, mergulhando nas entranhas do iSCSI, explorando topologias, otimizações e as armadilhas que você precisa evitar para manter seus dados seguros e acessíveis.

iSCSI no Raio-X: Protocolos e Pacotes

iSCSI (Internet Small Computer System Interface) é um protocolo de transporte que permite o uso do protocolo SCSI sobre redes TCP/IP. Essencialmente, ele pega os comandos SCSI, usados para comunicação com discos rígidos e outros dispositivos de armazenamento, e os encapsula em pacotes IP para transmissão através de uma rede.

Para entender o iSCSI, é preciso conhecer seus componentes:

- Iniciador (Initiator): O cliente iSCSI. É o servidor que quer acessar o armazenamento remoto. Funciona como um adaptador SCSI no sistema operacional.

- Alvo (Target): O servidor iSCSI. É o sistema que oferece os recursos de armazenamento. Ele recebe os comandos SCSI encapsulados e os executa nos discos físicos.

- LUN (Logical Unit Number): Um identificador único para um volume de armazenamento específico apresentado pelo alvo iSCSI. Pense nele como uma partição em um disco físico.

O processo de comunicação iSCSI segue estas etapas:

- Descoberta: O iniciador localiza os alvos iSCSI disponíveis na rede. Isso pode ser feito através do envio de solicitações para um servidor iSNS (Internet Storage Name Service) ou através da configuração manual dos endereços IP e nomes dos alvos.

- Login: O iniciador estabelece uma conexão TCP com o alvo. Durante o login, a autenticação pode ser realizada para garantir que apenas clientes autorizados acessem o armazenamento.

- Transferência de Dados: Uma vez conectado, o iniciador pode enviar comandos SCSI para o alvo. Esses comandos são encapsulados em pacotes iSCSI e transmitidos através da conexão TCP. O alvo executa os comandos e envia as respostas de volta para o iniciador.

- Logout: Quando o iniciador não precisa mais acessar o armazenamento, ele encerra a conexão TCP com o alvo.

Visualizando o Tráfego: O Modelo Mental do Analista

Imagine o iSCSI como uma transportadora de dados. Os comandos SCSI são as mercadorias, os pacotes IP são os contêineres, e a rede TCP/IP é a rodovia. Cada "caminhão" (pacote) precisa ser endereçado corretamente (endereço IP e porta), e a entrega (transferência de dados) precisa ser confiável (TCP garante a entrega na ordem correta e retransmite pacotes perdidos).

A latência da rede é o trânsito na rodovia. Quanto mais trânsito, maior a latência, e mais lento o acesso aos dados. A largura de banda da rede é o número de pistas na rodovia. Quanto mais pistas, mais dados podem ser transmitidos simultaneamente.

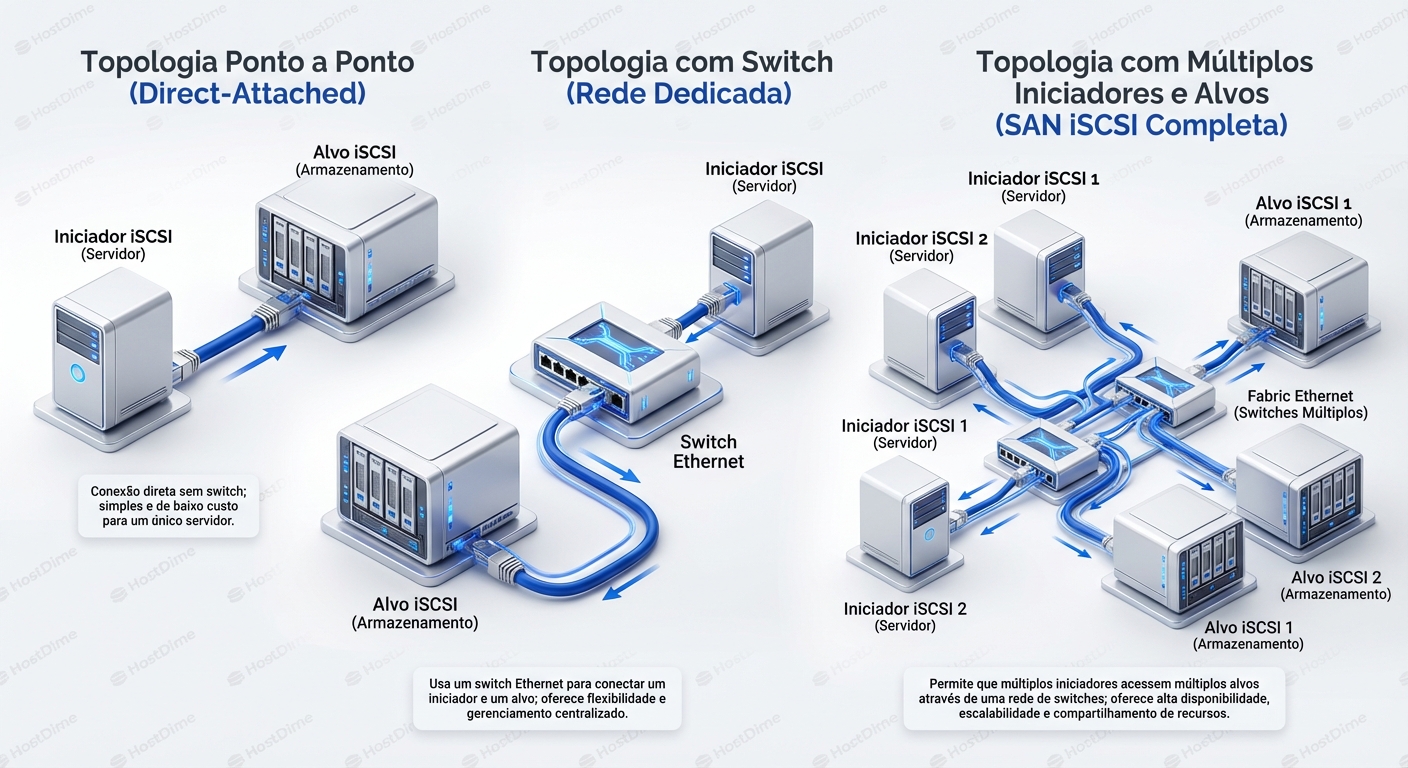

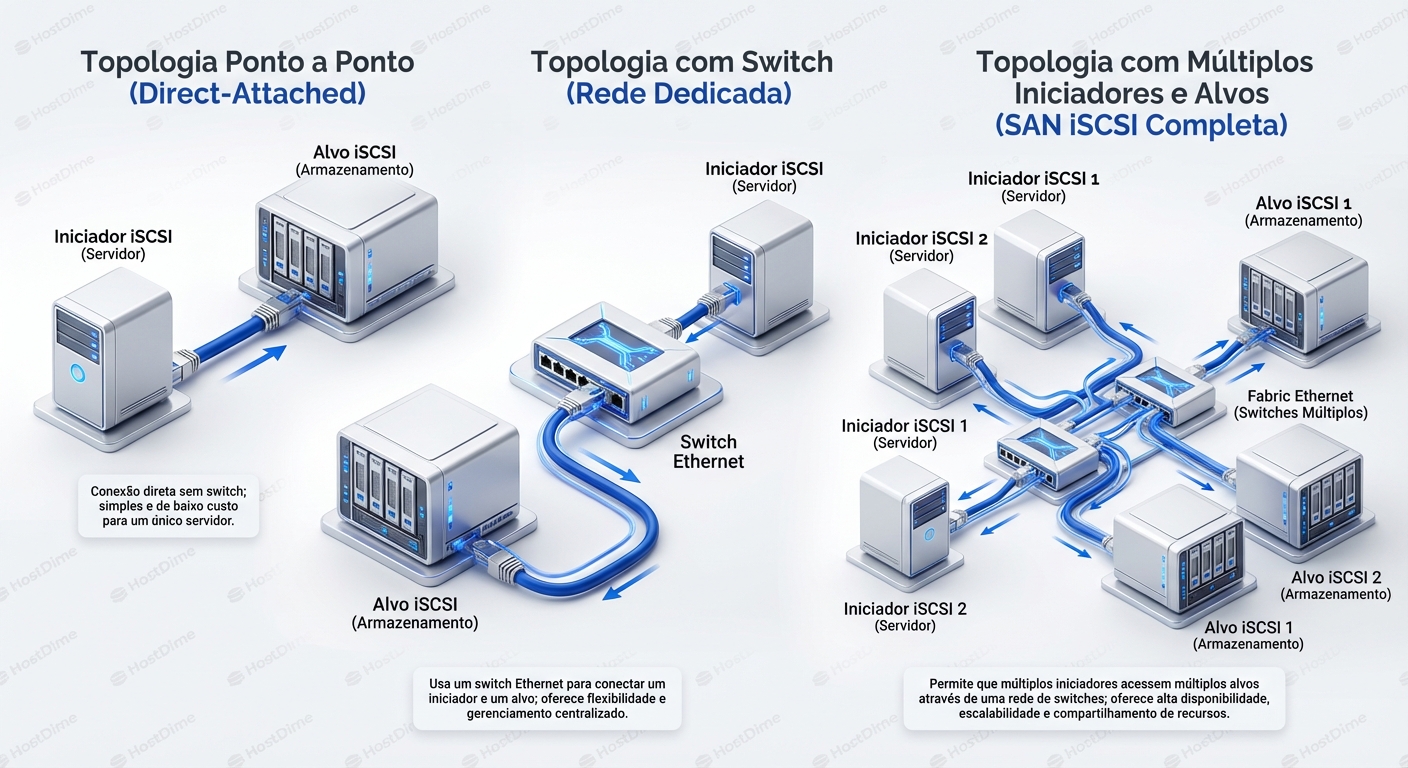

Topologias iSCSI: Escolhendo o Caminho Certo

A topologia iSCSI define como os iniciadores e alvos estão conectados na rede. A escolha da topologia certa depende dos requisitos de desempenho, disponibilidade e custo.

Ponto a Ponto: Um único iniciador conectado diretamente a um único alvo. Simples de configurar, mas oferece pouca redundância. Ideal para ambientes de teste ou pequenas empresas com necessidades básicas de armazenamento.

Com Switch: Iniciadores e alvos conectados a um switch Ethernet. Permite maior flexibilidade e escalabilidade em comparação com a topologia ponto a ponto. É a topologia mais comum em ambientes corporativos.

Múltiplos Iniciadores e Alvos: Vários iniciadores acessando vários alvos através de um switch ou rede. Oferece alta disponibilidade e desempenho, mas requer configuração e gerenciamento mais complexos. Essencial para ambientes de virtualização e bancos de dados de missão crítica.

Campos de Prova: Quando o iSCSI Brilha (e Quando Desmorona)

Virtualização: iSCSI é amplamente utilizado em ambientes de virtualização, como VMware e Hyper-V. Permite que as máquinas virtuais acessem o armazenamento centralizado, facilitando o gerenciamento e a alocação de recursos.

- Armadilha: Sobrecarga da rede devido ao tráfego intenso de E/S. Solução: Isolar o tráfego iSCSI em uma VLAN dedicada e usar switches com suporte a Quality of Service (QoS).

Backup e Recuperação: iSCSI pode ser usado para criar backups remotos de dados. Permite que os backups sejam armazenados em um local diferente do sistema principal, protegendo contra perda de dados em caso de desastre.

- Armadilha: Lentidão no processo de backup devido à latência da rede. Solução: Usar compressão e desduplicação de dados para reduzir o tamanho dos backups e otimizar a largura de banda.

Clusters de Alta Disponibilidade: iSCSI é fundamental em clusters de alta disponibilidade, onde vários servidores compartilham o mesmo armazenamento. Se um servidor falhar, outro servidor pode assumir o controle do armazenamento e continuar a operação.

- Armadilha: Problemas de "split-brain", onde dois servidores assumem o controle do armazenamento simultaneamente, causando corrupção de dados. Solução: Implementar mecanismos de fencing (STONITH) para garantir que apenas um servidor tenha acesso ao armazenamento em um determinado momento.

Debug na Madrugada: Diagnóstico e Sinais de Alerta

Monitorar a saúde do seu ambiente iSCSI é crucial para evitar problemas de desempenho e disponibilidade. Aqui estão alguns comandos e métricas importantes:

iostat: Utilitário para monitorar a utilização de dispositivos de E/S. Use-o para identificar gargalos de desempenho nos discos iSCSI.iostat -xz 1Procure por

%utilpróximo de 100%, indicando que o disco está saturado. Observe também oawait(tempo médio de espera para as operações de E/S), que deve ser o mais baixo possível.netstat: Utilitário para monitorar as conexões de rede. Use-o para verificar se há conexões TCP estabelecidas entre os iniciadores e alvos iSCSI.netstat -an | grep 3260A porta 3260 é a porta padrão para iSCSI.

ping: Utilitário para medir a latência da rede. Use-o para verificar se há problemas de conectividade entre os iniciadores e alvos iSCSI.ping <endereço_ip_do_alvo_iscsi>Latências elevadas podem indicar problemas na rede.

Logs do Sistema: Verifique os logs do sistema (ex:

/var/log/syslogno Linux, Event Viewer no Windows) em busca de mensagens de erro relacionadas ao iSCSI.

Sinais de Saúde:

- Baixa latência de E/S.

- Alta taxa de transferência de dados.

- Utilização da CPU e memória nos servidores iSCSI dentro de limites aceitáveis.

- Conexões TCP estáveis e sem erros.

Sinais de Perigo:

- Alta latência de E/S.

- Baixa taxa de transferência de dados.

- Utilização excessiva da CPU ou memória nos servidores iSCSI.

- Erros de conexão TCP.

- Timeouts de E/S.

- Corrupção de dados.

O Veredito: iSCSI Sem Dor de Cabeça

iSCSI é uma tecnologia poderosa, mas exige planejamento e monitoramento cuidadosos.

- Isole o tráfego iSCSI: Use uma VLAN dedicada para o tráfego iSCSI e switches com suporte a QoS.

- Monitore o desempenho: Use

iostat,netstate outras ferramentas para monitorar a saúde do seu ambiente iSCSI. - Implemente redundância: Use múltiplos caminhos de rede (multipathing) para garantir a alta disponibilidade.

- Teste seus backups: Verifique regularmente se seus backups iSCSI estão funcionando corretamente.

- Não economize na rede: Invista em uma infraestrutura de rede robusta e de baixa latência. iSCSI é sensível à latência.

A infraestrutura de armazenamento é a base de tudo. Não negligencie o iSCSI. Uma configuração bem planejada e monitorada garante a segurança e o desempenho dos seus dados.

Priya Patel

Data Center Operations Lead

Gerencia milhares de discos físicos. Sabe exatamente qual modelo de HDD vibra mais e qual SSD morre primeiro.