Blindando Dados: Como Criar um Repositório Imutável com Linux e XFS

Chega de teatro de segurança. Aprenda a configurar um Linux Hardened Repository (LHR) com XFS e reflinks para criar backups à prova de ransomware e deleção acidental.

Se você acha que seu backup está seguro só porque ele existe, você está vivendo em 2010. O jogo mudou. Hoje, o ransomware não criptografa apenas seus dados de produção; ele caça ativamente seus repositórios de backup, deleta os índices, corrompe os blocos e, só então, exibe a nota de resgate. Se o atacante conseguir privilégios administrativos no seu domínio, e seu storage de backup estiver nesse domínio, game over.

A segurança defensiva moderna exige que paremos com o "teatro de segurança" — aquelas medidas bonitas em relatórios de conformidade que não param um script de 15 linhas. Precisamos de imutabilidade. Precisamos de arquiteturas que assumam que o perímetro já foi violado. Neste artigo, vamos construir um Hardened Linux Repository usando o sistema de arquivos XFS. Não é mágica, é engenharia de armazenamento aplicada à sobrevivência.

Resumo em 30 segundos

- O Domínio é Perigoso: Nunca integre seu storage de backup ao Active Directory. Se o Admin do AD cair, seu backup cai junto.

- XFS é Obrigatório: O sistema de arquivos XFS com

reflinkhabilitado não só economiza terabytes com Fast Clone, mas é a base para a imutabilidade via flags de atributo.- Imutabilidade Real: Usar a flag

+i(immutable) no Linux impede que malwares deletem ou modifiquem blocos de dados, mesmo que tenham credenciais de serviço.

Por que o ransomware moderno ataca seu catálogo primeiro

Vamos ser diretos: os operadores de ransomware são administradores de sistemas competentes. Eles leem a documentação do seu software de backup. Grupos como BlackCat e LockBit desenvolveram scripts de reconhecimento que varrem a rede em busca de portas padrão de gerenciamento de storage (TCP 445 para SMB, portas proprietárias de agentes de backup).

O alvo primário não é o banco de dados SQL da produção. É o catálogo de backup.

Se eles deletarem o catálogo ou formatarem o volume onde os dados repousam, você perde a capacidade de recuperação. Em um cenário de armazenamento, isso significa que eles enviam comandos de unmap ou trim para seus arrays flash, ou simplesmente sobrescrevem os cabeçalhos das partições. Em segundos, petabytes de histórico tornam-se lixo digital irrecuperável.

A única defesa contra isso é garantir que o sistema de arquivos recuse a instrução de deleção, não importa quem a solicite.

A mecânica da escalada lateral via SMB e NFS

Protocolos de compartilhamento de arquivos padrão, como SMB (Server Message Block) e NFS (Network File System), foram desenhados para conveniência, não para guerra.

Quando você expõe um repositório de backup via SMB:

O protocolo "anuncia" sua presença na rede.

A autenticação muitas vezes depende de NTLM ou Kerberos integrados ao domínio.

Um ataque de Pass-the-Hash permite que o atacante monte o compartilhamento como se fosse um drive local.

No mundo do storage, usar SMB para tráfego de backup massivo já é um erro de performance (overhead de protocolo). Mas, do ponto de vista de segurança, é suicídio. O ransomware criptografa arquivos .vbk ou .vib (arquivos de backup da Veeam, por exemplo) através da rede, tratando-os como qualquer planilha de Excel.

O problema do NFS "aberto"

Muitos administradores configuram exports NFS em seus storages (seja um TrueNAS, NetApp ou um servidor Linux genérico) restringindo apenas por IP. O problema? IP spoofing ou simplesmente comprometer uma máquina autorizada na mesma VLAN. Se o atacante estiver na máquina que tem permissão de montagem, ele pode executar rm -rf /mnt/backup/*. O storage obedecerá sem questionar.

O erro fatal de confiar em NAS genérico no domínio

Aqui está o cenário clássico de falha: você compra um NAS caro (Synology, QNAP ou um servidor Windows Storage Server), coloca discos de alta capacidade, cria um RAID 6 e... ingressa a máquina no domínio do Windows.

⚠️ Perigo: No momento em que seu storage de backup entra no domínio, a segurança dele é rebaixada para o nível da senha mais fraca de um Domain Admin.

Se um atacante comprometer o controlador de domínio (DC), ele pode usar GPOs (Group Policies) para desabilitar o firewall do seu storage, criar um novo usuário admin local ou simplesmente logar via RDP/SSH e formatar os discos.

Segurança defensiva em storage significa isolamento. O plano de controle (quem gerencia os usuários) do seu repositório de backup deve ser completamente separado do ambiente que ele protege.

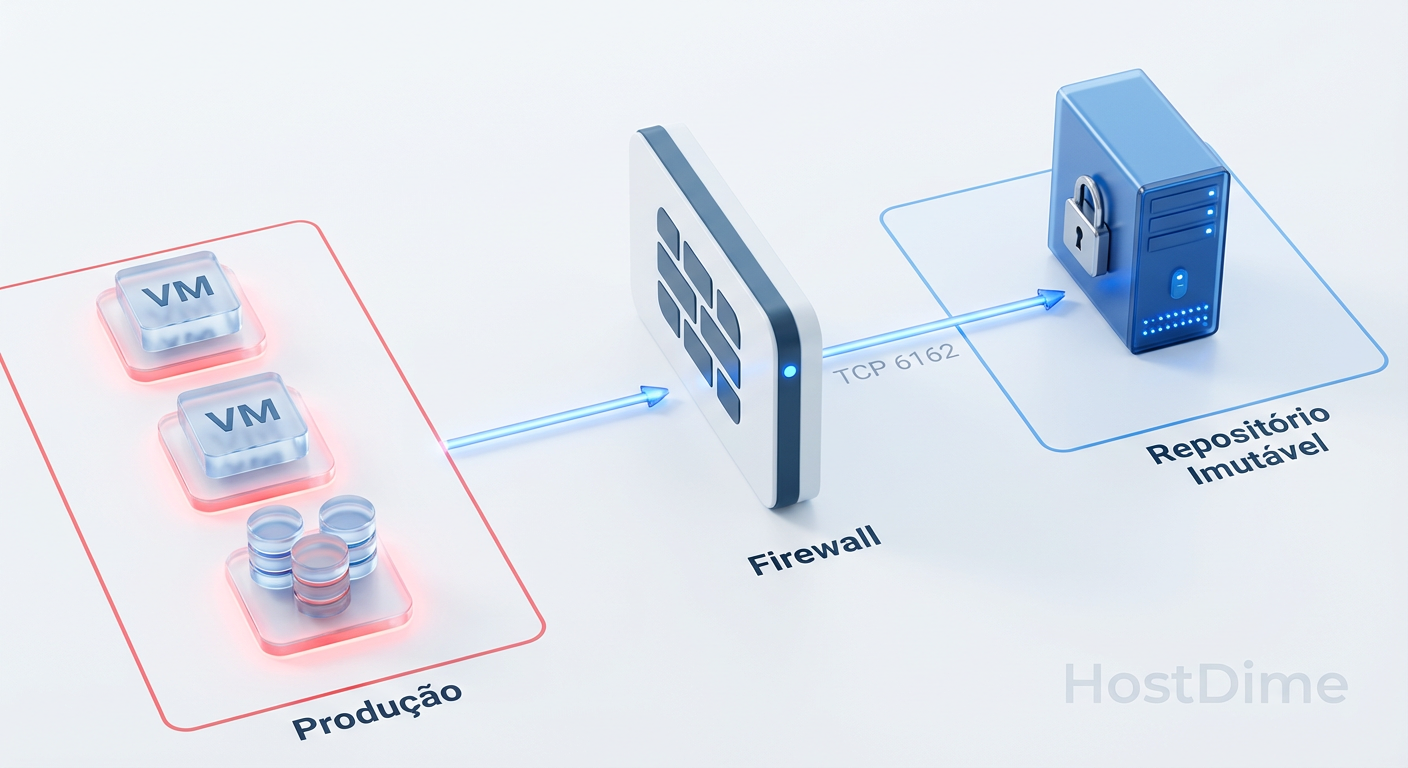

Fig 1. O isolamento lógico: O repositório não faz parte do domínio e aceita tráfego apenas em portas específicas.

Fig 1. O isolamento lógico: O repositório não faz parte do domínio e aceita tráfego apenas em portas específicas.

Arquitetura de um Linux Hardened Repository

A resposta da indústria para isso é o conceito de Hardened Repository. Não é um produto que você compra em uma caixa; é uma configuração de infraestrutura. Geralmente, usamos uma distribuição Linux estável (Ubuntu LTS, RHEL, Rocky Linux) rodando em metal (servidor físico) ou, em casos específicos, uma VM com discos passthrough.

Os pilares da arquitetura:

Fora do Domínio: O servidor Linux não tem conhecimento do AD.

Credenciais de Uso Único: As credenciais usadas pelo software de backup para instalar os agentes de transporte de dados são usadas uma única vez e não são armazenadas no sistema de backup.

SSH Desabilitado: Após a configuração inicial, o serviço SSH é parado e desabilitado. O acesso é feito apenas via console físico (KVM/IPMI) ou console virtual.

Protocolo Proprietário: O tráfego de dados não ocorre via SMB/NFS, mas via canais de dados proprietários do software de backup (ex: Veeam Data Mover), que rodam como processos não-root.

Implementando a imutabilidade nativa com XFS

Aqui entramos na camada de disco. O sistema de arquivos XFS é a escolha padrão para repositórios Linux modernos devido à sua escalabilidade e robustez no tratamento de metadados.

Para criar um repositório imutável, utilizamos uma funcionalidade do kernel Linux chamada chattr (change attribute), especificamente a flag +i.

Como funciona no nível do bloco

Quando um arquivo tem o atributo +i definido:

Ele não pode ser deletado.

Ele não pode ser renomeado.

Nenhum link pode ser criado para ele.

Nenhum dado pode ser escrito nele.

Nem mesmo o usuário root pode modificar o arquivo sem antes remover o atributo.

O fluxo de segurança funciona assim:

O software de backup escreve os dados no disco (arquivos de backup).

Ao finalizar a escrita, o serviço (rodando com privilégios limitados) solicita ao sistema que aplique a flag de imutabilidade por um período definido (ex: 7, 14, 30 dias).

Um serviço auxiliar local (com permissões elevadas específicas) aplica o atributo.

Se um ransomware invadir o servidor e tentar criptografar ou deletar esses arquivos, o kernel do Linux rejeitará a operação de I/O com um erro de "Operation not permitted".

💡 Dica Pro: Ao formatar o volume XFS para este propósito, garanta que o tamanho do bloco (

-b size=4096) esteja alinhado com o seu hardware RAID ou tamanho de página do SSD para evitar penalidade de write amplification.

O papel crítico do reflink para performance

Segurança sem performance torna-se um gargalo que os usuários tentam contornar. É aqui que o XFS brilha com a tecnologia Reflink (Reference Links).

Em backups tradicionais, criar um "Full Backup Sintético" (consolidar incrementais em um novo arquivo full) exigia ler terabytes de dados e escrevê-los novamente em outro lugar do disco. Isso consome I/O, desgasta SSDs e demora horas.

Com o XFS Reflink habilitado (reflink=1 na formatação), o sistema de arquivos entende que você quer copiar blocos de dados, mas em vez de duplicar fisicamente os bits no prato do HDD ou na célula do NAND, ele apenas cria novos ponteiros de metadados apontando para os mesmos blocos originais.

Benefícios diretos para o Storage:

Velocidade: Operações de fusão de backup que levavam horas agora levam minutos ou segundos.

Espaço: Se você tem um backup Full de 10TB e cria um sintético na semana seguinte onde apenas 500GB mudaram, o novo arquivo de 10TB ocupará apenas 500GB de espaço real no disco.

Vida útil do SSD: Menos escritas físicas significam menor Wear Leveling e maior longevidade para seus drives NVMe ou SAS SSDs.

Fig 2. Eficiência do XFS Reflink: Cópias sintéticas (Fast Clone) ocupam zero espaço adicional até que os blocos sejam modificados.

Fig 2. Eficiência do XFS Reflink: Cópias sintéticas (Fast Clone) ocupam zero espaço adicional até que os blocos sejam modificados.

Para verificar se seu volume suporta reflink:

xfs_info /mnt/backup-repo | grep reflink

Se a saída for reflink=1, você está pronto para economizar muito dinheiro em discos.

Procedimentos de emergência para recuperação de desastres

Você construiu um cofre digital. Ótimo. Agora, o que acontece se o prédio pegar fogo ou se você precisar de acesso de emergência e o SSH estiver desligado?

A imutabilidade é uma faca de dois gumes. Se você configurar uma retenção de 90 dias e encher o disco no dia 2, você não conseguirá deletar os dados para liberar espaço. O sistema não deixará. Você terá um storage "tijolado" até que o tempo expire.

Protocolo de "Quebre o Vidro"

Acesso Físico/IPMI: Garanta que você tem acesso à interface de gerenciamento fora de banda (iDRAC, iLO, IPMI) do servidor. Esta interface deve estar em uma rede de gerenciamento isolada, protegida por VPN e MFA.

Senha de Root Offline: A senha do usuário

rootdeste servidor Linux deve ser complexa (20+ caracteres), gerada aleatoriamente e armazenada em um cofre de senhas físico (papel em cofre) ou digital offline. Ninguém deve saber essa senha de cabeça.Single User Mode: Em caso de corrupção severa do sistema operacional, saiba como bootar o Linux em modo monousuário para reparos no sistema de arquivos (

xfs_repair). Lembre-se:xfs_repairpode limpar o log de metadados, o que pode causar perda de dados se não for feito com cuidado.

Alerta Final: A Complexidade é Inimiga da Segurança

Não tente inventar moda com scripts customizados de cron jobs para gerenciar atributos de arquivos ou tentar ofuscar portas. A segurança por obscuridade falha. A segurança por design — usando primitivas robustas do sistema operacional como XFS e permissões de usuário estritas — perdura.

Seu repositório de backup é a última coisa que resta quando tudo o mais falha. Trate-o como tal. Isole a rede, use Linux, habilite o XFS Reflink e jogue fora a chave do SSH. Seus dados (e seu emprego) agradecerão quando o dia ruim chegar.

Perguntas Frequentes

1. Posso usar ZFS em vez de XFS para imutabilidade? O ZFS é excelente para integridade de dados e possui snapshots imutáveis (WORM). No entanto, muitas soluções de backup comercial (como Veeam) têm integrações mais maduras e nativas com o XFS para o gerenciamento granular de arquivos imutáveis via flags. Se você usa TrueNAS ou ZFS puro, a imutabilidade geralmente é gerenciada no nível do dataset/snapshot, não do arquivo individual pelo software de backup.

2. O que acontece se o relógio do servidor for alterado? Essa é uma vulnerabilidade conhecida. Se um atacante conseguir alterar a hora do servidor para o futuro (NTP poisoning ou acesso à BIOS), a imutabilidade pode expirar prematuramente. Defesa: Configure o NTP para usar fontes confiáveis e internas, e se possível, bloqueie alterações de horário na BIOS com senha.

3. SSDs de consumo (Consumer) servem para este repositório? Cuidado. Repositórios de backup têm padrões de escrita intensos. SSDs de consumo (QLC, sem DRAM cache) podem sofrer com a exaustão rápida do cache SLC, derrubando a velocidade de escrita para níveis abaixo de HDDs mecânicos. Para repositórios, prefira HDDs Enterprise (Exos, Ultrastar) para capacidade ou SSDs Enterprise (DWPD > 1) para performance.

4. A imutabilidade protege contra roubo de dados (exfiltração)? Não. Imutabilidade protege contra alteração e destruição. Se o atacante tiver acesso de leitura aos arquivos, ele pode copiá-los e vazar as informações. A criptografia dos backups (encryption-at-rest) é a defesa obrigatória contra exfiltração.

Referências & Leitura Complementar

Red Hat Enterprise Linux 9 - Managing File Systems: Documentação oficial sobre XFS e gerenciamento de armazenamento.

NIST SP 800-209 - Security Guidelines for Storage Infrastructure: Guia abrangente sobre segurança de infraestrutura de armazenamento.

man chattr(1): Manual oficial das ferramentas de atributos de arquivo no Linux.

Veeam Hardened Repository Best Practices: ISO e documentação técnica para implementação de repositórios Linux seguros.

Roberto Lemos

Especialista em Segurança Defensiva

"Com 15 anos de experiência em Blue Team, foco no que realmente impede ataques: segmentação, imutabilidade e MFA. Sem teatro de segurança, apenas defesa real e robusta para infraestruturas críticas."