CVE-2024-40711: Protocolo de resposta a incidentes para Veeam Backup

Guia técnico de mitigação para a falha crítica CVE-2024-40711 no Veeam Backup & Replication (CVSS 9.8). Proteja seu storage de ataques RCE e ransomware.

A integridade da última linha de defesa da infraestrutura de dados foi comprometida. A vulnerabilidade CVE-2024-40711, classificada com severidade crítica (CVSS 9.8), permite a execução remota de código (RCE) em servidores Veeam Backup & Replication (VBR) sem necessidade de autenticação.

Este documento serve como um manual de campo para administradores de armazenamento e engenheiros de infraestrutura. O objetivo não é apenas aplicar um patch, mas reestruturar a postura de segurança do ambiente de backup para impedir que o comprometimento do servidor de gerenciamento resulte na perda total dos dados armazenados em arrays SAN, NAS ou appliances dedicados.

Resumo em 30 segundos

- A Ameaça: Um atacante não autenticado pode explorar falhas de desserialização na porta 6170 para ganhar controle total do servidor VBR.

- O Impacto no Storage: Com acesso root/admin ao VBR, o atacante pode deletar backups, formatar repositórios e descriptografar credenciais de acesso aos arrays de armazenamento.

- Ação Imediata: Isolar a interface de gerenciamento, aplicar o patch da versão 12.2 e migrar repositórios Windows para Linux Hardened Repositories (LHR) com imutabilidade ativa.

O vetor de ataque crítico no ecossistema de backup

Em incidentes de ransomware modernos, o servidor de backup é o alvo primário, não secundário. Grupos como Akira e Fog utilizam vulnerabilidades como a CVE-2024-40711 para garantir que a vítima não tenha capacidade de recuperação antes de iniciar a encriptação dos volumes de produção.

O servidor VBR atua como um "maestro" do armazenamento. Ele possui credenciais privilegiadas para acessar o vCenter, credenciais SMB/NFS para NAS (Synology, QNAP, NetApp) e acesso direto a APIs de arrays de armazenamento (HPE Alletra, Dell PowerStore, Pure Storage) para orquestração de snapshots.

⚠️ Perigo: Se o servidor VBR for comprometido via CVE-2024-40711, o atacante herda todas as permissões de gravação e exclusão nos seus repositórios de armazenamento. Não é necessário quebrar a criptografia do disco; basta enviar um comando de "delete" legítimo via console do Veeam.

A mecânica da desserialização insegura na porta 6170

A vulnerabilidade reside na forma como o Veeam processa dados serializados. Serialização é o processo de converter um objeto em memória (dados + código) em um fluxo de bytes para transmissão pela rede. A desserialização é o processo inverso.

A falha ocorre quando o sistema aceita dados serializados de fontes não confiáveis sem validação adequada. No caso da CVE-2024-40711, o componente vulnerável escuta conexões, frequentemente associadas à porta 6170 (usada para comunicação interna e componentes do Enterprise Manager), e permite que um payload malicioso seja instanciado na memória do servidor.

Tecnicamente, o ataque injeta um objeto modificado que, ao ser reconstruído pelo servidor VBR, executa comandos arbitrários com os privilégios do serviço Veeam (geralmente SYSTEM no Windows). Isso ocorre antes de qualquer verificação de senha.

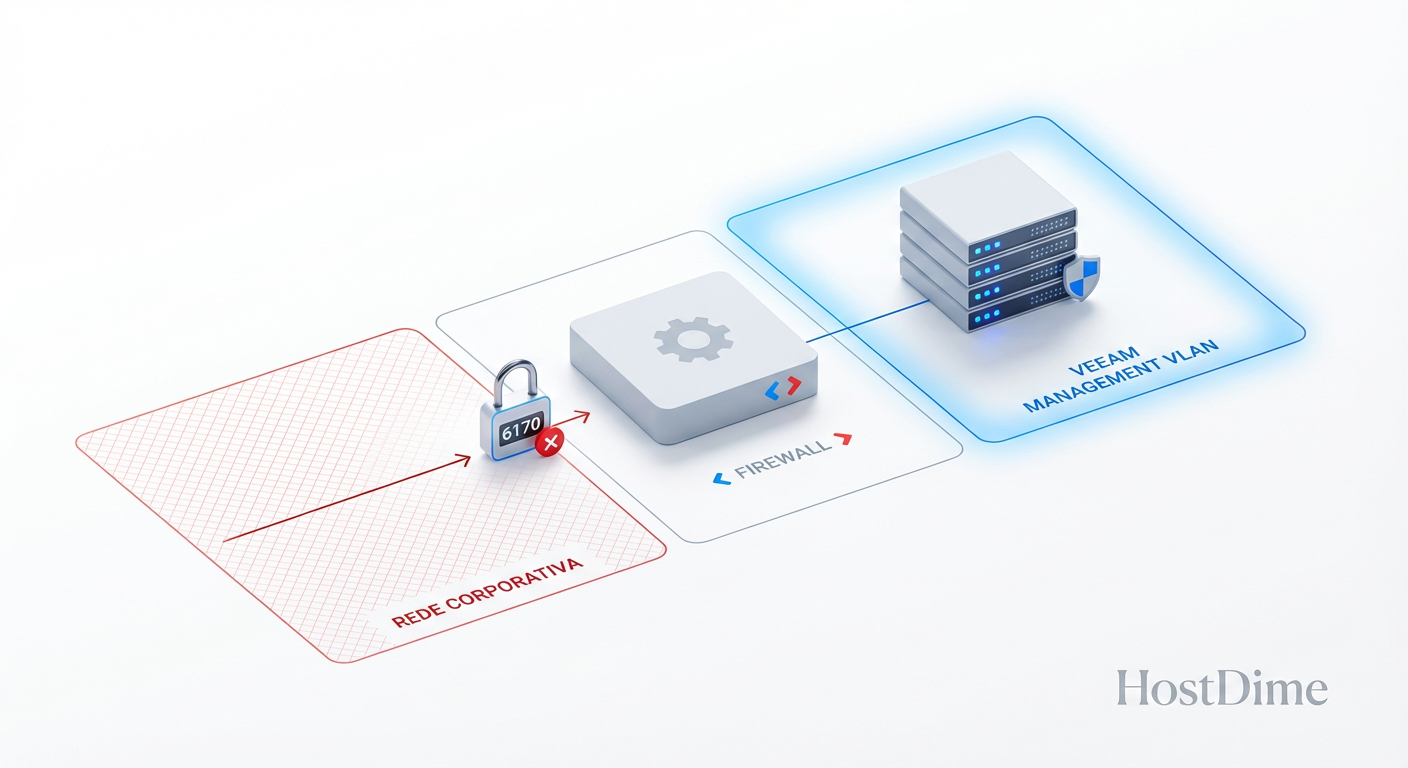

Por que firewalls de borda não bastam

Muitos administradores acreditam estar seguros porque o servidor de backup não está exposto à internet. No entanto, o movimento lateral é a norma. Um atacante que compromete uma estação de trabalho via phishing pode varrer a rede interna buscando a porta 6170 ou 9392 aberta no servidor de backup. A exploração é trivial e automatizável.

Fig. 1: Isolamento do plano de gerenciamento para mitigar exploração lateral.

Fig. 1: Isolamento do plano de gerenciamento para mitigar exploração lateral.

Por que a segmentação de rede tradicional falha

A segmentação via VLANs (Virtual Local Area Networks) é insuficiente para conter este tipo de ameaça se o design de armazenamento não for isolado logicamente.

Em uma arquitetura tradicional, o servidor VBR está na VLAN de Gerenciamento ou de Servidores. Ele precisa "ver" os repositórios de backup (Targets). Se o VBR cai, a "chave do cofre" foi roubada. O atacante usa o próprio software de backup para destruir os dados.

O erro comum é confiar na segurança do sistema operacional Windows do servidor VBR. O Windows possui uma superfície de ataque vasta. A mitigação real exige que o repositório de dados (onde os bits magnéticos ou flash realmente residem) seja incapaz de aceitar comandos de exclusão, mesmo que o servidor de gerenciamento ordene.

Arquitetura de defesa com repositórios imutáveis Linux

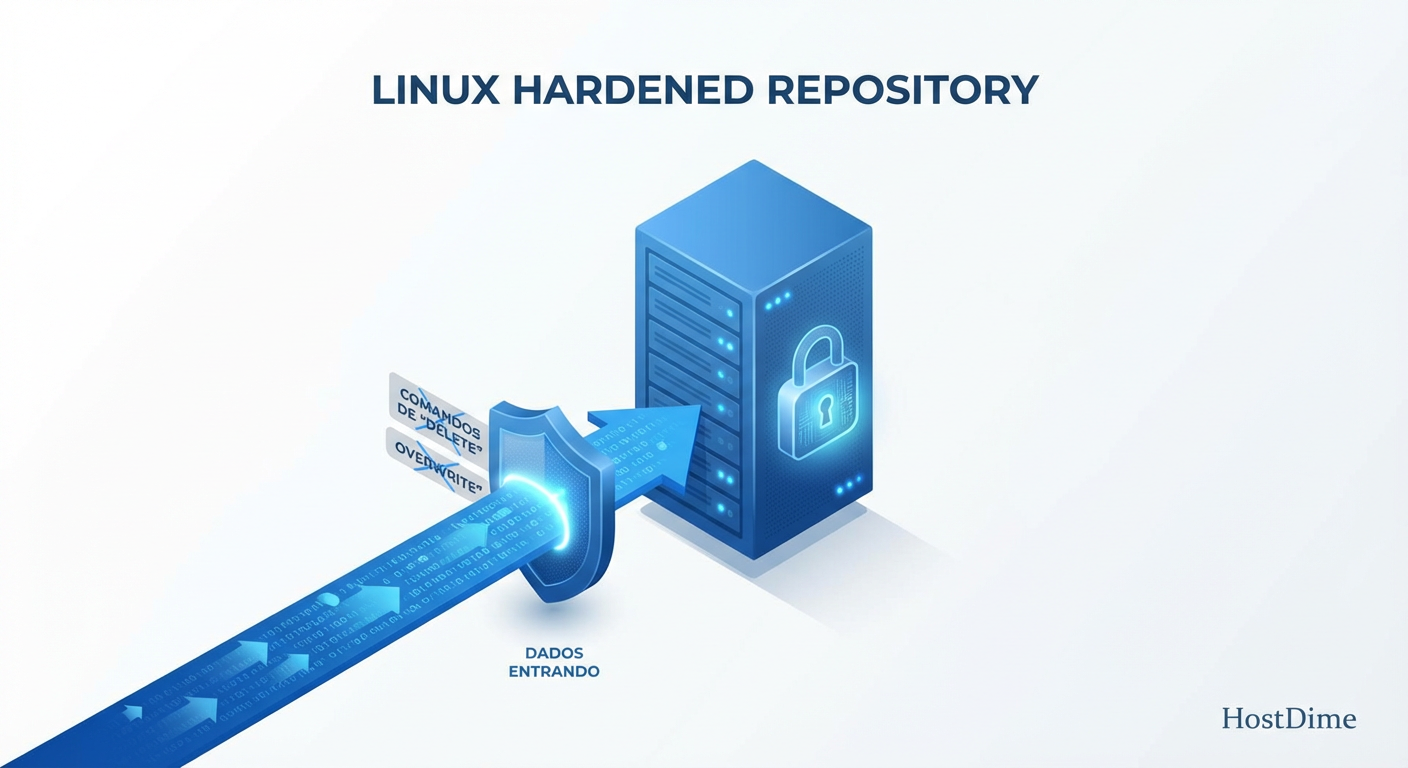

A resposta definitiva para proteger o armazenamento contra a exploração da CVE-2024-40711 não é apenas o patch, mas a adoção de Linux Hardened Repositories (LHR).

Nesta arquitetura, o servidor de armazenamento (físico ou virtual) roda uma distribuição Linux (Ubuntu/RHEL) com o sistema de arquivos XFS. O protocolo de comunicação muda. Em vez de SMB (altamente vulnerável) ou de um agente Windows completo, usamos um agente de transporte persistente com credenciais de uso único (single-use credentials).

O papel do XFS e da flag de imutabilidade

O LHR utiliza a funcionalidade nativa do sistema de arquivos para proteger os blocos de dados. Quando um backup é gravado, o Veeam aplica a flag de imutabilidade (chattr +i) nos arquivos de backup (.vbk, .vib).

💡 Dica Pro: Ao configurar o XFS para repositórios Veeam, certifique-se de habilitar o

reflink. Isso permite a tecnologia Fast Clone, que reduz drasticamente o consumo de espaço e I/O ao criar cadeias de backup sintético, pois apenas os blocos novos são gravados no disco, enquanto os inalterados são apenas referenciados por ponteiros.

Mesmo que um atacante explore a CVE-2024-40711 e ganhe controle total do servidor VBR, ao tentar deletar os backups, o servidor VBR enviará o comando para o repositório Linux. O sistema operacional Linux rejeitará a exclusão porque os arquivos estão com o atributo de imutabilidade ativo e o usuário conectado não tem permissão de root (o SSH deve estar desativado ou restrito).

Fig. 2: O conceito de imutabilidade no sistema de arquivos XFS impedindo a encriptação por ransomware.

Fig. 2: O conceito de imutabilidade no sistema de arquivos XFS impedindo a encriptação por ransomware.

Plano de execução para isolamento e correção imediata

Como Comandante de Incidentes, a prioridade é estancar a sangria de risco. Siga este protocolo rigorosamente.

Fase 1: Contenção Imediata

Bloqueio de Perímetro: Isole o acesso às portas de gerenciamento do Veeam (TCP 9392, 9401, 6170) apenas para IPs de administração autorizados via firewall local do Windows.

Desconexão Temporária: Se houver suspeita de intrusão ativa na rede, desconecte fisicamente ou via vSwitch os repositórios de backup até que a análise forense seja concluída.

Fase 2: Correção e Patching

Verifique a versão atual do Veeam Backup & Replication. Versões 12.0 e 12.1 são vulneráveis.

Baixe a ISO da versão 12.2 (ou o patch cumulativo mais recente que endereça a CVE-2024-40711) diretamente do portal da Veeam.

Execute a atualização. Este processo atualiza os binários do serviço e corrige a falha de desserialização.

Atenção: Atualize também todos os componentes remotos (Proxies, WAN Accelerators e Consoles) através do menu "Upgrade" na console do VBR após o update do servidor principal.

Fase 3: Higiene de Credenciais e Storage

Rotação de Senhas: Assuma que as credenciais de serviço armazenadas no Veeam foram comprometidas. Altere as senhas de contas de serviço que acessam o vCenter, Storage Arrays e Repositórios.

Verificação de Integridade: Execute um "SureBackup" ou validação de CRC nos backups mais críticos para garantir que não houve corrupção silenciosa dos dados no disco.

Implementação de LHR: Se você ainda usa repositórios Windows NTFS ou compartilhamentos SMB simples, inicie o projeto de migração para Linux Hardened Repository imediatamente.

Avaliação de risco e próximos passos

A exploração de vulnerabilidades de desserialização em software de infraestrutura crítica continuará sendo uma tendência dominante. A complexidade dos códigos que gerenciam grandes volumes de dados cria janelas de oportunidade para atacantes.

A previsão técnica é clara: organizações que mantêm o plano de controle (VBR) e o plano de dados (Repositórios) no mesmo domínio de segurança (ex: tudo no mesmo AD, tudo Windows) sofrerão perda total de dados em caso de ataque. A separação de deveres e a imutabilidade ao nível do sistema de arquivos não são mais opcionais; são requisitos de sobrevivência para o armazenamento de dados.

Audite seus logs de firewall em busca de tráfego anômalo na porta 6170 originado de IPs não autorizados e mantenha seu ciclo de patches para infraestrutura de backup tão rigoroso quanto o de seus hypervisors.

Perguntas Frequentes

1. O uso de autenticação multifator (MFA) na console do Veeam previne este ataque? Não. A vulnerabilidade CVE-2024-40711 permite execução remota de código sem autenticação. O ataque ocorre na camada de comunicação do serviço, antes que a tela de login (e o MFA) seja apresentada.

2. Meus backups em fita (Tape) estão seguros? Sim, desde que as fitas estejam fisicamente ejetadas ou em uma biblioteca offline (air-gapped). Se a fita estiver no drive e a biblioteca online, um atacante com controle do VBR pode enviar comandos para sobrescrever ou apagar a fita.

3. Tenho um NAS Synology/QNAP como repositório via SMB. Estou vulnerável?

Seu repositório está em alto risco. Protocolos SMB não oferecem imutabilidade nativa robusta gerenciada pelo Veeam da mesma forma que o Hardened Repository. Se o VBR for invadido, o atacante pode usar as credenciais SMB salvas para deletar os arquivos .vbk diretamente no NAS. Recomenda-se usar iSCSI com um servidor Linux intermediário ou habilitar snapshots imutáveis no próprio NAS, se disponível, mas a integração não é tão perfeita quanto no LHR.

4. O patch 12.2 exige reinicialização do servidor? Geralmente sim. O update substitui arquivos de sistema e serviços core do Veeam. Planeje uma janela de manutenção, pois os jobs de backup serão interrompidos.

Referências & Leitura Complementar

NIST National Vulnerability Database: CVE-2024-40711 Detail. Publicado em Setembro de 2024.

Veeam Knowledge Base (KB4649): Security Bulletin - September 2024 Updates.

RFC 4506: XDR: External Data Representation Standard (Base teórica para entender problemas de serialização de dados).

xfs(5) Manual Page: Documentação técnica sobre XFS, reflink e atributos estendidos para imutabilidade.

Roberto Lemos

Comandante de Incidentes

"Lidero equipes em momentos críticos de infraestrutura. Priorizo a restauração rápida de serviços e promovo uma cultura de post-mortem sem culpa para construir sistemas mais resilientes."